自動車業界における、サプライチェーン上のセキュリティリスクは企業の事業運営においてアキレス腱とも言うべき課題となっている。この記事では、そうした背景の中で策定された「自動車産業サイバーセキュリティガイドライン」の目的や概要を踏まえ、押さえるべき対策のポイントを解説する。自動車業界に限らず、ほかの業界においても当てはまる内容であるため、業界を問わずぜひ参考にしてほしい。

自動車業界におけるサイバーセキュリティリスク

日本国内における最大の産業である自動車業界は、GDP全体の中でも最大規模を誇る。完成品を提供する自動車メーカーをはじめ、部品メーカーやサプライヤー、そして関連サービスを提供する企業など、多層かつ幅広いサプライチェーンを構成する企業群は数万社に及ぶとも言われている。

また、「CASE(Connected, Autonomous, Shared, Electric)」や「MaaS(Mobility as a Service)」といったキーワードが象徴するように、自動車業界は大きな転換期を迎えており、ITを取り込むことでサプライチェーンを担う企業数はさらなる増加が見込まれている。

こうした時代背景もあり、自動車業界ではサイバーセキュリティリスクを重く捉えるようになっている。ひとたびサイバー攻撃による被害が発生してしまうと、サプライチェーンに多大な影響を及ぼし、事業停止による売上損失も甚大になりかねない。

また、自社が適切なセキュリティ対策を講じていたとしても、取引先においてセキュリティ侵害が生じれば、自社を含めた関係のある企業に連鎖する恐れもあるのがサプライチェーン攻撃の特徴であり、注目される所以だ。以下のインシデントはこうした業界構造ゆえの深刻さを改めて認識させた。

某自動車メーカーに対するランサムウェア攻撃(2020年6月)

社内システムに障害が発生し、原因を調査したところ、外部から不正アクセスを受け、マルウェアに感染していたことが判明。その結果、国内外の9つの工場の生産ラインが停止。さまざまな業務に支障をきたすこととなった。その後の調査ではEKANSと呼ばれる、ランサムウェアによる攻撃だったと見られている。

某自動車部品メーカーに対するランサムウェア攻撃(2022年2月)

一部の取引企業との通信に利用していたリモート接続機器の脆弱性を突かれ、被害を受けた企業の子会社のネットワークを経由して社内ネットワークへ不正アクセスを受けた。社内のパソコンやサーバーなどがランサムウェア攻撃による被害に遭遇し、社内システムやWebサイトが停止する事態に発展。一時的に製造ラインの停止に至り、その結果、当該企業との関係上、サプライチェーンの川下に位置する、完成品メーカーの生産ラインも一時的に稼働停止を余儀なくされた。

いずれのケースにおいても、複数拠点の工場が操業停止に陥り、事業への影響は極めて深刻かつ甚大なものとなった。こうした事態を極力回避することを目指し、自動車業界ではセキュリティ対策の強化に迫られている。

自動車産業サイバーセキュリティガイドラインとは?

先述のような事態を招かないためにも、その指針として、自工会(日本自動車工業会:JAMA)、部工会(日本自動車部品工業会:JAPIA)によって「自動車産業サイバーセキュリティガイドライン」が2020年3月に策定された。この策定の背景にあるのが、業界全体として取り組むことの意義だ。

というのも、自動車業界は多層かつ幅広いサプライチェーンで構成されており、完成品である自動車の製造過程には多くの企業が関わっている。昨今の企業・組織を狙うサイバー攻撃は、セキュリティの脆弱な企業を狙い、そこを足掛かりに本丸となる企業へと攻撃を拡大するといった、サプライチェーンを経由する手法が増えつつある。

また、コロナ禍における部品の供給不足による自動車生産の遅延でも明らかになったように、複雑化するサプライチェーンを構成する企業の1社がサイバー攻撃によって操業停止に陥ることで、結果的に全体の生産・流通過程に影響が及んでしまうことになる。先述した部品メーカーへのランサムウェア攻撃では完成品メーカー工場の稼働停止に至ったが、まさにサプライチェーンリスクが顕在化したものと言えるだろう。

こうした事情から、自動車業界を構成する企業群全体に対して、セキュリティ対策の啓蒙と適切な対策の実施を促すために、「自工会/部工会・サイバーセキュリティガイドライン」は策定されるに至った。これまで、このガイドラインは以下のように複数の改訂を経ている。

- 2020年3月:初版(トライアル)策定

- 2020年12月:v1.0へ改訂

- 2022年3月:v2.0へ改訂

- 2023年9月:v2.1へ改訂

- 2024年8月:v2.2へ改訂

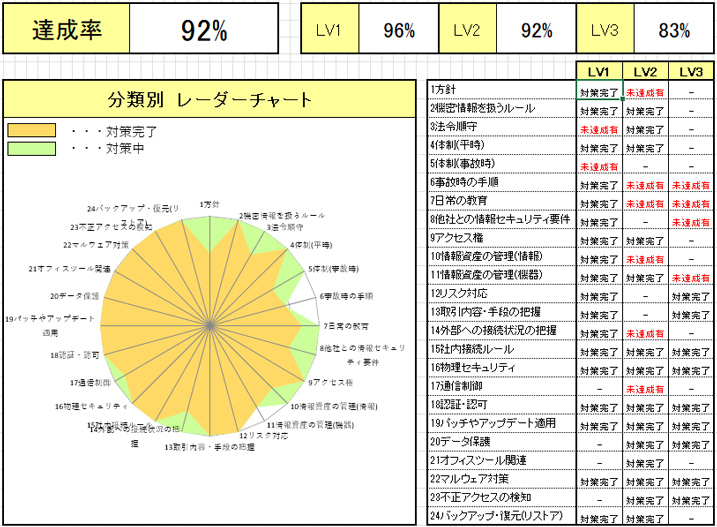

このガイドラインでは各社におけるセキュリティ対策の参考になるだけでなく、実際の取り組むべきアクションを明示し、そのチェックを可視化できることが大きな特長だ。ガイドラインは全体で153項目に及び、24のラベルに分類されている。それぞれのラベルごとの項目数を集計したのが図1の表だ。

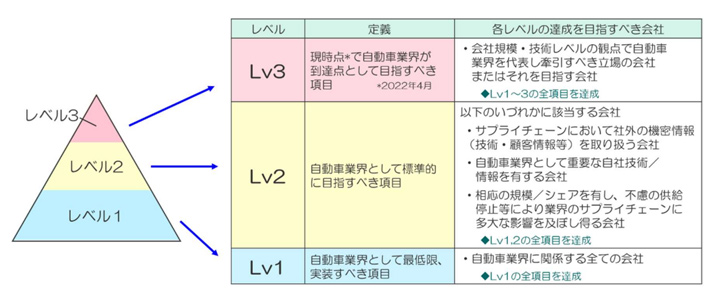

また、ガイドラインの項目はレベル1~3に分類されている。

レベル1

自動車業界として最低限、実装すべき項目(50項目)

レベル2

自動車業界として標準的に目指すべき項目(74項目)

レベル3

現時点で自動車業界が到達点として目指すべき項目(29項目)

このガイドラインでは、策定の背景や目的、対象範囲や構成、活用方法や要求事項・達成条件、用語集を定めた本文に加え、要求事項・達成条件の確認に用いるためのチェックシートも付録としている。このチェックシート(図3)はExcelファイルで提供されており、シートに評価結果を入力していくことでレーダーチャートとして対策の状況がセルフチェックできるようになっている。

また、このチェックシートは任意で自工会に提出できるようになっており、評価結果を集計した資料も自工会のWebサイト上で公開されている。この集計資料を元に、同業他社のセキュリティ対策の状況が確認できるため、自社の対策の進捗度合いを客観視するためにも役に立つだろう。

ガイドラインにおいて、特に優先すべき最低限のセキュリティ対策とは?

数回の改訂を経て内容も充実してきている自動車産業サイバーセキュリティガイドラインだが、2024年11月にはセキュリティ推進担当者向けに優先項目を解説する資料を公開している。こちらの資料では優先して取り組むべき事項として、「セキュリティ事故発生に備えた構え」、「侵入・拡散させない基本のセキュリティ対策」を挙げている。それぞれの対応すべき事項は以下のとおりだ。

1)セキュリティ事故発生に備えた構え(8項目)

インシデントが発生した場合を見越して、体制の構築を行うこと、バックアップなどを日常的に行うこと、そして、システムダウン時にも生産が継続できる方法を検討することなどを提示している。

2)侵入・拡散させない基本のセキュリティ対策(11項目)

サイバー攻撃の動向に関する情報収集やOS、ソフトウェアなどを最新の状態に維持すること、セキュリティソフトのインストールといった基本的な対策を提示している。

ただし、注意したいのが上記の項目だけ対策を行えばあらゆるリスクを排除できるわけではない。企業規模によってはレベル1に定める対策すら難しいとの声が上がる中で、さらにレベル1から抽出して優先的に取り組むべきと提示したのが上記の項目となる。

そのため、基本的には「自動車業界として標準的に目指すべき項目」としている、レベル2の対策を完遂できるよう取り組むことを要求されていると認識しておくのが適当だろう。

ガイドラインを踏まえ、企業・組織が取り組むべきセキュリティ対策とは?

この自動車産業セキュリティガイドラインでは、以下のような対策に取り組むことを自動車業界の各社に要請している。これらの内容は自動車業界に限らず、ほとんどの産業におけるセキュリティ対策と重なる部分が多いため、自動車業界に属さない企業・組織においても参考になるはずだ。以下に抜粋して紹介していく。

機密情報、個人情報の取り扱いルールの策定

適切に守られるべき情報が漏えいした際、自社や取引先にとっての損失だけでなく、国内外の競合先に漏えいすることで悪用されるリスクがあるかといった観点も含め、情報の重要性を判断していくことになる。また、ルールを策定した上で、どのように従業員や関係者に周知・徹底していくかという点も盛り込むようにする。

自社におけるセキュリティリスクの洗い出し

ビジネスの形態は三者三様であるがゆえ、セキュリティリスクも個々の企業・組織で異なる。そのため、自社のビジネスを俯瞰した上で、どういったセキュリティリスクを抱え得るのかを洗い出し、把握しておく必要がある。サプライチェーン上にある企業では、取引に応じたリスクも勘案していくことが求められる。

リスクを踏まえたセキュリティ体制の構築、ポリシー策定

例えば、他社にとっても有用な技術情報を有する企業の場合、そうした情報を狙われるリスクを抱えていることになる。拠点を複数抱えるような企業の場合、その拠点間のネットワークへの不正侵入を試みる攻撃への対策が必要となる。このように、自社のビジネスの実情に応じて、セキュリティ体制を構築し、ポリシーに落とし込み、実際の対策を講じていくことが必要となる。

インシデント発生時の対応方針、体制の構築、事業継続方法の検討

昨今の高度化・巧妙化の一途をたどるサイバー攻撃の実態を踏まえると、完全なる防御は非常に困難であると言わざるを得ない。何かしらのインシデントが発生した際、被害を最小化するために、迅速に対応できるような体制構築を目指し、事業を速やかに再開できる方法を従前から検討しておくことが望ましい。

セキュリティ教育の方針策定、実施

セキュリティインシデントのうち、従業員のヒューマンエラーによるものも少なくない。また、標的型攻撃などの場合、高度化する手口を事前に把握しておくことで被害の遭遇可能性は低減する。そのため、従業員に対するセキュリティ教育を定期的に実施すべきとなる。その教育の方針を適切に策定し、方針に則って教育の機会を提供していくことが求められる。

サプライチェーンを踏まえたセキュリティ対策の構築

昨今の産業界においては自動車関連に限らず、多くの企業が何かしらのサプライチェーンに組み込まれているはずだ。各社においてビジネス上で関わる取引先を洗い出し、それぞれでどういったセキュリティリスクを抱えているかを把握し、リスクに応じたセキュリティ体制を構築していく必要がある。

アクセス権限、情報資産の適切な管理

デジタルの進展に伴い、重要な情報はデジタルデータとして社内外のサーバー上に保存されるのが一般的となっている。こうした情報資産について、重要度を精査した上で、それぞれに適切なアクセス権限を設定することが求められている。

ネットワーク、クラウドストレージの適切な管理

リモートワークが普及した結果、ネットワークにおける社内外の区分けが不明瞭となっている。また、SaaS形態で提供されるクラウドストレージを業務利用している企業も少なくない。こうした業務環境も踏まえた上で、通信の動向を包括的に監視・管理する必要があるだろう。

OS、ソフトウェアなどに潜む脆弱性の管理

高速化・高度化するマルウェア開発サイクルを挙げるまでもなく、既知の脆弱性を放置することは危険性の高いセキュリティリスクを抱えることと同義と言える。従業員が利用するパソコンのOS、ソフトウェアだけでなく、業務で利用するハードウェアなども含め、適切に脆弱性を管理することが望ましい。

エンドポイントの適切な管理

マルチデバイスと言われる時代において、業務においても多くのデバイスが併用されているのが実情だ。従業員がどのようなデバイスを利用しているのかを把握するだけでなく、それらデバイスのセキュリティリスクを最小化させるべく、エンドポイント向けのソリューション導入は不可欠となっている。

バックアップ体制の構築

万一、ランサムウェア攻撃に遭遇すると、最悪のケースでは不正に暗号化されたデータを復旧できない可能性すらある。ランサムウェア攻撃に限らず、システム障害などでデータが消滅することも起こり得る。こうした事態を見据え、日ごろから定期的にバックアップを取得する体制を構築しておくのが望ましい。

バックアップが存在しない場合、ビジネスの継続が困難な事態に追い込まれることもあり得るからだ。また、バックアップをしたが、いざという時に復旧できないでは話にならない。従前からバックアップされたデータを用いて適切に復旧できるかどうか検証しておく必要もあるだろう。

こうした対応を進めていくためにも、経営陣がリーダーシップをとり、社内にセキュリティ対策チームとしてSOCやCSIRTなどのチームを立ち上げ、相応のスキルを有した要員を専任で割り当てる必要がある。とはいえ、予算や人的リソースに制約のある企業においては、そうした対応が難しいケースもあるかもしれない。そういった場合、セキュリティ対策を強化するマネージドサービスを利用することも検討の余地がある。

例えば、クラウドベースのセキュリティ運用サービス「セキュサポ」では、CSIRTやSOCの業務を外部の専門人材が担うため、専任の人材を最小限に抑えられる。そのため、専任の人材を複数抱えるような体制の構築が現実的ではない企業にとって有用なサービスと言えるだろう。

ほかにも、昨今のランサムウェア攻撃への対策として注目されているMDR(Managed Detection and Response)では、XDR(Extended Detection and Response)やEDR(Endpoint Detection and Response)などのソリューションを用いた監視・運用を代行する。例えば、ESET PROTECT MDRはエンドポイントソリューションをベースとしたXDRを24時間365日、日本国内の拠点で監視・運用し、インシデント発生時の対応もサポートする。

自動車産業セキュリティガイドラインは、自動車サプライチェーンを構成する企業に対して、中長期的にレベル3への対応を目指すべきものとしている。そして、こうした動きは自動車業界に限らず、ビジネスを行う企業・組織への社会的な要請とも言えるはずだ。セキュリティリスクに適切に向き合うためにも、こうしたサービスやソリューションの利用も検討してほしい。