いまや多くのオフィスで使われるようになった無線LANだが、傍受される危険性もあり、暗号化の設定が必須となっている。しかし、技術的に難解な部分も多く、WPA2やTKIP、AESといった違いを理解しないまま設定をしている人も少なくないだろう。本記事では、これらの認証方式、暗号化方式の違いについて解説する。

通信の傍受や不正操作を避けるために必須な通信の暗号化

昨今のデジタル化の流れにより、無線LANなしでは生活に支障が出るほど、生活の一部となっている。パソコンやスマートフォン(以下スマホ)、Webカメラ、スマートスピーカー、スマート家電まで、幅広くデジタル機器を所有しインターネットに接続する家庭が増えている。オフィス環境でも、ノートパソコン前提のフリーアドレスの企業が増えるなど、無線LAN経由での業務遂行が一般的となってきている。

無線LANを通じた不正アクセスについてはこれまでにも多くの被害が報告されている。一例として、県立高校の情報システムが不正アクセスを受けた事件がある。この事件では、高校の近隣で校内のLANの電波を受信し、ネットワークに不正アクセス。ネットワーク上の校内サーバーやクラウドサービスに格納されていた生徒や保護者、教職員の個人情報をはじめ約15万件のファイルが漏えいする結果を招いた。このようにどの企業、組織においても「ひとごと」ではなく、情報漏えいのリスクは存在している。

セキュリティ対策として、無線LAN通信の暗号化設定は、もはや必須といっていい。しかし、難解な専門用語も多く、ITにある程度詳しい担当者ですら、「なんとなく」のレベルでの理解にとどまっていることも少なくない。セキュリティの対策を講じるにあたり、暗号化の知識を一定のレベルで把握しておくことは適切な対応をするためにも必要だと考えたほうがいいだろう。

WEPから、WPA、WPA2、そしてWPA3へと進化する認証方式

無線LANにおける「認証方式」とは、無線LANに接続する際に、端末や接続先を認証するための規格を指す。いわば、通信経路を他人に勝手に使われない仕組みであり、許可されたユーザーおよび端末にのみ、通信を許す。認証方式は、進化を続けるサイバー攻撃に対抗するよう、新しい手法がたびたび開発されてきた。

暗号化方式におけるTKIPとAESの違い

1997年に登場した認証方式である「WEP」は、高い機密性を売り文句に当初は期待を集めた。しかし後に、暗号キーが固定である点などが問題視され、その実装が脆弱であると判断された。また、送信データが改ざんされていないかをチェックするパケットを付与して通信しているものの、そのパケットが容易に予測されてしまい、かつ、パケット自体が改ざんされる恐れがあり、改ざんされた場合でも検知ができないという欠点がある。

さらに、WEPの暗号を解読するツールを利用することにより、わずか数分足らずで解読されてしまうため、現在ではWEPは使用を推奨されていない。過去にWEPを搭載した携帯ゲーム機が多く販売されていたため、脆弱性が明らかになった後も、WEPを採用している無線LAN機器が残存しているが、このような設定は避けたほうが無難だろう。

現在では、2002年に発表された「WPA」、および2004年の「WPA2」が実質的な標準として普及している。さらに、2018年には過去の暗号化方式との互換性を維持しながらセキュリティを高めた「WPA3」も登場した。

WPA3が登場した背景には、WPA2に指摘された「KRACK」と呼ばれる脆弱性がある。KRACKとはKey Reinstallation AttaCKs(キー再インストール攻撃)の略であり、多くの無線LAN機器に影響があるとして話題となった。

KRACKの脆弱性を利用したサイバー攻撃として、中間者攻撃が挙げられる。中間者攻撃とは、受信者になりすまして通信を行う二者に割り込み、送信者から気づかれないように、通信を盗聴したり、改ざんしたりする手法である。

WPA3は「KRACK」対策として、中間者攻撃を防ぐSAE(Simultaneous Authentication of Equals)鍵交換方式を採用している。受信者と送信者は暗号鍵のハッシュ値を送り合って、それぞれが鍵を正しく生成したことを検証できるが、暗号鍵そのものは授受しないため、攻撃者は暗号鍵を推測できない。

なお、WPA2はパケットをキャプチャしてテスト等を行うことができるという特性ゆえ、KRACK以外にも問題を抱えている。例えば、よくあるパスワードの組み合わせから暗号キーを推測する「辞書攻撃」や、パスワードを見つけるまで総当たりで試す「ブルートフォース攻撃」などだ。WPA2の機器を利用する際は、この点には十分注意をしておきたいところだ。

WPA3については、既に、利用法人向けのアクセスポイントを一部の大手ベンダーが用意し始めている。今後、そのほかの機器にもWPA3が採用されていく可能性が見込まれる。

暗号化方式におけるTKIPとAESの違い

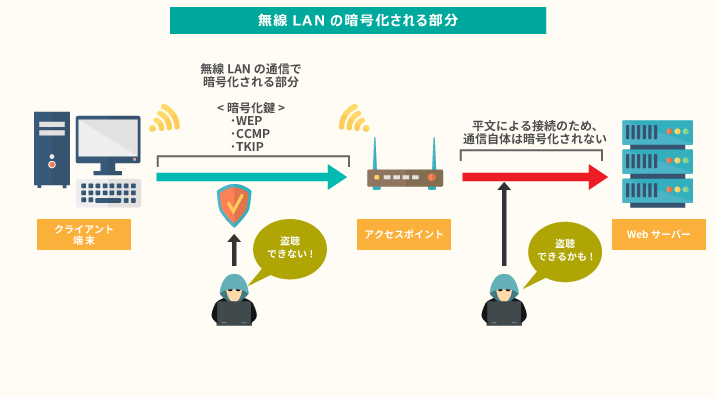

前章の認証方式とは別に、無線LANには暗号化方式という技術がある。ここでの「暗号化」とは、特定のルールに従いデータを変換する手続きを指す。パスワードのような暗号キーを用い、解読できない形式で通信を行い、受け手側がルールに従って、元のデータに戻す。端末とアクセスポイント間のデータを解読できないようにして、盗聴できないようにする仕組みだ。

各セキュリティ規格では、データを暗号化する方式がいくつか認められている。ここでは、現在、多く用いられているTKIPとAESについて解説する。

TKIP(Temporal Key Integrity Protocol)

通信を繰り返して行う際に、暗号キーを毎回変更できるようにした方式。暗号化アルゴリズムにRC4を用い、設定された暗号パスワードをそのまま使うのではなく、一定の送受信回数ごとに切り替わる一時鍵や、端末に固有で与えられたMACアドレスを暗号キーに加えるのが特徴だ。暗号キーをひとつ見破られても、短時間でキーが変化するので、解読されたキーを次の通信では使用できない。そのため、TKIP以前に用いられていた方式よりも、高い安全性が確保できる。数週間から数ヶ月の間、データを収集しても解読が困難と言われている。

AES(Advanced Encryption Standard)

無線LAN上に流れるデータを、ある一定の長さに分割し、置換・並べ替えを繰り返す、暗号化アルゴリズムでRC4よりも強固とされる。暗号化方式のひとつ、CCMP(Counter mode with CBC-MAC Protocol)の暗号化アルゴリズムとして用いられる。現時点で第三者による解読は不可能とされている。2000年にNIST(National Institute of Standards and Technology:米国国立標準技術研究所)によって政府標準の暗号方式としても採用された。

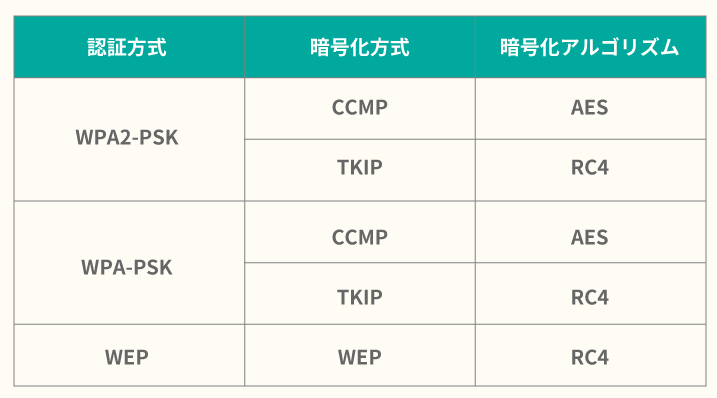

ここで注意しておくべきポイントとしては、TKIPとは暗号化の方式のことで、AESは暗号化アルゴリズムだということだ。TKIPと同じ暗号化方式としてはCCMPが該当する。TKIPではRC4を、CCMPではAESを暗号化アルゴリズムで用いるため、CCMP(AES)と表記される場合もある。

WPA2-AESに次ぐWPA3が登場するも、つきまとう脆弱性

セキュリティ設定で混乱を招くのは、規格と暗号化方式がそれぞれの組み合わせで使用できる点が背景にある。つまり、前述の認証方式と暗号化方式のうち、「WPA(TKIP)」、「WPA(AES)」、「WPA2(TKIP)」、「WPA2(AES)」のそれぞれが選択可能になるのだ。認証と暗号化のコンセプトを正しく理解しなければ、その違いはよく分からないだろう。

特定の認証方式および暗号化方式で通信を行うには、無線LAN親機 と子機(PCやスマホ)の双方が対応している必要がある。現在、ネットワーク機器を設定するのであれば、最新の方式を選択することが推奨される。具体的には、「WPA2(AES)」が最新の方式なので、利用可能な無線LAN機器であれば採用するべきだ。一方で、古い機器を使っていて、古い規格にしか対応していない場合、セキュリティリスクは高いと考えておくべきだ。

しかし、最新の認証方式とされるWPA3も完璧ではなく、早くも盗聴できる方法が見つかるなど、脆弱性の問題はつきまとう。例えば、WPA2とWPA3の互換性を悪用し、WPA2の認証方式に絞って攻撃する「ダウングレード攻撃」が発見されたことは記憶に新しい方もいるかもしれない。また、SAE鍵交換方式にも脆弱性が指摘されており、こちらも盤石とはいえない。無線LANに接続する際には、利用するルーターに関する定期的なファームウェアの更新と最新の情報をキャッチアップすることが防御の第一歩となる。

テクノロジーの進化により既存の暗号化方式が無意味になる可能性

最近、話題を呼んだ量子コンピューターが世に広まると、その超越的な計算力によって既存の暗号化方式は意味をなさなくなるとも言われている。現時点では仮の話になるものの、テクノロジーの進展で状況は逐一変化していくということも念頭に置いておきたい。

デジタル機器が日常生活に浸透するにつれ、それらへの依存度は着実に高まっている。そして、犯罪を企む者にとっては情報の価値がますます高まっている。今後も情報を盗む手口は次々と登場してくることが推測される。くれぐれも現状に安穏とせず、常に危機意識を持ってセキュリティ対策を講じていくことを肝に命じてほしい。