|

|

| 別名 | no_name_software |

|---|---|

| 活動開始時期 | 2022年 |

| プラットフォーム | Windows、VMware ESXi |

| カテゴリ | ランサムウェア |

概要

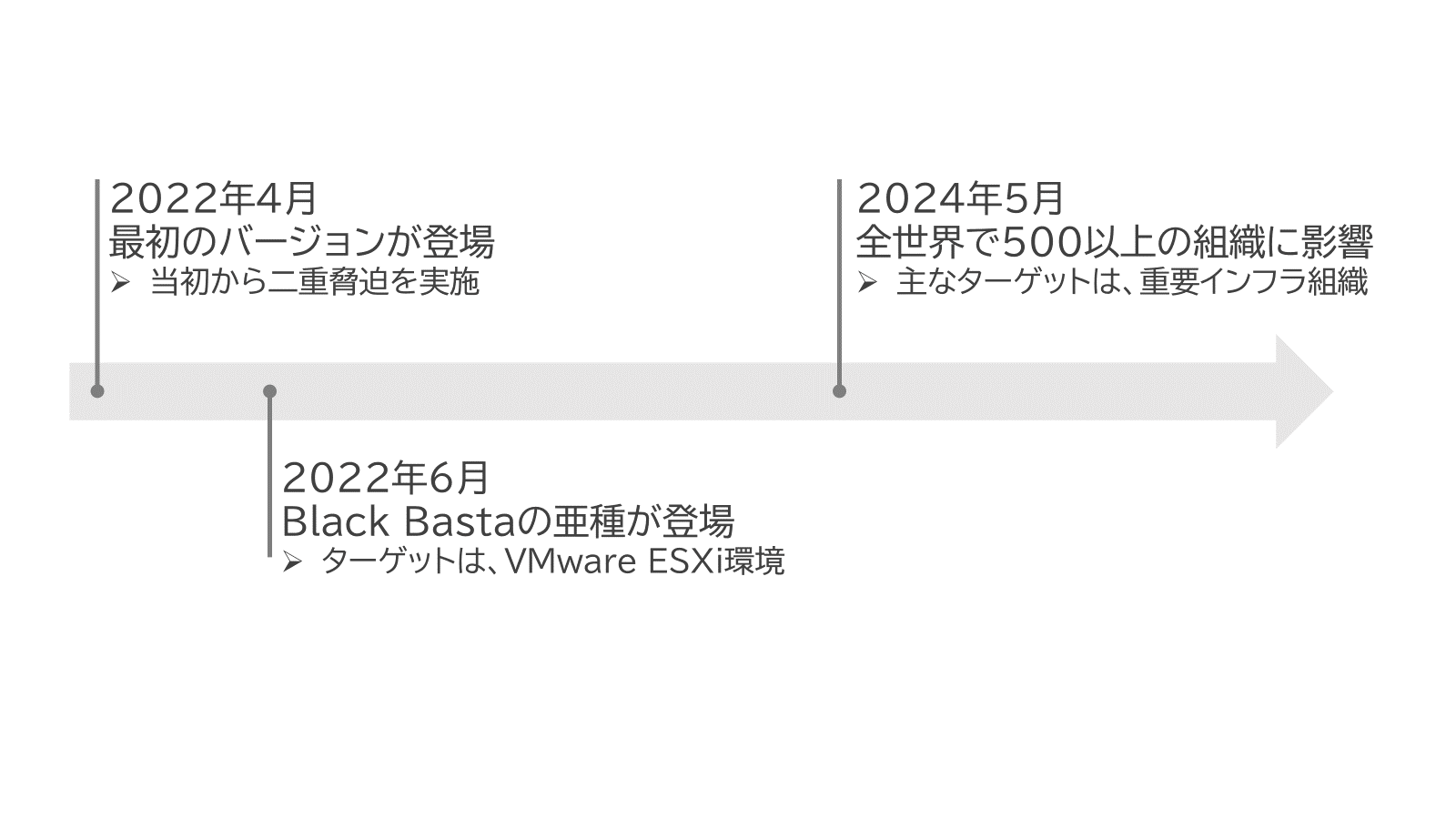

Black Bastaは2022年頃から確認されているランサムウェアであり、RaaS(Ransomware as a Service)形式で運用されています。

Black Bastaを用いた攻撃では、ファイル暗号化と情報の窃取を行い、暗号化の解除、窃取した情報の暴露差し止めの条件としてそれぞれに身代金要求が行われています。この2つの身代金要求を行う手法は、二重脅迫と呼ばれています。

本ランサムウェアによる被害は全世界で500以上の組織で発生しており、主に重要インフラ組織が狙われています。

初期感染経路として、スピアフィッシングが用いられるケースやボットネットQakbotが用いられるケースが確認されています。ほかにも脆弱性を悪用するケースがあり、過去にはWindowsの印刷スプーラーの脆弱性PrintNightmare(CVE-2021-34527)やWindows OSの脆弱性Follina(CVE-2022-30190)の悪用が確認されています。

Black Bastaの攻撃者グループは、ランサムウェアグループContiの元メンバーの関与やボットネットQakbotの攻撃者グループとの関連性が指摘されています。

2025年にはBlack Bastaの攻撃者グループが使用していたTelegram上のチャットが流出しました。流出したチャットからは、Qakbotなどのマルウェアによる初期感染経路を形成している様子やランサムウェア攻撃を支援するエコシステムの利用が確認されています。

機能

Black Bastaはさまざまな亜種が存在するため、ここでは主な機能を紹介します。

ファイル暗号化

感染端末上のファイルを暗号化します。暗号化したファイルの拡張子を「.basta」に変更します。

シャドウコピーの削除

シャドウコピーを使った復元を防ぐために、vssadmin.exeを使用してシャドウコピーを削除します。

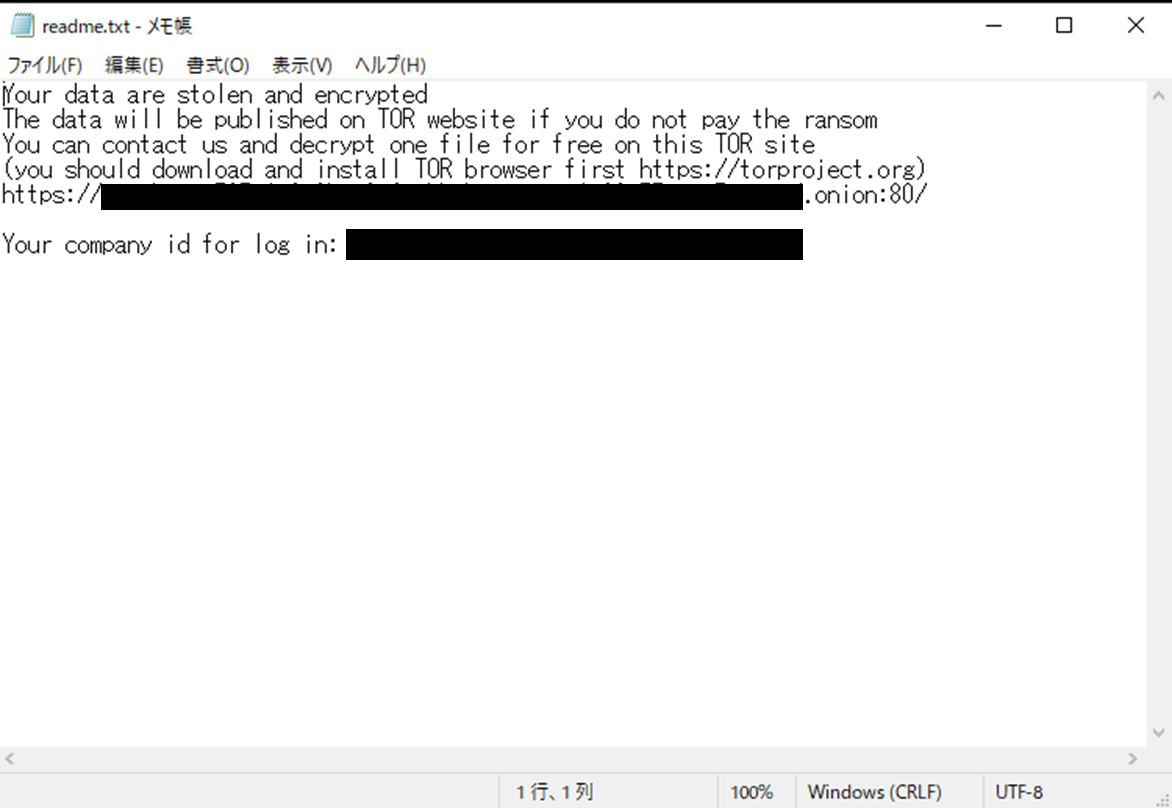

ランサムノート(脅迫文)の作成

暗号化されたファイルが存在するフォルダーにtxt形式のランサムノートを作成します。

また、作成先となるフォルダーにはネットワークドライブが含まれており、暗号化されたファイルの有無は関係ありません。

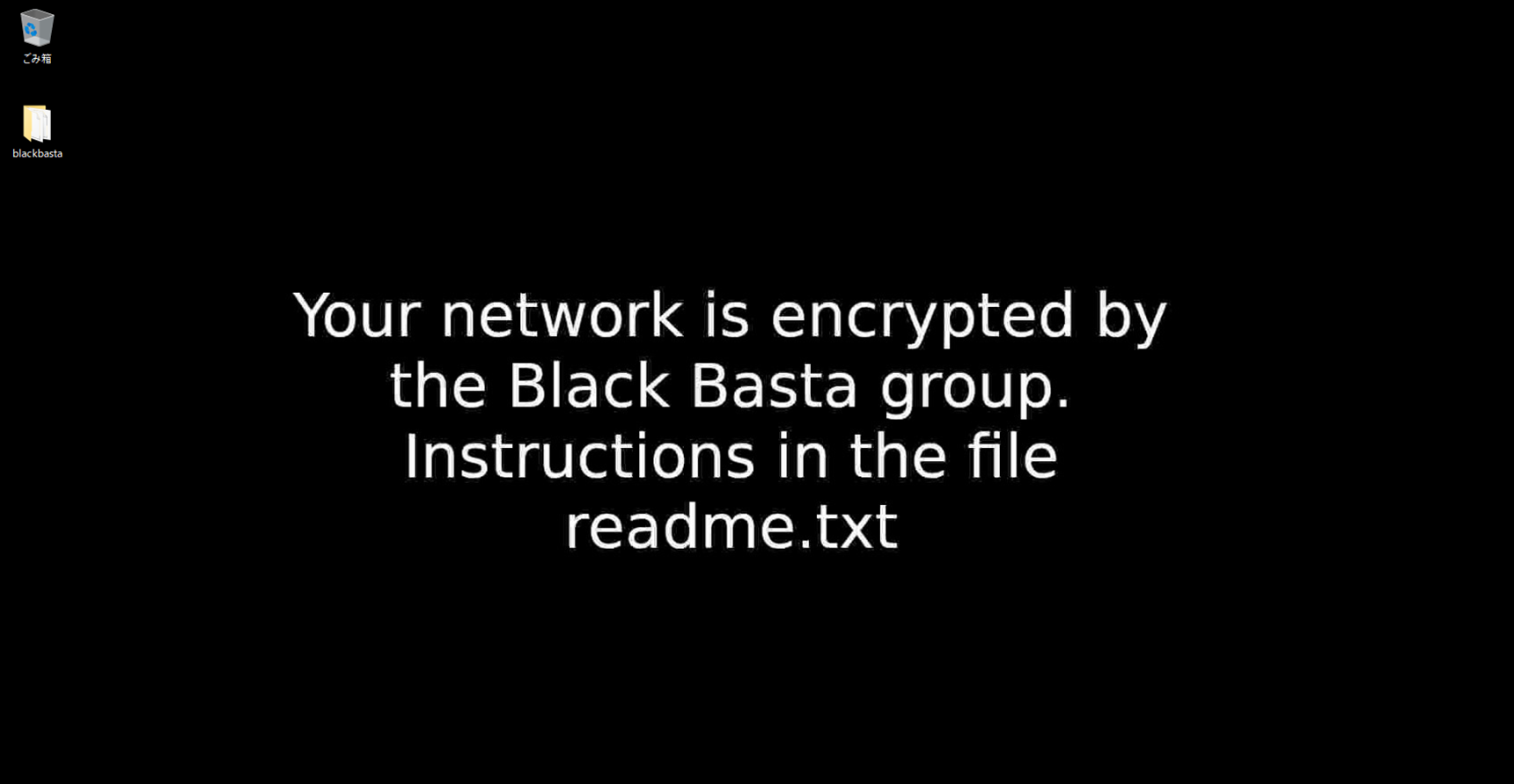

デスクトップ背景の変更

デスクトップ背景を攻撃者が用意したjpgファイルに変更します。

解析環境検知

デバッガーや仮想環境を検知し、解析環境での動作を妨害します。