|

|

| 別名 | Sodinokibi、Sodin、REvix |

|---|---|

| 活動開始時期 | 2019年 |

| プラットフォーム | Windows、Linux |

| カテゴリ | ランサムウェア |

概要

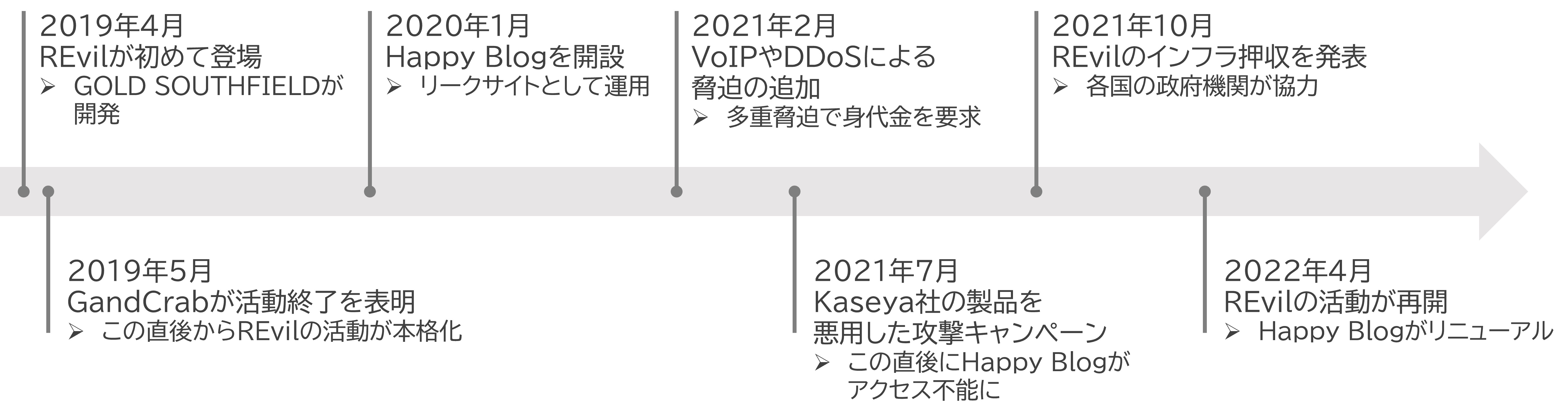

REvilは2019年4月に登場したランサムウェアです。このマルウェアはGOLD SOUTHFIELDと呼ばれる攻撃者グループにより開発され、RaaS(Ransomware as a Service)のスキームで運用されていました。

REvilはGOLD GARDENと呼ばれる攻撃者グループが開発したGandCrabランサムウェアとの関連性が強いと考えられています。その理由として、REvilがGandCrabと比較して処理やコード構成の類似点が多いことや、GandCrabのサポート終了後にREvilを使った攻撃が激化したことが挙げられます。これらの関連性から、GOLD GARDENを構成するメンバーの一部あるいは全員がGOLD SOUTHFIELDとしてREvilの開発に携わり、GandCrabからREvilを使った攻撃に移行したことが示唆されます。

REvilを使った攻撃に関する情報は、「Happy Blog」と名付けられたダークウェブ上の掲示板を通して発信されていました。具体的にはREvilに関する犯行声明や、身代金の支払いに応じない被害者の情報などが発信されていました。このHappy Blogを通した脅迫に加えて、VoIPコールやDDoS攻撃による脅迫も追加され、ランサムウェアによる多重脅迫が注目を浴びるようになりました。

REvilは登場以降、Kaseya社の製品であるVSAのゼロデイ脆弱性を悪用した攻撃など、多くの大規模な攻撃活動に使われて世界的に大きな脅威となっていました。そのような状況の中、2021年10月に各国の政府機関が協力してREvilのインフラをオフラインにした旨の発表がされ、REvilの活動は停止したと考えられました。ところが2022年4月に旧Happy Blogに代わる新たなリークサイトが開設され、REvilの活動再開が確認されました。この新しいリークサイトには、RSSフィードやアフィリエイトを募るフォームといった要素が追加されていました。

機能

REvilの主な機能について紹介します。

ファイルの暗号化

特定の拡張子をもつファイルや特定のディレクトリに配置されたファイルを除き、感染端末やネットワークドライブ上に保存されているファイルを暗号化します。

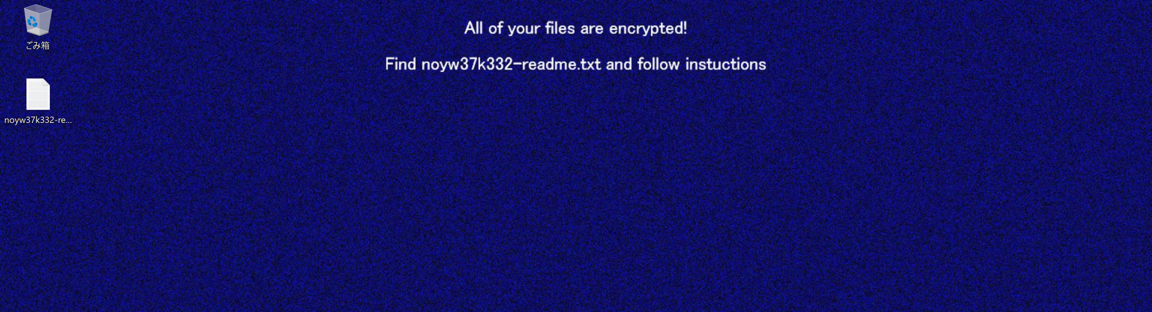

脅迫文の表示

暗号化されたファイルの復号の対価として身代金を要求する脅迫文を、デスクトップの背景画像として設定したり各ディレクトリにテキストファイルを配置したりすることで表示します。

特定プロセスの終了

アプリケーションによって開かれているファイルを暗号化するために、ファイル暗号化前に特定のプロセスを終了させます。

特定サービスの停止

データベースアプリケーション、バックアップサービス、セキュリティ製品などに関連するサービスを停止します。

バックアップの削除

Windowsの機能であるVSS(Volume Shadow Copy Service)によって作成されたボリュームシャドウコピーを削除し、スナップショットからファイルを復元できないようにします。

感染端末のシステム情報の送信

感染端末からコンピューター名や言語設定などのシステム情報を収集します。さらにそのデータを暗号化し、HTTPのPOST通信でC&Cサーバーに送信します。