Wi-Fiのセキュリティ方式として最初に採用されたWEPの危険性が知られるようになり、代わってWPAが策定された。認証方式をPSK、暗号化方式をTKIP、完全性方式をMICに変えたことによって大幅に安全性を高めると同時に、既存製品を考慮してWEPとの互換性が確保されている。

当初はWEPがWi-Fiのセキュリティ方式として採用されていたが、暗号化研究者たちから極めて危険性が高いという指摘が次々となされ、市場から迅速な対応が求められた。その結果、2002年に新たに策定されたのがWPAである。

互換性に配慮し、一部WEPと同じものが利用されている。全体的には安全性がかなり高められており、WPAの登場後、Wi-Fiのセキュリティ方式としてはWEPの使用を避けるよう推奨されている。

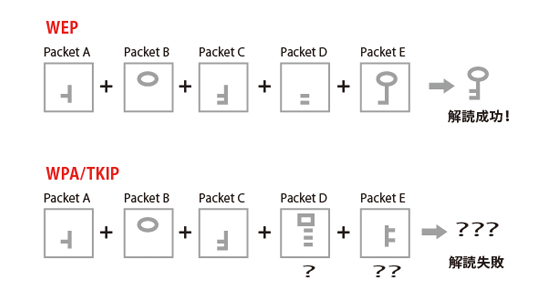

暗号アルゴリズムにはWEPと同様に「RC4」が利用されている。しかし使い方がWPAでは異なっている。WEPの場合、最初から親機も子機も共通鍵を持っており、意図的に変更しない限り同じものを使い続ける。しかしWPAの場合、一定時間もしくはパケットごとに変わる「一時鍵」となっており、第三者の解読を困難にさせている。このやり方を「TKIP」(Temporal Key Integrity Protocol)と言う。

解読困難なWPAキー

また、暗号鍵も40ビット(拡張版の場合は104ビット)から128ビットに変更されており、英数半角で言えばパスワードがWEPでは5文字だったのがWPAでは13文字に増えている。

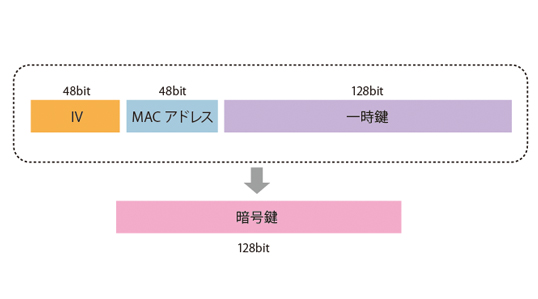

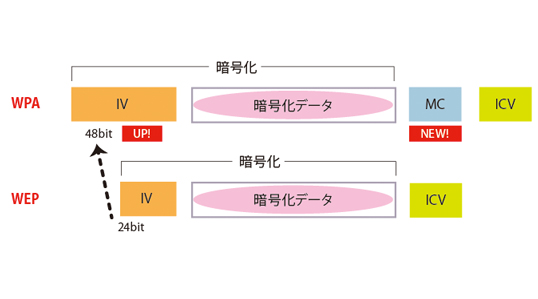

データが暗号化される際には「IV」(初期化ベクター Initialization Vector)という値が毎回生成され、暗号鍵とともに実際の秘密鍵を構成している。このやり方もWEPとWPAでは同じなのだが、「IV」は24ビットから48ビットに変わるとともに、さらにMACアドレスのハッシュ値(48ビット)も加えられ、暗号鍵と併せて3種類のデータを関数によって混ぜ合わせて最終的な鍵が作成されている点が大きく異なっている。

WPAキーの生成の大枠

特に「IV」が24ビットから2倍の量になったことにより、第三者が簡単には解析できなくなった。そのため、処理速度は原理的にはWEPよりも下がっている。ただし、はっきりと体感できるほどではない。WPAはWEPを搭載した機器への対応を前提としているので、あまり負荷を掛けないように設計されているからである。

第三者による改ざんがないかを確認する技術である完全性方式については、WEPでは「ICV」(Integrity Check Value)が採用されていたが、WPAの場合は「MIC」(Message Integrity Code)に改良されている。それ自体が一つの一時鍵になるところに「MIC」の特徴がある。このアルゴリズムもWEPにおいては「CRC32」であったのが「Michael」に変えられた。「Michael」によって「MIC」の値を計算し、送信する前のデータに付加し、受信後に変更がないかどうかをチェックしている。

WPAとWEPの二つの違い

このようにWPAは、同じRC4を使いながら、認証鍵方式を追加し、鍵やIVを長くし、完全性のアルゴリズムを修正することによってセキュリティを強化している。極端に言えば、何も新たに別の規格を策定するまでもないほど、実力は高く評価されていた。

だが、数十年間は使用されることになる暗号化アルゴリズムの国際標準がちょうど新たに変わってしまい、古いアルゴリズム(RC4)を使っている規格はいずれ使用停止に至る運命となってしまった。そのためWPA2が新たに策定されることになる。

なお、WPAには、一般向けの規格(WPA-パーソナル)に加えて、大規模なネットワークにも対応できる企業向けの規格(エンタープライズモード)も用意されている。