ランサムウェアは古くから行われてきた攻撃手法だが、依然としてその脅威は大きい。近年は大企業だけでなく、中小企業をもターゲットにした攻撃が増えており、サプライチェーンを経由してランサムウェアの被害が拡大していくリスクもある。この記事では、ランサムウェアを巡る現状や有効な対策について解説していく。

他人事ではすまされないランサムウェア攻撃

ランサムウェア攻撃とは、感染した端末のデータを不正に暗号化し、復旧のために身代金を要求するサイバー攻撃の一種である。ランサムウェアのランサムとは、身代金という意味であり、身代金を要求することからランサムウェアという名前が付けられた。

ランサムウェア攻撃の手法自体は遡ること、1989年のAIDS Trojanが初出とされる古典的な攻撃手法だ。近年では、窃取したデータを公開すると脅迫する「ダブル・エクストーション(二重の脅迫)」、加えてDDoS攻撃を行うと脅す「トリプル・エクストーション(三重の脅迫)」にとどまらず、データの暗号化を伴わずに窃取したデータの公開を材料に身代金を要求する「ノーウェアランサム」など、新たなタイプのランサムウェア攻撃も増えており、その脅威は高まっている。

ランサムウェア攻撃の被害が増加し始めたのは2010年代以降であるが、その被害総額は年々増加している。実際、チェック・ポイント・リサーチの調査によると、2025年第一四半期には前年同期比126%増の2,289件のインシデントが報告されたとある。

日本国内でも、ランサムウェア攻撃だけで2024年に222件の被害報告があり、特定の業界や規模に限らず、あらゆる企業が標的になっているのが実情だ。警察庁による「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、前年度と比べて、大企業の被害件数が減少する一方、中小企業の被害件数は37%増加したことが明らかになっている。

その背景には、生成AIやRaaSなどを用いることで、攻撃を実行しやすい環境が形成されていることに加え、中小企業における予算・人的リソース不足、当事者意識の欠如といった対策の不備・不徹底が要因として考えられる。こうした状況からも、中小企業においてランサムウェア攻撃を自分事とした対策を迫られていることは明らかだろう。

なぜランサムウェアによる被害額は“高額化”しやすいのか

JNSAのインシデント調査によると、ランサムウェアによる平均被害額は約2,386万円と高額になっており、ケースによっては1億円を超えることも明らかとなっている。同調査では、エモテットによる平均被害額が約1,030万円となっており、ランサムウェア攻撃の被害額はエモテットの約2倍となっている。加えて、これらの金額には人件費や逸失利益を含まないため、実際の損失はさらに膨らんでいる可能性があることにも注意が必要だ。

ランサムウェア攻撃による被害が高額になりやすい理由はいくつかある。攻撃者が「データの暗号化」と「復旧不能」という方法で事業継続を脅かすことや、要求する身代金自体が高額なこと、復旧費用や調査費用が膨大になることなどが挙げられる。また、被害を受けた企業は業務停止を余儀なくされ、さらに製造やサービス提供が止まることで甚大な機会損失が発生する。

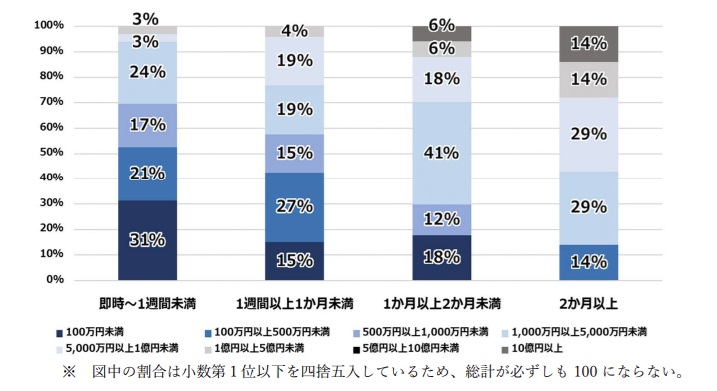

図1:ランサムウェア被害からの復旧期間と費用の関係性(警察庁資料より)

ランサムウェア攻撃の被害に遭遇すると、その後の復旧までの期間が長期化しやすい傾向にある。そして、その期間が長期化するほど、被害額は大きくなりがちであることが図1の調査データからもわかる。

具体的には、インシデントの原因や被害範囲を特定するためのフォレンジック調査の費用、システムやデータの復旧費に加え、原因を踏まえた厳格な再発防止策の費用などが生じる。また、エンドユーザー向けサービスの場合、お詫び状や見舞品の送付、問い合わせ受付のためのコールセンターの立ち上げ・運営費用などが生じることもある。

加えて、復旧までの期間において必要な従業員の作業工数がかかるだけでなく、業務正常化までの期間が長期化するほど逸失利益も相応に増大する。そして、被害を公表することで招く信用失墜による売上への影響も無視できない。これらのコストは試算が難しいこともあり、具体的な金額として示されることは多くない。しかし、事業継続にあたっては無視できないコスト・損失であり、全体として被害が深刻化しやすい一因でもあるのだ。

金銭被害だけではない、深刻な「事業停止リスク」

先述のとおり、ランサムウェア被害は金銭的損害だけでなく、復旧対応に必要な作業工数が業務継続を圧迫する可能性もある。復旧までに平均27.7人月もの工数がかかり、業務の正常化まで半年~7カ月を要した事例もあることは念頭に置いておきたい。

JNSAの「インシデント損害額調査レポート 別紙『被害組織調査』第2版 2025年版」に掲載されている2つの事例から、試算された合計の被害額と対応に要した作業工数について紹介する。

VPN機器経由でLockBit 2.0に感染した某建設業

2022年、北陸の某建設業がVPN機器への侵入を受け、パソコン複数台とファイルサーバーが「LockBit 2.0」と呼ばれるランサムウェアに感染し、社内のファイルの2割強を失う結果となった。年2回、リストアの訓練をしていたため、インシデント発覚から約4カ月という比較的短期間で復旧できたものの、それでも被害総額は2億5,000万円以上となり、対応に要した内部の作業工数は45人月に上った。

海外現地法人のVPN機器経由でLockBit 3.0に感染した某製造業

2024年、東海の某製造業が海外現地法人のVPN機器に侵入を受け、国内のサーバーやパソコン複数台がランサムウェア「LockBit 3.0」に感染し、約3万件の個人データ漏えいが疑われるインシデントが生じた。インシデント発覚から約2カ月という短期間でシステムの復旧に至ったが、被害総額は9,740万円に及び、対応に要した内部の作業工数はIT部門のみながら約95.4人月に達した。また、監査法人から再発防止策の徹底を促され、EDRを導入する運びとなった。

「攻撃は完全には防げない」ことを前提にした、これからのランサムウェア対策

ランサムウェア攻撃を防ぐための手段を講じることは当然のことになりつつあるが、その対策をもって完全に防御することは困難だと言わざるを得ない。そこで、完全な防御は不可能という前提に立ち、被害の最小化と迅速な復旧を重視した対策が求められる。その代表的な対策として、以下の6つを挙げる。

1)バックアップ体制の整備と定期的なリストア訓練の実施

ランサムウェア対策として、バックアップ体制の整備は極めて重要だ。日々の業務データを定期的にバックアップすることに加え、バックアップ先をネットワークから切り離した外部媒体やクラウドなど、安全性の高い場所に保管することで、攻撃を受けた際の被害拡大を防げる。さらに、バックアップデータが正常に復旧できるかを確認するため、定期的にリストア訓練を実施しておくことも重要だ。これにより、短期間での復旧および業務再開が可能となる。

2)ネットワークに接続するデバイスやソフトウェアの脆弱性を解消

ランサムウェア攻撃は、VPN機器やOS、業務アプリケーションなど、ネットワークに接続されたあらゆるデバイスやソフトウェアの脆弱性を足掛かりに侵入を試みる。特に、既知の脆弱性が放置された状態では、攻撃者にとって格好の標的となり得るため、こうしたリスクを軽減するためにソフトウェアやファームウェアの更新を怠らず、セキュリティパッチを迅速に適用することが重要である。脆弱性への対応は、サイバー攻撃を未然に防ぐための基本であり、日常的な運用管理の中で徹底すべきだ。

3)インシデント対応手順の明文化と各所への周知徹底

ランサムウェア攻撃に対しては、発生時の混乱を最小限に抑えるためにも、感染端末の隔離手順や社内外の連絡フローなどを事前に文書化し、誰もが迅速に行動できる体制を整備しておくことが重要だ。こうしたインシデント対応手順は、本社部門だけでなく、海外現地法人やグループ会社なども含めて周知徹底しておくことで、全社的なリスク管理が可能となる。加えて、ランサムウェアに限らず、インシデント発生時の業務継続を見据えたBCP(事業継続計画)の整備も並行して進めておきたい。

4)セキュリティ強化を前提とした各種設定の見直し

ランサムウェア攻撃への備えとして、システムやネットワークの各種設定について「セキュリティ強化」を前提に見直すことが求められる。例えば、ネットワークやクラウドサービスへのアクセスには多要素認証(MFA)を導入し、不正ログインのリスクを低減させることが有効だ。また、ファイルごとにアクセス権限を細かく設定し、業務に不要なユーザーからのアクセスを制限したり、ネットワークにパーティションを設けて分離したりすることも重要だ。利便性とトレードオフになる部分もあるが、リスク低減という観点からは不可欠な取り組みである。

5)従業員に対するセキュリティ教育の徹底

ランサムウェアの侵入経路として、従業員を標的にしたフィッシング詐欺やBEC(ビジネスメール詐欺)などによる被害が多く報告されている。そのため、技術的な対策だけでなく、従業員一人ひとりのセキュリティ意識を高めることも重要な取り組みだ。攻撃手法は日々巧妙化しており、防御に「絶対」はない。だからこそ、実践的な教育や定期的な訓練を通じて、従業員自らがリスクに気づき、適切に対応できる力を身につけておく必要があるのだ。

6)セキュリティソリューション、サービスの導入・活用

高度化・巧妙化するランサムウェア攻撃への対策として、EDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)といった高度な検知・対応ソリューションの導入が有効なのは周知のとおりだろう。これらのソリューションは、端末やネットワーク上の異常をリアルタイムで検知し、迅速な封じ込めに寄与するものの、運用には高度な専門知識を有する人材が求められる。そのため、自社での対応が難しい場合は、ESET PROTECT MDRのようなセキュリティの専門家が24時間365日にわたって監視・対応を行ってくれるサービスの活用を検討したい。MDR(Managed Detection and Response)を利用することで、人的リソースの不足を補いつつ、高度なセキュリティ体制の構築が容易となる。

ランサムウェア被害は、IT部門にだけ課された問題ではなく、企業全体の経営リスクである。ランサムウェアの被害に遭遇した企業では、経営層のセキュリティに対する認識の甘さが反省の弁として述べられているケースも多く、こうした事実は重く受け止めるべきであろう。「セキュリティ予算は単なるコストではなく、事業継続への投資である」という認識のもと、従業員全体のITリテラシーを維持・向上し続けることが、ランサムウェア攻撃の被害を最小化する何よりも重要な対策と言えるだろう。