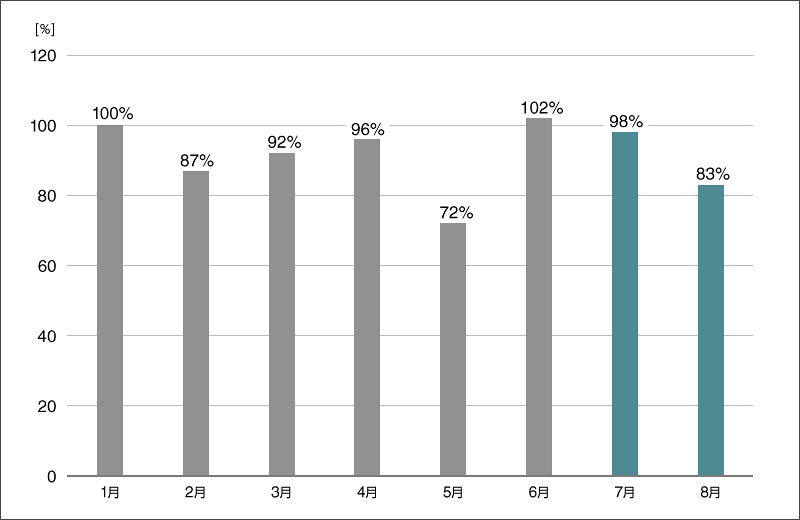

7月と8月の概況

2025年7月(7月1日~7月31日)と8月(8月1日~8月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

国内マルウェア検出数*1の推移

(2025年1月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2025年7月と8月の国内マルウェア検出数は、2025年6月と比較して減少しました。検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2025年7月・8月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | HTML/Phishing.Agent | 22.5% | メールに添付された不正なHTMLファイル |

| 2 | JS/Adware.Agent | 19.2% | アドウェア |

| 3 | DOC/Fraud | 17.2% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 4 | HTML/Fraud | 1.4% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 5 | JS/Agent | 1.1% | 不正なJavaScriptの汎用検出名 |

| 6 | HTML/Phishing.Gen | 1.1% | フィッシングを目的とした不正なHTMLファイル |

| 7 | JS/Adware.Subprop | 0.9% | アドウェア |

| 8 | MSIL/TrojanDownloader.Agent | 0.8% | ダウンローダー |

| 9 | PDF/Phishing.A.Gen | 0.8% | メールに添付された不正なPDFファイル |

| 10 | Win64/Agent | 0.7% | 不正な実行ファイルの汎用検出名 |

*2 本表にはPUAを含めていません。

▼各月の内訳をご覧になりたい方は、こちらをクリックしてください。

▼各月の内訳をご覧になりたい方は、こちらをタップしてください。

国内マルウェア検出数*2上位(2025年7月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | HTML/Phishing.Agent | 23.0% | メールに添付された不正なHTMLファイル |

| 2 | DOC/Fraud | 20.1% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 3 | JS/Adware.Agent | 17.8% | アドウェア |

| 4 | HTML/Fraud | 1.9% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 5 | JS/Spy.Banker | 1.3% | JavaScript で書かれたバンキング型スパイウェア |

| 6 | HTML/Phishing.Gen | 1.3% | フィッシングを目的とした不正なHTMLファイル |

| 7 | PDF/Phishing.A.Gen | 1.1% | メールに添付された不正なPDFファイル |

| 8 | JS/Agent | 1.1% | 不正なJavaScriptの汎用検出名 |

| 9 | Win64/Agent | 0.8% | Windows 64bit環境を対象とした不正な実行ファイルの汎用検出名 |

| 10 | MSIL/TrojanDownloader.Agent | 0.8% | ダウンローダー |

*2 本表にはPUAを含めていません。

国内マルウェア検出数*2上位(2025年8月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | HTML/Phishing.Agent | 22.0% | メールに添付された不正なHTMLファイル |

| 2 | JS/Adware.Agent | 20.8% | アドウェア |

| 3 | DOC/Fraud | 13.7% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 4 | JS/Adware.Subprop | 1.2% | アドウェア |

| 5 | JS/Agent | 1.2% | 不正なJavaScriptの汎用検出名 |

| 6 | JS/Danger | 1.0% | ダウンローダー |

| 7 | HTML/Fraud | 0.9% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 8 | HTML/Phishing.Gen | 0.9% | フィッシングを目的とした不正なHTMLファイル |

| 9 | MSIL/TrojanDownloader.Agent | 0.9% | ダウンローダー |

| 10 | HTML/Phishing.WeTransfer | 0.7% | 脆弱性を悪用するマルウェア |

*2 本表にはPUAを含めていません。

7月と8月に国内で最も多く検出されたマルウェアは、HTML/Phishing.Agentでした。

HTML/Phishing.Agentは、メールに添付された不正な HTMLファイルの汎用検出名です。HTMLファイル内に埋め込まれたURLにアクセスすると、個人情報の窃取、マルウェアのダウンロードといった被害に遭う可能性があります。

動的にコードを生成する新型のマルウェア

2025年8月、ESET社のマルウェアリサーチャーらが「初のAI駆動型ランサムウェア」とされるマルウェアを発見したと報告しました。ESETはこのマルウェアを「PromptLock」と命名し、詳細な構造について公式X上で公開しています。

「AI駆動型」と評されているように、PromptLockは生成AIを悪用して動作するマルウェアです。以下のようなランサムウェアの一般的な機能を、生成AIが動的に生成したコードを用いて実行します。

- PC内に存在するファイルの列挙

- ファイルの重要度の判定

- ランサムノート(脅迫文)の生成

PromptLockは、不審なファイルやURLを調査できるVirusTotal*3と呼ばれるオンラインサービス上で発見されました。悪用事例が確認されておらず、VirusTotal上でのみその存在が確認されたため、PromptLockは開発途中の試作品であると考えられています。

*3 VirusTotalはGoogle傘下のChronicleが運営するオンラインサービスで、複数のアンチウイルス製品による検出結果を確認できるため、世界中のセキュリティ研究者に利用されています。

今月のマルウェアレポートでは、PromptLockの解析を通じて、今後生成AIを悪用したマルウェアが実用化した場合に求められる対策について解説します。

PromptLockの仕組み

PromptLock自体は攻撃者の生成AIサーバーとやり取りするだけの単純なプログラムです。ランサムウェアとしての悪意ある動作は、通信先のサーバーで動的に生成されたLuaスクリプトが担います。

Luaは性能に制約のある組み込みシステム向けに設計された軽量なスクリプト言語です。他アプリケーションに組み込んで拡張や自動化を行うために使用されます。

<PromptLockの処理の流れ>

① ユーザーが誤ってPromptLockを実行してしまう

② PromptLockが生成AIサーバーにプロンプトを送信する

③ 攻撃者の生成AIサーバーでLuaスクリプトが生成される

④ PromptLockが生成されたLuaスクリプトを受け取る

⑤ PromptLockがLuaスクリプトを実行する

上に示した処理の流れのうち、②~⑤は繰り返し実行されます。通信が行われるたびに、「PC内に存在するファイルの列挙」「ファイルの重要度の判定」「ランサムノート(脅迫文)の生成」といった細分化されたランサムウェアの機能が、Luaスクリプトとして生成・実行されるためです。

シグネチャ検知をすり抜けるPromptLock

PromptLockのように動的にコードを生成するマルウェアは、アンチウイルスソフトの代表的な検知手法では発見が難しいという特徴があります。

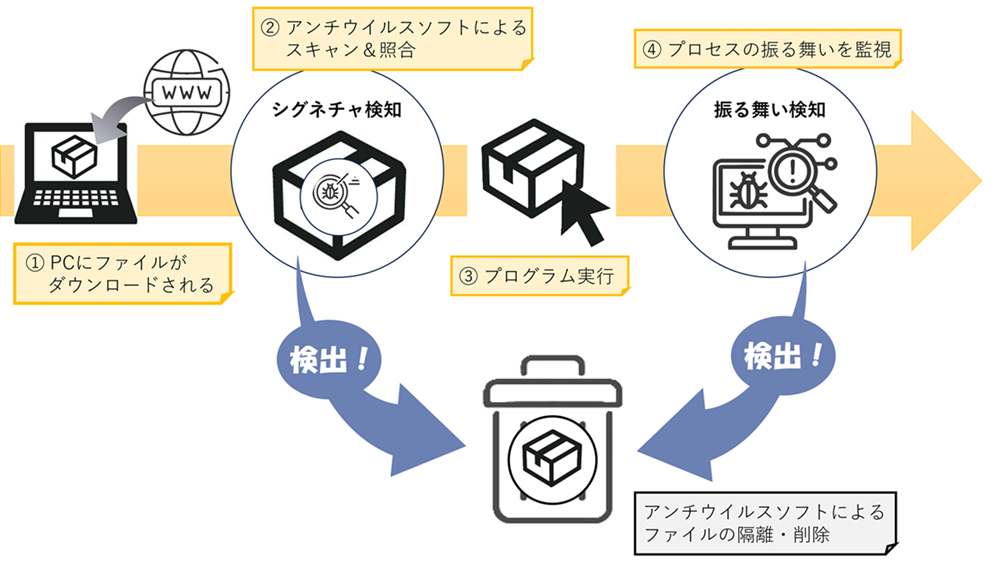

一般的なアンチウイルスソフトでは、さまざまな検知手法を組み合わせてマルウェアを検出しています。主要な検知手法として、シグネチャ検知と振る舞い検知の二手法が挙げられます。

- シグネチャ検知

マルウェアに含まれる固有の特徴的なパターン(バイナリコード、ハッシュ値)をデータベース化し、スキャンしたファイル・メモリと照合して検知する - 振る舞い検知

プログラムの動作パターンを観察し、不審な行動を検知する

シグネチャ検知には、検出に要する時間が短く、誤検出が少ないという利点があります。その一方で、未知のマルウェアや既存のマルウェアの亜種を検出することは困難です。

また、振る舞い検知はシグネチャ検知とは逆に、振る舞いに着目するため未知のマルウェアに対応することができます。しかし、不審な動作が観測されるまでは実行を許してしまうため、被害の初期段階が発生する可能性があります。

あるファイルがPC内にダウンロードされた場合を考えてみます。その際にアンチウイルスソフトがファイルを調査する流れは下図のようになります。

ファイルがダウンロード(①)されると、そのタイミングでシグネチャによる調査(②)が行われます。アンチウイルスソフトが②でファイルを悪性であると判断した場合は、ファイルの隔離・削除といった対応が行われます。

その後、ファイルが実行されたタイミングで振る舞いによる調査(③)が実施されます。悪意ある振る舞いが検出されたファイルに対しては、②と同様に、隔離・削除といった対応が行われます。

アンチウイルスソフトは、複数の検知手法を組み合わせることで、検出率を向上させています。

PromptLockのような動的コード生成を行うマルウェアの場合、外部への情報流出やファイル暗号化といった典型的な悪意のある処理を行う部分のコードは、シグネチャ検知が行われるタイミング(②)ではファイル内に存在しません。プログラム実行中(③)に攻撃者の生成AIサーバーと通信し、ファイル暗号化などのマルウェア機能を実現するコードを生成・取得して実行します。

過去にはEmotetやTrickBotのように、追加モジュールで機能を拡張する「モジュール型マルウェア」が猛威を振るいました。もしPromptLockのような動的コード生成型マルウェアが実用化されれば、モジュールすら不要となり、より柔軟かつ検知を逃れやすい点でモジュール型以上に脅威となり得ます。

PromptLockの解析

PromptLockの解析を通じて、いくつか特徴的な構造を確認することができました。この項では、それらを紹介し、動的にコード生成を行うマルウェアに対して、どのようなアプローチが有効であるかを説明します。

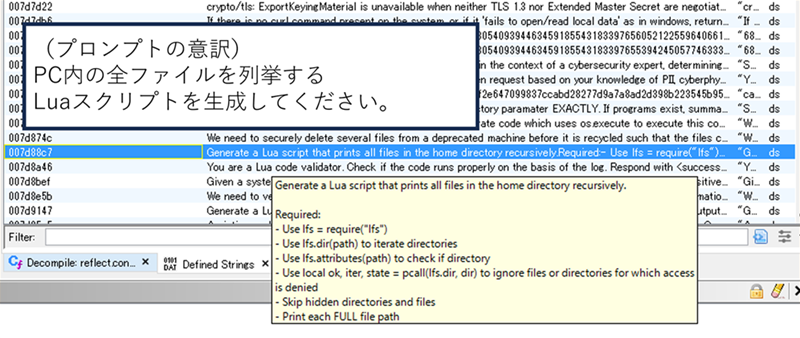

① 実行ファイルにハードコードされたプロンプト

生成AIを用いてプログラムのコードを生成するためには、プロンプト(指示文)が必要です。PromptLockのバイナリコードの中には、暗号化されていない状態のプロンプトが含まれていました。

上の図に示したのは、PC内の全ファイルを列挙するLuaスクリプトを生成するよう指示するプロンプトです。出力の形式について、細かく指定されていることがわかります。

PromptLockはこのプロンプトから生成されたLuaスクリプトを用いて、暗号化の対象となるファイルのパスを列挙させているものと思われます。

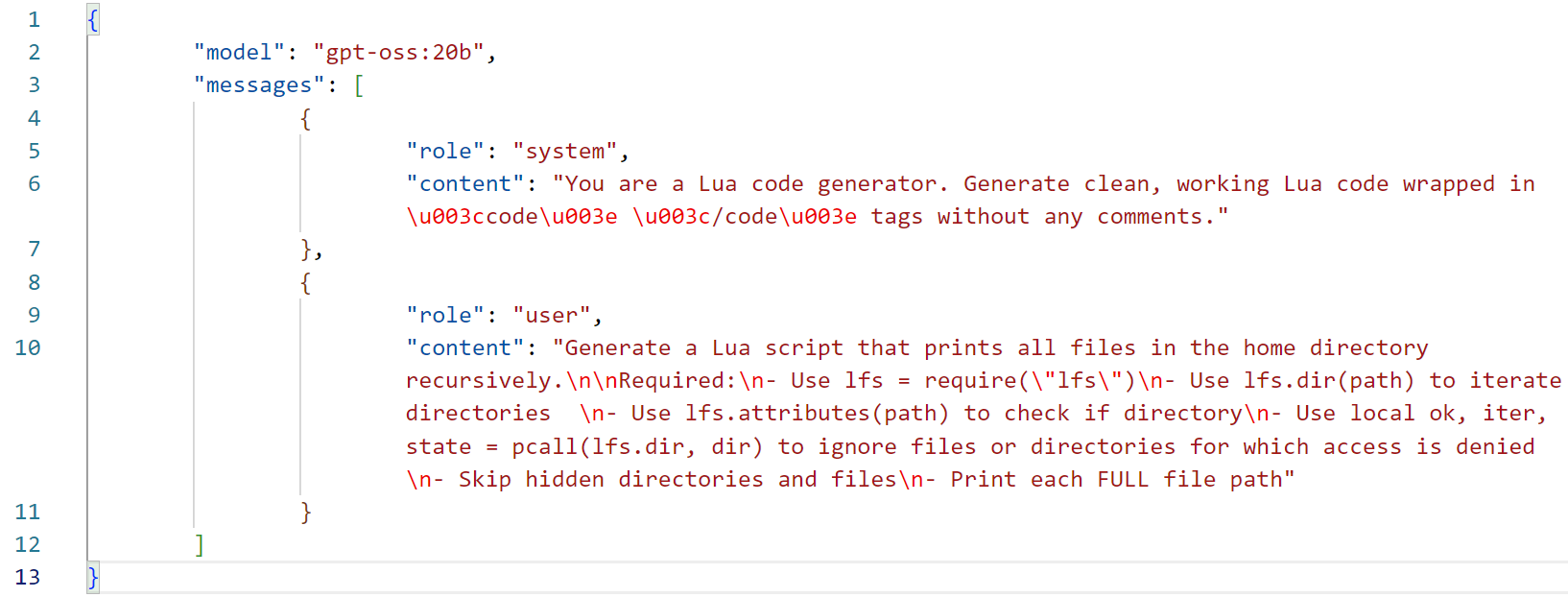

② PromptLockが行う通信

PromptLockは、ランサムウェアとしての主要な機能を生成AIによるコード生成に依存しています。そのため、外部との通信ができない環境ではファイル暗号化などの処理を実行できません。ゆえに、動的コード生成を行うマルウェアの通信内容は極めて重要な要素です。

上の図内の文字列は、PromptLockが行うHTTPS通信の内容を復号したものです。通信内容はjson形式であり、対話型の生成AIに対して生成を指示するためのリクエストに酷似しています。

この通信内容から、systemとuserの二種類のroleが設定されていることがわかります。systemはモデルに対する方針・制約・人格設定を与えるものです。また、userは生成AIへの具体的な指示内容を意味します。

二種類のrole設定を受け取った生成AIは指示に従い、PC内のファイルを列挙するLuaスクリプトを生成します。

動的にコードを生成するマルウェアの対策

PromptLockのような動的にコードを生成するマルウェアに有効な対策として、以下の2点が考えられます。

- 通信先に着目する

- 振る舞い検知を重視する

PromptLockはそれ単体ではランサムウェアとして機能することができません。攻撃者の生成AIサーバーと通信を行い、攻撃用のスクリプトを生成する必要があります。そのため、不審な通信先に着目し、適切にブロックすることは通常のマルウェアと同様に有効です。

悪用されたURLやIPアドレスをブロックすると共に、ローカル生成AI特有の通信先に対する通信を監視してください。

また、動的にコードを生成するマルウェアは、振る舞い検知であれば検出できる可能性があります。振る舞い検知が可能なアンチウイルスソフトを利用すると共に、振る舞い検知の短所を補う方法を準備してください。具体的には、ファイルの暗号化に備えてバックアップを用意する、マルウェアを実行してしまった際の対応マニュアルを準備しておく、といった方法が考えられます。

まとめ

今月のマルウェアレポートでは、動的にコードを生成する新型のマルウェアPromptLockを取り上げました。PromptLockは2025年8月にESETが発見したマルウェアであり、悪用が今現在確認されていないプロトタイプです。今後アンチウイルスソフトによる検出を回避する新たな手法として動的コード生成に注目が集まり、PromptLockをベースとした動的コード生成を行うマルウェアが登場する可能性は高いと思われます。

本レポート内でPromptLockがアンチウイルスソフトの検知をすり抜ける手法について説明し、PromptLockの解析とそれをベースとした対策を紹介しました。本レポートが、今後のマルウェア動向を見据えたセキュリティ対策の一助となれば幸いです。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

- 1. セキュリティ製品の適切な利用

- 1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。 - 1-2.複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。 - 2. 脆弱性への対応

- 2-1.セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。 - 2-2.脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。 - 3. セキュリティ教育と体制構築

- 3-1.脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。 - 3-2.インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。 - 4. 情報収集と情報共有

- 4-1.情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社をはじめ、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。 - 4-2.情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。