米国の政府機関であるNISTが策定したNIST CSFは、世界の多くの企業が重視しているサイバーセキュリティフレームワークである。そのNIST CSFが2024年2月26日、大幅にバージョンアップし、NIST CSF 2.0として公開された。そこで今回のバージョンアップのポイントと今後のセキュリティ対策の考え方について解説したい。

NIST CSF(サイバーセキュリティフレームワーク)とは

NISTとは「National Institute of Standards and Technology:米国国立標準技術研究所」の略であり、その名称のとおり、科学技術分野における基準や標準化に関する研究、策定を行っている米国の政府機関である。NISTの目的は、公正な基準を定めることで、米国におけるイノベーションや産業の競争力を促進することである。

そのNISTが定めたサイバーセキュリティフレームワーク(以下、NIST CSF)が、2024年2月26日、約10年振りに2.0として大幅改訂された。

NIST CSF策定の背景

NIST CSFの初版(1.0)がサイバーセキュリティに関するフレームワーク(考察の枠組み)として公開されたのは、2014年2月である。NISTがセキュリティフレームワークを公開した背景に、米国におけるセキュリティリスクの高まりが挙げられる。さまざまな分野でIT化が推進され、実質的にITが国家の重要なインフラとなったことで、サイバー攻撃が国家に深刻なダメージを与えるリスクが高まったためだ。

加えて、2014年に米国ではサイバーセキュリティ強化法が制定された。その中でNISTがサイバーセキュリティフレームワークを策定していくことが法律に明記され、米国の政府機関では調達時にNIST CSFへの対応を求めるようになった。その結果、米国以外の企業においても、NIST CSFを重視するケースが増えており、日本国内においてもNIST CSFをベースにセキュリティ対策を行う企業が増えてきた。

NIST CSFの特長

NIST CSFの大きな特長は、フレームワークがカバーする領域の広さである。ISOが2013年に発行したISO/IEC 27001:2013といった従来のセキュリティフレームワークでは、「特定」および「防御」からなる脅威への事前対策のカバーに限定されていたが、NIST CSFでは「特定」と「防御」の事前対策だけでなく、「検知」、「対応」、「復旧」といった事後対策も含め、網羅的にカバーすることで、より現実的な脅威への対策を講じることが可能となっている。

NIST CSF 1.0の構成

NIST CSFは、以下に示す3つの要素から構成されている。

1)フレームワークコア

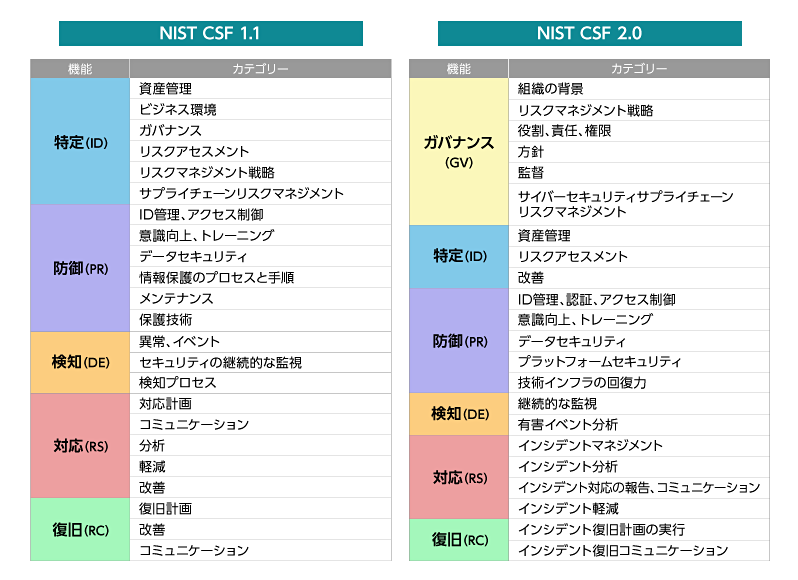

共通となる具体的なサイバーセキュリティ対策を示したもの。「特定(ID)」、「防御(PR)」、「検知(DE)」、「対応(RS)」、「復旧(RC)」という5つのコア機能と、それぞれの機能をさらに細分化した23のカテゴリーで構成されている。

2)インプリメンテーションティア

組織のサイバーセキュリティ対策がどの段階にあるかを評価するための基準を示すもの。ティア(Tier)1からティア4までの4段階で評価される。数字が大きいほどセキュリティ対策のレベルが高いことを示し、現状が低いティアにある場合は、より高いティアを目指すことが推奨される。

3)フレームワークプロファイル

自社の置かれた経営環境やリスク許容度、割り当て可能なリソースに基づき、サイバーセキュリティ対策の現状と、あるべき姿を記述するために利用する。「現状」と「あるべき姿」のギャップを明確にすることで、企業がセキュリティ対策の改善計画を策定しやすくなる。

NIST CSF 2.0の主な改訂ポイント

2018年4月、マイナーバージョンアップ版となるNIST CSF 1.1が公開された。マイナーバージョンアップと表わされるように、この1.1ではサプライチェーンリスクマネジメントのカテゴリーが新たに追加され、用語定義の明確化が行われるなど、時代背景を受けた改訂が行われたが、あくまでも限定的であった。

NISF CSFとして初のメジャーバージョンアップ版であるNIST CSF 2.0では、NIST CSF 1.1から大幅な改訂が行われている。主な改訂ポイントは以下の4つだ。

1)フレームワークの適用範囲の拡大

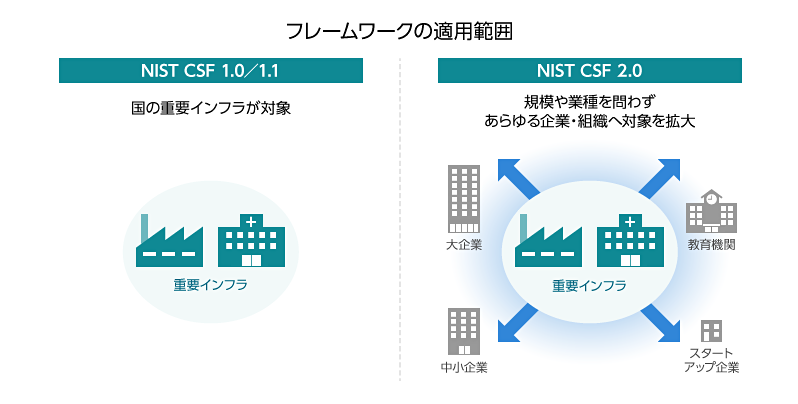

従来のNIST CSF 1.0/1.1は、病院や発電所といった国の重要インフラの安全保障を目的に策定されたものだ。しかし、サイバーセキュリティフレームワークとしての完成度が高いことから、官公庁や民間企業など、さまざまな企業・組織で活用されるようになった。

そのため、NIST CSF 2.0ではこうした実情を踏まえ、図1に示すような幅広い対象での利用を念頭におくことになった。規模や業種を問わず、中小企業やスタートアップ企業などを含むあらゆる企業・組織で利用しやすいように再設計されている。

2)コア機能に「ガバナンス(GV)」を追加

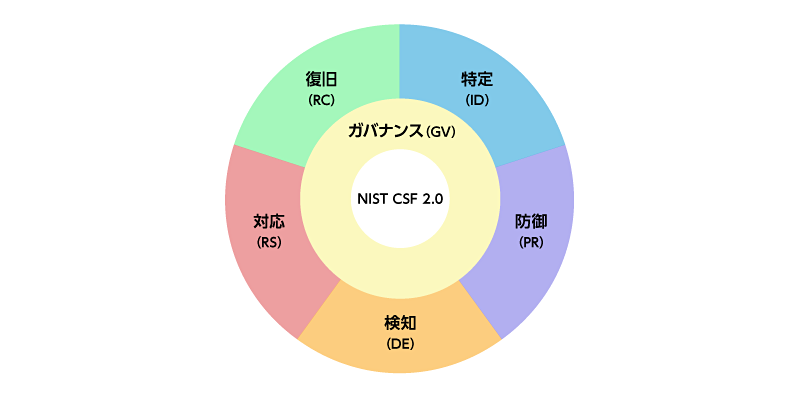

従来のNIST CSF 1.0/1.1では、コア機能として「特定(ID)」、「防御(PR)」、「検知(DE)」、「対応(RS)」、「復旧(RC)」という5つの機能が規定されていたが、NIST CSF 2.0では、6つ目の新たなコア機能として「ガバナンス(GV)」が追加されるに至った。

このガバナンス(GV)とは、日本語に直訳すると「統治」となる。社会情勢の変化もあり、サイバーセキュリティのリスクは組織全体における経営リスクの一部とみなすことになりつつある。そのため、今回の変更で統治が追加されたことは、トップダウンで管理していくためにも、自然な流れだとも言える。また、図3のサイクルのイメージが表しているように、ほかの5つのコア機能とも一体で対策を推進していくことが求められている。

3)サプライチェーンのリスクマネジメントの強化

昨今、企業のビジネス活動は、自社だけで完結せず、さまざまな取引先との連携が不可欠となっている。ほぼすべての企業が自社だけでなく、他社などと取引を行っていることから、サプライチェーンが起点となるセキュリティリスクはシビアに捉える必要がある。

前回の1.1への改訂時には、サプライチェーンのリスクマネジメントの強化を目的に、「特定(ID)」機能にサプライチェーンのリスクマネジメントのカテゴリーが新設された。

今回のNIST CSF 2.0への改訂では、新コア機能「ガバナンス(GV)」の下に新カテゴリーの「サイバーセキュリティ サプライチェーン リスクマネジメント」が設けられ、「特定(ID)」機能からこれらカテゴリーが移行された。さらに、このサイバーセキュリティ サプライチェーン リスクマネジメントには10のサブカテゴリーが定義され、サプライチェーンのリスク管理に関係するサブカテゴリーが大幅に追加された。また、リスクガバナンスおよびリスクマネジメントの実践に関する階層(Tier)が見直された。

4)オンラインコンテンツの提供

NIST CSF 2.0では、先述のとおり、中小企業なども含め規模・業種を問わず、フレームワークを利用しやすいように再設計されている。そのため、フレームワーク活用を促進するために、さまざまなオンラインコンテンツが提供されている。

例えば、コア機能のサブカテゴリーごとに、実装例が新たに追加、参考情報として記載される情報も拡充されたことで、企業・組織でベストプラクティスを追求するにあたって参考にしやすくなっている。

さらに、特定のニーズごとに専用のガイダンスとしてクイック・スタート・ガイドが提供されており、NIST CSF 2.0を活用する際の最初のステップとして活用できるようになっている。また、これらは今後のアップデートも見据えて、すべてオンライン形式で管理・提供されており、常に最新情報が得られるようになっている。

NIST CSF 2.0を踏まえたセキュリティ対策のポイント

今回のNIST CSF 2.0における改訂は、米国におけるサイバーセキュリティをめぐる社会情勢の変化を反映したものだ。そして、こうした変化は日本国内でも同様であり、改訂版のNIST CSF 2.0は企業・組織のセキュリティ対策においても、大いに参考にできるものとなっている。そのNIST CSF 2.0を踏まえたセキュリティ対策のポイントは、大きく次の2つである。

ガバナンス体制の整備

今回、新たなコア機能として追加されたガバナンスは、ほかのすべてのコア機能の中心に位置するものとされている。すなわち、ガバナンスを効かせながら一体としてセキュリティ対策を講じる必要があることを明示している。セキュリティ対策においても経営層がリーダーシップを発揮して、事業存続と一体で取り組んでいくことが求められていると言えるのだ。

具体的な方策としては、企業・組織内にSOCやCSIRTといった情報セキュリティの対策に特化した部門・チームを設けることが有効だ。セキュリティ部門の指揮のもとで、全社的なセキュリティポリシーを遵守する組織運営を行っていくことが社会的にも求められている。今回、コア機能ごとに新たに提供されている、実装例や参考情報などのオンラインコンテンツは、企業・組織においてガバナンス体制を整備していくにあたって役立つだろう。

サプライチェーンにおけるセキュリティリスクへの対応

先述のとおり、企業・組織におけるサプライチェーンのセキュリティリスクは高まっている。さまざまなリスクが生じ得ることを前提にガバナンスを強化し、適切にマネジメントすることが求められている。現代では、サプライチェーンが国内で完結せず、グローバルに及んでいる企業・組織も多い。こうしたサプライチェーンにおけるセキュリティリスクの識別と評価が欠かせなくなっている。

今回の改訂では、2015年にNISTが公開した「NIST SP 800-161」を元にしている。このNIST SP 800-161は、「連邦政府情報システムおよび組織のためのサプライチェーンリスク管理の実践」と題された文書であり、そのタイトルが示すとおり、米国連邦政府機関とその関係機関に対する、サプライチェーンのリスク管理を実践するためのガイドラインである。

このガイドラインの主な目的は、「組織階層に応じたサプライチェーンのリスク管理/評価の枠組みの提供」であり、「セキュリティ」、「インテグリティ」、「レジリエンス」、「品質」の4つがリスクの要素として想定されている。サプライチェーンにおけるセキュリティリスクのガバナンスやマネジメントについては、このガイドラインも参考にできるだろう。

社会における企業・組織の立ち位置が変化する中で、ガバナンスを強化していくことが求められるようになって久しい。そして、その範囲はサイバーセキュリティにも及ぶようになってきている。企業・組織において、サイバー攻撃によるリスクは無視できないものとなっている。

そのため、企業・組織においても、サイバーセキュリティリスクを経営の要素の1つとして適切に向き合いながら、事業活動に反映させていくことが事業存続においても欠かせなくなっている。こうした対応を進めていくためのツールの1つとして、NIST CSF 2.0を活用していくとよいだろう。