PPAPは、かつて情報漏えい対策として広く利用されてきたが、現在ではその脆弱性と非効率性が問題視され、廃止と代替手段の導入が進められている。しかし、金融庁による意見交換会やJPDECの調査でもPPAP依存が残る実態が指摘されており、利便性と安全性を両立させるソリューションの導入が求められている。本記事では、PPAPが抱えるリスクと、その軽減策としての代替手段、そして、その導入に対する考え方について解説する。

PPAP普及の経緯と現在の状況

「PPAP」は、パスワード保護されたZIPファイルをメールで送付し、続けて別のメールでそのパスワードを通知するという手順を指す俗称である。現在は、その脆弱性と非効率性を理由に、廃止および代替策の導入が進められている。このPPAPは、2000年代初頭から広まった慣行であり、盗聴や誤送信による情報漏えいを防ぐ簡易的な対策として採用された。特別なツールや専門知識を必要とせず、容易に導入できる点が評価され、当時はファイルを安全に送信するツールやサービスが十分に普及していなかったという背景もあった。さらに、2005年に個人情報保護法施行を契機に、メール送信の安全性を確保する手段として広く用いられるようになり、事実上の標準的な運用方法(デファクトスタンダード)として定着した。

しかし、2019年にマルウェア「Emotet」がパスワード付きZIPファイルを悪用し、被害を拡大させた事例が報告された。このような問題の顕在化により、PPAPはセキュリティ対策として有効ではなく、むしろリスクを助長する方法であるとの指摘が強まった。これを受けて、2020年11月には当時のデジタル改革担当相が中央省庁におけるPPAPの廃止を決定した。情報共有を取り巻く技術の進展を背景に、一般企業においても代替手段の検討・導入を進める動きが広がっている。

そして、2025年5月に金融庁が実施した業界団体との意見交換会において、改めてPPAPのセキュリティ上のリスクに言及した。金融業界では、依然としてPPAPの慣行が残っていることから、より安全なファイル送信手段への移行が強く提言されている。

ただし、こうした問題は金融業界に限ったものではなく、現在もPPAPを利用している企業は少なくないのが実情である。実際、JIPDECの調査「企業IT利活用動向調査2024」によると、2024年1月の時点で27.1%の企業がPPAPのみを利用していると報告されており、前回調査から大きな変化は見られず、PPAPの利用抑制に進展が見られないとの指摘がなされている。

PPAPが内包するリスク

セキュリティおよび業務効率の観点から、PPAPには以下のような問題が指摘されている。

1)盗聴リスク

添付ファイルとパスワードを同一の通信経路で送信する場合、別々のメールで送ったとしても、両方が同一経路上で傍受される可能性がある。そのため、PPAPを用いても第三者による不正アクセスのリスクは必ずしも低減されない。特に、メールサーバーがTLSなどの暗号化通信に対応していない場合は、通信内容が傍受される危険性が高まる。

2)脆弱な暗号化

ZIPファイルに設定されたパスワードには再試行制限が存在しないため、攻撃者にファイルが渡ると、ブルートフォース攻撃(総当たり攻撃)や辞書攻撃によって容易に解読される恐れがある。

また、ZIPファイルの暗号化方式には、強度の高いAES方式と、互換性を重視して広く用いられているStandard ZIP 2.0(ZIPcrypto)方式の2種類がある。特にZIPcryptoは暗号強度が低く、専用の解析ツールを用いることでパスワードが解読されるリスクがある。

3)マルウェア攻撃への悪用

パスワード付きZIPファイルは、アンチウイルスソフトによっては内容の検査ができない。そのため、ウイルスチェックが機能せず、結果としてマルウェアの侵入を許す可能性がある。

実際に、添付ファイルを利用した標的型攻撃の事例も確認されている。メールの送信元を偽装して取引先になりすまし、悪意のある添付ファイルを送信して受信者に開かせる手口だ。例えば、マルウェア「Emotet」では、不正なマクロが埋め込まれたOfficeファイルをパスワード付きZIPで送信し、受信者に解凍・実行させる手法が用いられた。

4)業務効率の低下

セキュリティ面の懸念に加え、PPAPは業務効率の低下も無視できない問題である。添付ファイルに加えてパスワードを別送する必要があるため、送信者、受信者の双方に一定の作業負荷が生じるからだ。

また、モバイル機器でパスワード付きZIPファイルを受信した場合、解凍アプリの追加インストールなど、対応が煩雑になることがある。加えて、既にPPAPの廃止を決定した企業では、PPAP形式のメールを受け付けない場合があり、取引先にファイルを送れない事態が生じる可能性もある。

PPAPの代替手段

近年、PPAPに代わるさまざまな手段が導入されている。以下に、代表的な代替手段と、それぞれのメリット・デメリットを解説する。

1)クラウドストレージ

クラウド上に共有フォルダーを設置し、ファイルをやり取りできる。リモートワークの普及に伴い導入した企業が増えたが、ファイルの共同編集やバージョン管理が可能になるため、利便性が高い点がメリットだ。

一方で、クラウドストレージを安全に使うためには、誰に閲覧や編集を許可するか、作業完了後に権限を削除するかなど、適切な権限設定が不可欠であり、設定ミスが情報漏えいにつながるリスクがある。

2)チャットツール

SlackやTeamsなどのビジネスチャット経由でファイルを送受信する。送受信を行う双方が同じチャットツールのアカウントを持つ必要があるため、権限のない第三者に共有してしまうような誤送信リスクを低減できる。

ただし、取引先がそのチャットツールを利用していない場合や、外部サービスの利用が制限されている企業とのやり取りには向かないと言える。また、ツールによっては、共有できるファイル容量や保存期間などに制限があり、事前の確認が必要だ。

3)ファイル転送サービス

送信者がサービス提供者のWebサイトにファイルをアップロードし、受信者にダウンロード用URLを送ることができるファイル転送サービスを利用する方法もある。無料で利用できるサービスもあり、大容量ファイルにも対応できることが利点だ。

特定の受信者のみにダウンロードを許可するようメールアドレスを入力し、パスワードを要求する機能を備えたサービスもある。しかし、URLとパスワードが第三者に漏れてしまった場合、ダウンロードを防ぐのは難しいのがデメリットと言える。

4)異なる経路でファイルとパスワードを伝達

パスワード付きZIPファイルをメールで送信し、チャットや電話など異なる経路でパスワードを伝達する方法を採用する企業もある。業務フローを大きく変えずに、同一経路による盗聴リスクを軽減できる。

しかし、ZIPファイルの暗号化強度が低いことや、アンチウイルスソフトによる検査不能といった根本的な問題は残る。あくまで一時的な対処であり、中長期的にはより安全な手段への移行が望ましい。

5)添付ファイルのダウンロードリンク化(メール連携型ソリューションの活用)

送信者がメールに添付したファイルがサーバーへ自動的にアップロードされる仕組みであり、受信者はメール本文に記載されたリンクからブラウザー経由でファイルをダウンロードする方法となる。

従来のメール送付手順を踏襲しながら、安全性と利便性を両立できるのが特長だ。一方で、専用ソリューションの導入や設定作業が必要となる点がデメリットである。

メールセキュリティソリューション導入による脱PPAP

メールセキュリティソリューションの1つである「GUARDIANWALL MailConvert」を例に、PPAPの代替としての実践的な運用方法について説明する。

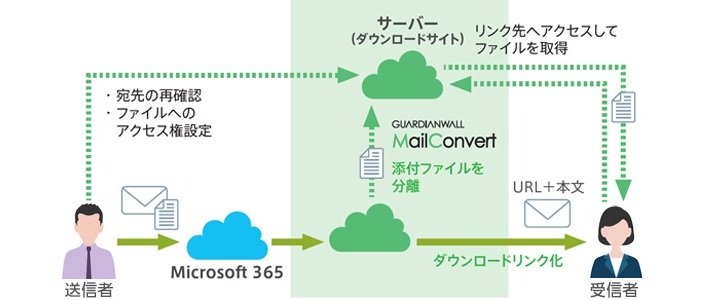

1)添付ファイルのダウンロードリンク化

先述した添付ファイルのダウンロードリンク化に対応しており、Microsoft 365やGoogle Workspaceのメールソフトからファイルを添付して送信すると、自動的に添付ファイルが分離され、サーバーへアップロードされる。メール本文には、受信者がファイルをダウンロードできるURLが自動的に挿入される仕組みである。

受信者以外の第三者がファイルをダウンロードできないよう、認証やアクセス制御の仕組みが用意されている。具体的には、受信者のMicrosoftまたはGoogleアカウントによるソーシャルログイン認証や、ワンタイムパスワード認証が採用されている。これにより、送信者と受信者の間でパスワードの授受が発生しないため、パスワード送付に伴う手間とリスクを削減できる。

また、メール送信後でも送信者がサーバー上のファイルを公開/非公開に切り替えられる機能を備えているため、誤送信やアクセス権限の誤設定が判明した場合でも迅速な対応が可能だ。

2)宛先の自動BCC変換

不特定多数にメールを一斉送信する際は、個人情報保護の観点から、受信者同士でメールアドレスが閲覧できないようBCCを用いる必要がある。しかし、誤ってToやCcに入力してしまい、アドレスが漏れる事例は少なくない。こうした人的ミスによる誤送信は、重要なセキュリティ事故の上位を占めている。

GUARDIANWALL MailConvertでは、To/CCに入力された宛先を自動的にBCCへ変換する機能があり、誤送信による情報漏えいを未然に防げる。BCC自動変換の適用ルールは柔軟に設定可能で、宛先数や部門単位の制限などに応じて運用方法を調整可能だ。

3)ZIP暗号化との使い分け

企業によっては、マルウェアによる悪用を防ぐため、ZIP暗号化ファイルの受信を拒否している場合がある。一方で、メール本文中のURLからフィッシングサイトへ誘導されるリスクを懸念し、リンク付きメールの受信を制限する企業もある。いずれか一方の対策だけでは、すべての取引先に対応できないのが実情だ。

GUARDIANWALL MailConvertでは、送信先の受け入れポリシーに応じて送信方法を切り替えることができる。例えば、ZIP暗号化ファイルの受信を受け付けない企業に対しては「添付ファイルのダウンロードリンク化」を適用し、リンク付きメールを受け付けない企業には「添付ファイルのZIP暗号化」を適用するといった使い分けができる。これにより、送信相手の制約に合わせて安全かつ柔軟にファイルをやり取りできる。

PPAPに代わるソリューション導入の考え方

PPAPを廃止して代替手段へと移行する際は、単に技術的な課題を解決するだけでなく、組織の業務プロセスや運用ルール、利用者の意識変革が不可欠である。「これまで問題なかったから」といった理由で、従来の運用を継続してしまいがちであるが、これまでの慣行や認識を改め、心理的な障壁を取り除かなければならない。

情報漏えいやマルウェア感染を防ぐには、メール運用に関する明確なルールを策定し、従業員に対する研修を実施するなど、組織全体でセキュリティ意識を高める必要がある。その上で、利便性の高いソリューションを整備し、スムーズな導入を目指すのが望ましい。

また、取引先に対しても、ファイル送受信ルールの見直しや、安全な代替手段の利用促進、段階的な移行を計画的に進めることが求められる。チャットツールのようなアカウント作成を伴うソリューション導入が難しい場合でも、添付ファイルのダウンロードリンク化を活用したソリューションであれば、多くの企業に受け入れられやすいのではないだろうか。

金融庁の提言においても、サイバーセキュリティに関する基本的な対策の一環として、検査やモニタリングなどを通じてPPAP慣行の払拭を促す方針が明記されている。また、先述したJIPDECの調査によれば、金融業界に限らず国内企業の約3割がPPAPのみを利用している実態が明らかになっており、PPAPの代替手段の導入を含むセキュリティ対策の強化は急務だと言える。情報漏えいやマルウェア感染のリスクを低減するためにも、これを業務遂行上必要なコストと捉え、要件に応じて適切なソリューションを選定、導入することが重要だ。