メールの添付ファイルに起因することも少なくない、企業・組織内部からの情報漏えい。その対策として採用されてきたPPAPと呼ばれるファイル送付の方法を廃止する動きが加速している。このPPAPを用いることで生じ得るインシデントのリスクを踏まえながら、代替する対策4つと新常識ともいえる方法も含めて解説する。

PPAPを巡る世の中の動向

2000年代前半からビジネスシーンにおけるメールのファイル受け渡しにおいて、PPAPは「定番」として利用されてきた方法だ。PPAPとは、パスワード(Password)付ZIP暗号化ファイルをまず送付、続けて、解凍(展開)用のパスワード(Password)を送付。それぞれを、暗号化(Angouka)されたプロトコル(Protocol)経由で送付するという方法から、それぞれの頭文字をとった造語だ。

この方法は、「盗聴対策」、「誤送信対策」としての優位性の高さから、国内企業では多くの企業が従来から採用していた。ファイル自体は暗号化され、送付経路も暗号化されていることで、安全性が高いファイルの送付方法として利用されてきたのだ。

しかし、2010年代中盤以降、さまざまな理由を背景に脱PPAPの動きが出てきた。例えば、サイバー攻撃の手法が巧妙化するなど環境がドラスティックに変化。そして、クラウドストレージなどのサービス拡充による代替手法の普及がその背景にある。

国内では2020年11月、当時のデジタル改革担当相が中央省庁でのPPAP廃止を決定以降、代替策が模索される動きが一般企業においても加速している。その結果、近年はPPAPによる暗号化ファイルの廃止や受信自体の拒否を表明する企業・組織も増えている。

PPAPの継続が攻撃者を利する状況に

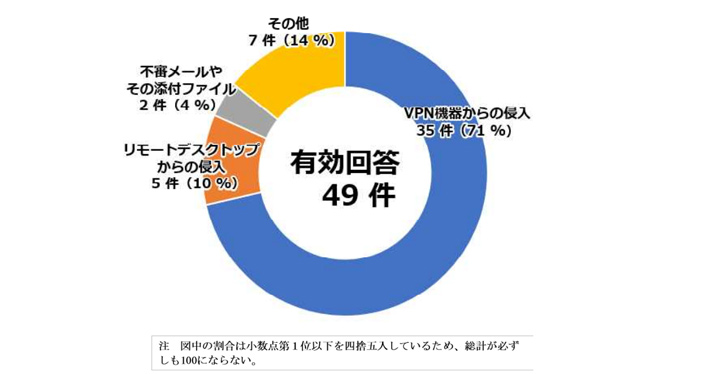

昨今、ランサムウェアの感染経路として、VPN機器からの侵入が主流となっている。警察庁による資料「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」においても、図1のようにその多くがVPN機器経由となっているものの、一方でメール、添付ファイルを理由とする事例も少なからず起こっていることが確認できる。

不審な添付ファイルは開かないというのは、もはや一般常識となりつつある。また、ウイルス対策機能を備えたセキュリティソフトの導入も企業・組織では一般的になっている。しかし、先のように添付ファイル経由でランサムウェアに感染する事例が起こっているのはなぜだろうか。

パスワードによる暗号化を施したファイルは、セキュリティソフトではその中身をチェックすることは難しい。暗号化は他人に中身を見られないための対策であるが、同時にソフトウェアによる検査も困難にしてしまうのだ。その結果、パスワード付暗号化ファイルはその中身がチェックされないままユーザーの手元に届いてしまう。

その発信元がもともと取引先の相手だったら、特に疑わずに開封してしまうユーザーが多いのではないだろうか。そうした可能性を見越し、サイバー攻撃者は身元を偽る、あるいは取引先のメールアカウントを乗っ取る、といった方法を用いて巧みにメールを開封させようと試みるのだ。

メールの添付ファイル暗号化に関連するインシデントの例

添付ファイル暗号化に関連して、以下のようなインシデントが想定される。

スピアフィッシングによる被害

近年、ターゲットをピンポイントで狙う、スピアフィッシングと呼ばれる、メールによる標的型攻撃が増加傾向にある。先述のように、メールアカウントを乗っ取って送信元を偽装されてしまえば、受信者は疑うことなく、受け取った暗号化ファイルを開封してしまう危険性が高まる。受信したユーザーに猜疑心を抱かせずファイルを開封させるには、取引先になりすますことが確度が高い。そのため、こうした手法が引き続き用いられることは容易に想像できるだろう。

Emotetによる被害

2014年にその存在が確認されて以降、世界的な大流行を繰り返してきたEmotet。2020年には、PPAPという習慣に付け込まれたことで、日本国内で多くの被害事例を生み出すこととなった。Emotetによる攻撃では、不正なマクロを埋め込んだOfficeファイルを正規ユーザーになりすまして送付。受信者は偽装したユーザーと判別できず、添付されたZIPファイルを展開して感染に至る。

先述のスピアフィッシングの方法も組み込んだ、高度かつ巧妙な攻撃手法だ。こうした手口による被害の増大を受け、脱PPAPの動きが急速に進むこととなった。

いずれの攻撃手法においても、メールサーバーの乗っ取り、あるいはメールのアカウント情報の漏えいなどで送信元が偽装されることとなった。しかし、こうした攻撃手法は受信者側でいくら注意を払っていても、対策には限界があるのも事実だ。取り得る対策としては、メールの受信サーバー側で強制的にZIPファイルの受信を拒否してしまうぐらいだろう。そうした背景もあり、暗号化されたZIPファイルを受信拒否する企業・組織が増えているのだ。

PPAPを代替する3つのファイル送付方法

1)クラウドストレージの利用

コロナ禍を経てのリモートワークやハイブリッドワークといった、昨今の業務環境の変化で何らかのクラウドストレージを利用している企業・組織も少なくないだろう。クラウドストレージの一部を取引先と共有して共同編集するといった利用も可能だ。しかし、複数の取引先とのやり取りが必要な場合、取引状況に応じた権限設定が必要など、管理が煩雑になりがちだ。

2)ファイル転送サービスの利用

アップロードするだけでダウンロードURLが発行され、そのURLを送付するだけでファイル共有が可能だ。しかし、そのURLが第三者に知られてしまった場合、ダウンロードを阻止する対策も同時に求められる。

3)添付ファイルのダウンロードリンク化

先述の2つの代替策からもう一歩進んだ対策がダウンロードリンク化と呼ばれる方法だ。単にクラウドストレージにアップロードしてリンクを共有する、といった方法とは異なり、従来のメール送付の手順を踏襲しながら、安全性・利便性を両立する。

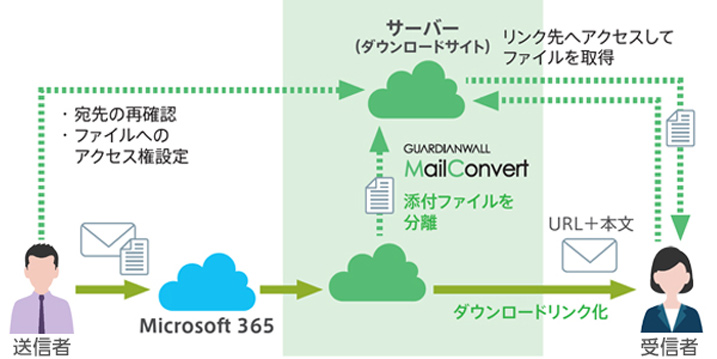

例えば、「GUARDIANWALL MailConvert」では、図2のように、従来からのメールソフト上でファイルを添付して送信でき、受信側もWebブラウザー経由でダウンロードするだけなので、送受信双方にとって利便性が高い。

GUARDIANWALL MailConvertでは、メールとファイル共有の送受信経路を分けることにより、盗聴リスクを回避。ファイル自体のダウンロードは、受信ユーザーのMicrosoft、Googleアカウントの認証機能によるソーシャルログインやワンタイムパスワードを用いるため、受信ユーザー以外にはダウンロードできないようになっている。

送信側にとっても、メールを送付後にダウンロードを許可する手間が生じるものの、そのタイミングで送付した宛先やファイルの内容をチェックできるため、誤送信対策として有効だ。また、従来のメール環境を大きく変更せずに利用できるため、従業員の心理的ハードルも抑えられる。毎日のように利用する従業員にとって、従来の使い勝手をほぼそのまま維持できることは、生産性を下げることなく、ヒューマンエラーの抑制にも寄与することだろう。

昨今のコンプライアンス意識の高まりもあり、企業の社会的責任として、情報漏えいに対する世間の目は厳しくなりつつある。そのため、たった一度のインシデントが企業経営に大きなダメージを及ぼしかねない。また、PPAPがマルウェアの感染源となるリスクも依然として存在することを考慮すると、今回紹介したようなソリューションが今後、PPAPに代わって新常識となっていくことと思われる。自社が被害者にならないことはもちろんのこと、加害者になるリスクも踏まえ、適切なメールのセキュリティ対策を講じるようにしたい。