ビジネスチャットが多くの企業・組織で利用されている中、今なおメールはビジネス上の主要なコミュニケーションツールとして利用されている。そうした状況を狙い、上司や取引先になりすまして詐欺を働くのがビジネスメール詐欺(BEC)だ。この記事では、その手口、実際の事例、そして講じるべき対策について解説する。

本記事は2019年6月25日に掲載した「ビジネスメールへの詐欺(BEC)が蔓延中!? その対策とは?」に加筆修正をしたものです。

![ビジネスメール詐欺(BEC)、標的型メールにどう対抗すべきか?[更新]](/files/user/malware_info/images/special/230926/0.jpg)

ビジネスメールの利用動向と詐欺の蔓延

働き方改革やコロナ禍を経て、ビジネスにおけるコミュニケーションツールの利用動向は変化しつつある。例えば、ZoomやTeamsを用いたWeb会議の普及、そしてSlackやLINE WORKS、Chatworkといったビジネスチャットの利用も着実に広がっている。

しかし、メールは今もビジネスで多く利用されていることが、2023年6月に発表された一般社団法人日本ビジネスメール協会による調査でも分かっている。この「ビジネスメール実態調査 2023」によると、業務におけるメールの使用率は98.35%となっており、調査対象の1日平均では送信数が15.24通、受信数が49.97通となっている。

結局のところ、Web会議やビジネスチャットなど新しいコミュニケーションツールが登場したからと言って、メールの役割がなくなったわけではない。それぞれのツールの特性を活かした、ビジネス上のコミュニケーションの最適化が進んでいるとも捉えられる。こうした傾向は当面続くことが見込まれ、今後もメールを悪用したサイバー攻撃が有効なことを意味しているとも言えるだろう。

結果的に、こうした状況はサイバー攻撃者にとって望ましい状況となってしまっている。メールを悪用したサイバー攻撃の代表格として、今なお流行と沈静化を繰り返すEmotetがあるが、ビジネスメール詐欺による被害も一定数に上っている。

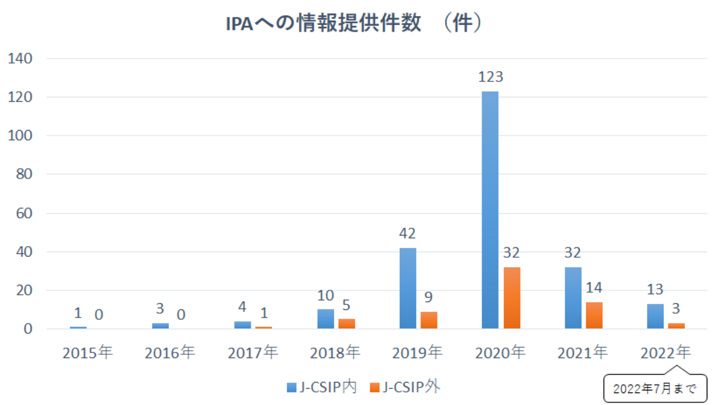

図1:IPAで確認しているビジネスメール詐欺の事例件数

※引用:ビジネスメール詐欺(BEC)の特徴と対策

図1のように、IPAが発行している「ビジネスメール詐欺(BEC)の特徴と対策」における、「IPAへ情報提供されたビジネスメール詐欺事例の統計情報」によると、IPAが情報提供を受けたビジネスメール詐欺の事例数は、2020年に155件と過去最高を記録。2021年以降も一定の事例数が報告されている。

ビジネスメール詐欺の2つの攻撃パターン

ビジネスメール詐欺とは言葉のとおり、ビジネスメールを悪用して詐欺を働こうとする手口のことだ。以前から企業・組織を狙う攻撃メールは少なくなかったが、その多くは無作為かつ大量にばら撒かれるものだった。確率論で一定数は手口に引っ掛かることを前提にメールを大量送信し、マルウェア感染や情報漏えい、あるいはワンクリック詐欺やフィッシング詐欺を試みる。

一方、ビジネスメール詐欺ではピンポイントでターゲットを定め、巧妙な手口によって詐欺を仕掛ける。昨今、ビジネスメール詐欺で得られるリターンが大きくなっており、攻撃者は成功確率を上げるための手間を惜しまず、ますます巧妙化している。特定の従業員の業務内容を把握するため、メールサーバーに不正アクセスを行う、あるいはソーシャル・エンジニアリングによって一定の期間、情報収集を行うといった具合だ。こうした準備段階を経て攻撃に至ることから、受信者はメール内容の真偽を判別することが難しいのだ。

また、攻撃者にとって、人物を特定してメールアドレスを入手することもそれほど難しくない。多くの企業では一定のルールのもとでメールアドレスを設定しているため、氏名や部署といった情報がわかれば推測することも容易だ。ほかにも、名簿業者からも購入できる。展示会などのイベントや営業活動を通じて名刺を多数配布している場合、特定できる可能性も高まっている。すなわち、メールアドレスが犯罪者にも知られていることを前提とした対応が必要ということだ。

先のIPAによる「ビジネスメール詐欺(BEC)の特徴と対策」では、ビジネスメール詐欺を2つのパターンに分類している。1つ目は攻撃者が取引先に偽装し、偽りの請求書を発行するというもの。自社のグループ企業を含む、海外の企業とやり取り、取引している企業で多く確認されている。このパターンは、「偽の請求書詐欺(The Bogus Invoice Scheme)」、「サプライヤー詐欺(The Supplier Swindle)」などとも呼ばれている。

2つ目のパターンは攻撃者が経営者になりすますというものだ。経営者になりすました攻撃者はその企業の社員に対して、攻撃者の口座への入金を促す。その理由を機密案件という口実で、周囲の社員に情報を漏らさずに対処することを指示するのだ。当然ながらメールアドレスなども巧妙に偽装されていることから、一目では判断が付かない。また、攻撃者はターゲットとする企業の内部情報をあらかじめ入念に調査しているため、狙われた社員も信じ込んでしまうほど、巧妙にストーリーを作り上げる。このタイプの詐欺は「企業幹部詐欺(Business Executive Scam)」、「なりすまし詐欺(Masquerading)」などとも呼ばれる。

ビジネスメール詐欺の攻撃ステップ

先述のように、ビジネスメール詐欺を仕掛ける攻撃者は攻撃前段階で入念に準備を行う。攻撃者は段階を追ってターゲットにアプローチを行うが、その手口を段階ごとに紹介する。

1)準備段階におけるアプローチとその手口

ビジネスメール詐欺では準備段階での情報収集が攻撃の成否を大きく左右することになる。そのため、攻撃者はあらゆる手を用いて情報収集を試みる。

・マルウェアを用いた情報窃取

企業で利用されるパソコン、スマートフォン(以下、スマホ)などの端末の内部には機密情報が多く保存されている。マルウェアをそうした端末にインストールさせ、情報の窃取を試みる。また、企業のネットワークに侵入し、社内で利用するサーバーに不正アクセスする、といった手法が検討される場合もあるだろう。

・メールサーバー、アカウントへの不正アクセス

メールでのやり取りが主要なコミュニケーション手段となっている企業では、攻撃者にとってメールサーバー、アカウントは機密情報の宝庫だと言える。これらへの不正アクセスが成功すれば、機密情報だけでなく、社員や取引先の関係性なども浮かび上がってくる。攻撃者にとってはそれほどの価値があることを強く認識しておくべきだ。

・ソーシャル・エンジニアリング

SNSの黎明期には、企業の機密情報がSNSを通じて漏えいするという事例がたびたび発生していた。しかし、企業内研修などを通じて、従業員におけるSNSリテラシーは高まっている。そのため、昨今では直接的な情報をSNSで入手するのは攻撃者にとって困難になっているが、攻撃者は時間をかけて執拗にSNSなどをチェックして、断片的な情報を収集・整理して機密情報を探し出すのだ。

また、近年ではプライベートのSNSアカウントで友達となったアカウントとのコミュニケーションで情報が盗み出されるケースも確認されている。今後も、さまざまな手段を用いて攻撃者は情報窃取を試みるはずだ。くれぐれも、SNSを利用する時には頭の片隅に置いておくようにしたい。

2)攻撃段階におけるアプローチとその手口

攻撃段階では、準備段階の情報を元にして、ターゲットに巧妙な手口で接近を試みる。

・メール文面の引用

過去のメール文面が引用され、いつものアドレスとほぼ同じメールアドレスから送信されたメールであれば、ほぼ疑うことなくやり取りしてしまうことがほとんどではないだろうか。攻撃者がメールサーバー、アカウントに不正アクセスされ、監視していれば、こうした攻撃も可能となる。

・請求先、入金口座の変更要求

先述のように、攻撃者がメールのやり取りを監視できる状態にあれば、何らかの支払いが生じる時点でそのやり取りに割り込み、請求先や入金口座を攻撃者の指定先に変更するよう促すことも可能だ。それまでのやり取りを見ていれば、攻撃者にとって適当な理由をでっちあげることも難しくはないだろう。

・秘密の案件としての相談

自社の経営者や責任者から秘密の相談をされた場合、疑ってかかるのは一般的にハードルが高いものだ。ましてや、メールアドレスなどが完全に偽装されていれば疑念を持つことも少なくないだろう。このようなアプローチを行う攻撃者の場合、事前に経営者やその企業の内情を精緻に調べ上げており、巧みな文面でやり取りが続けば、最初は疑いの目を持っていたとしても信じ込まされてしまう。

・送信元などのメール情報の偽装

メール本文が本物のようであっても、送信元情報が本来のものと見分けが付けば、騙されることも少ないかもしれない。しかし、攻撃者はメールに表示されるあらゆる情報を巧妙に偽装する。そのため、簡単には見分けが付かないように工夫しているのが、ビジネスメール詐欺の厄介なところだ。

ビジネスメール詐欺の実例

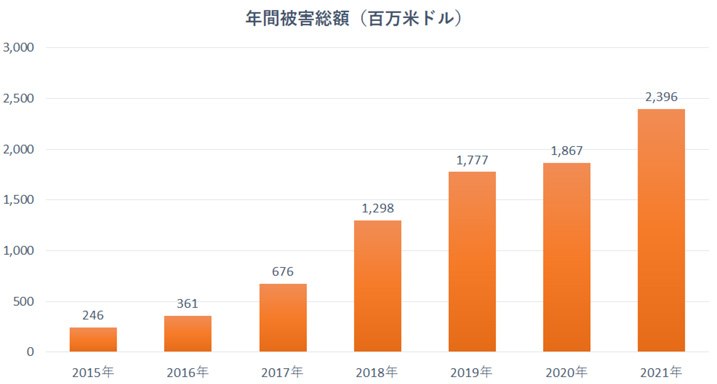

詐欺メール先進国となっている米国では、図2のようにビジネスメール詐欺による年間被害総額は増加の一途を辿っている。米国の企業にとって大きな脅威となっているが、日本国内の企業にとっても脅威であることに変わりはないはずだ。

図2:IC3の年次報告書による年間被害額(各年次報告書を基にIPAで作成)

※引用:ビジネスメール詐欺(BEC)の特徴と対策

先述(図1)のように、国内では2020年に過去最高の被害数が報告され、翌年以降は沈静化しているように見られるが、今後もこの状況が続くと考えるのは早計だろう。実際、2022年に発生したビジネスメール詐欺の事例がIPAのWebサイトにも掲載されている。以下に2つの事例を紹介する。

・M&A案件への協力依頼

東南アジアのグループ企業の役員宛に、国内企業の社長になりすました攻撃者からメールが送り付けられた。その内容はM&A案件への協力ということで早急な返信を要求。メールのやり取りを進める中で、その内容に不審な点が多かったことから、直接電話でコンタクトを取ったところ、詐欺であることが発覚した。後日、なりすました攻撃者から特定の口座への支払いを要求するメールが届いたものの、詐欺であることが判明していたことから振込は行われず、金銭的な被害は生じなかった。

・取引への割り込み

国内企業と海外企業との間で取引に関してやり取りされていたメールが、攻撃者によって盗み見されてしまった。そのやり取りに攻撃者が割り込み、国内企業、海外企業それぞれの担当者になりすまして口座情報の変更などを企んだ。最終的に、国内企業の担当者が海外企業の担当者のメールアドレスが正規のものでないことを見破り、犯行は未遂に終わった。

ビジネスメール詐欺への対策

年々巧妙化する詐欺メールの手口。今後はChatGPTなど、生成系AIを悪用した攻撃が行われることも見込まれる。しかし、このような標的型のメール詐欺へ対抗する決定打は存在しないのが実情だ。ユーザーがそれぞれのやり取りに対し、最大限の注意を払うしかない。例えば、特に高額な金銭の振込を行う場合、メールだけで完結すべきではない。ほかにも、以下のような観点で注意を払う必要があるだろう。

・メール以外の手段での連絡・確認

メールだけでなく、特に送金を行う前には電話やチャットといった別のコミュニケーションツールも併用することで、本人確認や重要な情報の伝達を行うと良いだろう。

具体的には、ファイルを送信する際のパスワードは、メールではなくチャットや電話で伝えるといった方法が挙げられる。銀行の振込先については電話などで確認を取り、急な振込先の変更があった場合は、その都度必ず電話で確認するといった対応も有効だ。十分に注意を払うためにも、ルールに則った運用フローを徹底し、取引先への周知もしておきたい。また、従業員への教育も実施しておく必要があるだろう。

・マルウェア対策

先述のように、攻撃者は準備段階で入念な情報収集を行う。そして、そのためにマルウェアが用いられることも少なくない。パソコンやスマホなどへのセキュリティソフトの導入に加え、社内ネットワークの通信を常時監視し、不審な動きを検出する、IDS/IPS、NDRなどのソリューションの導入も有効だ。また、脆弱性を突かれないためにも、利用するソフトウェアやOSを常に更新するといった基本的な対策も欠かせない。

・不正アクセス対策

攻撃者はメールサーバー、アカウントをはじめ、重要な情報が格納されている場所への不正アクセスを試みる。そのため、そうした場所には適切なセキュリティ対策が求められる。サーバーであればファイアウォール、WAFなどのソリューションの利用。アカウントの保護として、認証を強化する二段階認証の採用や、IDや認証管理を行うIDaaSといったソリューションも検討の余地があるだろう。

・メールの電子署名(S/MIME)

S/MIME(Secure / Multipurpose Internet Mail Extensions)は証明書を用いてのメール暗号化方式であり、メールの暗号化と電子署名に対応するソリューションだ。Outlookなど主要なメールソフトで利用することが可能だ。ビジネスメール詐欺では攻撃者の盗聴、改ざんを防ぐことが重要となる。そのためにも、S/MIMEの利用は選択肢の1つとなり得る。

先述の事例のとおり、攻撃者がメールのやりとりを盗聴していることを前提に対策を講じる必要がある。また、攻撃の手口は現在進行形で悪化しており、今後はこうした詐欺に特化した、生成系AIを用いたソフトウェアが闇マーケットなどに出回る可能性も否定できない。攻撃者による詐欺の手口を把握して備えることも重要だが、仮に攻撃者の術中にはまってしまった場合でも最悪な事態を回避できるよう、複合的な対策を講じることで安全性を高めるようにしたい。