2018年10月4日、JPタワー ホール&カンファレンスにて開催された「Security Days Fall 2018」において、キヤノンITソリューションズによる講演「サイバー攻撃の最新動向」が行われました。語られたのは、マルウェアの解析を担うアナリスト・池上氏による、解析者の視点から見た最新のサイバー攻撃事例とその対策について。本記事ではその全容をお送りします。

最新のサイバー攻撃手法と、その対策

みなさん、おはようございます。本日は、朝早くからお越しいただき、誠にありがとうございます。キヤノンITソリューションズ株式会社の池上と申します。

私は「マルウェアアナリスト」という肩書きのとおり、ふだんはマルウェアの解析を仕事にしています。本日は解析者の視点から最新のサイバー攻撃についてお話ししたいと思います。本セミナーでは非常に多くのテーマを取り扱います。ぜひキーワードだけでもメモしてお持ち帰りいただければ幸いです。

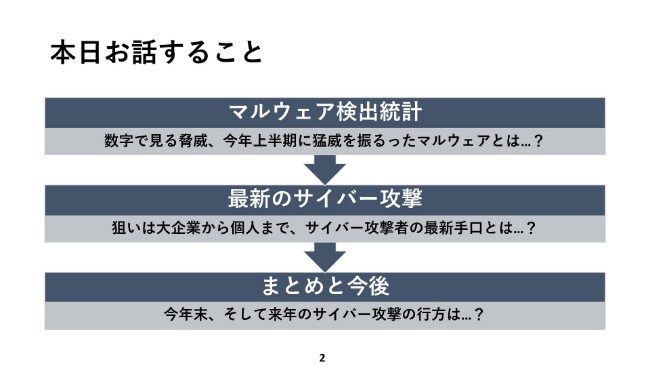

本日は次の3つの項目についてお話しします。はじめに、マルウェアの検出統計から今年上半期の脅威を振り返ります。次に、最新のサイバー攻撃についてご紹介します。本日は攻撃手法についてのお話がメインとなりますが、対策についてもお話しするとともに、最後に、まとめと今後の予測についてお話しします。

新設したマルウェアラボ・3つの役割

本題に入る前に、キヤノンITソリューションズのマルウェアラボについて簡単にご紹介させてください。

弊社はこれまでセキュリティ製品の開発や販売を行ってきましたが、専門的にセキュリティの研究を行うため、3年ほど前にマルウェアラボを設立しました。ラボの役割は大きく分けて3つあります。

1つ目が研究調査活動です。公的機関や教育機関と連携してサイバー攻撃やマルウェアの研究調査を行っています。

2つ目がマルウェア、つまりコンピューターウイルスの解析です。マルウェアがどんな悪さをするのか、どこのサーバーと通信をするのかといったことを調査しています。

3つ目が情報発信活動です。研究調査・解析で得られた情報をもとにしてレポートやログを公開したり、セミナーやこのような講演活動をしたりしています。

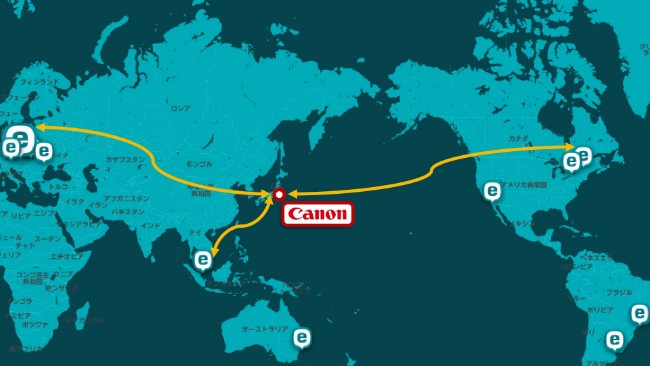

もちろんパートナーのアンチウイルスベンダー・ESET社のラボとも情報交換を行っています。ESET社のラボは世界中にあり、本部はヨーロッパのスロバキアという国にあります。私も以前、半年ほどスロバキアのラボに滞在しておりまして、そちらでマルウェアの解析を行っていました。

「サイバー攻撃に国境はない」とよく言われますが、実際にある地域で流行したマルウェアが数日後に別の地域で流行する、といった事例は数多くございます。国内のサイバー攻撃にいち早く対処するために、世界中の脅威に目を配っておく必要があります。

2018年上半期の形式別マルウェア検出統計

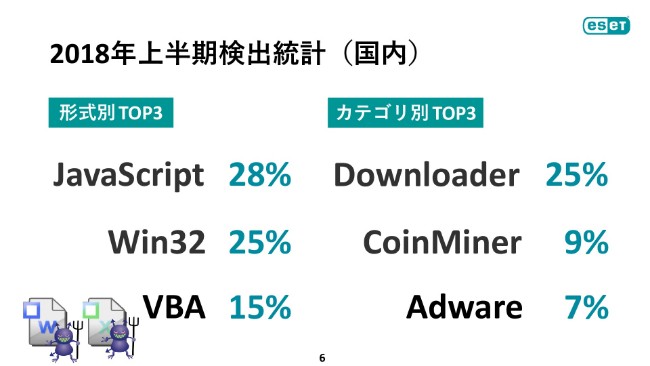

それでは、本日の本題に入ります。国内ESET製品における今年上半期のマルウェア検出統計を振り返ってみます。はじめにマルウェアの「形式別」「カテゴリ別」という2つの観点で全体の傾向を見ていきます。

検出されたマルウェアの形式はJavaScriptが最大でした。その次にWindowsの32ビットのアプリケーション。そしてVBAが続きます。VBAというのは、みなさんご存じのとおり、WordマクロやExcelマクロのことです。

一方、カテゴリ別に見ますと、全体の25パーセントをDownloaderが占めています。Downloaderは通常メールに添付されており、実行するとランサムウェアやバンキングマルウェアといったマルウェアをダウンロードします。

その次にCoinMinerとAdwareが続きます。CoinMinerは今年非常に話題になりましたのでご存じの方も多いとは思いますが、仮想通貨を採掘、マイニングするマルウェアのことです。

続きまして、2017年下半期からどのような変化があったかを見ていきます。

減少から見ていきますと、最も多かったのはVBScript形式のマルウェアです。このタイプのマルウェアは、昨年下半期、ランサムウェア「Locky」のDownloaderとして多く使われるようになりましたが、今年に入ってからはあまり観測されていません。同様に、LNK形式のファイルも主にDownloaderとしてよく使われていました。

反対に今年増加しているファイル形式を見ていきます。

NSISというのはWindows向けのインストーラーの一種で、これを悪用したマルウェアが大幅に増加しています。

また.NET環境で動作するマルウェアが増加しています。これは通常のWindowsアプリケーションと比較して、攻撃者にとって開発がしやすいことも背景にはあるのではないかと予測しています。

カテゴリ別の検出統計と、日本の検出状況

続きまして、カテゴリ別に前の期との違いを見ていきます。

1つ目、FakeAlert。こちらは偽のアラート画面を表示してユーザーを脅迫するようなスクリプトで、減少しています。同様に、バンキングマルウェアに代表されるようなSpywareについても減少しています。

一方で、先ほどもご紹介しました、仮想通貨を採掘するスクリプトであるCoinMinerや、あるサイトから別のサイトに遷移させるRedirectorというスクリプト、またAdwareの検出数が増加しています。

これら増加しているマルウェアの大半は、Webブラウザー上で動作するものです。つまり、Windows環境に限らず、macOS、Android、iOSなど、あらゆるプラットフォームがこういった脅威の影響を受ける可能性があります。

続きまして、全世界のマルウェア検出のうち、日本における検出がどのぐらいの割合を占めているか、日本がどういった立ち位置にいるかということをご紹介します。

すべてのマルウェアの検出合計で見ますと、日本は全世界の2パーセント程度で、とくに検出が多い国というわけではありません。ところが、特徴的なのはDownloaderが非常に多く検出されている点です。

とくに飛び抜けて多いのが、こちら、JavaScript形式のDownloaderとVBAで書かれたDownloaderです。こういったDownloaderが実際どのような攻撃に使われているかについては、のちほどご説明します。

以上が今年上半期のマルウェア検出統計です。

サイバー攻撃を行う側の狙いとは

ここからは最新のサイバー攻撃についてご説明していきます。

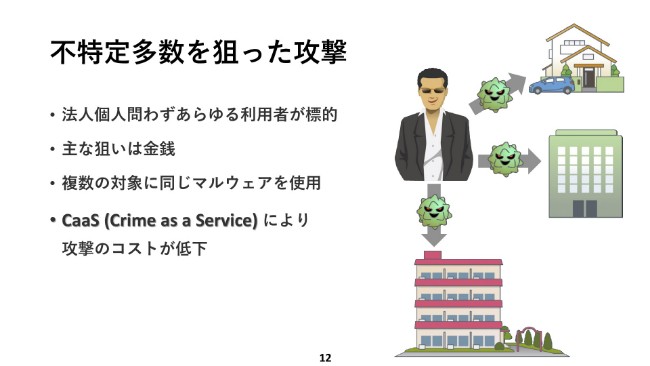

本日は最新のサイバー攻撃について、攻撃者の狙い別に2つに分けてご紹介していきます。1つ目は不特定多数を狙った攻撃。2つ目は特定の標的を狙った攻撃です。

はじめに、不特定多数を狙った攻撃についてご説明してきます。先ほどDownloaderが日本で数多く検出されているというお話をしましたが、まさにそれらの大半はこの不特定多数を狙った攻撃に使われています。

こちらは、法人・個人問わず、あらゆる利用者が標的となっています。主な狙いは金銭で、例えばランサムウェアを使って身代金を要求したり、またはバンキングマルウェアを使って口座からお金を盗み取ったりといった方法で利益を得ています。複数のターゲットに対して同じマルウェアが使われる傾向にあります。

こういった攻撃が数多く行われている背景にCrime as a Serviceの存在があります。

犯罪者のためのサービスのひとつ「RaaS」

ここからはCrime as a Serviceについてご紹介していきます。「サービスとしての犯罪」という名前のとおり、犯罪者のためのサービスです。攻撃者はこのCrime as a Serviceを使うことでプログラムに関する知識なしにサイバー攻撃ができてしまいます。

このCrime as a Service自体は数年前から存在していますが、ここ数年で大幅にバリエーションが増え、またその性能も向上してきています。本日はCrime as a Serviceの具体例として、RaaS、そしてPhaaSと呼ばれる2つのものについてご紹介します。

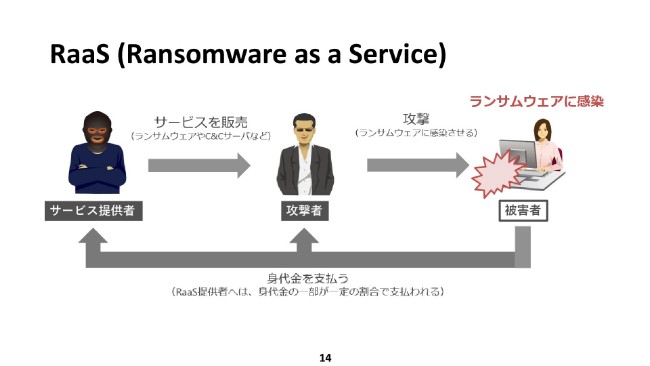

1つ目、RaaS(Ransomware as a Service)は、ランサムウェアのプログラムやインフラを販売しているサービスです。攻撃者は自らランサムウェアを開発することなく攻撃ができてしまいます。このとき、被害者から支払われた身代金は、サービス提供者と攻撃者にそれぞれ分配されます。

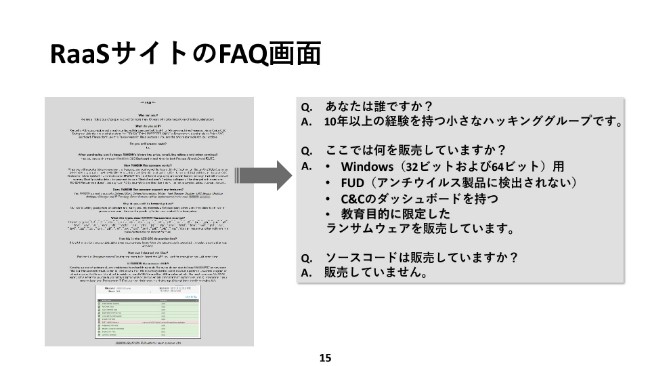

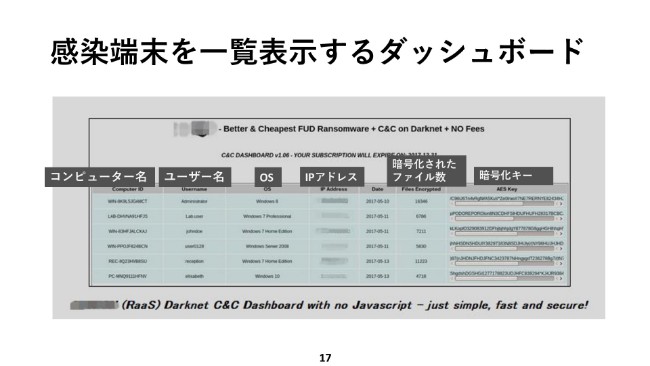

RaaSサイトの例を1つご紹介します。このRaaSサイトでは、利用者に向けてFAQが公開されています。FAQによりますと、このサイトではWindows用のアンチウイルス製品に検出されない、C&Cのダッシュボードを持つ、教育目的に限定したランサムウェアを販売している、と書かれています。

こちらでは教育目的と謳ってはいますが、実際にはビットコインで身代金を支払う機能もあることから、実際の攻撃で使われる可能性もあります。

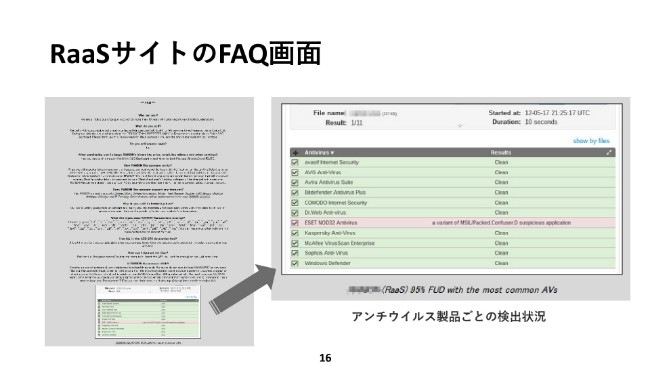

こちらのサイトでは、作成したランサムウェアが実際にアンチウイルス製品に検出されるかどうかについても確認することができます。この例では、この1製品を除きまして未検出であることがわかります。

こちらのサイトで作成したランサムウェアが実際に端末に感染しますと、そのPC端末の情報がダッシュボードに送信されます。ダッシュボード画面では、ランサムウェアに感染したコンピューター名、ユーザー名、OSなどの環境情報のほか、実際に暗号化されたファイルの数などが一覧で表示されており、攻撃者がひと目で状況を把握できるようになっています。このように、攻撃者にとって非常に手軽で使いやすいサービスが存在しています。

以上、Ransomware as a Serviceのご説明でした。

RaaSのフィッシング詐欺バージョン「PhaaS」

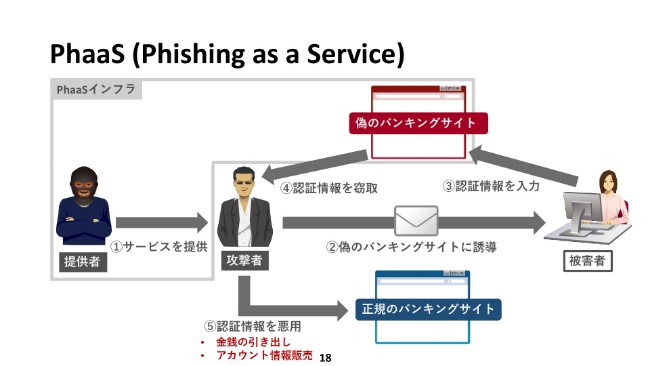

続きまして、Phaas(Phishing as a Service)をご説明します。これは、要は先ほどご説明したRaaSのフィッシング詐欺バージョンです。

はじめに、攻撃者はサービスの提供者からフィッシングサービスを購入します。次に、メールなどを使ってユーザーをフィッシングサイトに誘導します。多数のユーザーに対して自動でメールを送るようなサービスを併用する手法も存在します。

被害者が偽サイトに銀行サイトのID・パスワードといった認証情報を入力すると、攻撃者はその情報を窃取します。攻撃者は盗んだ認証情報を使って銀行口座からお金を引き出したり、もしくはその認証情報自体を販売したりすることで利益を得ています。

PhaaSの推移、および実際の事例とその価格

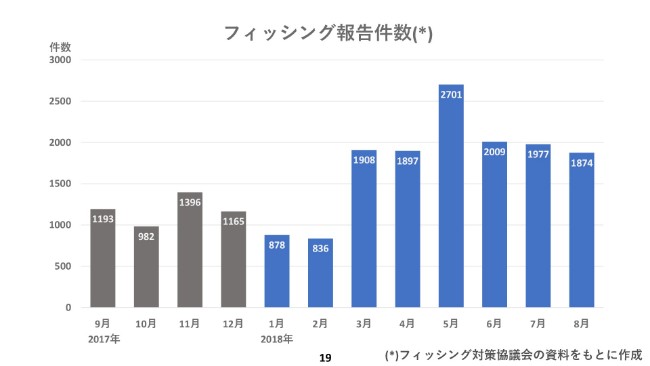

こちらは、フィッシング対策協議会の資料をもとにした、フィッシング報告件数の推移のグラフです。

ご覧のとおり、昨年と比べて2倍近くの報告が寄せられています。PhaaSにより手軽にフィッシングサイトを作成できることがこの一因として考えられます。

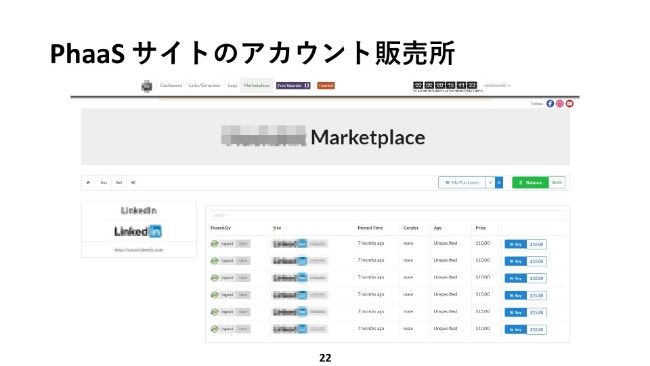

こちらはダークウェブ上に存在するPhaaSサイトの一例です。

実在のサービスのテンプレートがあらかじめ用意されており、それを使うだけで本物のサイトそっくりのログイン画面を作ることができてしまいます。こちらのサイトでは、Apple、Microsoft、Google、Amazonなど、大手サイト50社以上のブランドを確認しています。

こちらはPhaaSサイトの価格表の例です。

攻撃者のニーズに合わせてきめ細かな価格体系が用意されています。このサイトの一番安いプランでは、たった300円相当でこのサービスを利用できてしまいます。

また、PhaaSサイトでは盗んだアカウント情報を販売する機能も搭載されています。この例ではあるSNSサイトのアカウントが10~15ドルで販売されています。このように攻撃者は少ないコストで大きな利益をあげています。

以上、Phishing as a Serviceのご説明でした。

ご紹介したように、Crime as a Serviceの発展によって、サイバー攻撃のハードルが下がってきています。キヤノンITソリューションズでは、このようなサイトを発見次第、関係機関に報告しております。

高度で持続的な脅威を表す「APT」とは

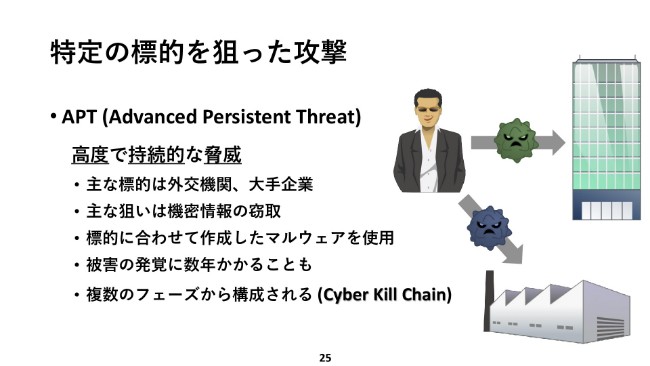

続きまして、特定の標的を狙った攻撃についてご説明をします。

これはいわゆる標的型攻撃と呼ばれるもので、本日は中でもAPTについてご紹介します。

APTは日本語に訳しますと「高度で持続的な脅威」で、この「持続的な」というところが一番のポイントです。標的に合わせてカスタマイズしたオンリーワンのマルウェアが使われます。

そのため、被害の把握まで数年かかることもあります。複数の攻撃フェーズが存在し、念入りに攻撃が実行されるのもAPTの特徴です。この一連の攻撃の流れをCyber Kill Chainと呼びます。

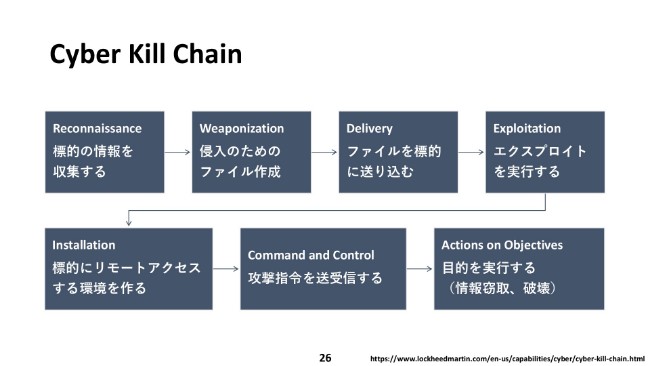

こちらはCyber Kill Chainの図です。

Cyber Kill Chainは、2011年にアメリカのロッキード・マーティン社が提唱した概念です。ロッキードと言えば戦闘機の会社で有名ですが、実はアメリカの政府系組織のサイバー攻撃で非常に重要な役割を担っています。

APTの攻撃者は、はじめにターゲットの標的の情報を集めます。例えば、使っているアンチウイルス製品の情報を取得して、そのアンチウイルス製品で検知されないようなマルウェアを作成します。その後、脆弱性等を悪用してターゲットの環境に入り込み、バックドアを設置します。そのバックドアに指令を送ることで情報窃取等の目的を果たしています。

東アジアをターゲットとする「Plead」

では、実際に最近の活動が確認されている3つのAPT Campaignについてご紹介していきます。

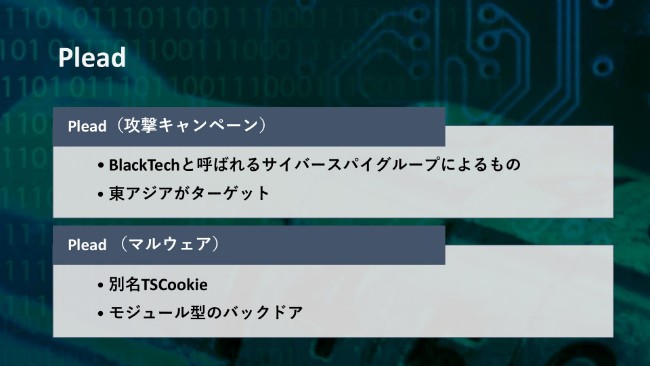

1つ目はPleadと呼ばれるCampaignです。PleadはBlackTechと呼ばれるサイバースパイグループによる攻撃キャンペーンで、台湾や日本など東アジアをターゲットにしています。

このキャンペーンに使われるマルウェアそのもののことをPleadと呼ぶこともあります。この「Plead」という文字列がプログラムに含まれていたことから、Pleadという名前がつきました。

実際の事例をご紹介します。はじめに台湾の事例です。台湾の事例は大手メーカーの正規の電子証明書が盗まれ、Pleadマルウェアの署名に使われました。

一見すると正規のメーカーのアプリケーションのように見えてしまうため、ユーザーは思わず実行してしまった可能性があります。このマルウェアは、感染したPCのWebブラウザーやメールソフトのパスワード情報を盗む機能を持っていました。

また、Pleadは日本においても活動が確認されています。今年の1月には文部科学省を騙ったメールが学術関係の機関に送付されました。これらは機密情報を狙った攻撃と推測されています。このような攻撃活動が存在することは、ぜひ知っておいていただきたいと思います。

軍部や政府を攻撃する「Turla」の脅威

続きまして、2つ目にご紹介するAPT CampaignはTurlaです。

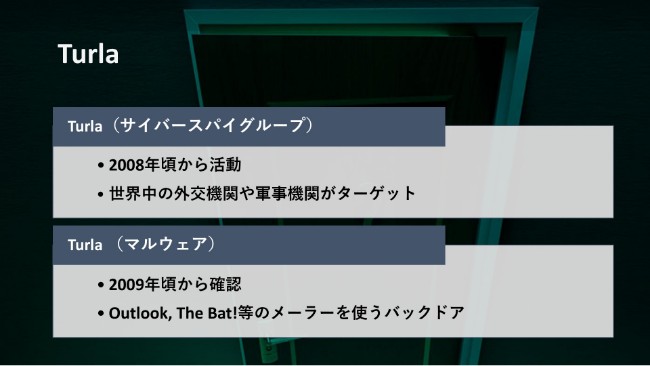

Turlaは攻撃者グループの名前でもあり、2008年頃から活動しています。世界中の外交機関や軍事機関を標的としています。Turlaが使うマルウェアはOutlookなどのメールソフトを悪用することで知られています。

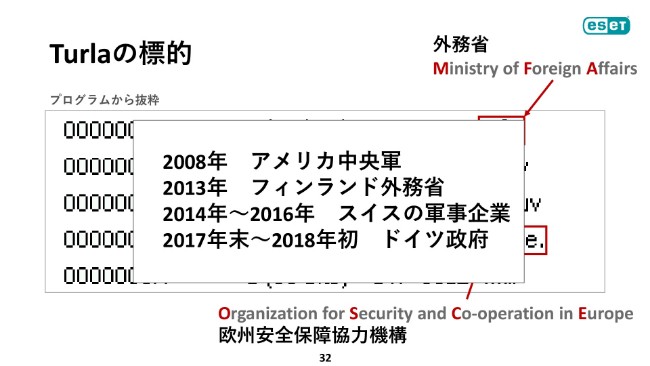

このTurlaの標的はそのプログラムコードからも明らかです。「mfa」といった外務省を示す文字列や、EUの安全保障機関を示す文字列がプログラム上に含まれています。このように、マルウェアそのものを解析することで、攻撃者の狙いがわかることがあります。実際これまでに、アメリカの軍部やフィンランドの外務省、ドイツ政府などが攻撃を受けています。

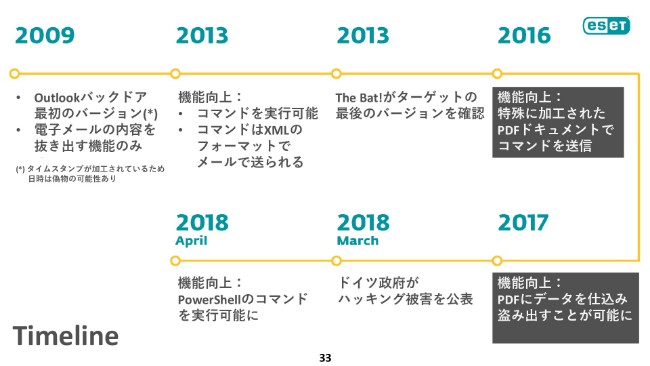

このTurlaのマルウェアは2009年から開発が続けられています。もともとは電子メールの内容を抽出する機能だけでしたが、2013年にはxmlのフォーマットでコマンドを送ることができるようになりました。注目は、最近、攻撃者の指令サーバーとの通信にPDFを使うようになった点です。

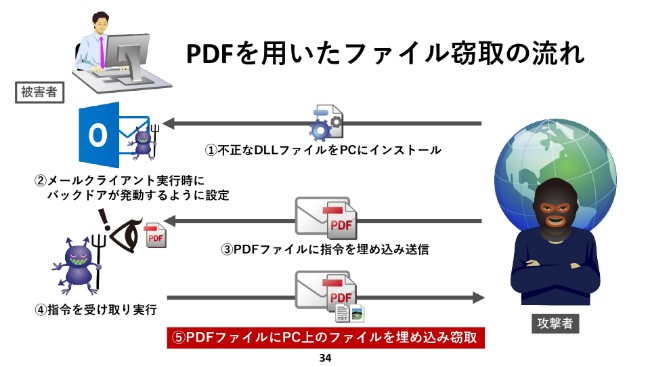

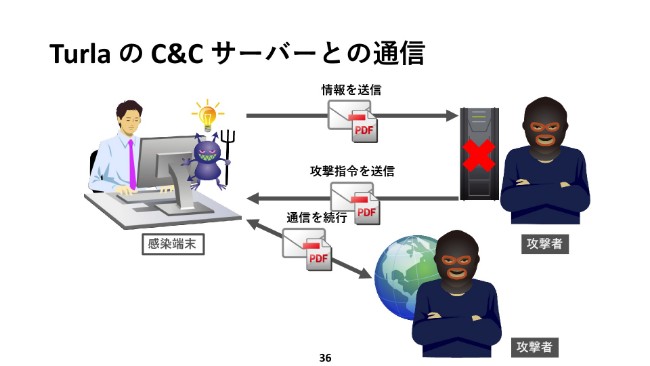

PDFを用いたファイル窃取の流れをご説明します。

攻撃者はあらかじめ不正なDLLファイルをターゲットのPCにインストールします。さらに、メールクライアント実行時に自動でバックドアを発動するように設定しておきます。その状態で、攻撃者はPDFファイルに指令を埋め込み、送信します。ここではパソコン上のファイルを盗み出すよう指令に書かれています。指令を受け取ったバックドアはパソコン上のファイルをPDFファイルに埋め込み、攻撃者に送信します。

こちらは、攻撃者の指令も攻撃者に対しての通信も、いずれもPDFファイルは中身が暗号化されているため、ユーザーからはどういった情報が盗まれたかはわかりません。また、ユーザーが正規のメールを送るのと同じ時刻にこのPDFを送信するため、送信時刻などのログを見てもとくに不審な点は出ません。このような隠密性の高さがこの手法の特徴です。

メールを介してC&Cサーバーと通信することの強み

この手法にはもう1つ特徴があります。C&Cサーバーとの通信を止めることが難しいという点です。

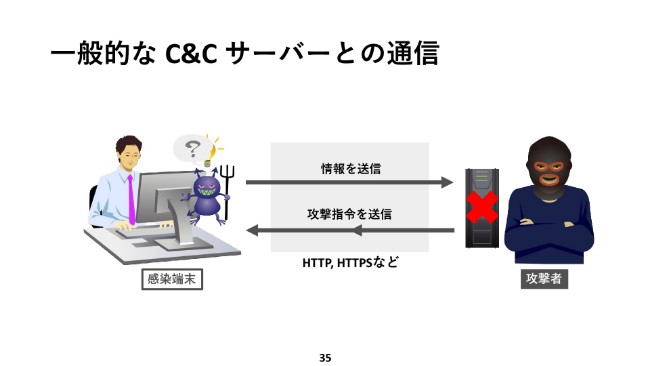

はじめに一般的なバックドアのC&Cサーバー、指令サーバーとの通信の流れをご説明します。一般的なバックドアは、HTTPなどの汎用のプロトコルを介してC&Cサーバーから攻撃指令を送ることで攻撃を実行しています。そのため、この指令サーバーがダウンしてしまうと攻撃指令を送ることができず、攻撃活動は終了します。

ところが、このTurlaはメールを介してC&Cサーバーと通信します。仮にメールサーバーがダウンしても、別のメールアドレスを設定することで攻撃活動を続けることができます。そのため、仮にこの攻撃者が捜査機関などから追われていて自宅のパソコンを押収されたとしても、世界のどこかから攻撃を続けることが可能です。

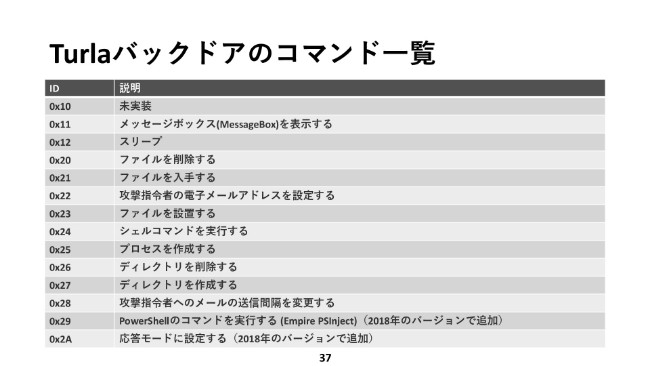

こちらTurlaはほかにもさまざまな機能を備えたバックドアです。シェルコマンドやPowerShell などの非常に高度なコマンドを実行することもできます。

以上がTurlaの説明になります。

インターフェイスの主流・UEFIのルートキットとは

最後にSednitについてご説明します。

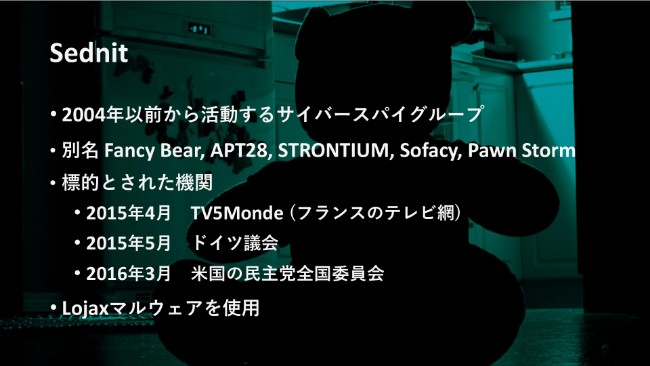

Sednitは2004年頃から活動をするサイバースパイグループで、「Fancy Bear」などとも呼ばれています。この攻撃者グループのニュース記事によく熊の絵が使われるのは、「Fancy Bear」という名前があるからです。

これまでに標的とされた機関は、フランスのテレビ網、ドイツ議会、アメリカの行政機関など、数多くあります。

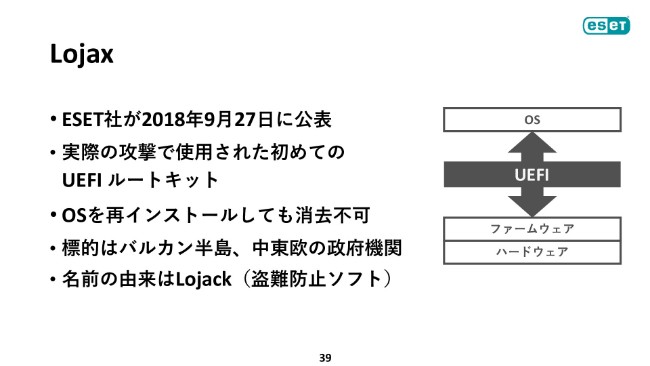

今回「Lojax」と呼ばれるマルウェアを使ったことで注目が集まっています。このLojaxは、ESET社が1週間ほど前に調査結果を公表したばかりの新しいマルウェアで、実際の攻撃で使われたはじめてのUEFIルートキットです。

UEFIとは、WindowsなどのOSとパソコン本体のファームウェア、ハードウェアをつなぐ、橋渡しするインターフェイスのことです。少し前まではBIOSというものが使われていました。最近ではこのUEFIが主流となっています。またルートキットは、攻撃者がパソコンを遠隔操作するためのツール一式のことを指します。

UEFIルートキットは、これまでにも攻撃に使われる可能性があると言われてきましたが、実際に攻撃に使われたのは、これがはじめてのことです。標的はバルカン半島や中東欧の政府機関と言われています。

この「Lojax」という名前は、「LoJack」と呼ばれるパソコンの盗難を追跡するソフトウェアの一部が今回の攻撃に悪用されたことが由来となっています。

UEFIルートキットの感染を防ぐ2つの方法

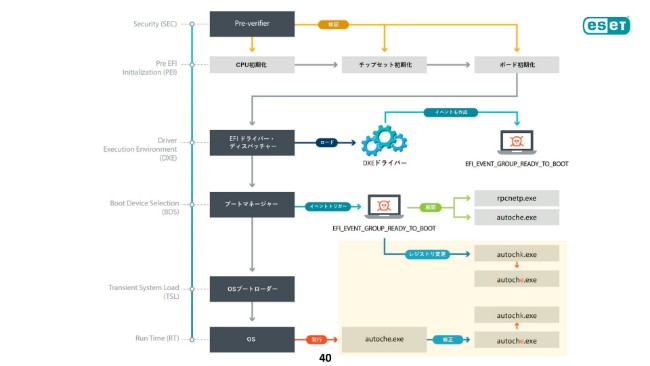

UEFIルートキットは、その秘匿性の高さが特徴です。こちらの図はLojaxに感染したときのOSの起動の流れですが、見ていただきたいのは右下の黄色くなっている部分ですね。こちらに注目していただければわかるとおり、レジストリ変更などの処理はすべてOSの起動前に実行されて、起動後にはもとの値に戻されています。そのため、ユーザーは感染に気づきません。

また、このUEFIルートキットは、OSがインストールされているハードディスク・SSDではなく、マザーボード上のフラッシュメモリーに感染するため、たとえOSを再インストールしたとしても消すことができません。感染した場合、ファームウェアを初期化するか、マザーボード、PCのハードウェアを交換する必要があります。

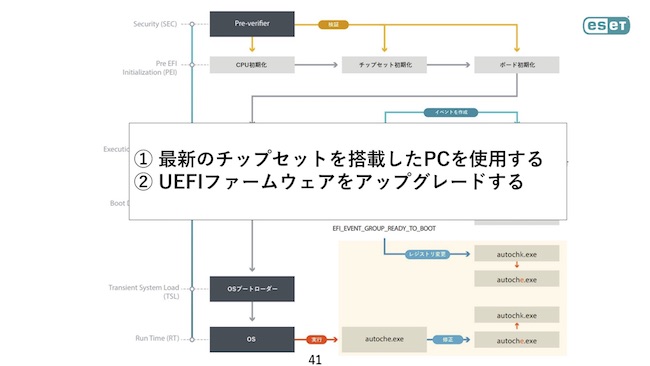

このようなUEFIルートキットの感染を防ぐために、2つの方法を推奨しています。

1つ目は、最新のチップセットを搭載したパソコンを使うことです。今回の攻撃では古いチップセットに存在する脆弱性が悪用されました。最新のチップセットを搭載されたパソコンを使用されることを推奨します。

2つ目は、UEFIファームウェアをアップグレードすることです。ファームウェアを最新の状態にしておくことで、感染を防止できることがあります。

以上、SednitとLojaxのご説明でした。

高度な攻撃に、我々はどう対処すべきか

ご紹介してきたように、このAPTでは非常に高度な攻撃手法が使われます。主なターゲットは政府機関ですが、一般の企業もこれらの攻撃から無縁とは言えません。では、本日ご紹介してきたような攻撃に対して、どう対処すればよいのでしょうか?

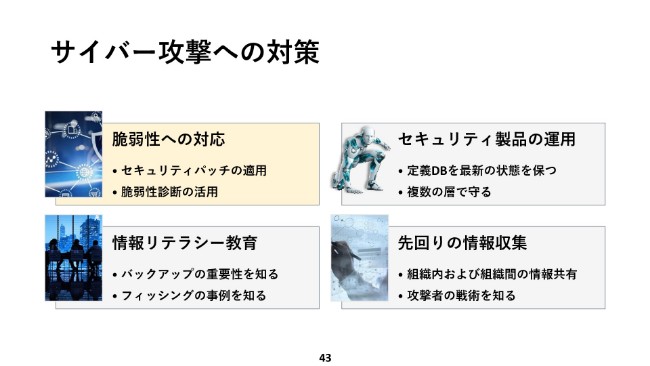

ここからはサイバー攻撃への対策をいくつかご紹介します。

1つ目、一番大事なことは脆弱性への対応です。脆弱性はあらゆる攻撃の糸口となります。セキュリティパッチは必ず適用してください。昨年、WannaCryと呼ばれるランサムウェアが非常に話題になりましたが、そのWannaCryも脆弱性を悪用していました。

そして、WannaCryが悪用していた脆弱性は、今も攻撃に使われています。とくにオフラインの端末は自動でアップデートされないため見逃されがちですが、例えばUSBメモリーなどを介して感染するケースもございますので、セキュリティパッチの適用は必須です。

脆弱性診断製品やサービスを活用することで、より強固なセキュリティを実現できます。

2つ目、セキュリティ製品を正しく運用してください。セキュリティ製品というのは、ただ入れるだけでは最大限の力は発揮できません。ルールなどを見直し、定義のデータベースは必ず最新の状態に保つようにしてください。

また、エンドポイント製品だけではなく、例えばファイアーウォール、IDS、IPSなどのネットワーク製品を活用しながら、複数の層で守ることが大切です。

3つ目は情報リテラシー教育。脅威を知るということです。先ほどご紹介したランサムウェアの対策としては、バックアップが最も有効です。ネットワークから切り離した場所にバックアップを保管しておきましょう。

また、実際のフィッシング詐欺の事例について知っておくことも大切です。「怪しいメールに気をつけましょう」とよく言われていますが、最近のフィッシングメールは巧妙に作られていて、見ただけで判別することはできません。

もし不安であれば、メールに書かれたURLには基本的にはアクセスしないことをおすすめします。Webブラウザーのブックマーク、お気に入りからその都度アクセスすることを心掛けていただきたいと思います。

4つ目は積極的な情報収集です。組織内で発生したインシデントの情報共有は非常に重要です。大規模な組織ですと、自社にCSIRTなどを設置して情報収集をされているかと思います。社内に専門の部署を持たない小規模な組織では、外部のSOCサービスなどをご活用いただきながら、こういった情報収集をぜひしていただきたいと思います。

「痛みのピラミッド」に見る、攻撃側の戦術理解

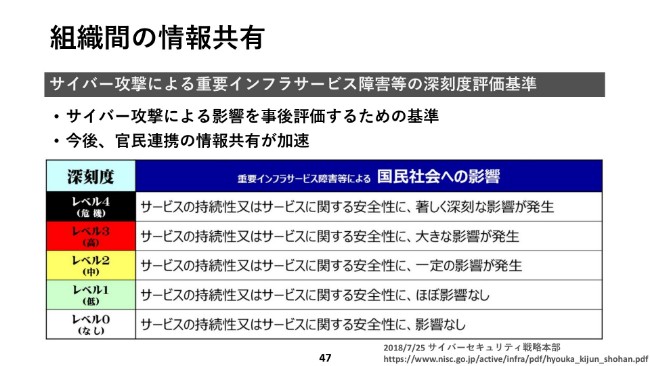

組織内の情報共有はもちろんですが、組織間の情報共有も重要です。とくに同じ業種の場合、同じ目的を持った攻撃者に狙われる可能性が高いと言えます。

今年の7月には、サイバー攻撃による影響を評価するための指標が内閣のサイバーセキュリティ戦略本部から発表されています。今後、こういった指標を活用しながら、官民を含めた情報共有が加速していくと予測されます。

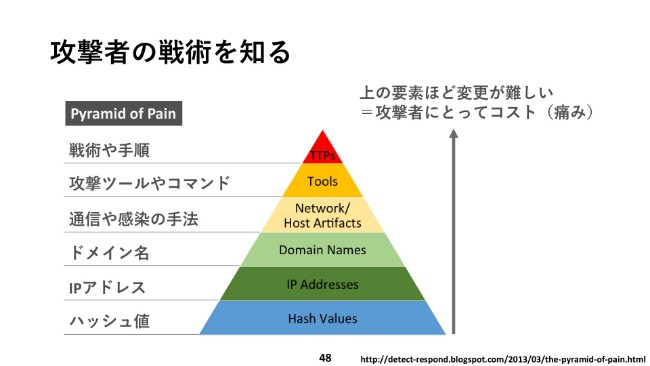

そして、攻撃者の戦術を知ることが重要です。こちらは「Pyramid of Pain」(痛みのピラミッド)と呼ばれる非常に有名な図です。誰にとっての痛みかと言いますと、攻撃者にとっての痛みです。

上の要素ほど変更が難しく、攻撃者にとって大きなコストがかかります。逆に下のほうの要素は簡単に変更することができます。例えば、一番下のハッシュ値ですと、プログラムを1バイト書き換えるだけで変更できてしまいます。

逆に、ピラミッドの頂点にある「戦術や手順」「攻撃ツールやコマンド」といったものは、すぐには変えられません。そのため、こういったピラミッドの上にある要素を見抜き、それに対して対策することは非常に有効であると言えます。

先ほどご紹介した、APTのPleadの例に当てはめてみますと、正規の証明書を盗んで使うという点がまさに戦術・ツールと言えます。Turlaの場合、C&CにPDFを使う点。またSednitの場合、UEFIのルートキットを使う点。こういったものが戦術や攻撃の核となるツールに相当します。

このような攻撃事例があることを知っておくだけでも、攻撃者にとっては大きな痛手となります。このように、攻撃者の戦術を知ることは、攻撃を防ぐ上で非常に重要です。

オリンピックを始めとした大型イベントが狙われる可能性

本日のまとめです。

JavaScriptやVBAを用いたDownloaderは日本で飛び抜けて検出されています。また、Web上の脅威が増加傾向にあります。そして、Crime as a Serviceの発展によって攻撃のハードルが下がってきています。また、日本を含めた世界中でAPTが活動しています。攻撃に応じた対策をとることが重要です。

サイバー攻撃の今後についてお話しします。年末年始には毎年メール攻撃が増加する傾向にあります。また、ラグビーワールドカップやオリンピックなど、世界的に注目を集めるイベントは攻撃者にとっても絶好の攻撃機会です。そのため、これらの時期にはとくに警戒が必要です。

Crime as a Serviceは今後も発展するでしょう。もしかすると、ターゲットを日本のユーザーに特化したようなサービスが登場するかもしれません。また、TurlaやSednitのような巧妙なAPTが日本を狙う可能性もあります。攻撃者の狙いと手法は今後も変化していくことが予想されます。常に最新の情報、状況、動向をチェックする必要があります。

最後になりましたが、弊社ではESETセキュリティ製品を取り扱っております。おかげさまで、日経顧客満足度調査のセキュリティ対策製品部門におきまして、6年連続で第1位を受賞しました。みなさまの日頃のご愛顧に心より御礼申し上げます。

本日の講演は以上となります。ご清聴ありがとうございました。

(提供元「ログミー株式会社」)