サイバー攻撃を仕掛ける人物には2種類ある。1つは、組織に加わらずに単独で活動する場合、もう1つは組織・集団に属している場合である。後者の中でも最近特に危険視されているのは、背後に国家が控えているような集団である。「セドニット」はまさしくそうした集団の1つである。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

ESETのセキュリティ研究者は悪名高い「セドニット」(Sednit)についての最新の研究を発表した。セドニットは個人情報を盗むべく、1,000を超える著名人を対象としてフィッシング攻撃やゼロデイ・エクスプロイトを仕掛けたサイバースパイ集団である。

彼らは非常に経験豊富な犯罪集団で、「APT28」「ファンシーベア」(Fancy Bear)や「ポーンストーム」(Pawn Storm)または「ソファシー」(Sofacy)という名でも知られている。少なくとも2004年から犯罪に手を染めており、組織の通常のネットワークセキュリティを迂回して不正侵入するといった、高度な攻撃を開発してきた。

ESETの研究者は過去2年間、積極的にセドニット集団の活動を調査してきており、2016年10月、その結果判明したことを3部作に分けて公表を始めた。

そのレポートの第1部は「標的へのアプローチ」と題され、セドニットの典型的な標的、および標的システムに侵入するために通常よく利用される技法について説明を行っている。

セドニットが関与したと思われる過去の攻撃のうち、知名度が高いものとしては、米国の民主党全国委員会(DNC)、ドイツ議会、TV5Monde(フランスのTVネットワーク)などが挙げられる。2016年9月に話題になった世界アンチ・ドーピング機関(WADA)の情報漏えいも、セドニットによるものであるとされている。

しかし、セドニットの犠牲者は組織だけではない。ESETは、ウクライナの指導者、NATOの職員、ロシアの反対派政治家などを含む東欧の著名な政治家を標的とした攻撃もあったことを明らかにしている。

ところで、セドニットの攻撃で着目すべき点は何であろうか。

Webメールアカウントの認証情報が盗まれる

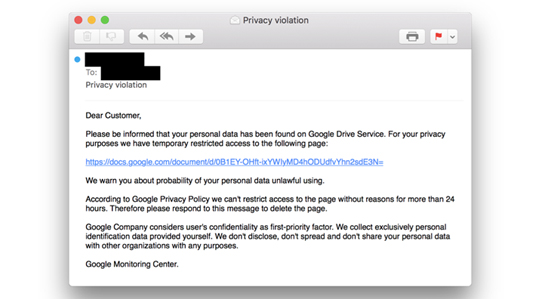

セドニットが組織を標的とする際には共通して、ユーザーのWebメールの認証情報を盗もうとする。例えば、標的型のフィッシングメールが標的に送付され、そのメールに含まれる偽りのログインページのリンクをクリックしてしまうと、ユーザーが入力したユーザー名とパスワードはセドニットに奪われてしまう。

手口の例。Googleドライブサービスにあなたの個人情報が見つかったとして、リンクURLを提示し、直ちに対応するよう要請する

そのメールはソーシャル・エンジニアリング技術を活用し、受信者が早急に対応する必要があるかのように錯覚させる。そして、標的とされた犠牲者が自身の行動から生じる結果について考えることなく、慌ててリンクをクリックしてしまうことを期待しているのだ。

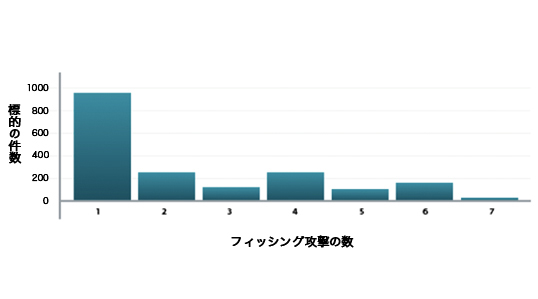

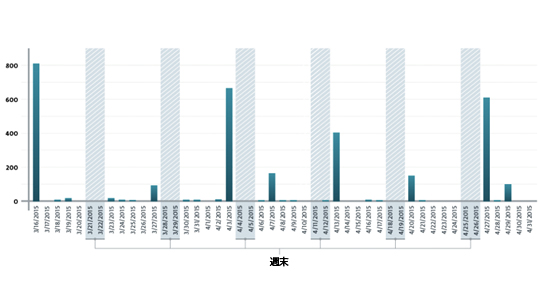

ESETの分析によれば、2015年の3月16日から9月14日の間に標的にされたメールアドレスが少なくとも1,888件あった。そして、そのほとんどの攻撃は月曜日か金曜日に発生していた。

ESETの研究者は論文の中で、攻撃の規則的な周期を把握すれば、新たなフィッシング集中攻撃の開始のタイミングも分かるのではないか、と述べている。

不正なメールが送られる

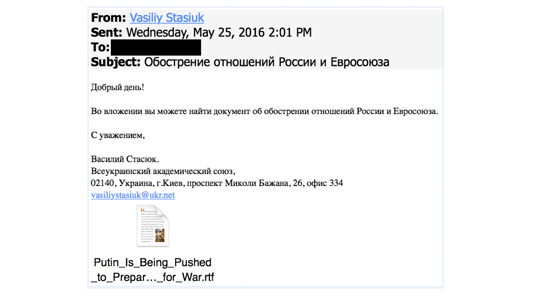

セドニットは標的のコンピューターを感染させるためにメールを悪用することをためらわない。彼らは、不正なファイルを添付したり、あつらえのエクスプロイト攻撃を仕掛けたWebサイトへのリンクを載せるなどしたメールを送り付ける。

不正なメールの添付ファイルが用いられる場合には、セドニットはMicrosoft Word、Microsoft Excel、Adobe Flash、Adobe Readerなどの脆弱性を突いてくるのが常である。

次の例では、「ロシアとEUの関係について」と題されたロシア語のメールの中で「ウクライナの学術アカデミーから」とされる不正な添付ファイルが付与されている。

この事例においては、添付されているRTFファイルが脆弱性を突き、別の不正コードを犠牲者のコンピューターにダウンロードさせる。

セドニットが実施するその他の不正攻撃には、マルウェアを仕込んだ偽りのWebサイトを構築し、ニュース記事のヘッドラインを利用して読者を誘い出すといったものもある。

ヘッドラインの例

- 「西側諸国の軍事的優位性は侵食され始めている。注意せよ」

- 「ISIS(イスラム過激派組織)の攻撃があるとしても、北朝鮮こそ世界最大の脅威だ」

- 「戦争を真剣に考えよ。ロシアとNATOの決戦はもはや単なるフィクションではない」

- 「ロシアがトルコに対し、エーゲ海の軍艦事件について警告を発する」

- 「イラクはパリ襲撃前に攻撃を警告していた」

誰が攻撃されているのか

ESETの調査によって発見されたのは、標的の大半がGmailアドレスを持っており、その多くは個人のものということであった。

しかし、Gmailを利用する以下の組織もリストの中から発見されている。

- 大使館――アルジェリア、ブラジル、コロンビア、ジブチ、インド、イラク、北朝鮮、キルギス、レバノン、ミャンマー、パキスタン、南アフリカ、トルクメニスタン、アラブ首長国連邦、ウズベキスタン、ザンビア

- 省庁――アルゼンチン、バングラデシュ、韓国、トルコ、ウクライナ

さらには、ウクライナの政治的指導者や警察長官、NATOのメンバー、人民自由党(ロシア連邦の政党)のメンバー、ロシアの反対派政治家、「シャルティ・ボルタイ」(Shaltay Boltai、ロシアの政治家の個人メールを公開することで有名なロシアの匿名グループ)、東欧に拠点を置くジャーナリスト、ロシアの大学を訪問する研究者たち、チェチェンの組織などが、標的とされた個人に含まれている。

ゼロデイの脆弱性が突かれる

まずこの集団は、極めて新しいゼロデイの脆弱性を利用する。これにより、最小限の労力で標的システムへの侵入に成功する可能性が増大する。

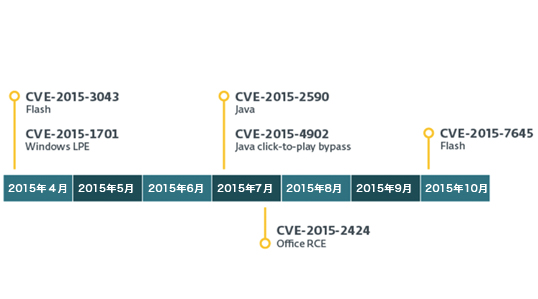

ESETの研究者が記している通り、2015年の1年間だけでも、Windows、Adobe FlashやJavaなどに関する少なくとも6つのゼロデイ脆弱性を突破口として利用している。

悪用された脆弱性と発覚の時期

並の犯罪集団では、こんなにたくさんの、事前に知られておらずパッチを当てていない脆弱性を利用することはまずできないであろう。なぜならば、それらの脆弱性を適切に発見してエクスプロイトするには、大変なスキル、時間、リソースが必要だからである。

さらには、ESETによるセドニット研究レポートの第2部と第3部で記されている通り、その集団はスパイ活動の補助ツールとして、あつらえのプログラムやモジュール式のバックドア、ブートキット、ルートキットを多数作成している。

セドニットはどこに所属しているのか

セドニットの利用するツールはいずれも高度な知識レベルがあって初めて作成可能であるが、このことが、背後に国家がいるハッカー集団であるという通説を強力に後押ししている。

奇妙なことに、この調査によって攻撃者が活動していると思われる時間帯が判明した。

「面白いことに、活動時間の分布は「UTC+3」(=協定世界時よりも3時間遅らせた標準時)のタイムゾーンにおける午前9時から午後5時に一致する。また、時には、夜間にも活動している」

そのため、セドニットをロシアの政府当局と直接的に結びつける人もいる。

誰が犯人なのかについては、各自がレポートを読んだ上で判断されることをお勧めしたい。そして、自分がセドニットの攻撃に巻き込まれる恐れがあるかどうかを判断するのに役立つ「IoC」(不正活動を見つけ出すための痕跡や徴候)について読み調べることをお勧めする。

詳しい情報は、ESETチームの論文「En Route with Sednit: Approaching the Target」を読むことで得られる。また、ESETのGithubアカウントにあるセドニットに関連する「IoC」について確認することをお勧めする。