コロナ禍を経て働き方変革が進んだ2020年からの2年間あまり。クラウド利用はビジネスを円滑に進める上で欠かせないツールとなった。一方、昨今の世界情勢不安がサイバー攻撃の増大をもたらしている。そうした状況に応えるため、Microsoft 365などのクラウド利用におけるセキュリティ強化策という共通テーマでオンラインセミナーが実施された。本セミナーは第一部と第二部に分けて講演が行われたが、ここでは第一部の講演の内容を紹介する。「ハイブリッド環境のデータセキュリティ強化」と題し、キヤノンITソリューションズ株式会社の太田 高明と宮本 吉晴が解説する。

ランサムウェアによる被害が拡大している背景とは

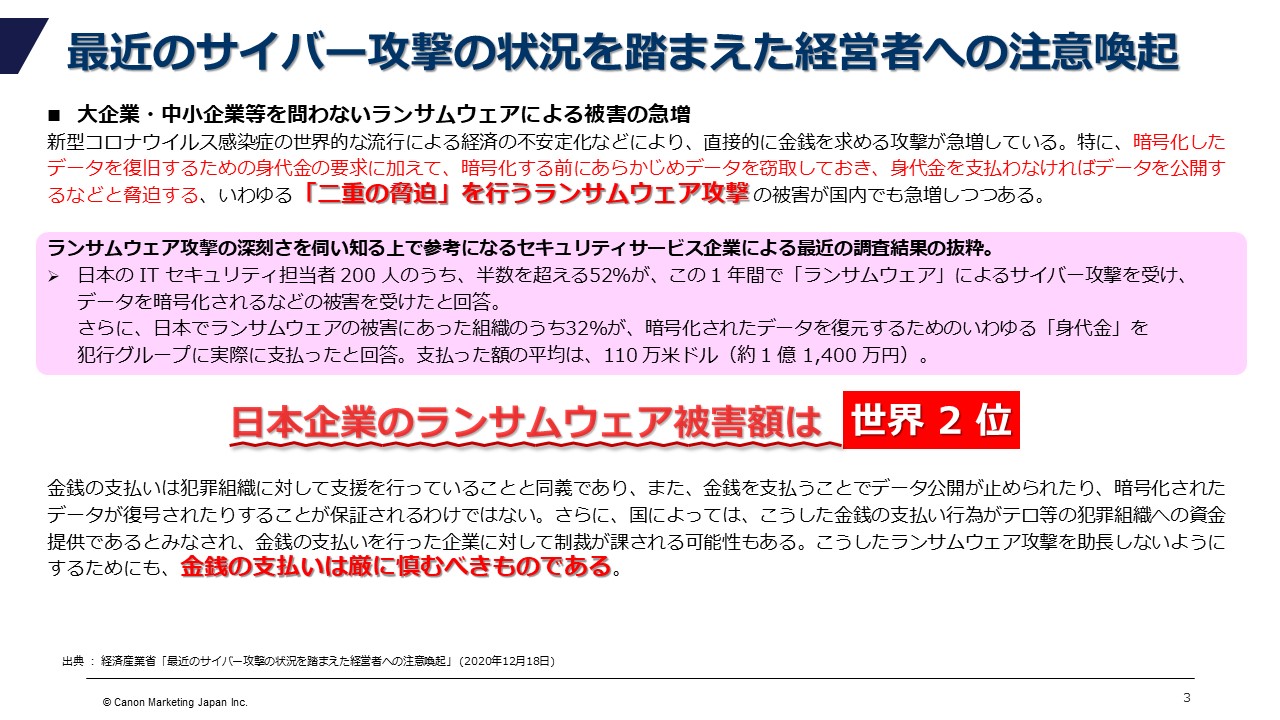

新型コロナウイルス感染症の世界的な流行などの背景も受け、世界規模で身代金要求型のランサムウェア攻撃による被害が拡大している。2020年12月には、経済産業省から企業の経営者向けにサイバーセキュリティ対策への取り組み強化を進めるよう注意喚起もされている(図1)。

2020年から、日本国内における被害事例がニュースなどで頻繁に取り上げられるようになり、ある調査では、日本企業がランサムウェア攻撃の被害を受け犯罪グループに支払った身代金の平均額が、およそ1億1,400万円に達し、世界2位の被害額だと報告されている。こうした状況を踏まえ、経済産業省は犯罪グループへの金銭の支払いは厳に慎むべきとしている。その理由として、犯罪グループに金銭を支払うことは、犯罪組織への資金提供と同じことになってしまうからだ。また、金銭を支払ったとしても盗まれたデータの公開が止められたり、暗号化されたデータが復号される保証もないのだ。

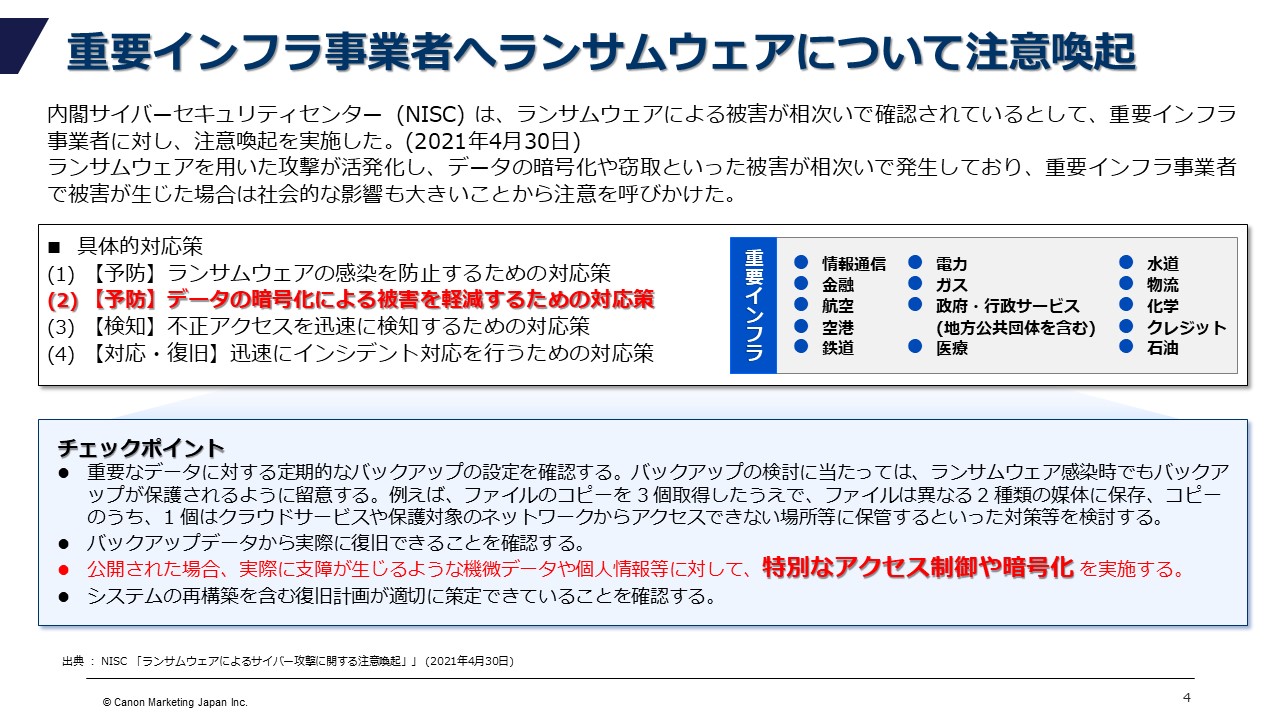

また、2021年4月には、内閣サイバーセキュリティセンター(NISC)から重要インフラ事業者向けに注意喚起が発せられた(図2)。万一、重要インフラがサイバー攻撃の被害を受け事業停止に追い込まれると、社会的に大きな影響を与えることになる。その対応策には予防・検知・対応・復旧に関する4つの項目が明示されており、予防策としてはデータの暗号化による被害を軽減するための対策も含まれている。仮に攻撃者にデータが盗まれても、中身が見られないように暗号化しておくことで、機密情報や個人情報などを公開されるリスクを回避できるからだ。

IPAが毎年公表している「情報セキュリティ10大脅威」においても、2000年頃からランサムウェアによる被害がランキングの上位に入り、直近の2年間ではランサムウェアによる被害が連続で1位となっている(図3)。また、サプライチェーンの弱点を悪用した攻撃や、内部不正による情報漏えい、加えてソフトウェア・ハードウェアの脆弱性を悪用した攻撃のランキングが上昇している。こうした被害状況をもとに、各社のセキュリティ対策の見直しを図っていただきたい。

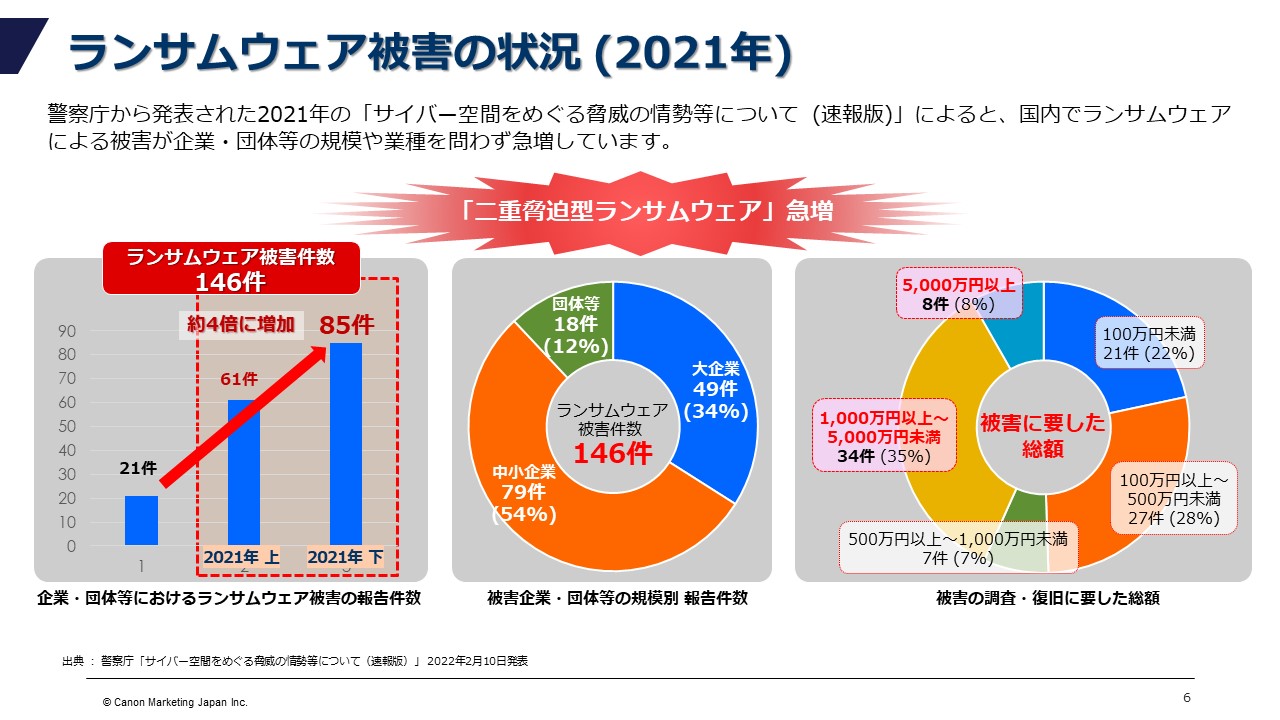

こちらは、警察庁から発表された2021年の国内におけるランサムウェア攻撃に対する被害件数を表したものだ(図4)。左側のグラフは、2020年下期から2021年下期までに報告された被害件数を示しており、2021年下期は2020年下期と比べて、約4倍に増加している。中央の円グラフは、ランサムウェア被害件数の内訳を企業規模別に表したもので、中小企業が半数以上を占めている。また、被害の調査復旧に1,000万円以上の費用を要したとする事例も多数報告されている状況だ。

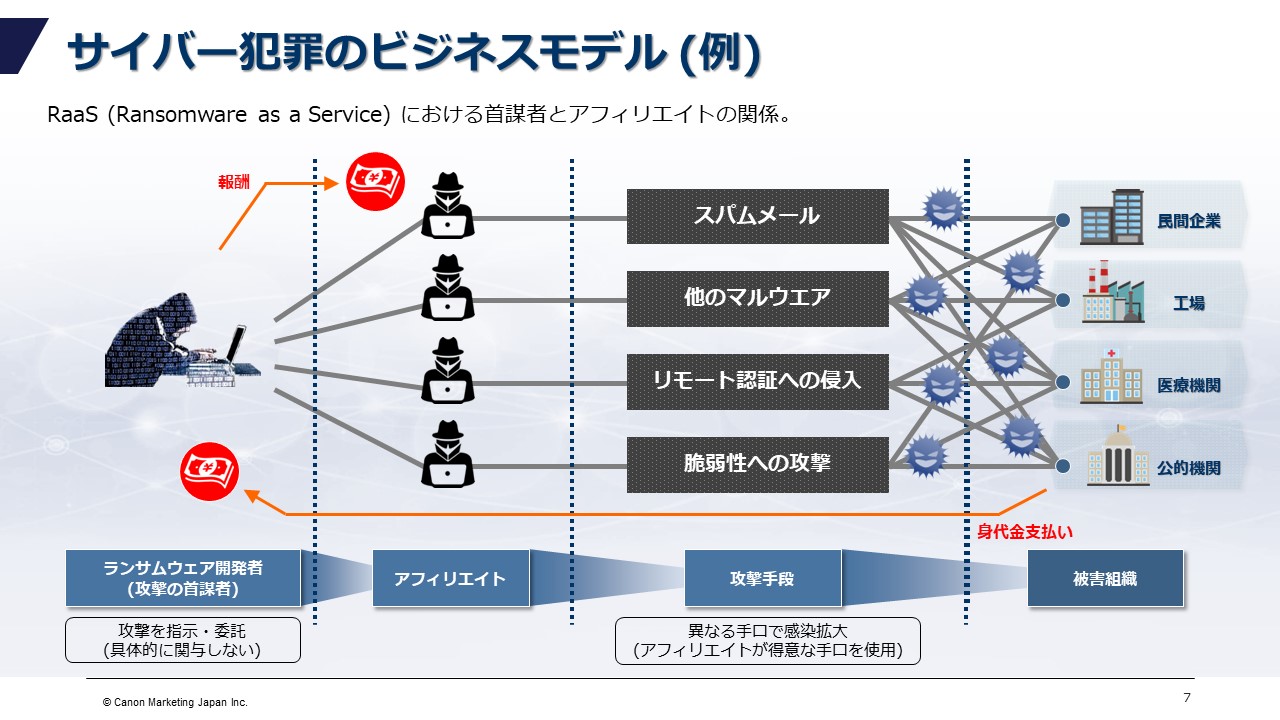

こうしたサイバー攻撃の大半は組織化されており、RaaS(ランサムウェア・アズ・ア・サービス)と呼ばれるビジネスモデルができあがっている(図5)。攻撃グループは、ランサムウェアの開発者である首謀者と、そのランサムウェアを拡散させる多数のアフィリエイトで分業体制が敷かれている。こうした分業体制を取ることで、首謀者はマルウェアの開発に専念でき、アフィリエイトは高度な知識や技術がなくても拡散できれば報酬が得られる上、警察に捕まるリスクを軽減できるというメリットがあるのだ。

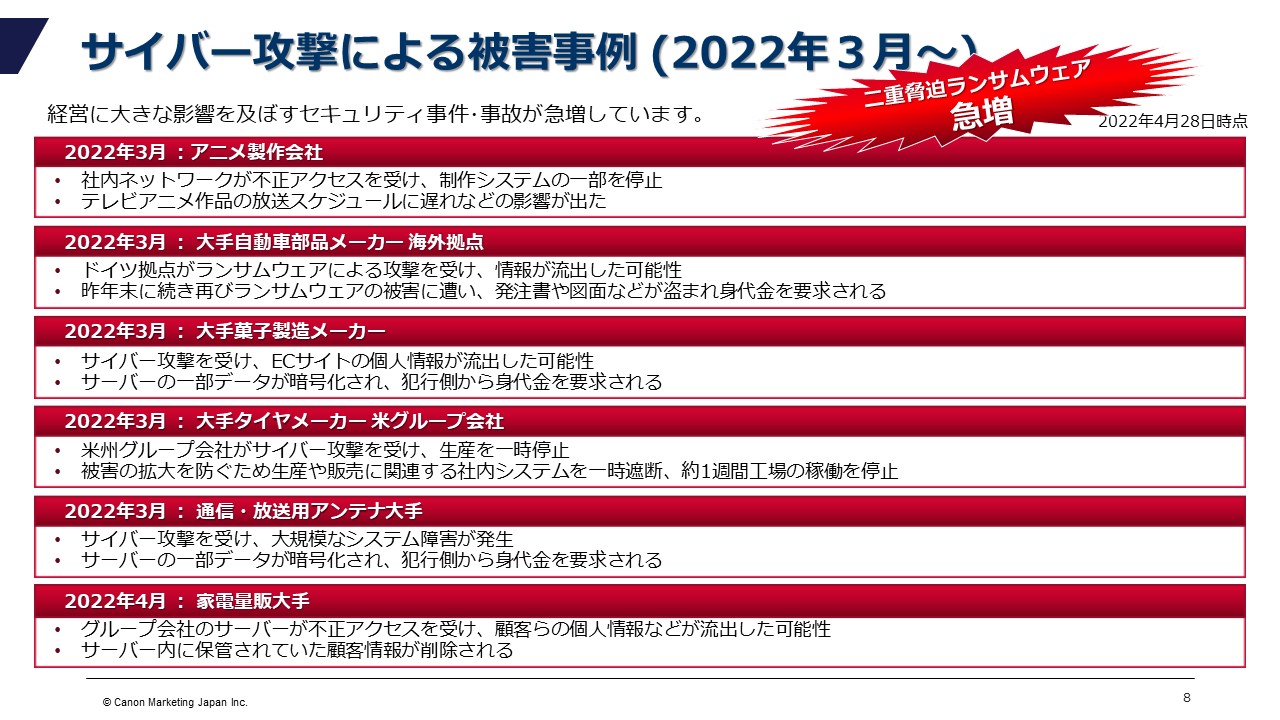

国内では、2022年以降もサイバー攻撃による被害がいくつか報告されている(図6)。テレビアニメなどを手がけている製作会社が攻撃を受けて放送延期となった事件や、大手自動車部品メーカーの海外拠点が繰り返しサイバー攻撃を受けるなど、ランサムウェア攻撃によってサーバー内のデータが暗号化され、一時的に業務停止に追い込まれるようなケースも増えてきている。

情報漏えいリスクと暗号化の必要性

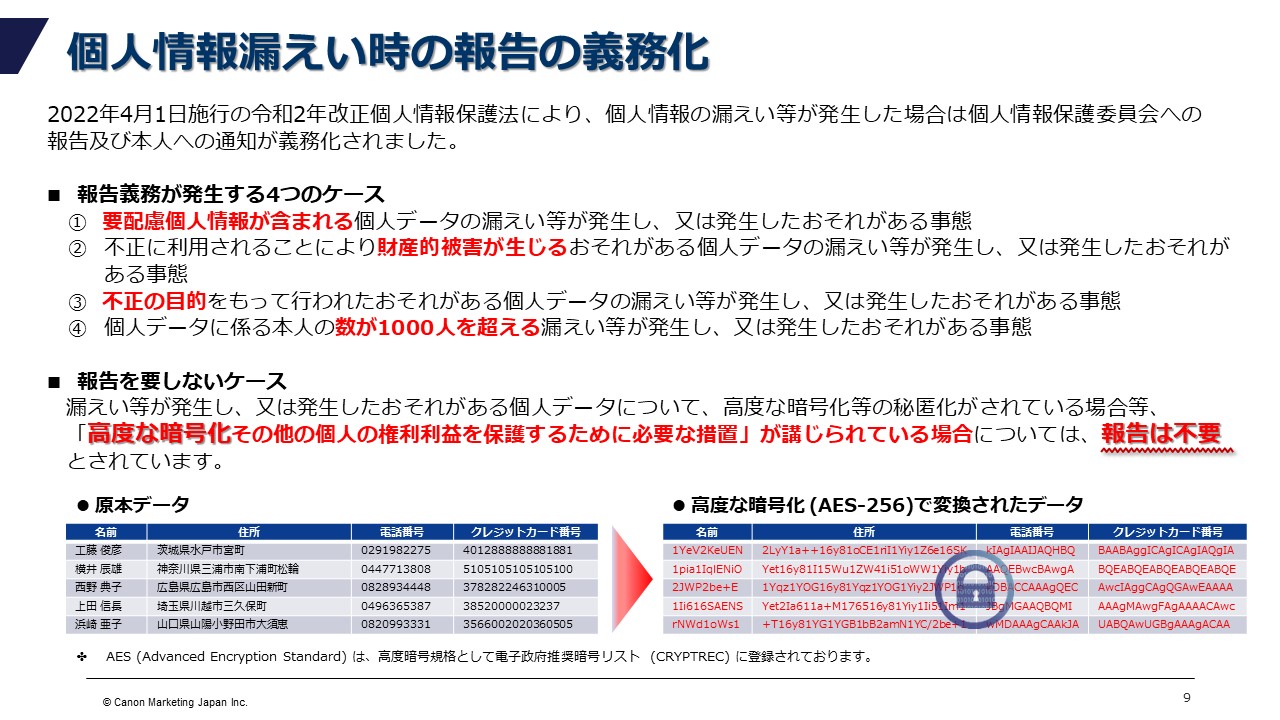

2022年4月1日に令和2年改正個人情報保護法が施行され、個人情報が外部に漏えいした場合や不正利用による財産的被害が生じる可能性がある場合は、個人情報保護委員会への報告と本人への通知が義務化された(図7)。報告が必要なケースは4つのケースであり、1つ目は要配慮個人情報が含まれる場合、2つ目は財産的被害が生じる恐れがある場合、3つ目は不正目的の恐れがある場合、4つ目は個人データに係る本人の数が1,000人を超える場合だ。ただし、報告を要しないケースも示されており、それは高度な暗号化等の措置を講じている場合である。

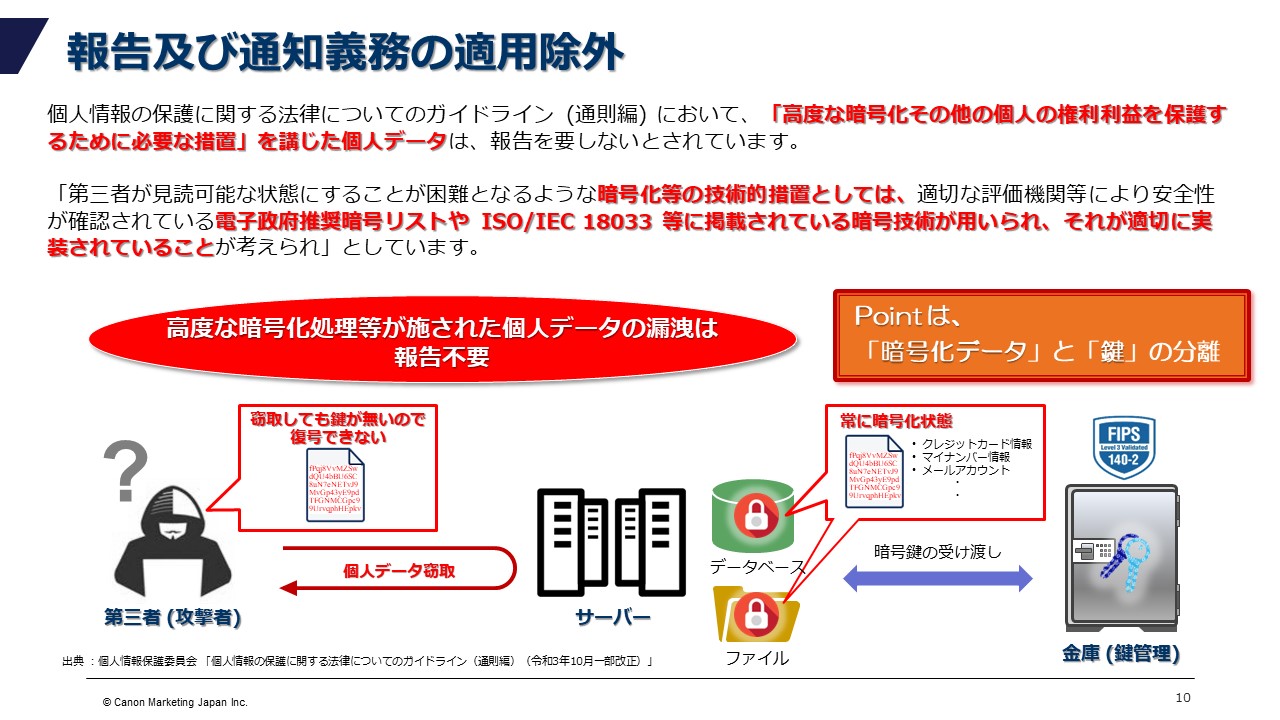

「高度な暗号化」とはどのような対策なのかを示したのがこの図だ(図8)。個人情報保護委員会が公開している個人情報の保護に関する法律についてのガイドライン通則編において、「高度な暗号化その他の個人の権利利益を保護するために必要な措置」を講じた個人データは、万が一漏えいしたとしても第三者が読めない状態であれば報告を要しないとされている。具体的には、暗号化したデータと鍵を分離するとともに鍵自体の漏えいを防止する適切な措置が講じられていることや、鍵を削除する機能を備えていること、または第三者が鍵を使用できないよう設定されているなど、いずれかの要件を満たしていれば報告は不要とされている。詳細は、個人情報保護委員会のサイトに公開されているガイドラインを確認してほしい。

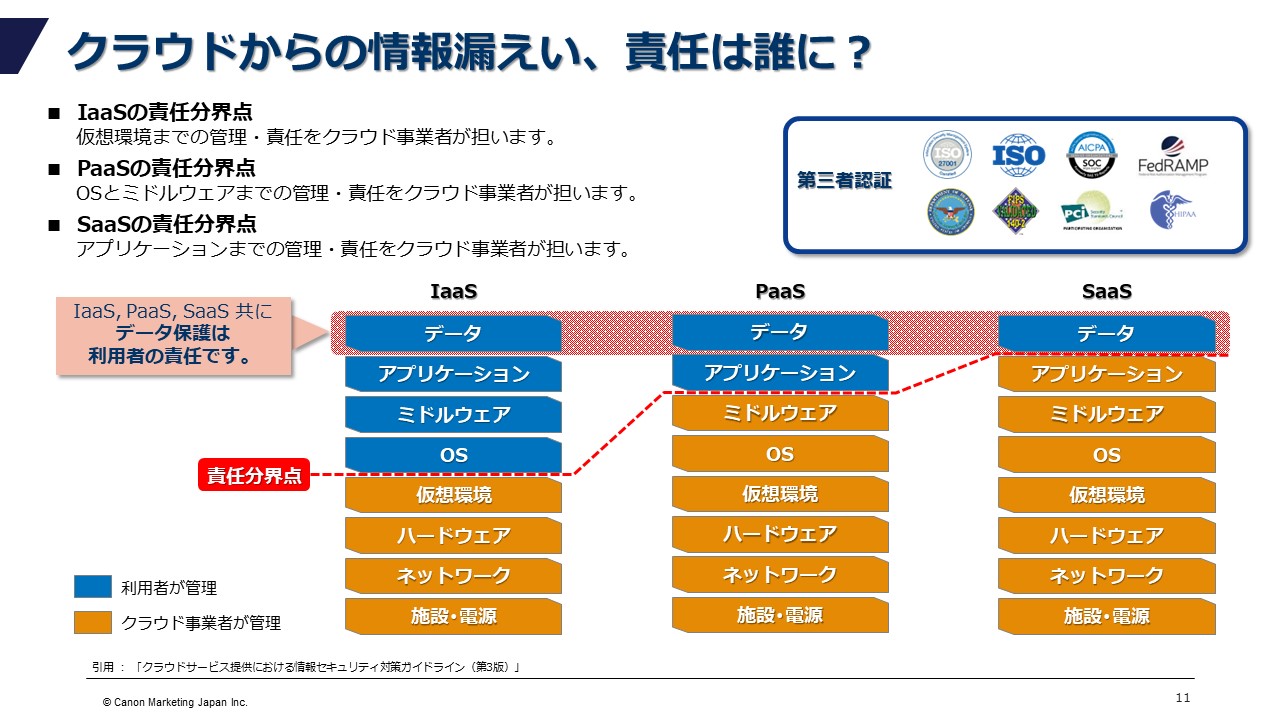

テレワークの普及により、クラウドを利用する企業が増えている。そこで課題になるのが、データに対するセキュリティだ。IaaS、PaaS、SaaSいずれのサービス形態においても、データの保護責任は利用者側にある(図9)。Webにおいて暗号化された通信に移行することで盗聴は困難になり、よりセキュアとなる。一方「つながりあう時代」のデメリットとして、「通信経路の多様化」や「通信暗号化」により、従来型のセキュリティ検査ができない状態になりがちということも挙げられる。したがって、エンドポイント対策の見直しも非常に重要となるのだ。

データセキュリティに関しては、法令、各法規定やガイドラインなどで暗号化は有効な対策であると言及されており、大手のクラウド事業者は暗号化をサービスとして提供している。また、クラウド事業者は第三者機関による認証やホワイトペーパーなどを公開しており、利用者はこのような情報も参考にしてセキュリティ対策を実装する必要がある。

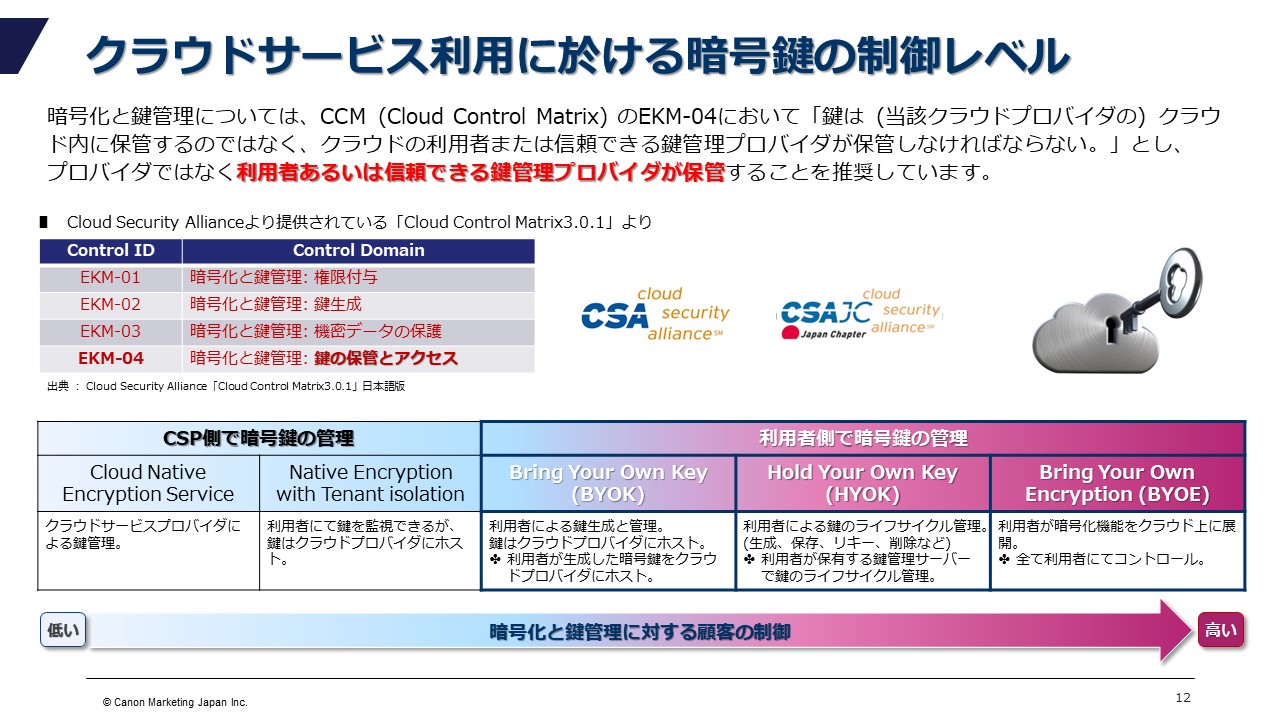

クラウドサービス利用におけるセキュリティのベストプラクティスを公表しているクラウドセキュリティアライアンスは、データの暗号化に使用する鍵の管理について図10のように提唱している。鍵は当該プロバイダーのクラウド内に保管するのではなく、クラウドの利用者または信頼できる鍵管理プロバイダーが保管しなければならないとしており、基本的には暗号鍵のライフサイクル管理は利用者が行うべきとしている。

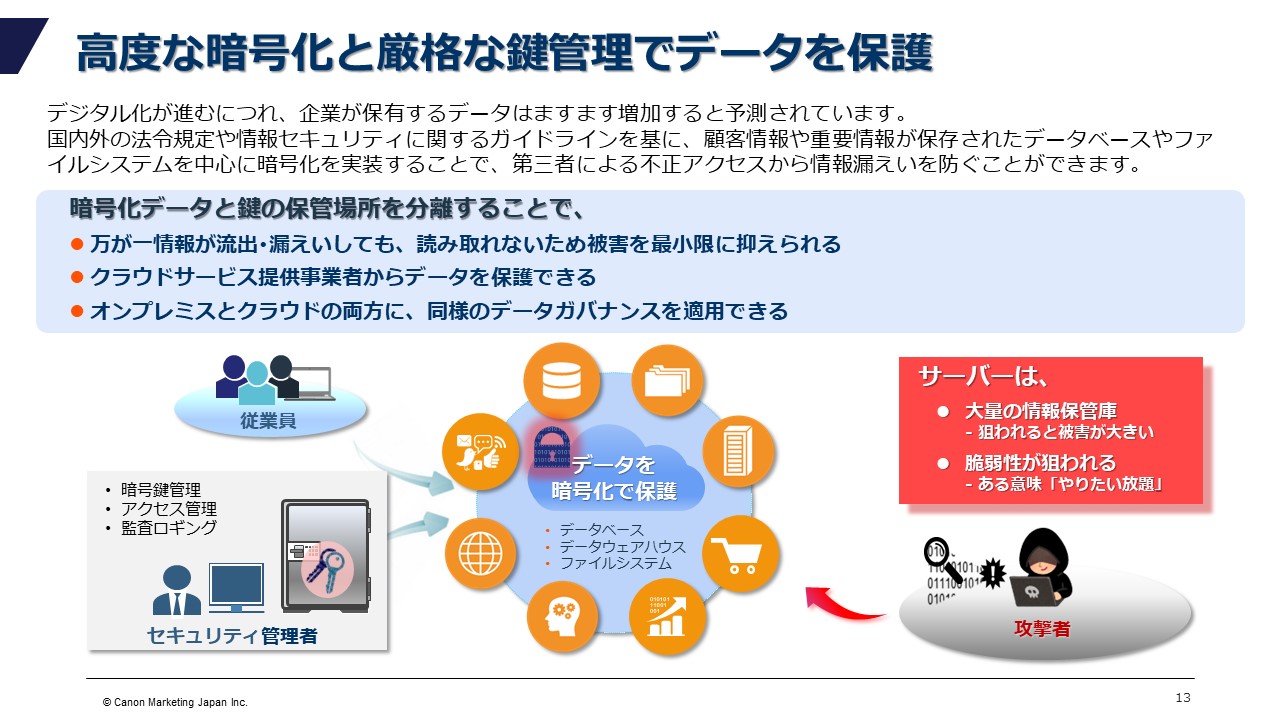

現在では各企業においてデータ活用が活発に行われ、新たなサービスが次々と生み出されるようになっているが、一方で改正個人情報保護法が施行され、罰則なども強化されている。守るべき情報資産が明確になれば、それに対する脅威を明確にすることもできる。サーバーの設定不備や脆弱性に起因した不正アクセスなどによる被害も後を絶たない。攻撃者はオンプレあるいはクラウドを問わず、どこからでも攻撃を仕掛けてくる。暗号化すべきか迷う場合は、場所を問わずすべてのデータを暗号化することと、利用者の責任で鍵を安全な場所に保管することをすすめたい(図11)。

データセキュリティの課題を抱えている企業・組織向けの暗号化製品

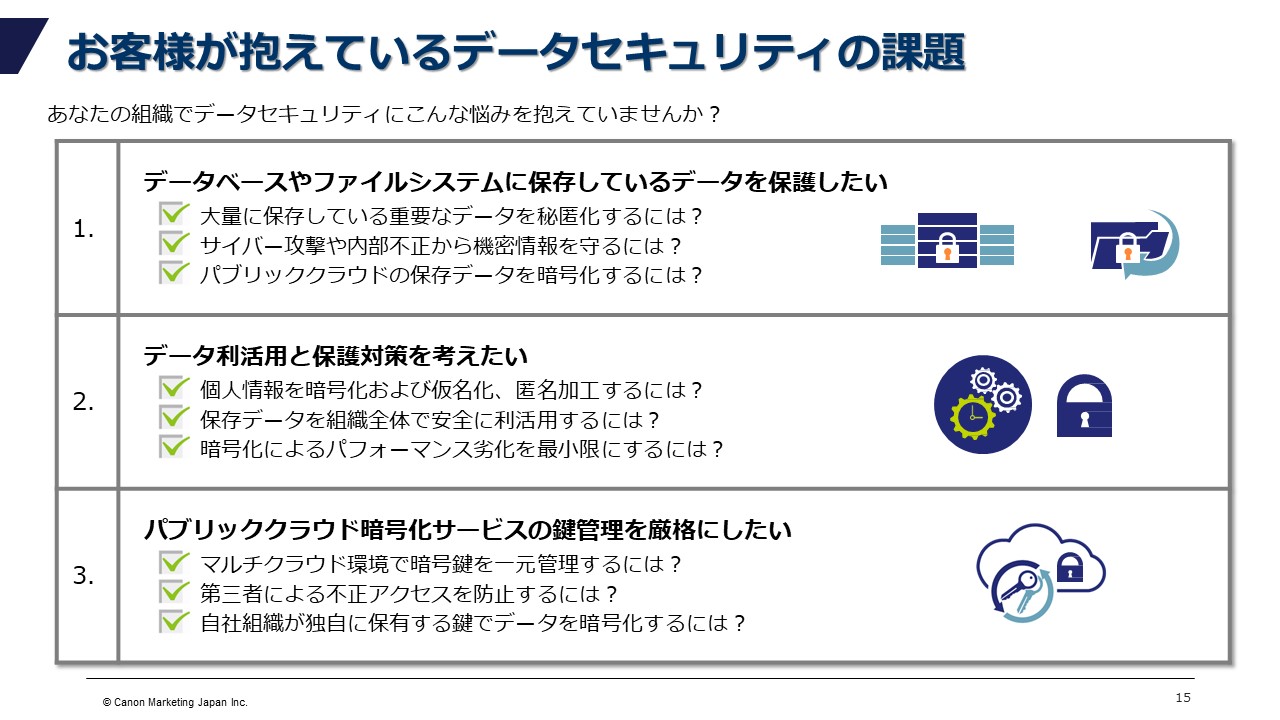

キヤノンマーケティングジャパングループでは、データセキュリティの課題を抱えている企業・組織向けに暗号化製品を提供している。企業・組織が抱えている主な課題は、以下の3つである(図12)。1つ目はデータベースや業務アプリケーションなどに保存されているデータを暗号化したいという課題、2つ目は利活用したいデータの中に個人情報が含まれるため、暗号化または仮名化したいという課題、3つ目は複数のクラウド暗号化サービスを利用している中で、鍵を統合管理したいという課題である。

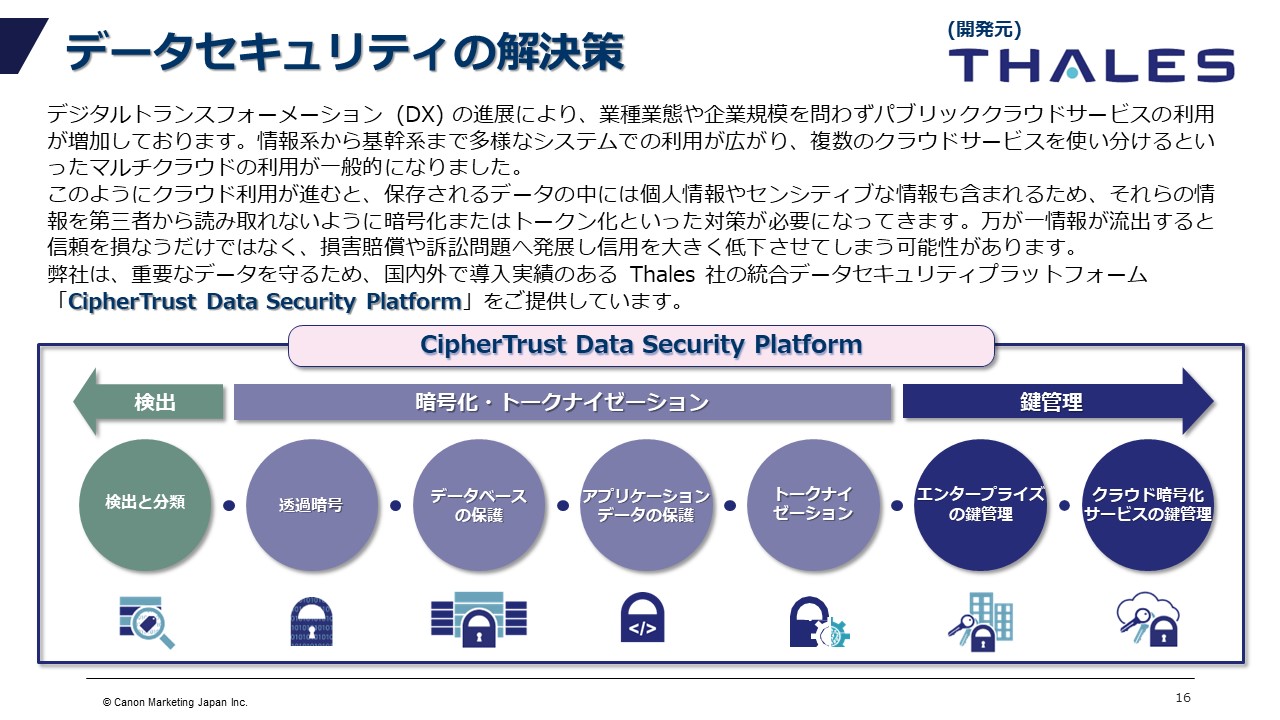

こうした課題を解決するのが「CipherTrust Data Security Platform」である(図13)。

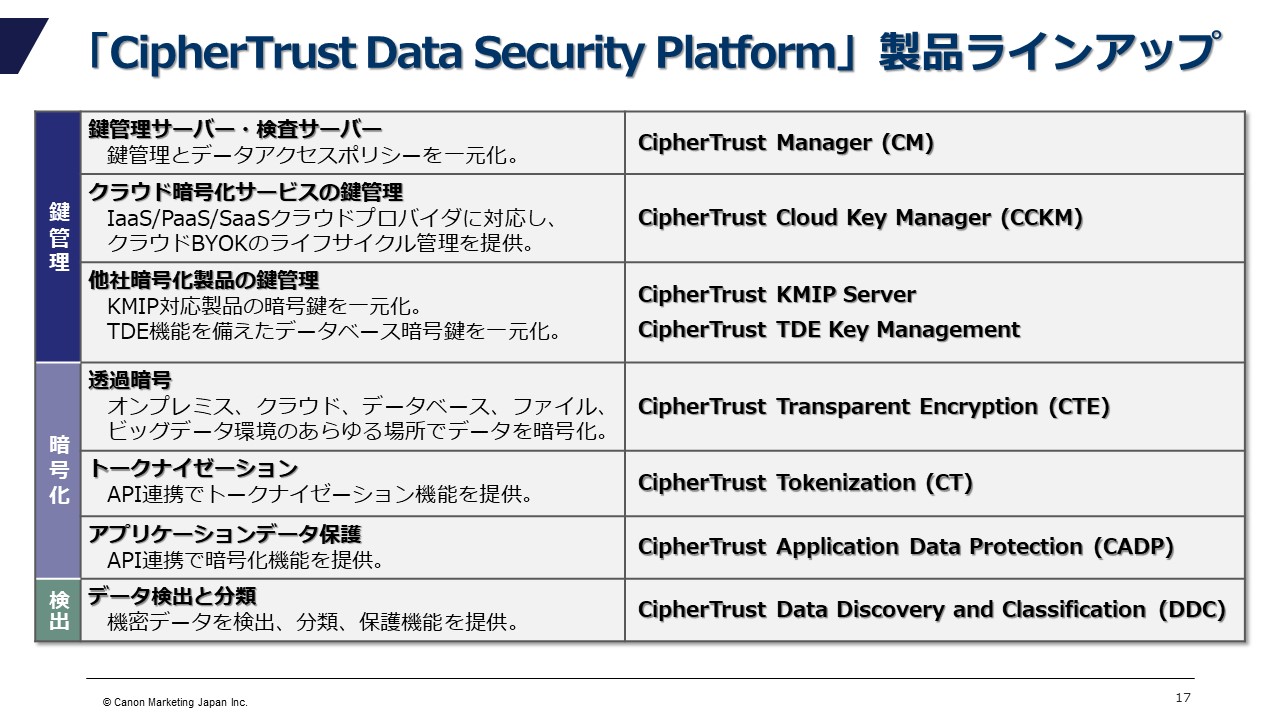

「CipherTrust Data Security Platform」の製品ラインアップは図14に示すとおりだ。大きく分類すると、暗号化に使用する鍵を管理する鍵管理製品と、その鍵を使用してサーバーやストレージなどを暗号化する暗号化製品、そして個人情報や機密情報などを検出・分類する製品、この3つとなる。

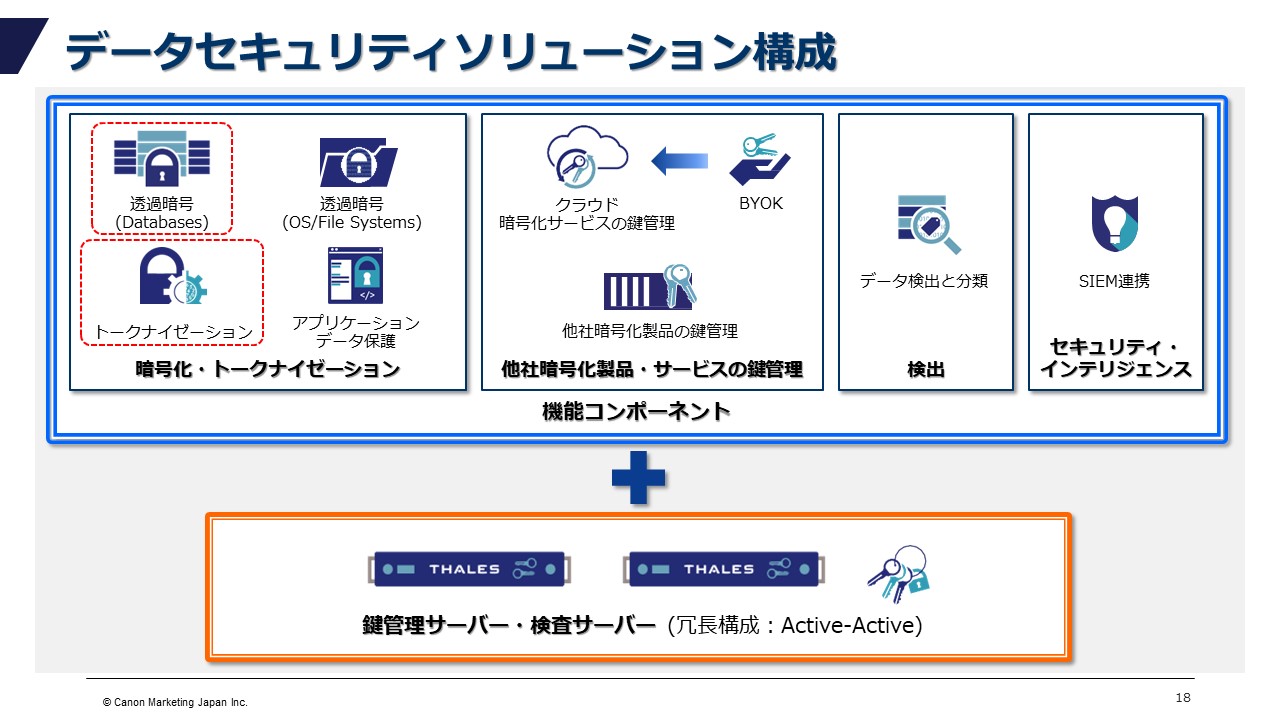

各製品を分かりやすく図解すると、図15のような構成となる。オレンジで囲っている部分は、暗号化製品の要となる鍵管理サーバー・検査サーバーであり、ブルーで囲っている部分はそれと連携する機能コンポーネントである。機能コンポーネントにおいては、ユーザーの用件に合わせて透過暗号やトークナイゼーション、さらにはクラウドの暗号化サービスの鍵管理といった機能コンポーネントを提供している。

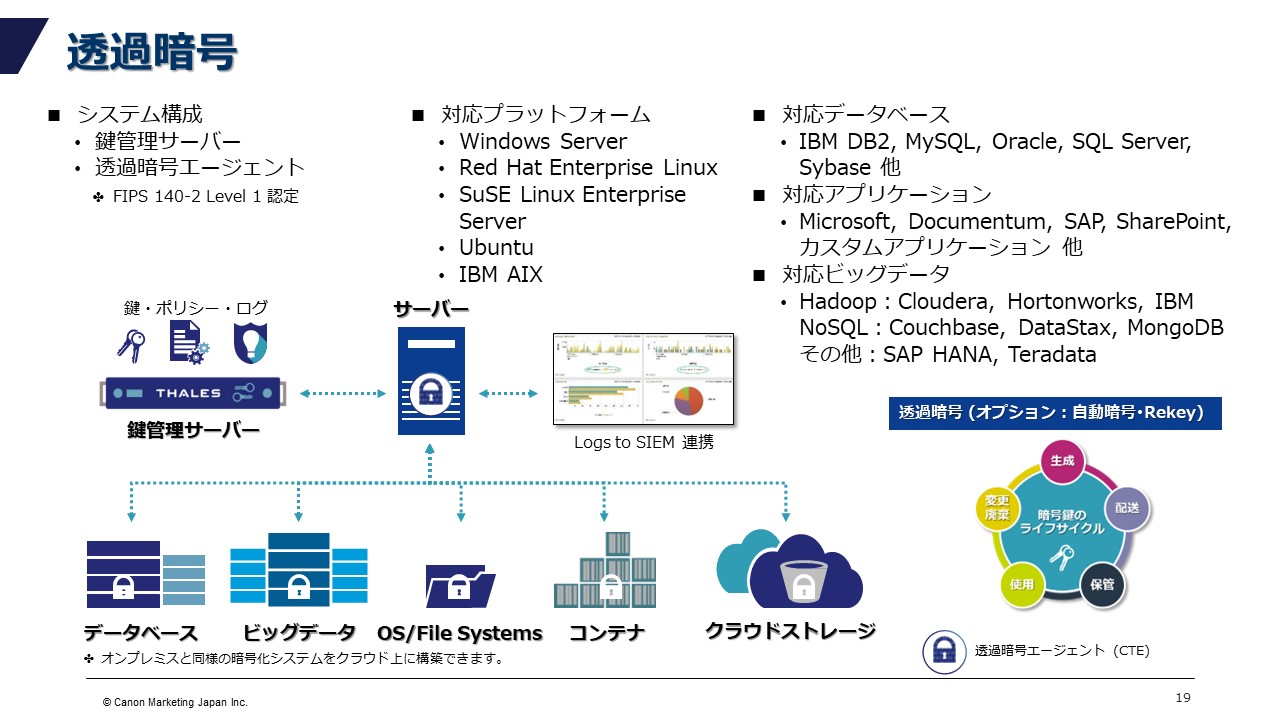

透過暗号は、データベースやアプリケーション、そしてファイルサーバーに保存されたデータを暗号化する製品である(図16)。必要なコンポーネントとしては、鍵管理サーバーと暗号化対象のサーバーにインストールする透過暗号のエージェントソフトウェアのみだ。構成は非常にシンプルになっており、短期間で導入可能だ。透過暗号対象のプラットホームとしては、WindowsサーバーやLinuxサーバー、対象のデータベースとしてはオラクルDBやIBM DB2をはじめ、MySQLなどオープンソースのデータベースにも対応している。

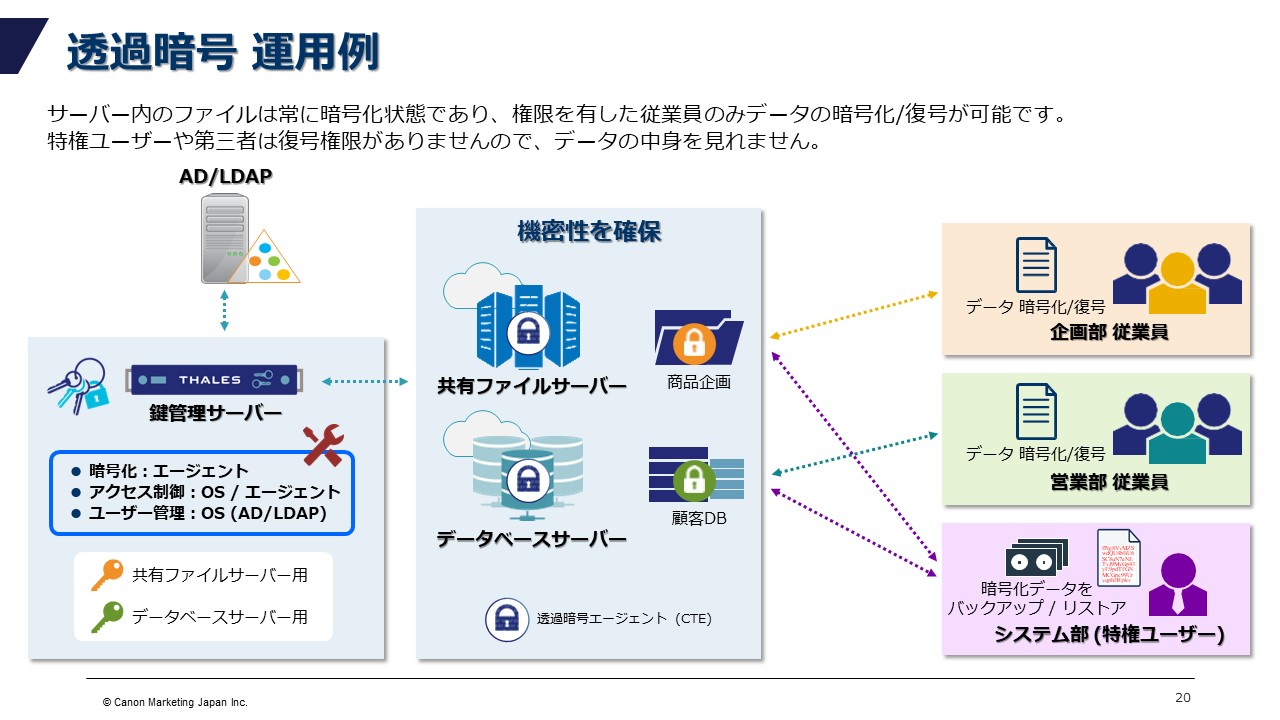

透過暗号の運用例を挙げると、ファイルサーバーやデータベース、それぞれの利用者の権限に合わせて鍵のポリシーの設定や、アクセス権を設定する(図17)。そうすることにより、権限が付与された利用者に対しては暗号化/復号が自動で行え、権限のないユーザーに対しては暗号化された状態で中身が見られなくなる。例えば、データの中身を見る必要がないシステム管理者は、暗号化された状態でデータのバックアップ・リストアをするといった使い方もできる。

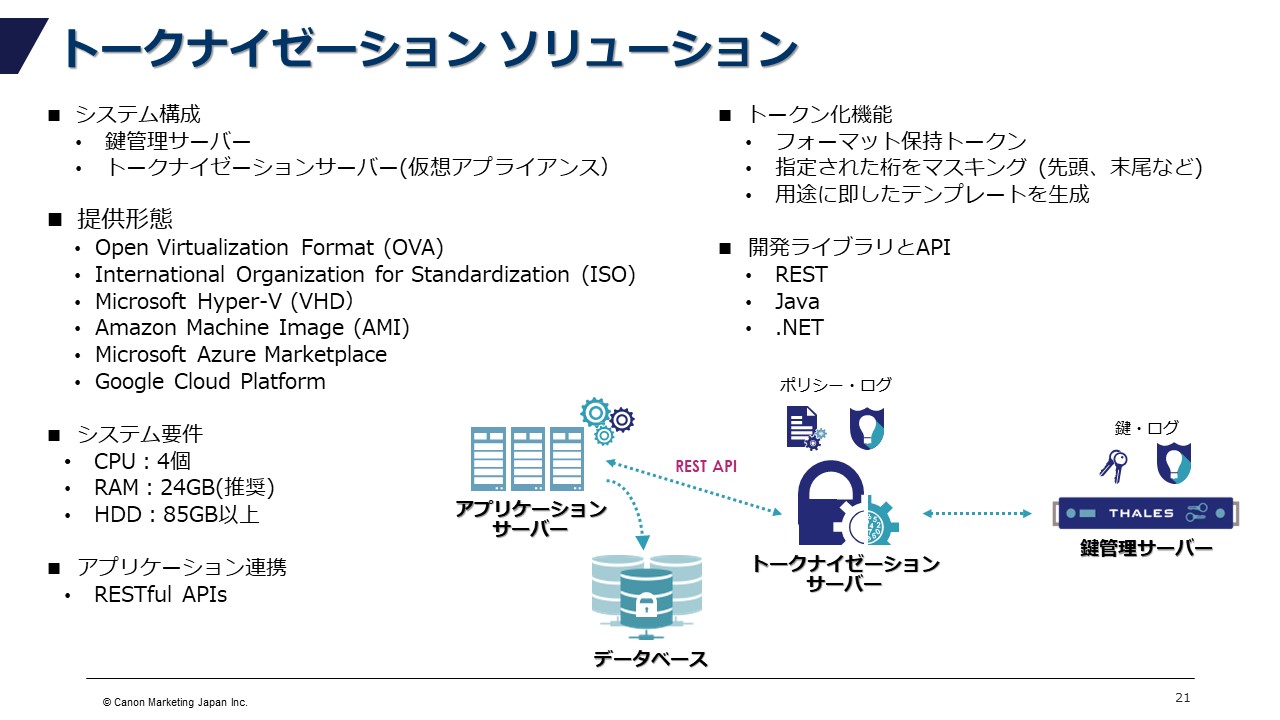

トークナイゼーションは、データベースの特定のカラムのデータをトークナイズする開発者向けの製品だ(図18)。必要なコンポーネントとしては、鍵管理サーバーとソフトウェア・アプライアンスが提供するトークナイゼーションサーバー、この2つのみだ。アプリケーションからは、RESTやJava、.NETといった開発ライブラリを用いて、トークナイゼーションサーバーとAPI連携することで、元データをトークナイズする。トークナイゼーションの特徴としては、元データの形式と桁数を維持した状態でランダムな文字列に変換するため、データベースの再設定は不要である点だ。

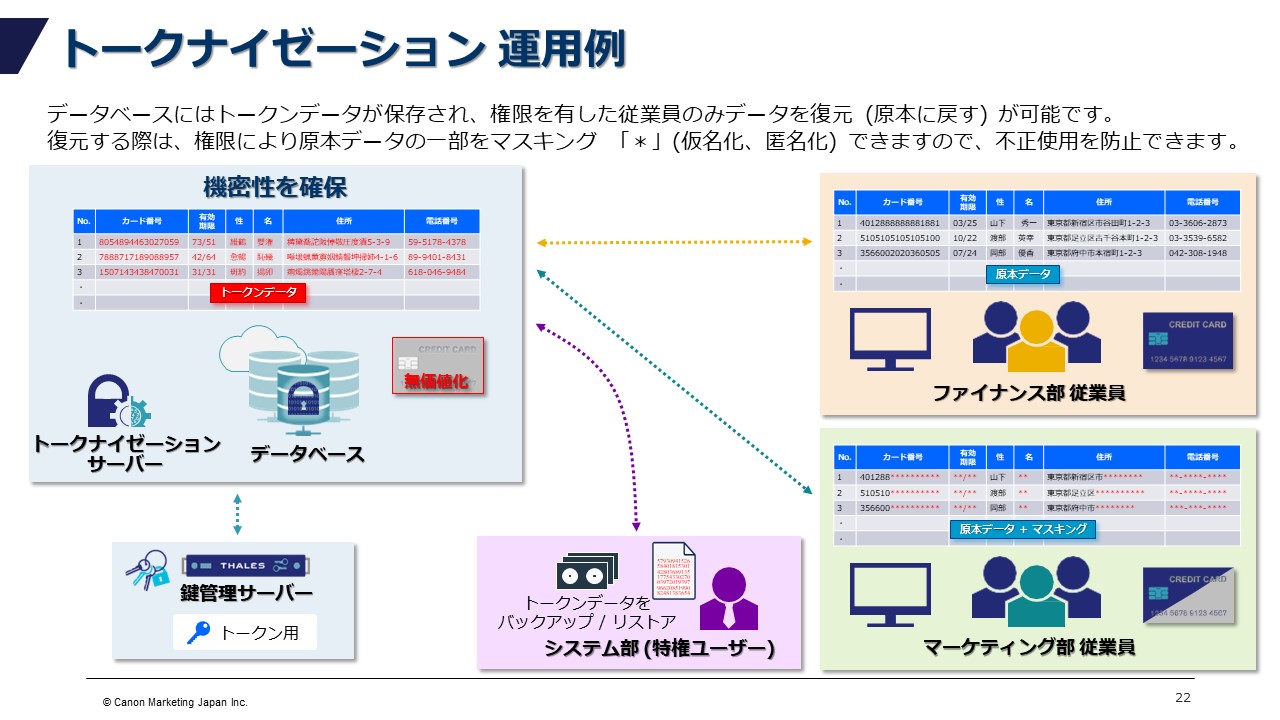

実際のトークナイゼーションの運用例を示したのが図19となる。例えば、ファイナンス部の従業員ならクレジット情報の決済をしないといけないためすべての情報を表示するが、マーケティング部の従業員に対しては不正利用を防ぐために一部のデータをマスキングするなどの使い方が可能だ。また、先ほどと同様に、データの中身を見せる必要がないシステム管理者に対しては、トークン化されたデータのまま、バックアップ・リストアが可能だ。

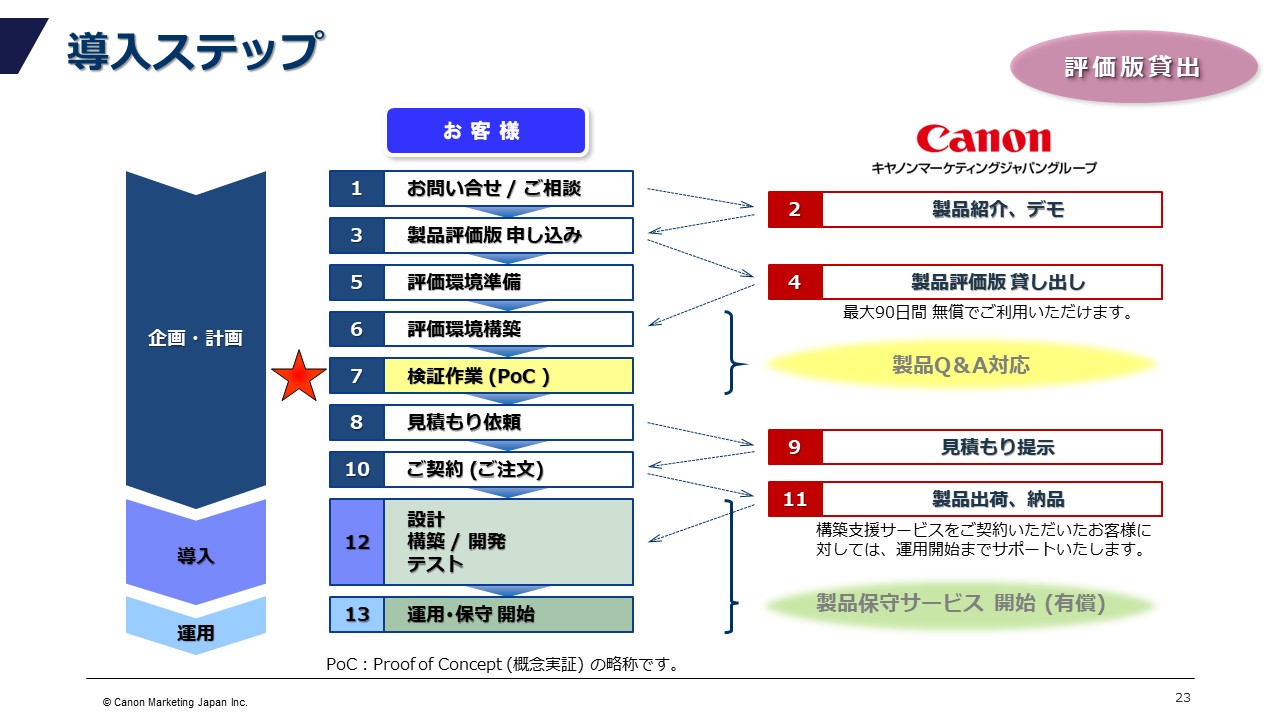

紹介した製品の導入ステップを案内しておく(図20)。製品検討にあたっては、検証作業(PoC)の実施をおすすめしており、事前にパフォーマンスなどを評価していただいている。なお、評価版は無償で提供している。

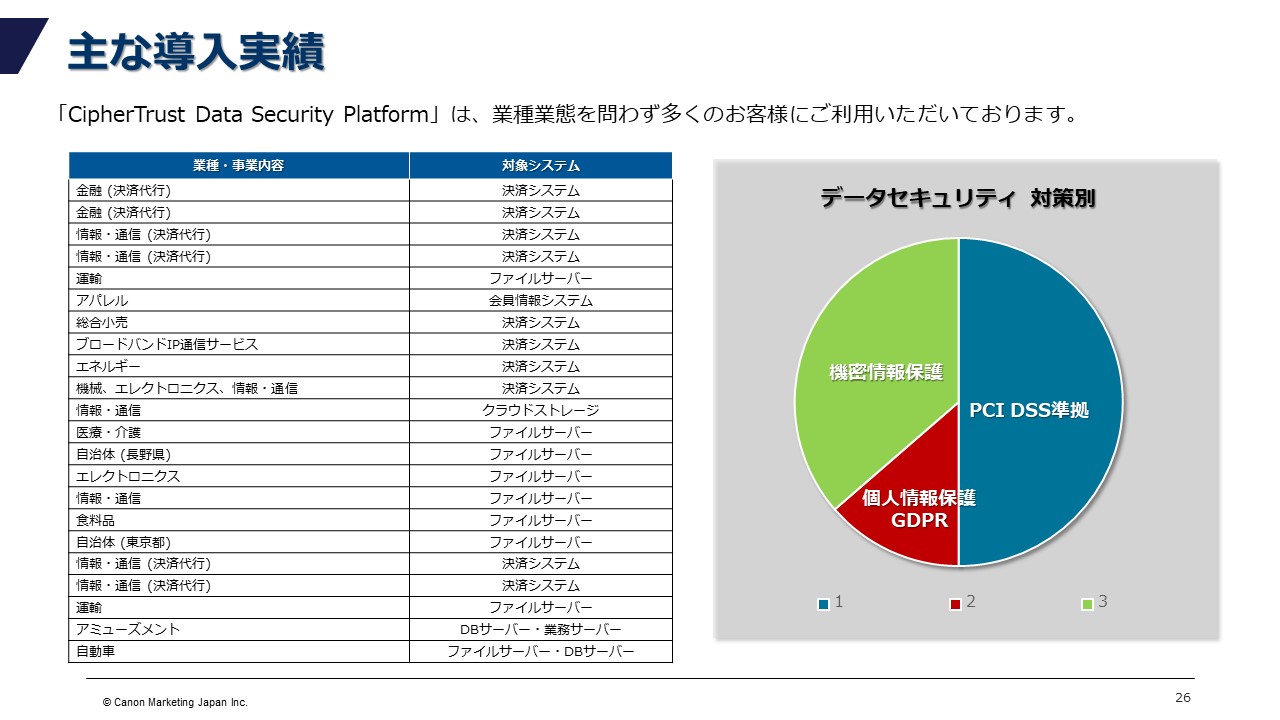

本製品の主な導入実績は図21にまとめたとおりだ。導入企業の利用目的としては、PCI DSS準拠対応が半分以上を占めており、最近では個人情報保護や機密情報を保護するための対策として導入いただいている。

今回紹介した「CipherTrust Data Security Platform」は、あらゆる環境に保存・保管されたデータを保護可能な情報漏えい対策ソリューションである。各国の法令規定やガイドラインへの対応策として、多くの導入実績があり、暗号化だけでなく、アクセス制御やマスキングといった柔軟な対応が可能なため、安全なデータ活用基盤として検討いただきたい。