ショートレポート「2018年9月マルウェア検出状況」

トピック

1. 9月の概況

お知らせ

当社が2018年10月23日に公開しました「2018年9月 マルウェアレポート」において、 マルウェアレポート公開後のESET社でのマルウェア検出方法の変更に伴い、当社での集計方法を変更しました。

その結果、「9月概況」の記載を修正させていただきましたので、何卒ご了承ください。

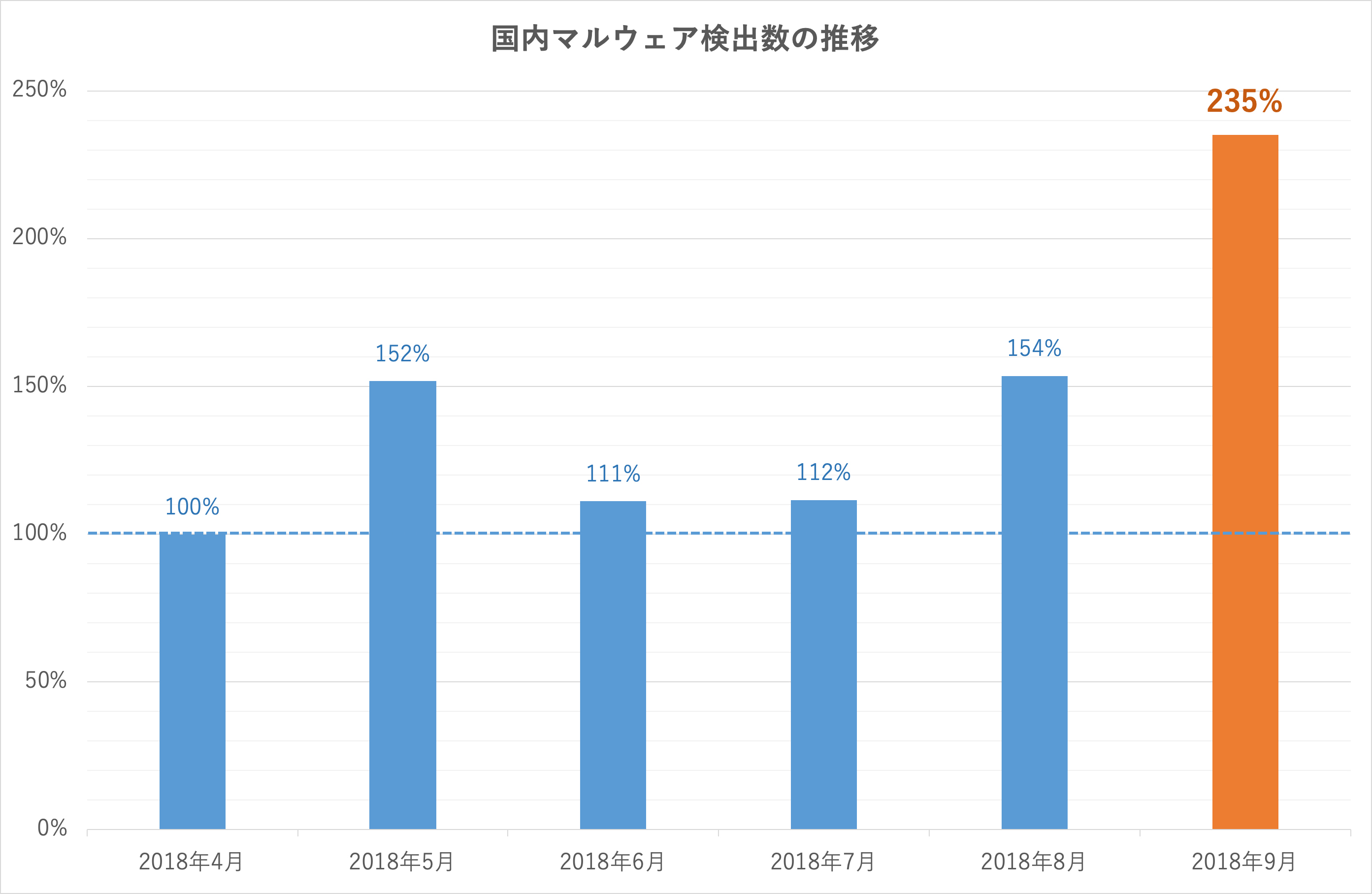

2018年9月(9月1日~9月30日)にESET製品が国内で検出したマルウェアの検出数は8月から大幅に増加し、直近半年で最も検出数の少なかった4月と比較すると2倍以上の検出数となりました。

検出されたマルウェアの内訳は以下の通りです。

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 28.2% | アドウェア |

| 2 | HTML/FakeAlert | 4.2% | 偽の警告文を表示するスクリプト |

| 3 | HTML/ScrInject | 3.1% | HTMLに埋め込まれた不正スクリプト |

| 4 | JS/Redirector | 2.0% | リダイレクター |

| 5 | JS/CoinMiner | 1.1% | マイニングスクリプト |

| 6 | VBA/TrojanDownloader.Agent | 1.0% | ダウンローダー |

| 7 | JS/Kryptik.CO | 0.9% | 暗号化や難読化が施されたJavaScript |

| 8 | Win32/RiskWare.PEMalform | 0.6% | ブラウザハイジャッカー |

| 9 | JS/Adware.Subprop | 0.5% | アドウェア |

| 10 | DOC/TrojanDownloader.Agent | 0.4% | ダウンローダー |

※ 本表にPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)は含めていません。

9月に最も多く検出されたマルウェアは、JS/Adware.Agentでした。JS/Adware.AgentはWeb閲覧中に不正広告を表示させる可能性があるアドウェアで、8月以降検出が増加しています。多くの場合iframeやscriptタグを使用してWebページ内に埋め込まれており、Webブラウザーによってダウンロード・実行されます。

この傾向は、2018年8月マルウェアレポートでもお伝えしたWeb上で動作するマルウェアの拡大が、アドウェアを中心に継続していることを示しています。Web上で動作するマルウェアはWebブラウザーを搭載するあらゆるプラットフォームで稼働し、かつWebページ閲覧に伴い自動的に実行されます。そのため攻撃範囲や収益性の面で攻撃者にとってメリットが大きく、今後も拡大が続くと考えられます。

弊社およびESET社は、Web上で動作するマルウェアについても引き続き調査・対応を行っていきます。

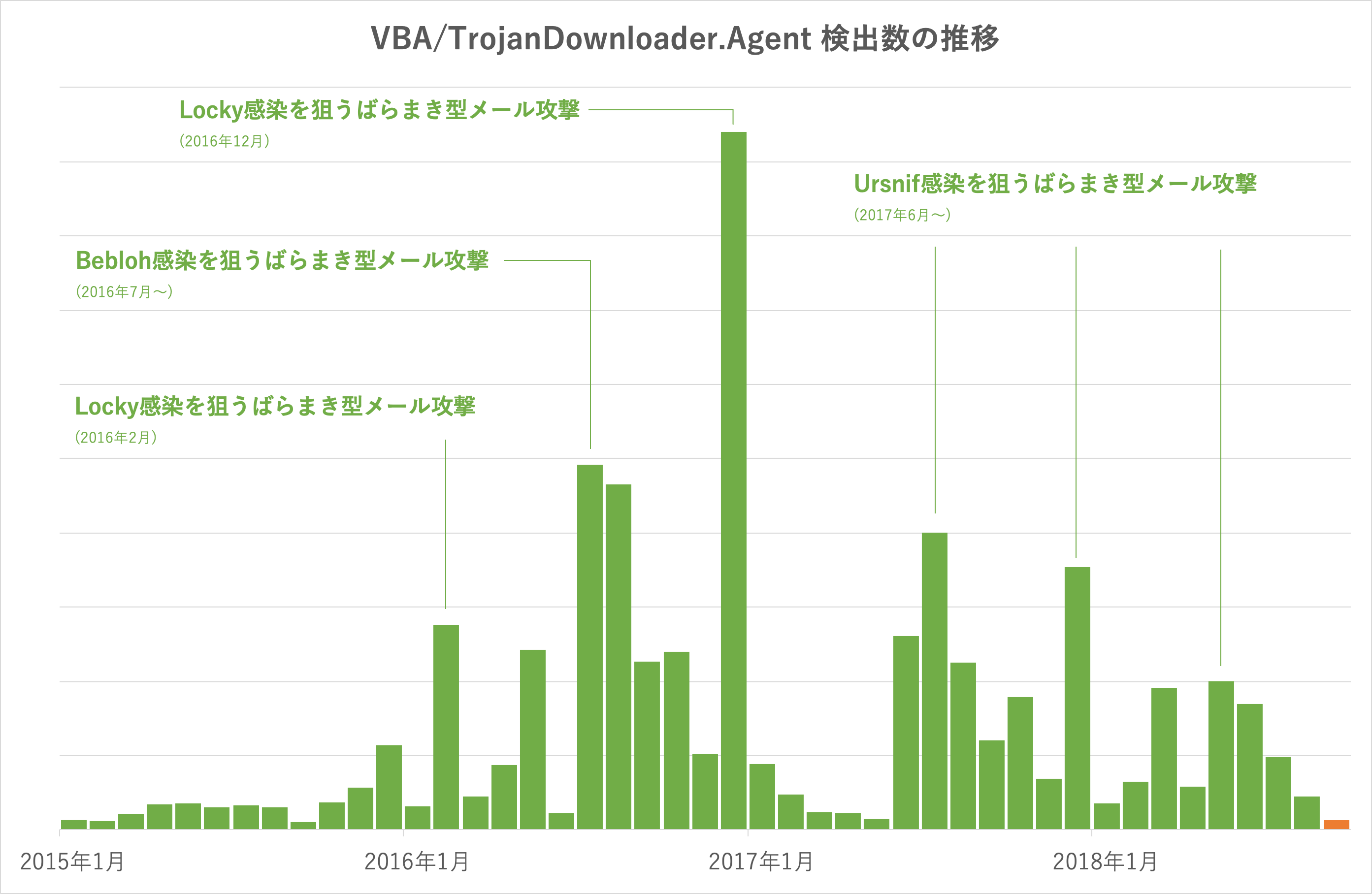

なお、これまで多数検出されていたMicrosoft Officeのマクロ機能を悪用するダウンローダー(VBA/TrojanDownloader.Agent)は2015年10月以降で最も低い検出数となりました。しかしながら、VBA/TrojanDownloader.Agentについては過去も収束と大量拡散を繰り返しており、油断はできません。国内では2016年以降、ランサムウェアやバンキングマルウェアへの感染を狙うVBA/TrojanDownloader.Agentが大規模なばらまき型メール攻撃によって定期的に拡散されています。

攻撃者は収益確保や妨害活動などを目的として様々な手法を試みています。常に最新の脅威情報をキャッチアップし、複数の対策を実施していくことが重要です。

2. マルウェアによりプライベートな情報を窃取したと騙る詐欺メール

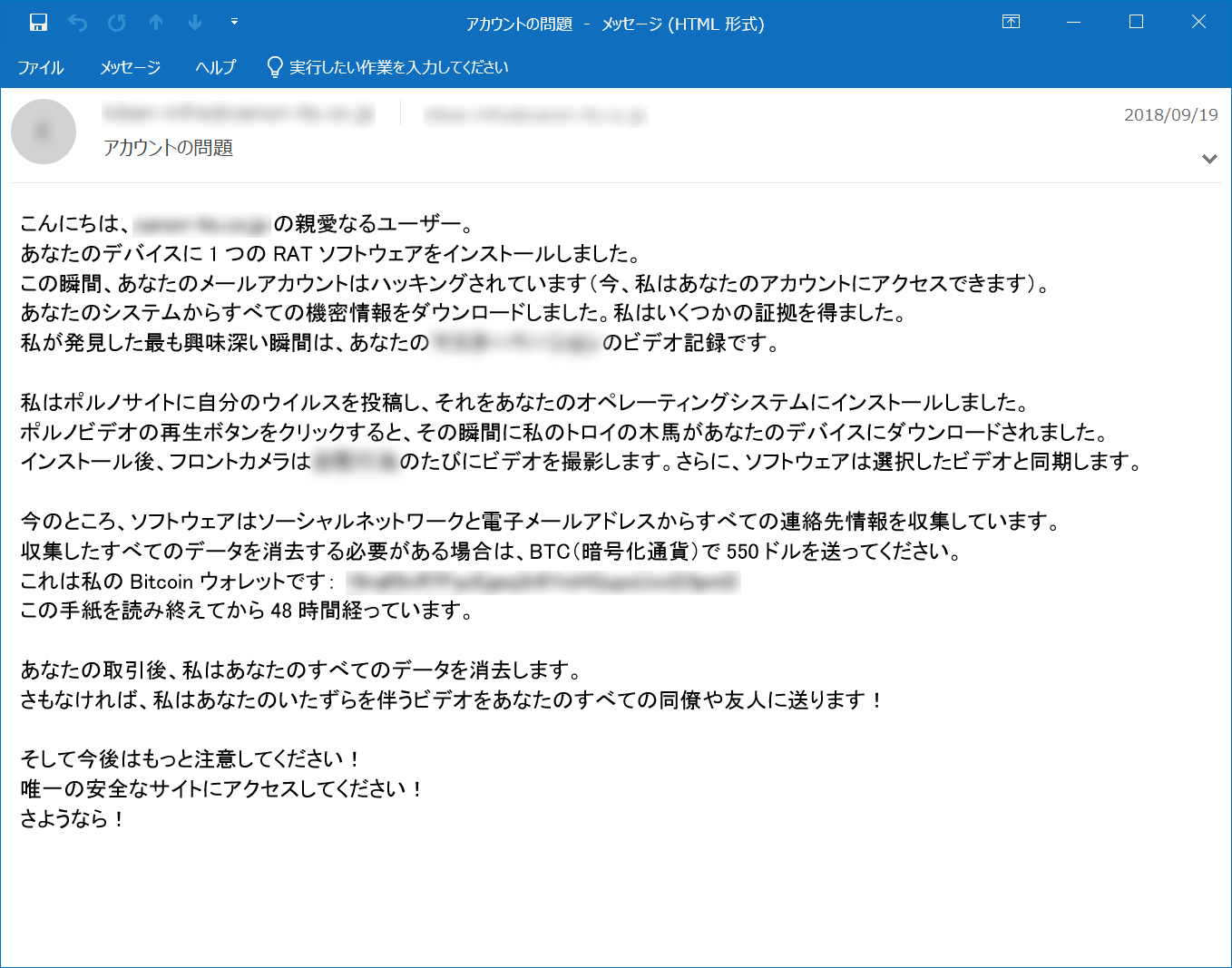

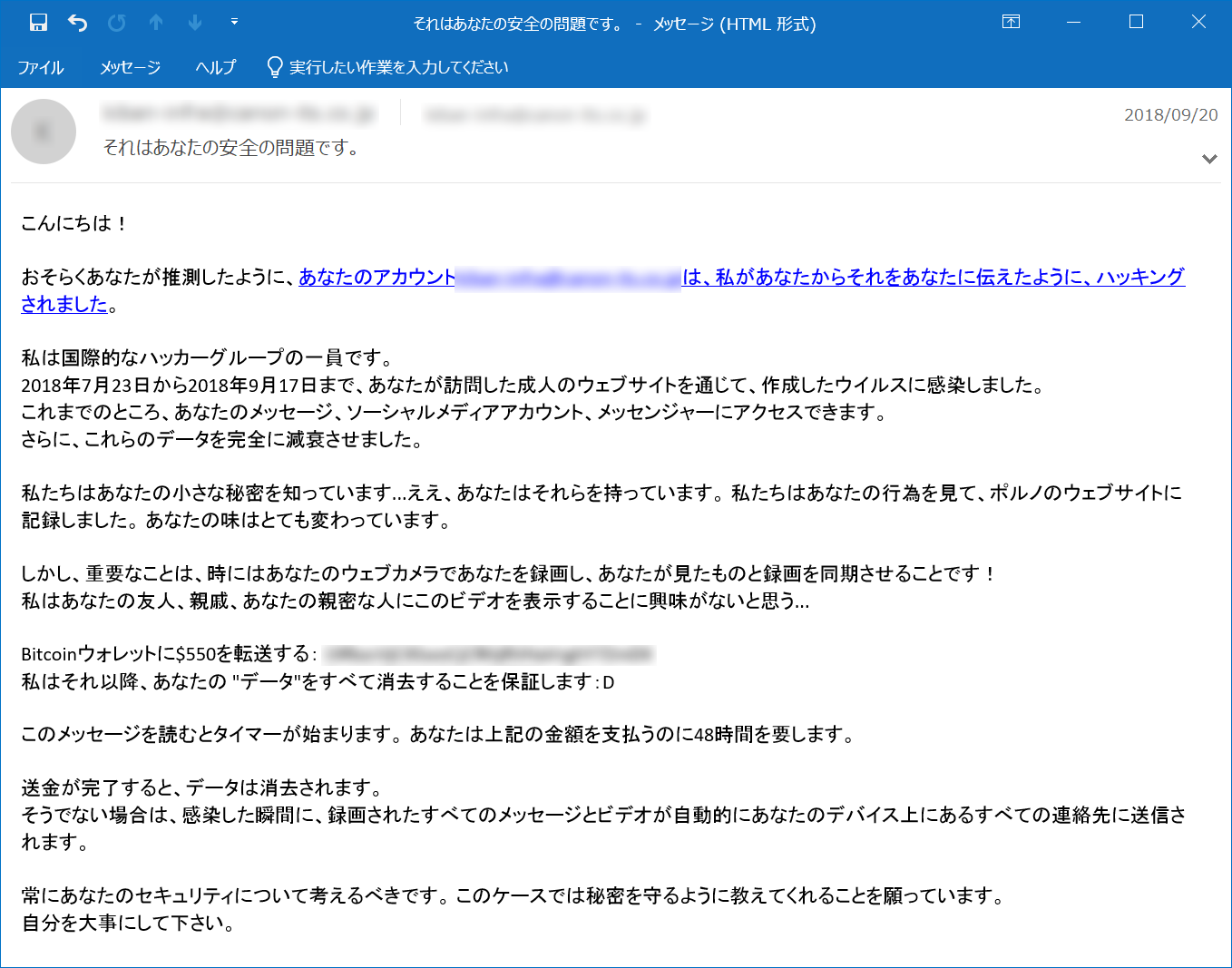

9月は、「成人向けWebサイト閲覧中にマルウェアを利用して閲覧者の性的な動画を撮影した」と騙り、その削除の対価としてビットコインによる支払いを要求する、悪質なばらまき型詐欺メールを確認しました。

このような手口は「セクストーション(性的脅迫)」と呼ばれ、日本では2014年以降、IPAをはじめとする各機関から注意喚起が繰り返し行われています。

今回の手口には、典型的なセクストーションやばらまき型メールとは異なる2つの特徴があります。

- SNSやマルウェアを利用して特定少数を脅迫する典型的なセクストーションとは異なり、ばらまき型メールによって不特定多数に対して脅迫が行われている。

- 悪意ある添付ファイルやWebサイトへのリンクがある典型的なばらまき型攻撃メールやフィッシングメールとは異なり、添付ファイルやリンクがない純粋な脅迫文となっている。

メールの件名は「アカウントの問題」「あなたの秘密の生活」「それはあなたの安全の問題です」などが確認されています。本文についてもいくつかのパターンがありますが、いずれも下記のような内容が記されています。

- 利用中のデバイスに遠隔操作型のマルウェア(RAT)をインストールした。

- 被害者のメールアカウント、SNSアカウントにアクセスできる。

- それらのアカウントやウェブカメラを使用して、閲覧者の性的な動画を撮影した。

- 窃取した情報を削除するために、550ドル(およそ6万円)分のビットコインを振り込む必要がある。

- 振込先のビットコインアドレス。

- ビットコインを支払わなければ、友人、同僚などに窃取した情報を送信する。

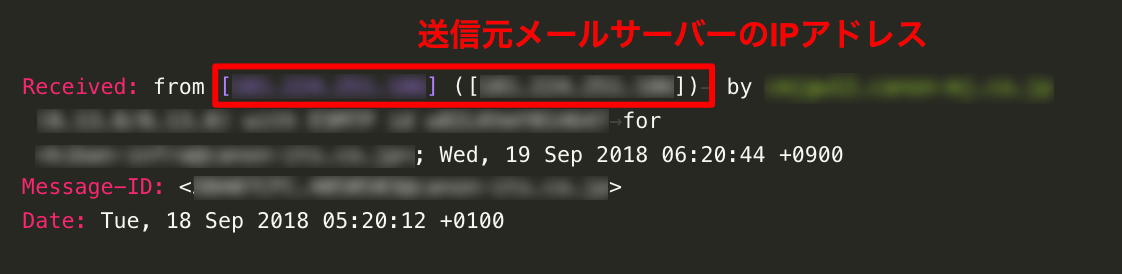

メールアカウント乗っ取りを裏付けるためか、メールの送信元には受信者自身のアドレスが設定されています。しかし、メールヘッダーに記載されているメール配送情報を確認すると、日本ではなく国外から送信された様子が確認できます。メールアカウントやPCを乗っ取り受信者自身にメールを送信したのであれば、受信者が利用しているメールサービス提供者のIPアドレスが記載されることが一般的ですが、今回はペルーやブラジルなど南米のIPアドレスを多く確認しています。

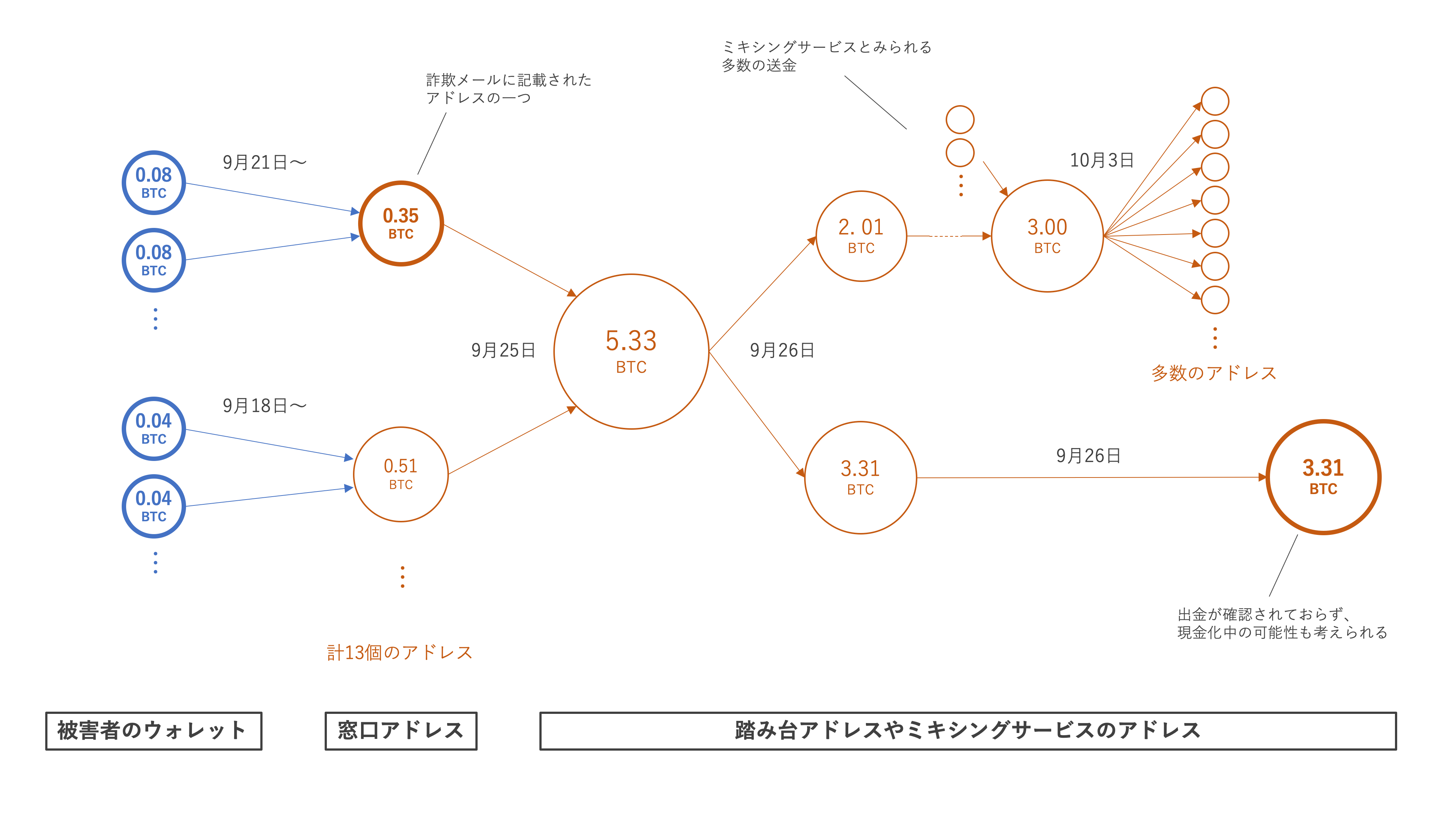

本文に記載されているビットコインアドレスも数種類存在していることを確認しています。そのうち1つのトランザクションを追跡すると、メールがばらまかれた9月21日以降、0.08 BTC~0.1 BTC(およそ6万~7万円)のビットコインを振り込むトランザクションが5件確認されました。9月25日には振り込まれたビットコインの全額が別のアドレスに送金されています。同時にその送金先アドレスには計13個のアドレスから送金が行われており、合計5.33 BTC(およそ395万円)の入金が確認されました。他の送金元アドレスのトランザクションを確認すると、同様に0.04 BTC~0.1 BTC程度の送金が複数確認でき、類似の詐欺における振り込み用窓口として利用されていた可能性があります。その後、9月26日には5.33 BTC全額が2つのアドレスに分割して送金されています。その片方は複数の踏み台アドレスを経て多数のアドレスに分散送金が繰り返されていることからミキシングサービス*3 に投入されたとみられ、追跡が難しくなっています。もう一方については10月3日現在出金が確認されていません。

*1 仮想通貨の取引を多数のアドレス間で繰り返すことにより、本来の取引を追跡困難にするサービス。

本文に記載されていた他のアドレスについてもすでにビットコインが振り込まれており、同様の流れで複数のアドレスに送金が行われています。今回の詐欺メールによってサイバー犯罪者にはそれなりのビットコイン収入があったように見受けられます。

今回はばらまき型メールが用いられましたが、Web上の不正広告などにおいても、脅迫の説得力を増すために様々な工夫が凝らされます。例えば、情報漏えいインシデントやフィッシングにより盗まれたメールアドレスとパスワードが脅迫に利用される場合も報告されています。Web上やメールで見られるこのような脅迫には困惑や不安を覚えるかもしれませんが、これらは偽りの根拠に基づいたゆすりであり、対応する必要はありません。

また、メールサービス提供者やセキュリティソフトウェアの提供する機能を利用して、迷惑メールや不正広告、フィッシングサイトをフィルタリングすることも詐欺被害を未然に防ぐために有効です。ESET製品はメールやWebから侵入するマルウェアのほか、迷惑メールやフィッシングサイト、不正広告を検出・遮断することが可能です。

3. UEFIルートキットを用いた攻撃を初めて確認

9月27日、ESET社はLojaxと呼ばれるUEFIルートキットに関する調査結果を公表しました。

ルートキットは、PCを遠隔操作するためのツールのことを指します。継続的な情報窃取などを目的として使用されます。

LojaxはSednit(別名:APT28, STRONTIUM, Sofacy, Fancy Bear)と呼ばれるサイバースパイ集団によって使用された可能性が高いと分析されています。

Sednitは2004年頃から活動するサイバースパイ集団で、これまで世界各国の企業や行政機関を標的としてきました。今回のLojaxは、中・東欧の政府機関を狙った攻撃に使用されたとみられています。

Lojaxという名前は、Absolute Software社のLojackが由来となっています。LojackはPCの盗難を追跡するためのソフトウェアで、消去することが困難になるよう設計されています。そのソフトウェアの一部が今回の攻撃に使用されました。

なお、Lojackはもともと車の盗難を追跡するシステムの商品名でしたが、日本における「ホッチキス」や「エスカレーター」と同じように、米国では一般名詞として浸透しています。

UEFIルートキットが攻撃に使われる可能性は以前から指摘されてきましたが、実際の攻撃において使用が確認されたのは初めてのことです。

UEFIルートキットは、UEFIファームウェアに感染します。UEFIファームウェアは、WindowsなどのOSと、PCのハードウェアとを橋渡しするためのプログラムです。少し前まではBIOSがその役割を担っていましたが、最近はUEFIファームウェアが主流となっています。

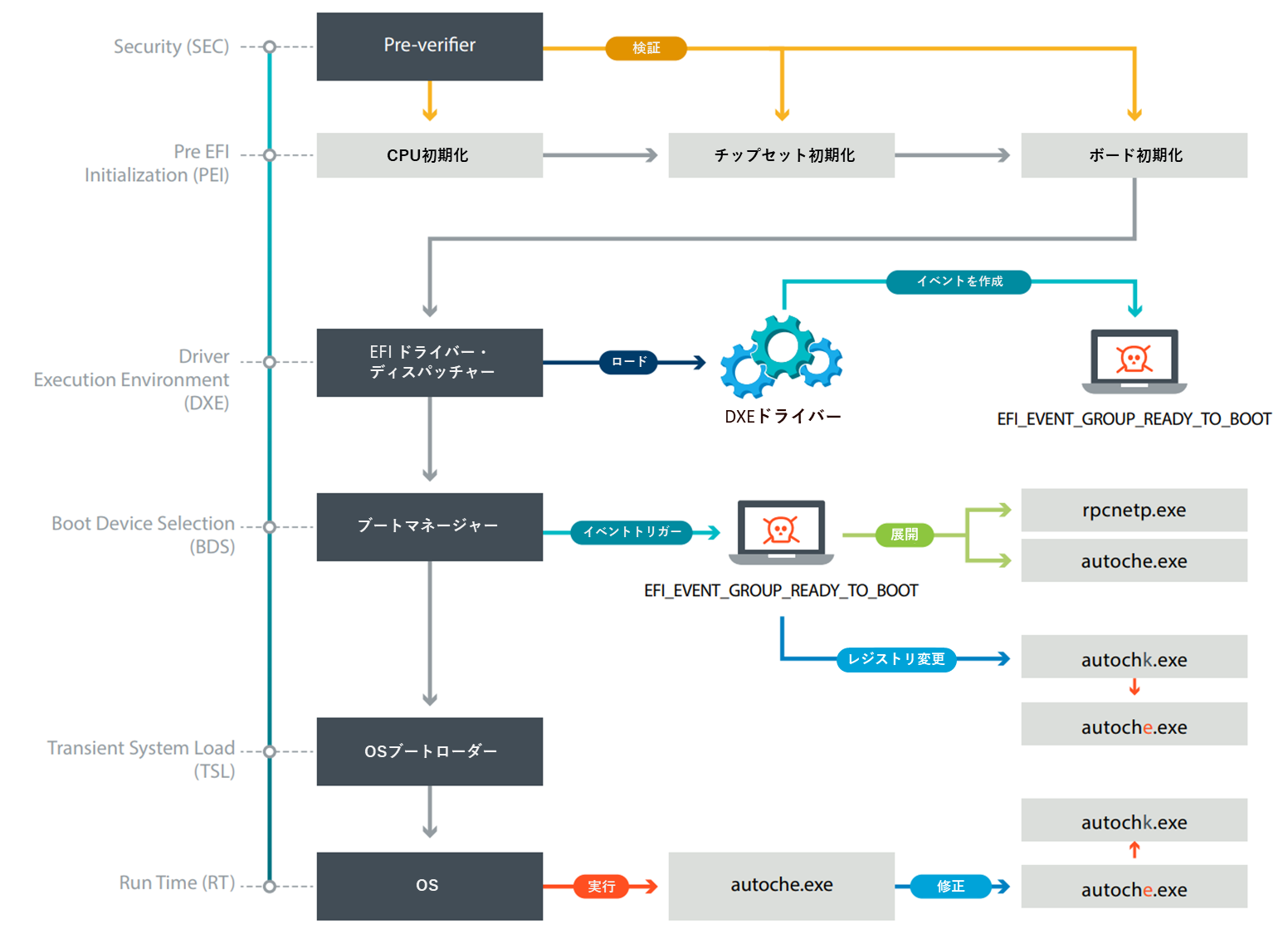

UEFIルートキットは、その秘匿性の高さが特徴です。今回の手法では、レジストリ変更等の処理は全てOSのブート中に実行されOS起動後には元の値に戻されているため、ユーザーが感染に気づくことは困難です。以下に、UEFIルートキット感染時のOSブートの流れを示します。

UEFIルートキットは、OSがインストールされているHDDやSSDなどの記憶装置ではなく、SPIフラッシュメモリ(マザーボード上のチップ)に感染するため、OSを再インストールしても消すことはできません。感染した場合、UEFIファームウェアを初期化するか、もしくはマザーボードを交換する必要があります。

UEFIルートキットの感染を防ぐためには、以下の対策が有効です。

- (1) UEFIファームウェアのアップグレード

- UEFIファームウェアを最新の状態にしておくことを推奨します。

- (2) 最新のチップセットを搭載したPCの利用

- 信頼性の検証機能(Intel Boot Guardなど)をサポートする最新のチップセットを搭載したPCを利用されることを推奨します。

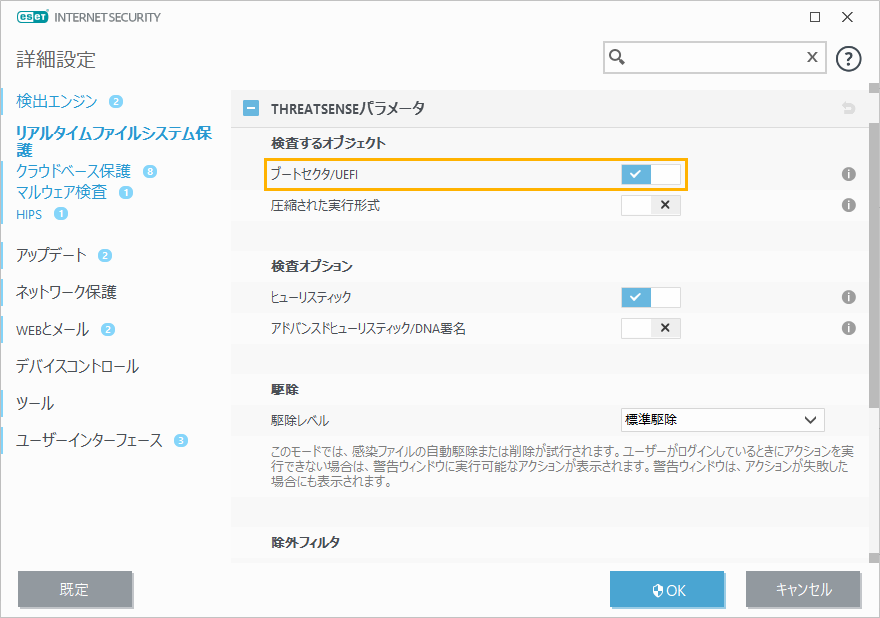

また、最新のESET製品では、UEFIスキャナーによってUEFIルートキットを検出することが可能です。

ご紹介したように、今月はプライベートな情報の窃取を騙る詐欺メールが確認されたほか、実際の攻撃に利用されたUEFIルートキットについての調査結果がESETから発行されました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。 下記の対策を実施してください。

- 1. ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

- ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。 - 2. OSのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。 - 3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。 - 4. データのバックアップを行っておく

- 万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。 - 5. 脅威が存在することを知る

- 「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。