ショートレポート「2018年7月マルウェア検出状況」

トピック

1. 7月の概況

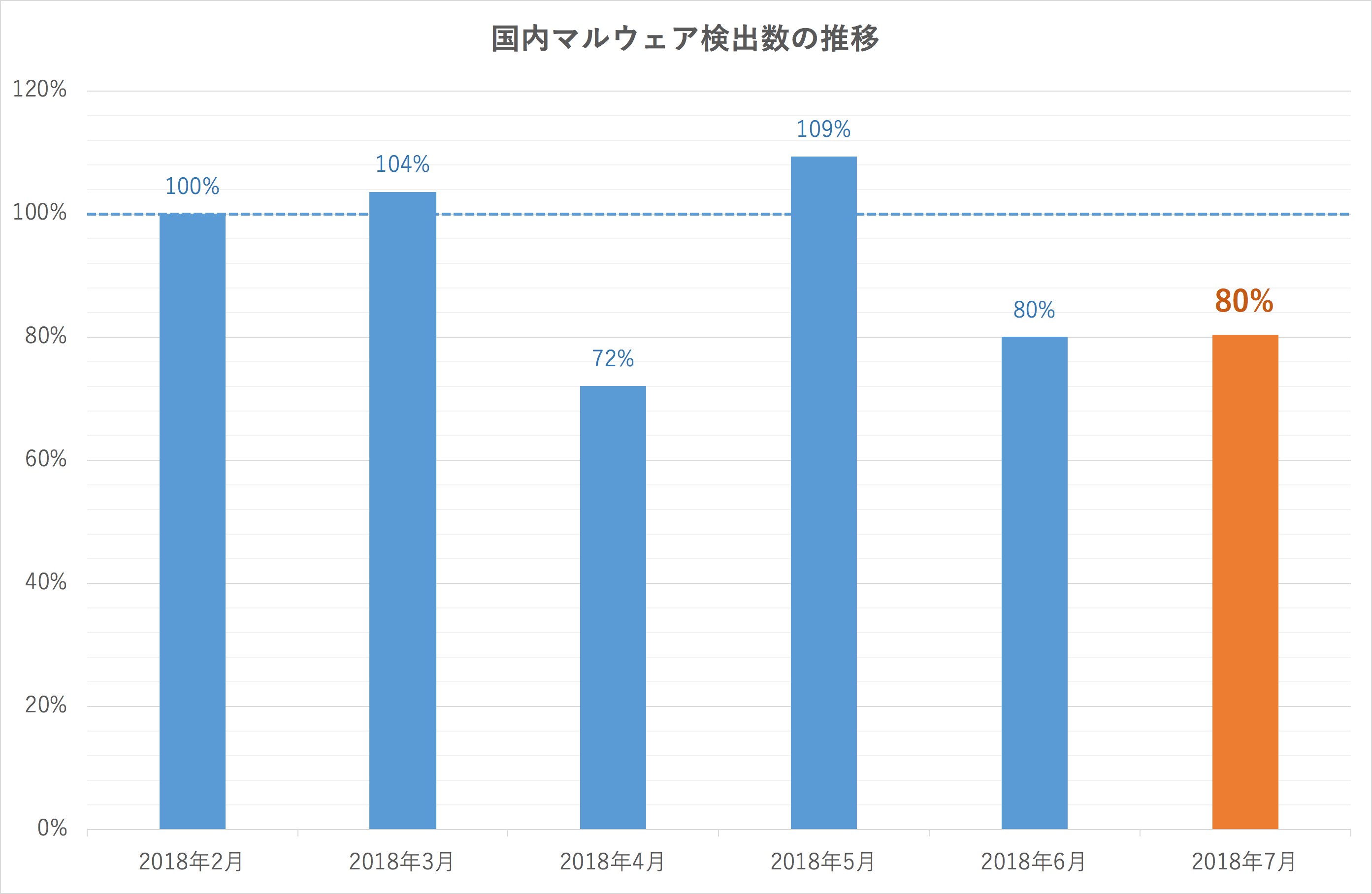

過去半年間の月別推移から見た、2018年7月(7月1日~7月31日)にESET製品が国内で検出したマルウェアの検出数は以下のとおりです。

7月の国内マルウェア検出数は6月と同等であり、過去半年間では比較的落ち着いていました。

検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数上位(2018年7月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | VBA/TrojanDownloader.Agent | 14.9% | ダウンローダー |

| 2 | JS/Adware.Agent | 9.8% | アドウェア |

| 3 | JS/Redirector | 4.8% | リダイレクター |

| 4 | HTML/FakeAlert | 4.8% | 偽の警告文を表示するスクリプト |

| 5 | JS/Mindspark | 4.3% | アドウェア |

| 6 | JS/CoinMiner | 3.7% | マイニングスクリプト |

| 7 | Suspicious | 3.2% | 未知の不審ファイル呼称 |

| 8 | HTML/ScrInject | 3.0% | リダイレクター |

| 9 | VBS/Danger.DoubleExtension | 2.4% | 二重拡張子をもつVBScript |

| 10 | VBS/TrojanDownloader.Agent | 2.4% | ダウンローダー |

※ ファミリー名の詳細についてはESET製品サポート情報をご参照ください。

7月に最も検出されたマルウェアは、Microsoft Officeのマクロ機能を悪用したダウンローダーである「VBA/TrojanDownloader.Agent」でした。主にメールの添付ファイルとして多数拡散されています。

次いで検出数の多かった「JS/Adware.Agent」はブラウザ上で不正広告を表示するJavaScriptで、7月の検出数は6月の1.7倍近くに達しています。

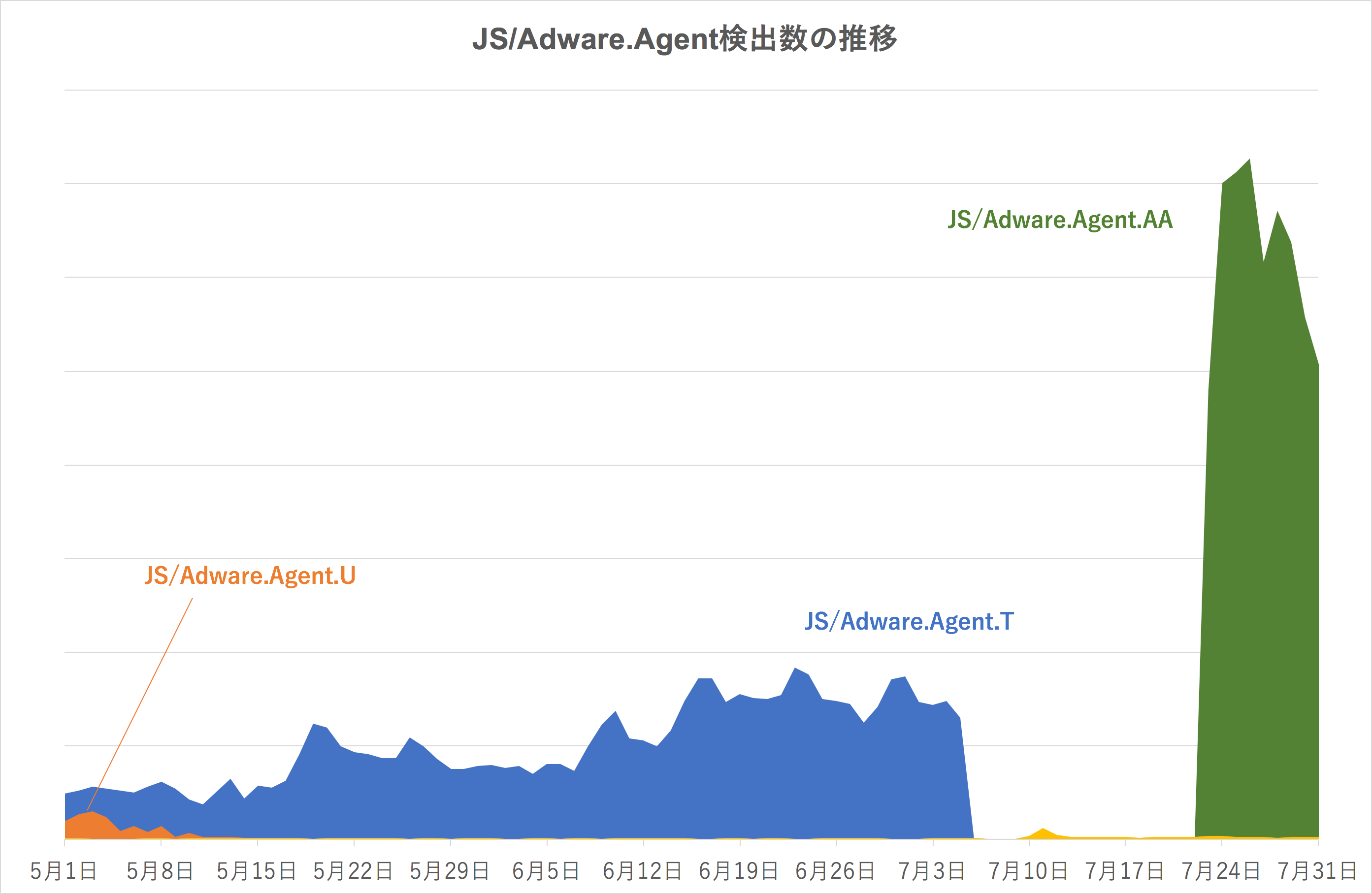

「JS/Adware.Agent」の検出数の推移は以下のとおりです。

この「JS/Adware.Agent」ファミリーのマルウェアは、5月、6月に検出数の多数を占めていた「JS/Adware.Agent.U」や「JS/Adware.Agent.T」ではなく、7月下旬に新たに出現した「JS/Adware.Agent.AA」でした。このことから、次々と新たな不正広告スクリプトが開発・利用されていることが推測されます。

「JS/Adware.Agent」はメールに添付されて拡散されるJavaScriptファイルとは異なり、広告収入を得ようとしているWebページに埋め込まれています。そのため、Webページの閲覧中にブラウザ上で自動的に実行され、ユーザーの特別な操作が実行のトリガーとならないことが特徴です。ESET製品はWebページの閲覧中にこれらのJavaScriptファイルを検出・遮断し、実行を防ぎます。

2. バンキングマルウェア感染を狙う新たな攻撃手法

2018年は2017年に引き続き、バンキングマルウェアUrsnifへの感染を狙うばらまき型メール攻撃を多数確認しています。Ursnifに感染するとインターネットバンキングの認証情報(ユーザーIDやパスワード等)やクレジットカード情報を窃取され、銀行口座からの不正送金やクレジットカードの不正利用などの被害に遭う可能性があります。

多くの場合、Microsoft Office文書やJavaScriptファイルがメールに添付されており、それらを開くとUrsnifがダウンロード・実行されます(参考情報:2018年3月のマルウェアレポート)。

7月は、すでに広く対策が行われているそれらの手法ではなく、他のファイル形式や判読不能な画像ファイルを用いた攻撃が観測されました。

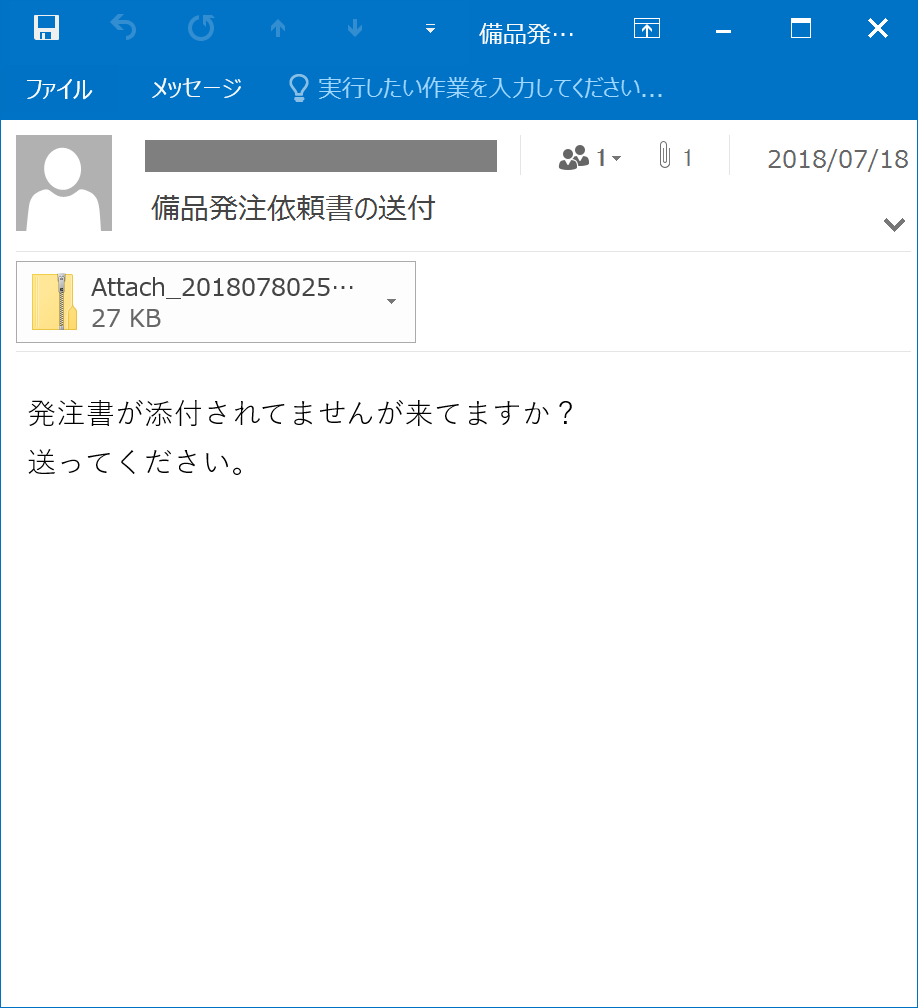

今回の攻撃では、VBScriptファイルに加え、PDFファイルもしくは画像ファイルが、1つのZIPファイルに圧縮されてメールに添付されていました。

ZIPファイルが添付された不審メール

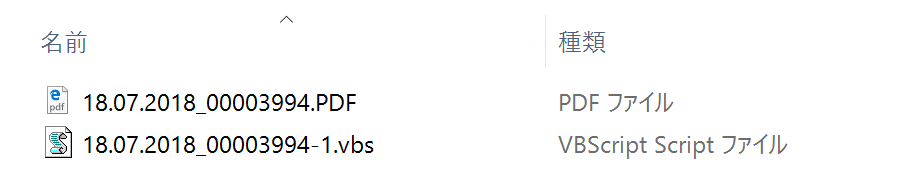

メールに添付されていたZIPファイルの内容

メールの件名は、「ご確認下さい」「備品発注依頼書の送付」「のご注文ありがとうございます」「Fw: 資料」などが確認されており、本文も様々です。

PDFファイルや画像ファイルはダミーで、何も書かれていないページや、ぼかしのような加工がされており判読不能な画像が記載されています。

メールに添付されていた判読不能な画像

これは、判読不能な画像をあえて添付することで、同梱されたVBScriptファイルを実行させるよう誘導を試みた可能性があります。

VBScriptファイルはJavaScriptファイルと同様に、Windowsのスクリプト実行機能WSH(Windows Script Host)を用いて実行されます。このVBScriptファイルを実行するとPowerShellスクリプトがダウンロード・実行され、最終的にバンキングマルウェアUrsnifがダウンロード・実行されます。VBScriptを実行しなければ、Ursnifには感染しません。

ESET製品では、この一連のマルウェアを以下のような名称で検出します。

- VBS/TrojanDownloader.Agent.PUO(VBScriptファイル)

- PowerShell/TrojanDownloader.Agent.ASS(PowerShellスクリプト)

- PowerShell/TrojanDownloader.Agent.ATE(PowerShellスクリプト)

- Win32/Spy.Ursnif.AO(Ursnif)

- Generik.JOIJUADの亜種(Ursnif)

VBScriptを日常的に使用していない場合は、以下のような対策によって感染を防ぐことが可能です。

- VBScriptファイル(.vbs, .vbe)の関連付けをメモ帳などに変更して、VBScriptファイルをダブルクリックしてもVBScriptが実行されないようにする(詳細については2018年2月のマルウェアレポートをご参照ください)。

- グループポリシー(ソフトウェアの制限やAppLocker)を利用して、wscript.exeやスクリプトファイルの実行を制限する。

- メールサーバーでVBScriptファイルおよびVBScriptファイルが含まれるZIPファイルを受信しないよう設定する。

VBScriptファイルを日常的に使用している場合は、実行しようとしているVBScriptファイルが正当なものかどうか十分に確認してから実行してください。また、VBScriptファイルをメールで送受信しないといった運用面でのリスク回避も実施が望まれます。

加えて、個別の攻撃手法に対する対策だけではなく、新たな攻撃にも対応できるよう以下のような心構えを持っておくことも重要です。

- メールで受信したファイルやWebからダウンロードしたファイルはマルウェアかどうか疑い、安易に開かない。

- 見慣れないファイルはマルウェアかどうか疑い、安易に開かない。

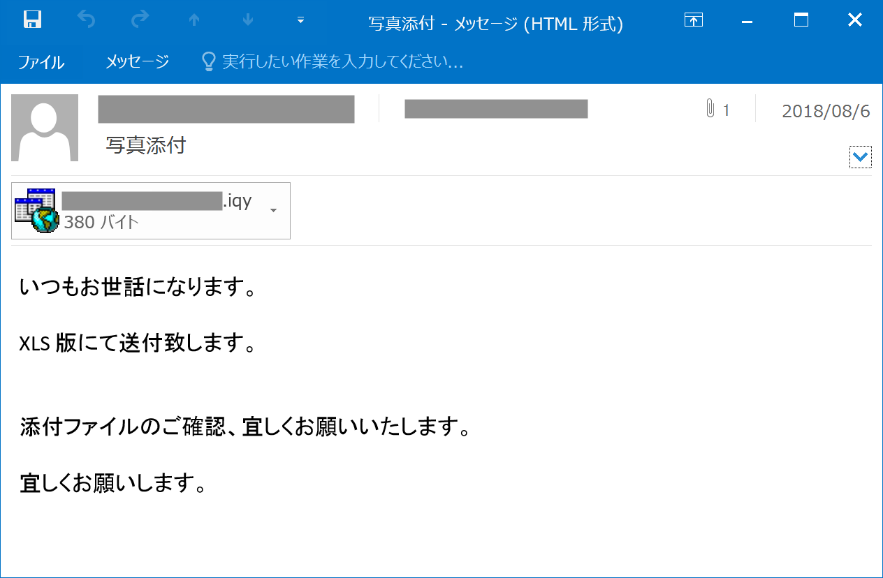

また、8月上旬にはExcelのWebクエリ機能で用いられるWebクエリファイル(.iqyファイル)を用いた攻撃も観測されました。

メールの件名は、「写真添付」「写真送付の件」「ご確認ください」「お世話になります」といったものが確認されています。

このWebクエリファイルを開くと、ExcelのWebクエリ機能(Web上のデータをダウンロードして計算に利用する機能)と外部参照機能(他のExcelファイルやExcel以外のプログラムのデータを利用する機能)、コマンドプロンプト、PowerShellを次々に使用して最終的にUrsnifがダウンロード・実行されます。

こちらの攻撃については、8月のマルウェアレポートで詳しく解説します。

バンキングマルウェア感染を狙う攻撃手法は日々変化しています。一つの対策のみに頼らず、複数の対策を講じていくことが重要です。

3. Googleを装った詐欺サイト

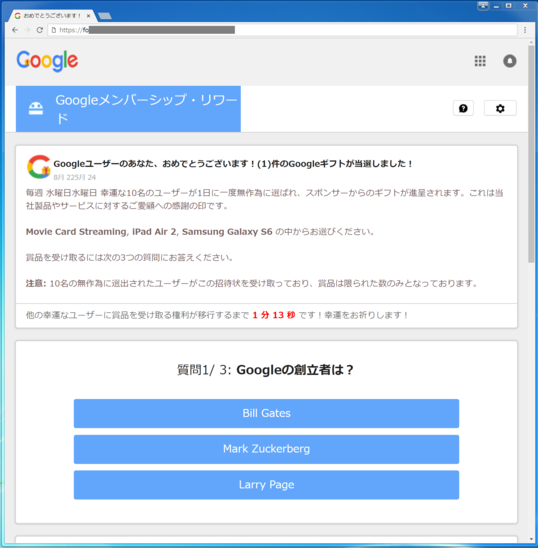

7月は、Googleを装った詐欺サイトが多数確認されました。

この事例では、

① ネットサーフィン中に、今まで見ていたページから別のページに遷移し、景品に当選したことを示すポップアップウィンドウが表示されます。

ページが突如移動した原因としては、ネットサーフィン中に閲覧していたサイトにリダイレクト(ページを移動させる)広告が存在していたことが考えられます。

詐欺サイトは、Googleを装ったデザインになっており、Googleギフトに当選したことが記されています。しかし、このサイトのドメイン名に、「Google」は含まれていません。

ここでは、景品を受け取るために、3つのクイズに答えることが要求されています。図(上)の赤文字部分には、この当選が無効となるまでの時間が示されており、カウントダウンすることでクイズへの回答を急かします。

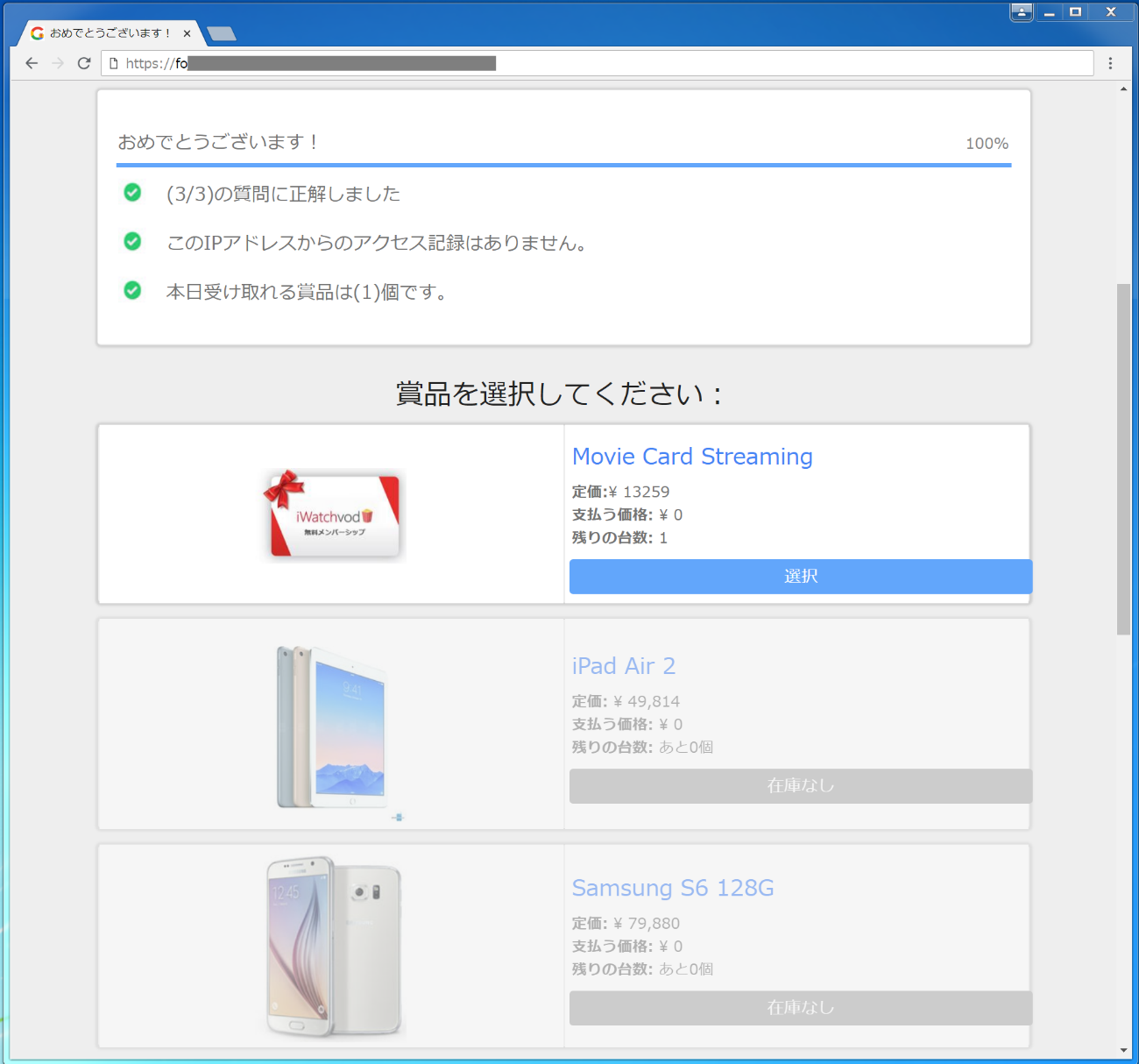

② 3つのクイズに回答すると、正誤関係なく景品の選択画面が表示されます。

景品は、3つの選択肢のうち1つしか選択することができません。また、選択できる景品は、在庫数が1になっており、売り切れる直前であることを演出し、ここでも閲覧者を急かします。

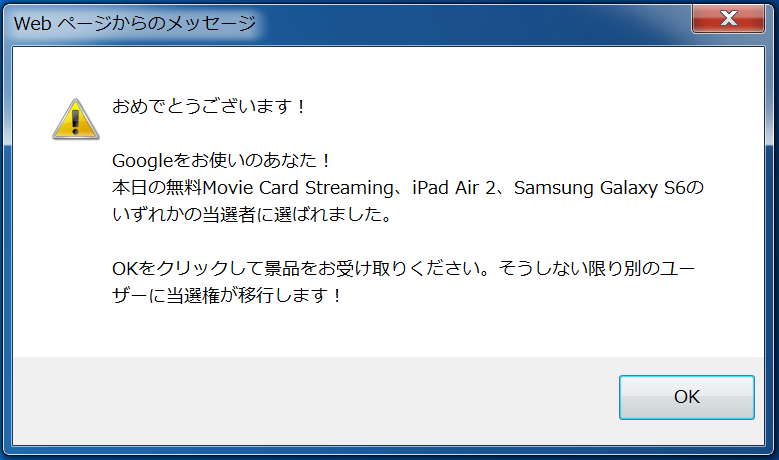

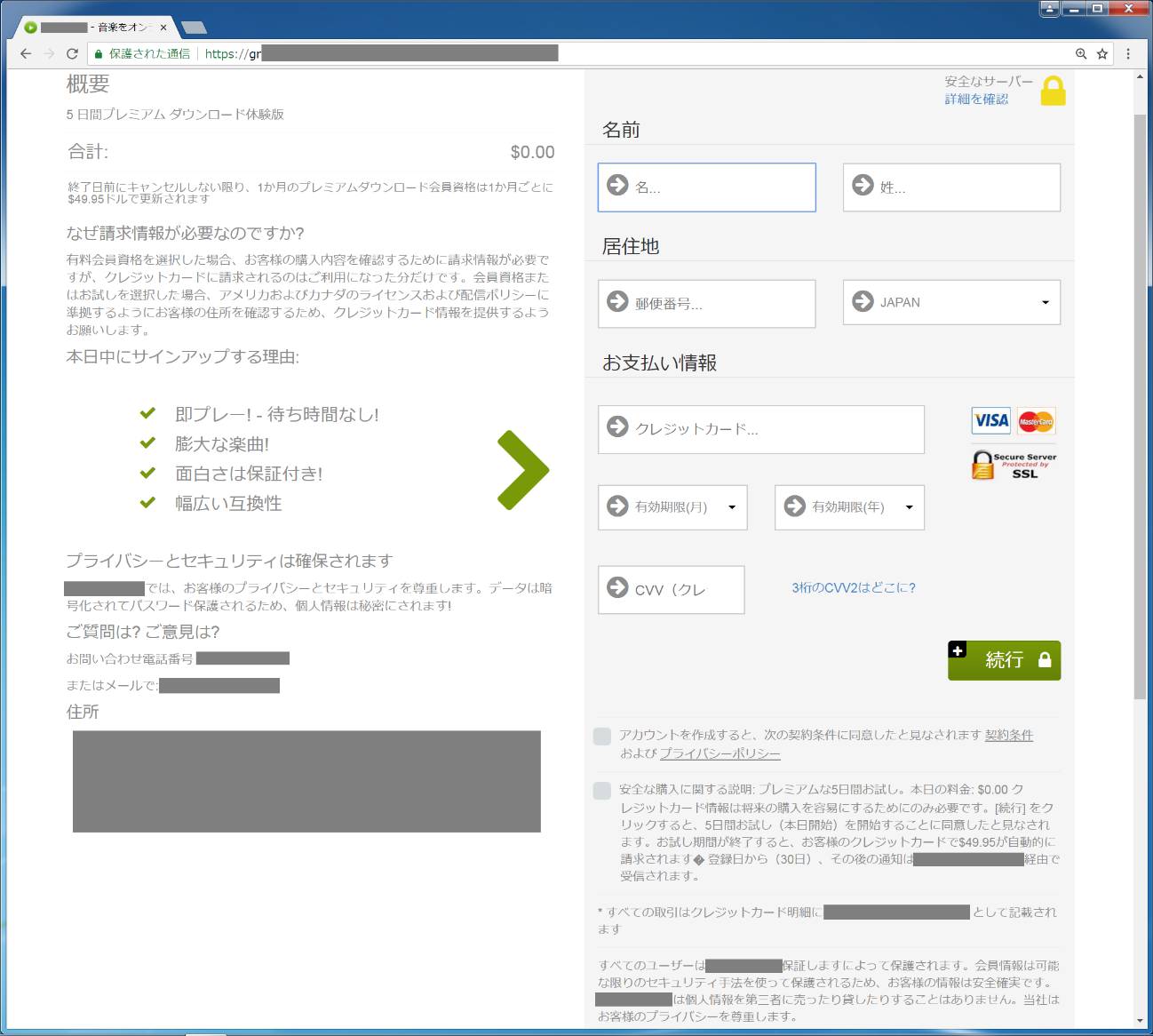

③ 景品を選択すると、個人情報を入力する別のサイトに移動します。

ここでは、氏名、住所、クレジットカードといった個人情報の入力が求められます。また、5日以内に契約をキャンセルしなければ、毎月45.95 USドル(約5,000円)が発生すると記されています。

もし、クレジットカードなどの個人情報を入力してしまった場合、攻撃者によって情報を収集され、悪用される可能性が考えられます。加えて、景品を受け取れない可能性も高いです。

Googleを装った詐欺サイトと個人情報を入力するサイトは、ドメイン名、ページデザイン、当選する景品などが頻繁に変更されおり、本記事で紹介したものは、一例です。また、8月下旬においても、同様の詐欺サイトが依然として確認されているため、引き続き注意が必要です。

個人情報を入力する際は、そのサイトが信頼できるサイトであるかどうか慎重に確認することが重要です。また、今回のような有名サイトを装ったフィッシングの対策には、以前にサイバーセキュリティ情報局で掲載した「フィッシング詐欺にだまされないための5つの方法」を参照してください。このような詐欺サイトは日々新規に作成されています。ESET製品は、新規に作成されるフィッシングサイトにも随時対応していきますが、お客さま自身でも十分にご注意ください。

ご紹介したように、今月はバンキングマルウェア感染を狙う新たな攻撃やGoogleを装った詐欺サイトが確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。