ショートレポート「2018年6月マルウェア検出状況」

トピック

1. 6月の概況について

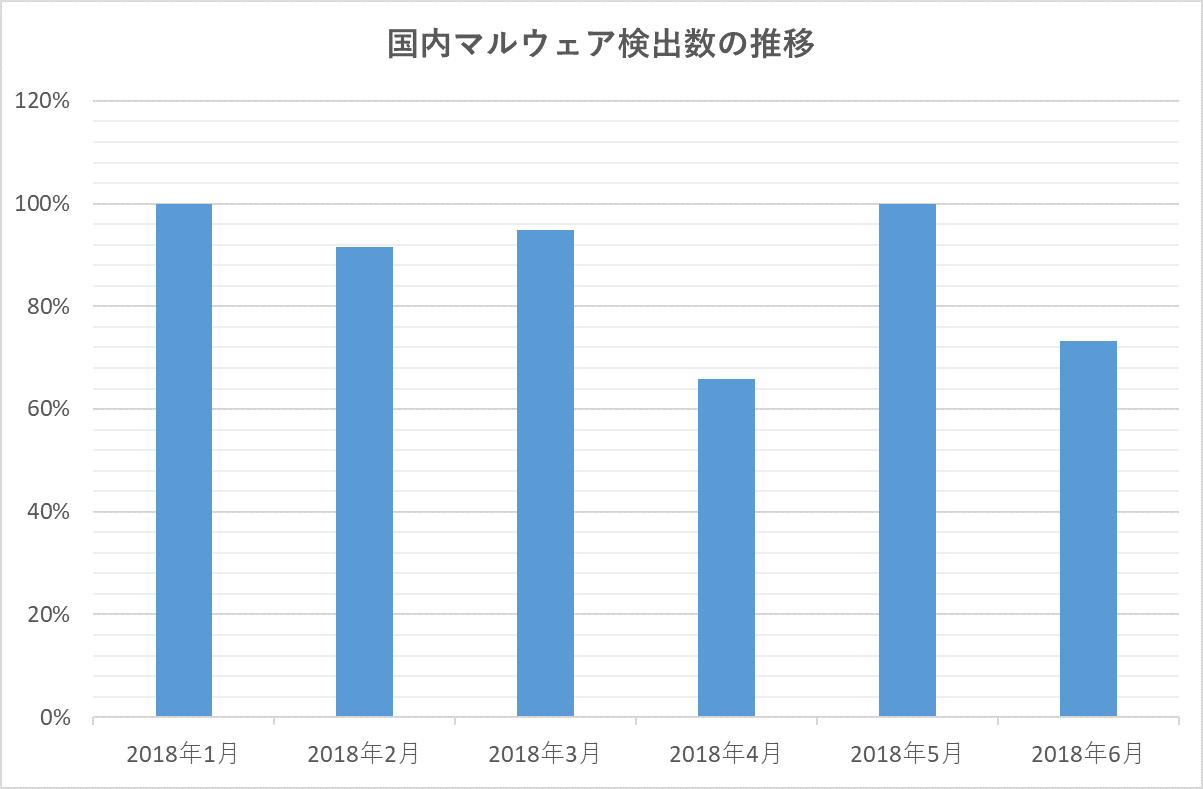

2018年6月1日から6月30日までの間、ESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

6月の国内マルウェア検出数は、5月と比較して73%でした。ファミリー別の割合は以下のとおりです。

国内マルウェア検出数上位(2018年6月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | VBA/TrojanDownloader.Agent | 26.0% | ダウンローダー |

| 2 | Suspicious | 6.0% | 未知の不審ファイル呼称 |

| 3 | JS/Adware.Agent | 5.9% | アドウェア |

| 4 | JS/Redirector | 5.5% | リダイレクター |

| 5 | JS/Mindspark | 4.5% | アドウェア |

| 6 | JS/CoinMiner | 4.4% | マイニングスクリプト |

| 7 | Win32/RealNetworks | 3.0% | PUA(※2) |

| 8 | Win32/RiskWare.PEMalform | 1.7% | PUA(※2) |

| 9 | Win32/FusionCore | 1.4% | PUA(※2) |

| 10 | Win32/KingSoft | 1.3% | PUA(※2) |

(※2)Potentially Unwanted Application(望ましくない可能性のあるアプリケーション):コンピューターの動作に悪影響を及ぼすことや、ユーザーが意図しない振る舞いなどをする可能性があるアプリケーション。

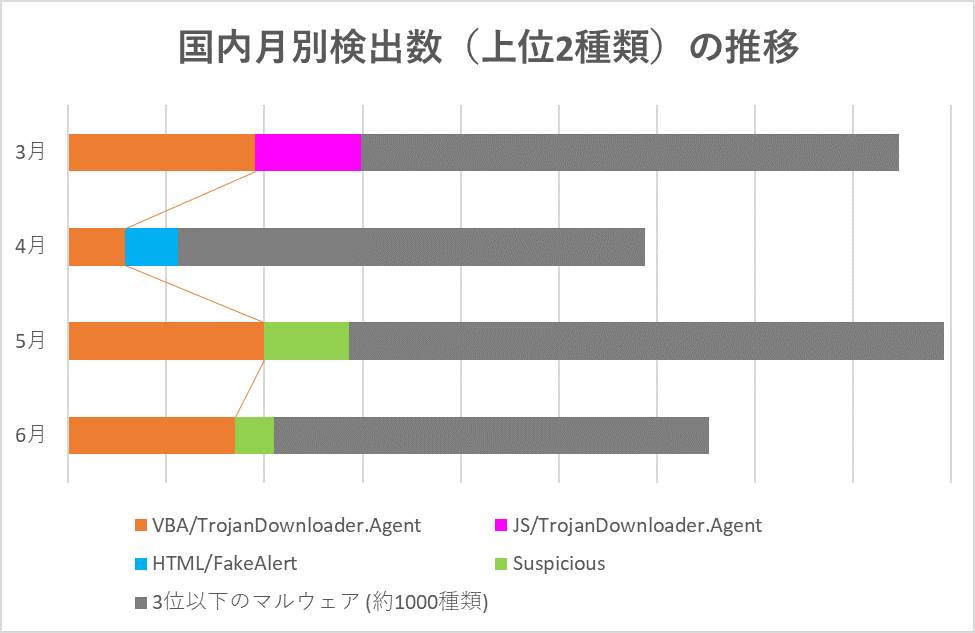

6月に最も検出されたマルウェアは「VBA/TrojanDownloader.Agent」でした。このマルウェアの月別検出割合は2018年3月以降、約1,000種類のマルウェア中、最大の割合を占めています。

「VBA/TrojanDownloader.Agent」はVBA(Visual Basic for Applications)で書かれたダウンローダーで、ファイル形式はマクロを含むMicrosoft Word文書やMicrosoft Excel文書です。主にメールの添付ファイルとして拡散されています。

2. Windowsプロトコル「SMB」の脆弱性を悪用する攻撃を多数確認

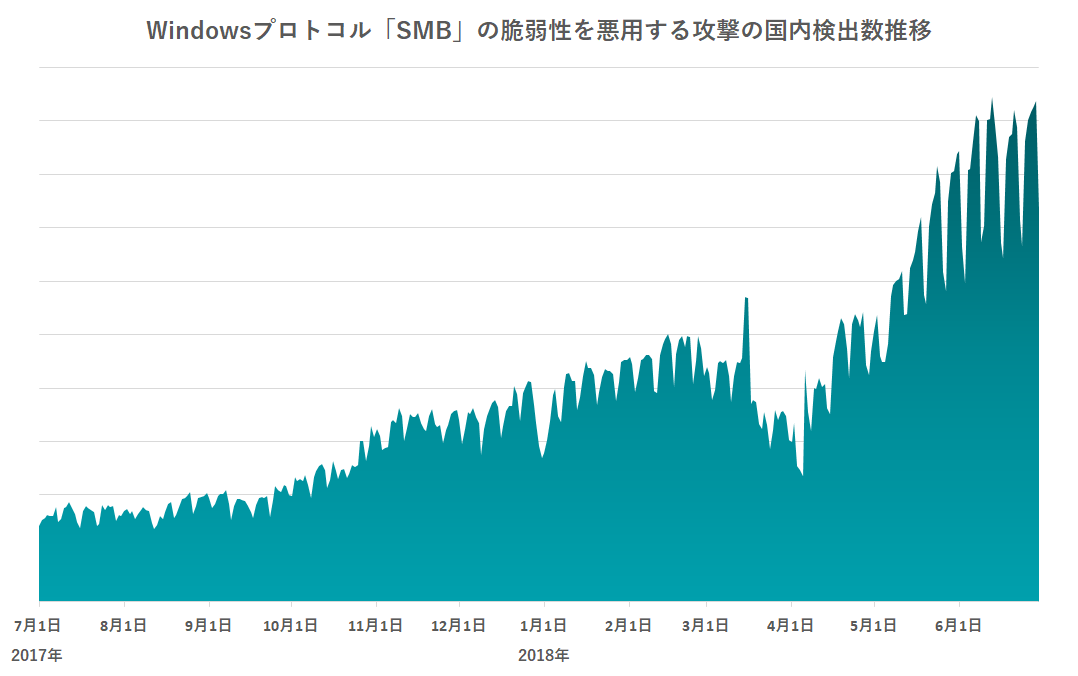

WindowsのSMB(Server Message Block、ファイル共有などに使われる通信プロトコル)に関する脆弱性(MS17-010にて修正。以下、本脆弱性)を悪用する攻撃を6月多数確認しています。

本脆弱性に対処するセキュリティ更新プログラムMS17-010は昨年3月の時点で公開されていますが、本脆弱性を悪用する攻撃の検出数は増加傾向にあります。

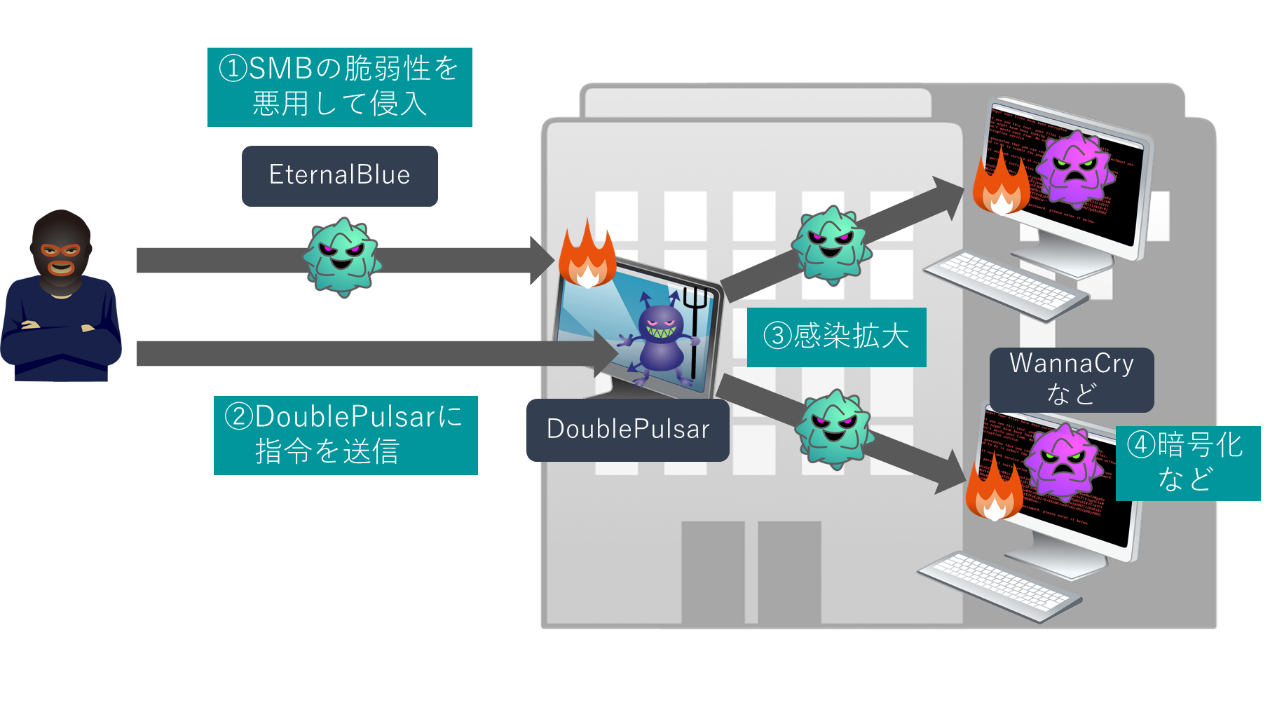

本脆弱性を悪用するツール(もしくは機能)として、EternalBlue(ESET検出名:SMB/Exploit.EternalBlue)とDoublePulsar(ESET検出名:SMB/Exploit.DoublePulsar)がよく知られています。

EternalBlueとDoublePulsarを悪用したマルウェアWannaCry(ESET検出名:Win32/Filecoder.WannaCryptor)による攻撃の流れを説明します。

- はじめに、EternalBlueが本脆弱性を悪用してPCに侵入します。

- PCに侵入すると、DoublePulsarと呼ばれるバックドアを設置します。

- このDoublePulsarが、同じネットワーク上に感染を拡大させます。

- 最後に、WannaCryがPC上のファイルを暗号化し、身代金として金銭を要求します。

EternalBlueおよびDoublePulsar はWannaCryの他にも様々なマルウェアの感染に使われています。

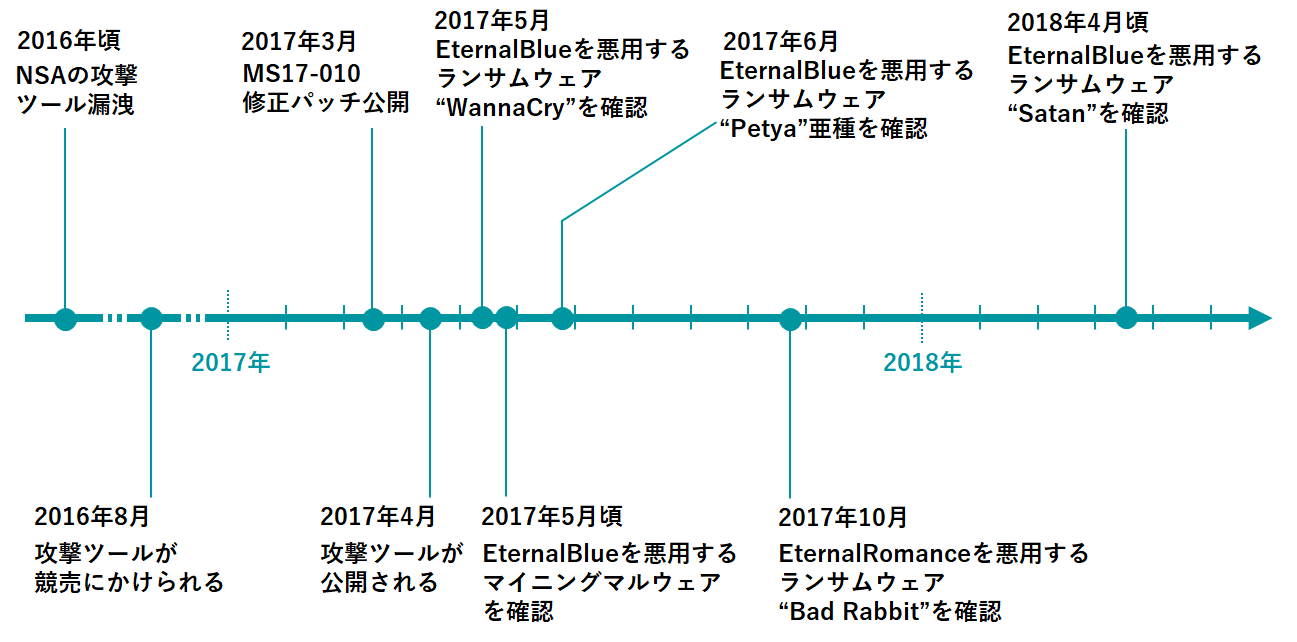

2016年頃にNSA(アメリカ国家安全保障局)が開発したとされる脆弱性攻撃ツール群(EternalBlueおよびDoublePulsarが含まれる)が、Shadow Brokersというハッカー集団によって盗まれました。

2017年4月には攻撃ツールに関する情報が広く一般に公開され、5月にはWannaCryと呼ばれるランサムウェアが大流行します。ほどなくしてWannaCryの脅威は収まりましたが、本脆弱性を悪用する攻撃は今なお続いています。

今一度、お使いの攻撃の影響を受けるすべてのWindowsに修正プログラム(MS17-010)が適用されているか確認されることを推奨します。

ESET製品では、ネットワーク攻撃保護機能で本脆弱性を悪用する攻撃を検知・ブロックします。

3. ワールドカップに関連した詐欺メール

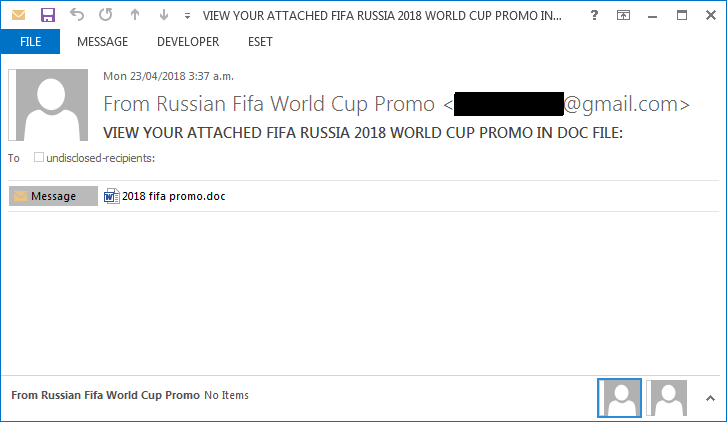

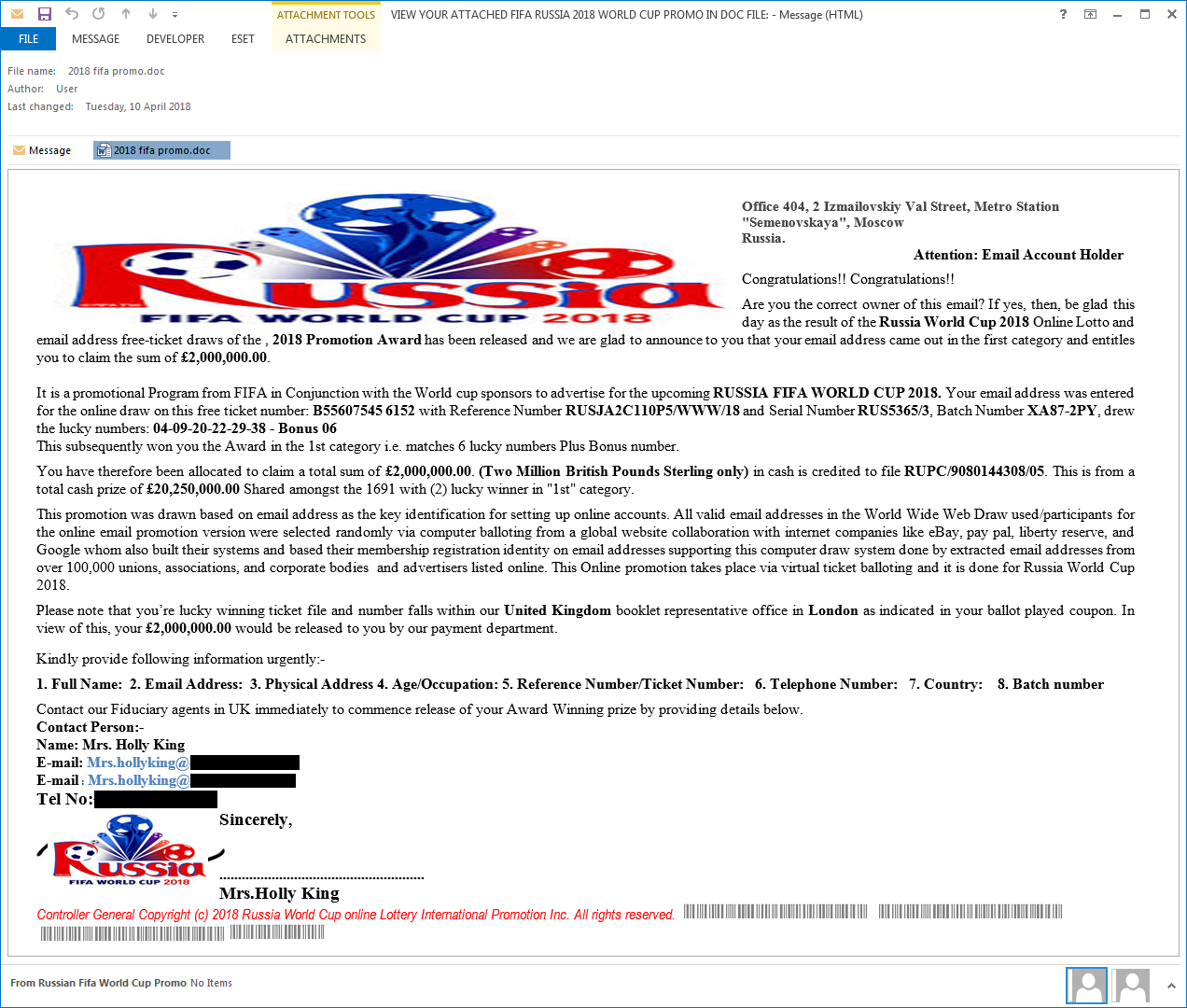

オリンピックやワールドカップなど、世界的な注目を集めるイベントはサイバー攻撃者にとって絶好の攻撃機会となります。先日行われた平昌オリンピックでは、その開会式を狙ってマルウェアが仕掛けられていた可能性があることが大きな話題となりました(このマルウェアはESET製品ではWin32/OlympicDestroyer.Aとして検出します)。現在開催されているワールドカップにおいても、それと関連した詐欺メールを確認しています。

このような詐欺メールの常套手段として、「直ちに返信しなければ賞金を得る権利は失われます」と受信者を急き立てることが知られています。受信者に考える猶予を与えず、返信させるためです。

今回確認したWord文書ファイルには、不正な動作を行うコードは含まれていませんでしたが、同様の手口で悪性Word文書ファイルが配布される可能性は十分に考えられます。

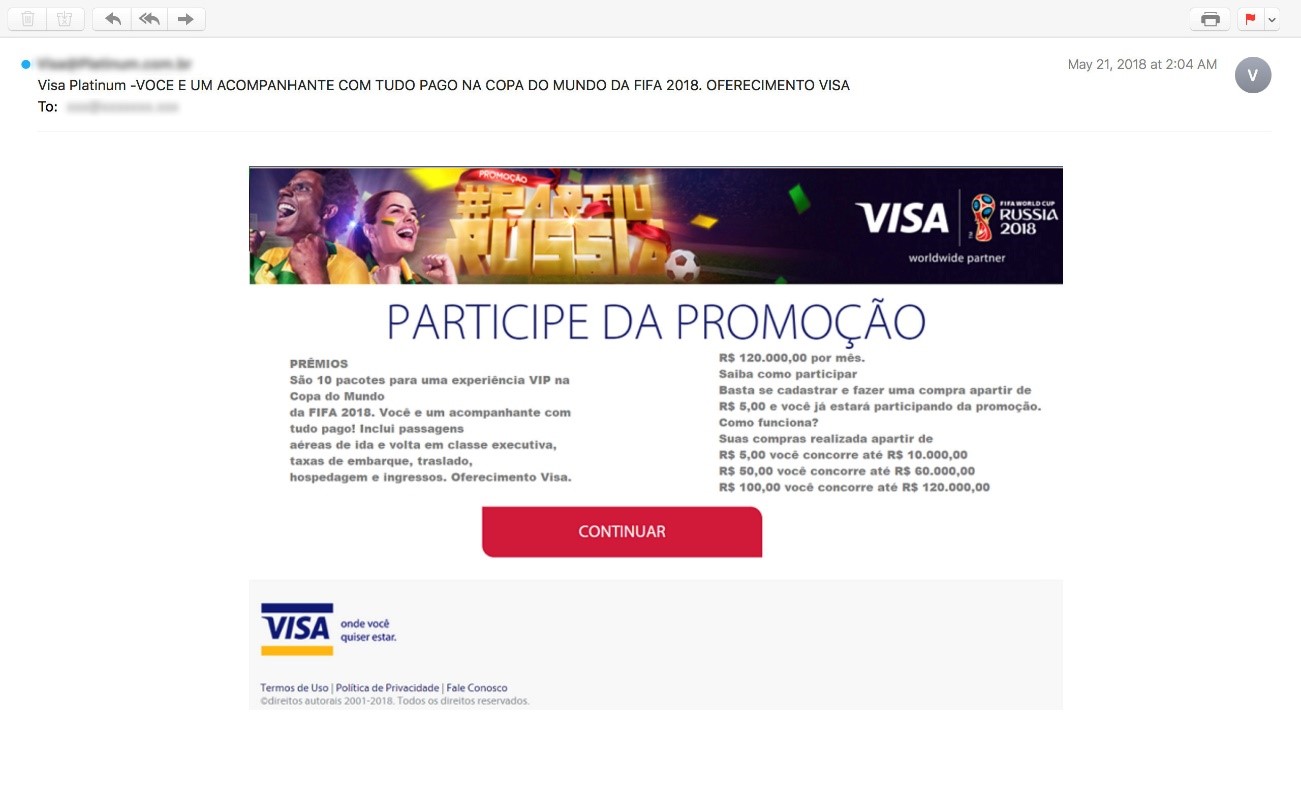

また、ワールドカップへの無料招待を装った手口も確認しています。この手口はブラジルのサッカーファンを標的としていて、本文はポルトガル語で書かれています。

攻撃者の主たる狙いは、このような詐欺に対して返信する(=詐欺に遭いやすい)ユーザーの個人情報を得ることと考えられます。その情報をもとに、次の攻撃を仕掛けてくる可能性は高いでしょう。このようなメールには、決して興味本位で返信しない(メール本文中のURLにアクセスしない)ようご注意下さい。

ご紹介したように、今月はWindowsの脆弱性を狙った攻撃や、ワールドカップに関連した攻撃が確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。