ショートレポート「2018年10月マルウェア検出状況」

トピック

1. 10月の概況

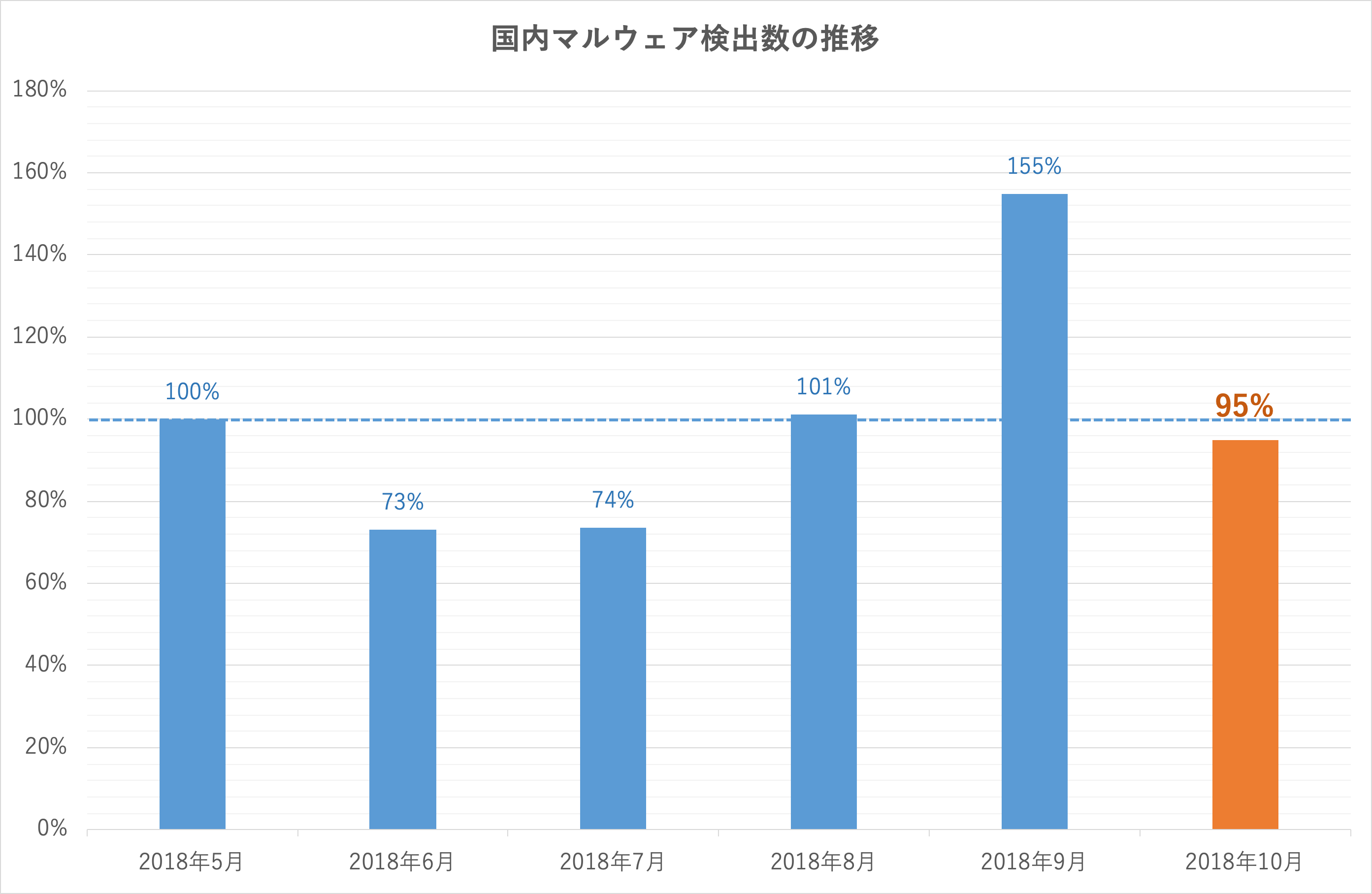

2018年10月(10月1日~10月31日)にESET製品が国内で検出したマルウェアの検出数は9月から大幅に減少し、2018年5月~8月と同水準に戻りました。

検出されたマルウェアの内訳は以下の通りです。

国内マルウェア検出数上位(2018年10月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 18.5% | アドウェア |

| 2 | VBA/TrojanDownloader.Agent | 9.5% | ダウンローダー |

| 3 | HTML/ScrInject | 4.7% | HTMLに埋め込まれた不正スクリプト |

| 4 | Suspicious | 4.4% | 未知の不審ファイルの総称 |

| 5 | JS/Redirector | 2.9% | リダイレクター |

| 6 | JS/CoinMiner | 2.3% | マイニングスクリプト |

| 7 | JS/Adware.Subprop | 1.9% | アドウェア |

| 8 | Win32/RiskWare.PEMalform | 1.1% | ブラウザハイジャッカー |

| 9 | Win32/Exploit.CVE-2017-11882 | 0.8% | 脆弱性CVE-2017-11882を悪用するプログラム |

| 10 | JS/Kryptik.BLA | 0.8% | 暗号化や難読化が施されたJavaScript |

※ 本表にPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)は含めていません。

10月に最も多く検出されたマルウェアは、9月に引き続き、Web閲覧中に不正広告を表示させる可能性のあるスクリプトJS/Adware.Agentでした(参考:2018年9月マルウェアレポート)。検出数は8月や9月と比べて落ち着いてはいるものの依然として高い水準にあります。

HTML/ScrInject、JS/Redirector、JS/CoinMiner、JS/Adware.Subprop、Win32/RiskWare.PEMalformもJS/Adware.Agentと同様にWebブラウザーを利用するマルウェアあるいはリスクウェアであり、検出数上位の過半数を占める形になりました。これは、サイバー犯罪の主要な手段としてWebが広く利用されていることを示しています(参考:2018年8月マルウェアレポート)。

また、Microsoft Officeのマクロ機能を悪用するダウンローダー(VBA/TrojanDownloader.Agent)を用いたばらまき型メールが再度確認されました。今回は画像ファイルへのデータ隠蔽技術やクリップボードを利用して、検出や解析を難しくするような手口が用いられています。こちらについては、次のトピックで詳しく解説します。

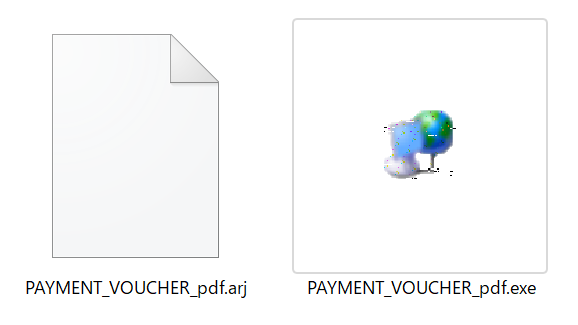

そのほかに、PDFファイルを装った「.arj」という拡張子のファイルもばらまき型メールの添付ファイルとして確認されています。このファイルの実態はZIPファイルで、バックドアとみられる実行ファイルが格納されています。

この実行ファイルは古いVisual Basicで作成されており*1、感染するとシステムに常駐して外部と継続的に通信を行います。その結果、遠隔操作やボット化、二次マルウェアへの感染などの被害を受ける可能性があります。

*1 マルウェアの解析を妨害するなどの目的で、Visual Basic 5.0/6.0がパッカーとして利用されるケースがあります。Windows 10でもVisual Basic 6.0の動作環境が出荷時からインストールされており、2018年現在も有効な方法です。

ESET製品はこのようなマルウェア自体を検出・駆除するだけでなく、ボットとみられる動作を検出し、通信を遮断します。

攻撃者は収益確保や妨害活動などを目的として様々な手法を試みています。常に最新の脅威情報をキャッチアップし、複数の対策を実施していくことが重要です。

2. 画像へのデータ隠蔽技術を悪用するマルウェアがばらまき型メールで拡散

2018年は、バンキングマルウェア感染を目的としたばらまき型メールが、頻繁に発生しています。バンキングマルウェアに感染すると、インターネットバンキングの認証情報(ユーザーIDやパスワード等)やクレジットカード情報が窃取され、銀行口座からの不正送金やクレジットカードの不正利用などの被害に遭う可能性があります。

マルウェアレポートでも、度々その攻撃内容を取り上げてきました。

- 2018年8月マルウェアレポート「バンキングマルウェア感染を狙うIQYファイルを用いたばらまき型メール攻撃」

- 2018年上半期マルウェアレポート「インターネットバンキングを狙う脅威」

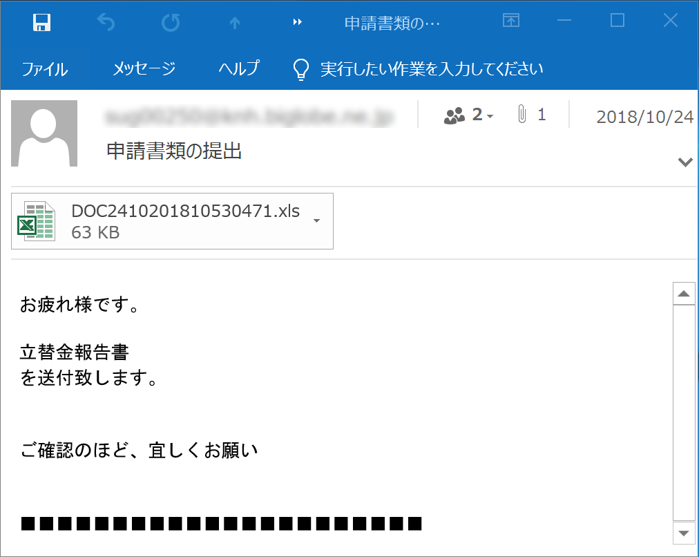

10月24日以降、バンキングマルウェア感染を目的とした、新たなばらまき型メールが観測されています。メールにはExcelファイルが添付されています。このExcelファイルはダウンローダーとして機能し、最終的にバンキングマルウェアをダウンロードします。

バンキングマルウェアをダウンロードするダウンローダーの存在は、これまでに頻繁に確認されてきました。多くのダウンローダーはセキュリティ製品などによる検出や解析を難しくするために様々な方法を用いますが、今回は画像ファイルにデータを隠蔽する「ステガノグラフィー」という方法が用いられていることが確認されました。ステガノグラフィーを用いて攻撃用のデータをあくまでも「画像ファイル」としてダウンロードさせることで、検出や解析を回避しようとしたと考えられます。

今回の攻撃の一連の流れを詳しく紹介します。

一段階目のダウンローダーとなるExcelファイルが添付されていた、ばらまき型メールの一例を以下の画像に示します。

弊社では、メールの件名に以下のものを確認しています。

- 申請書類の提出

- 請求データ送付します

- 注文書の件

- 納品書フォーマットの送付

- 立替金報告書の件です。

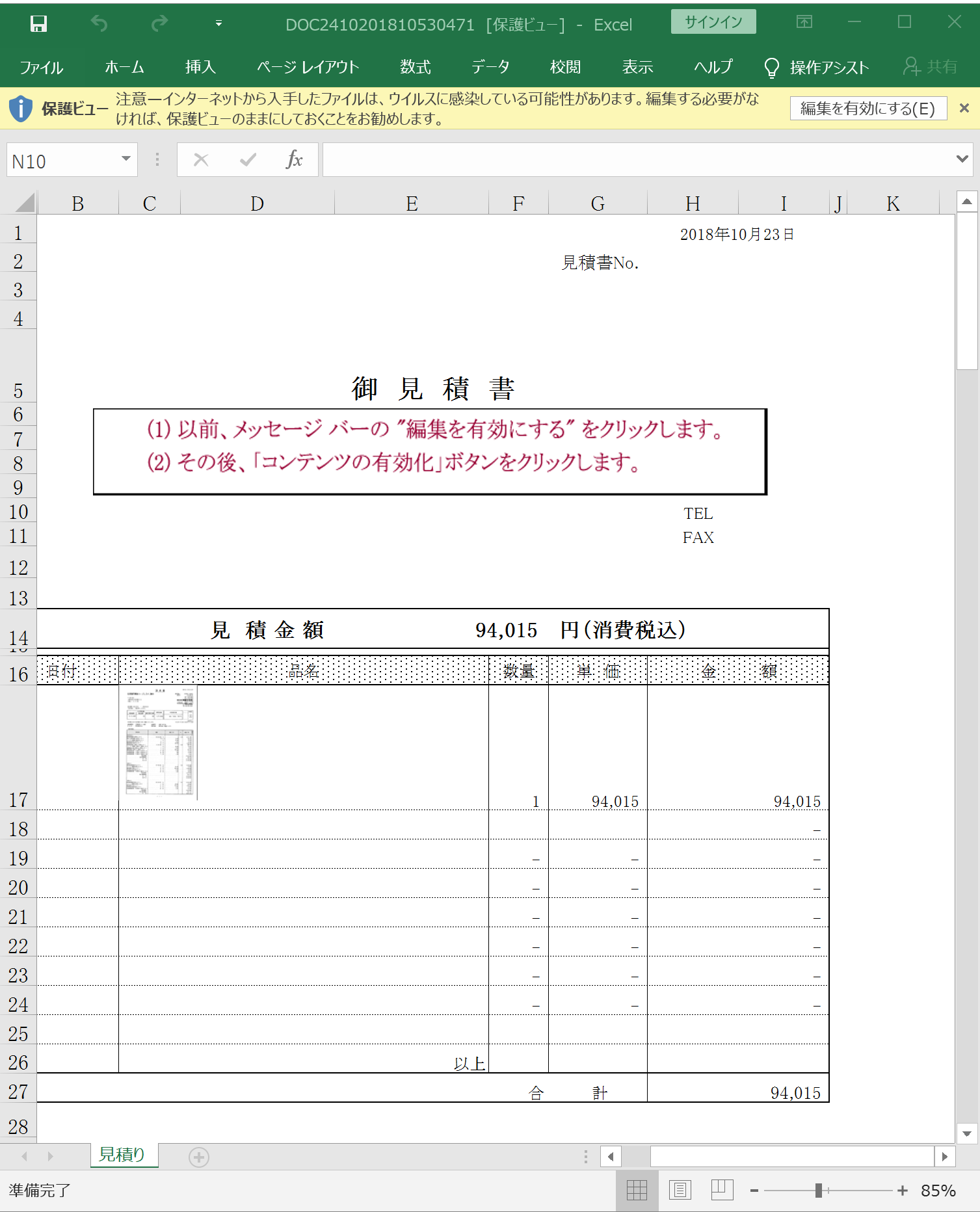

メールに添付されているExcelファイルの内容は、下記画像のとおりです。

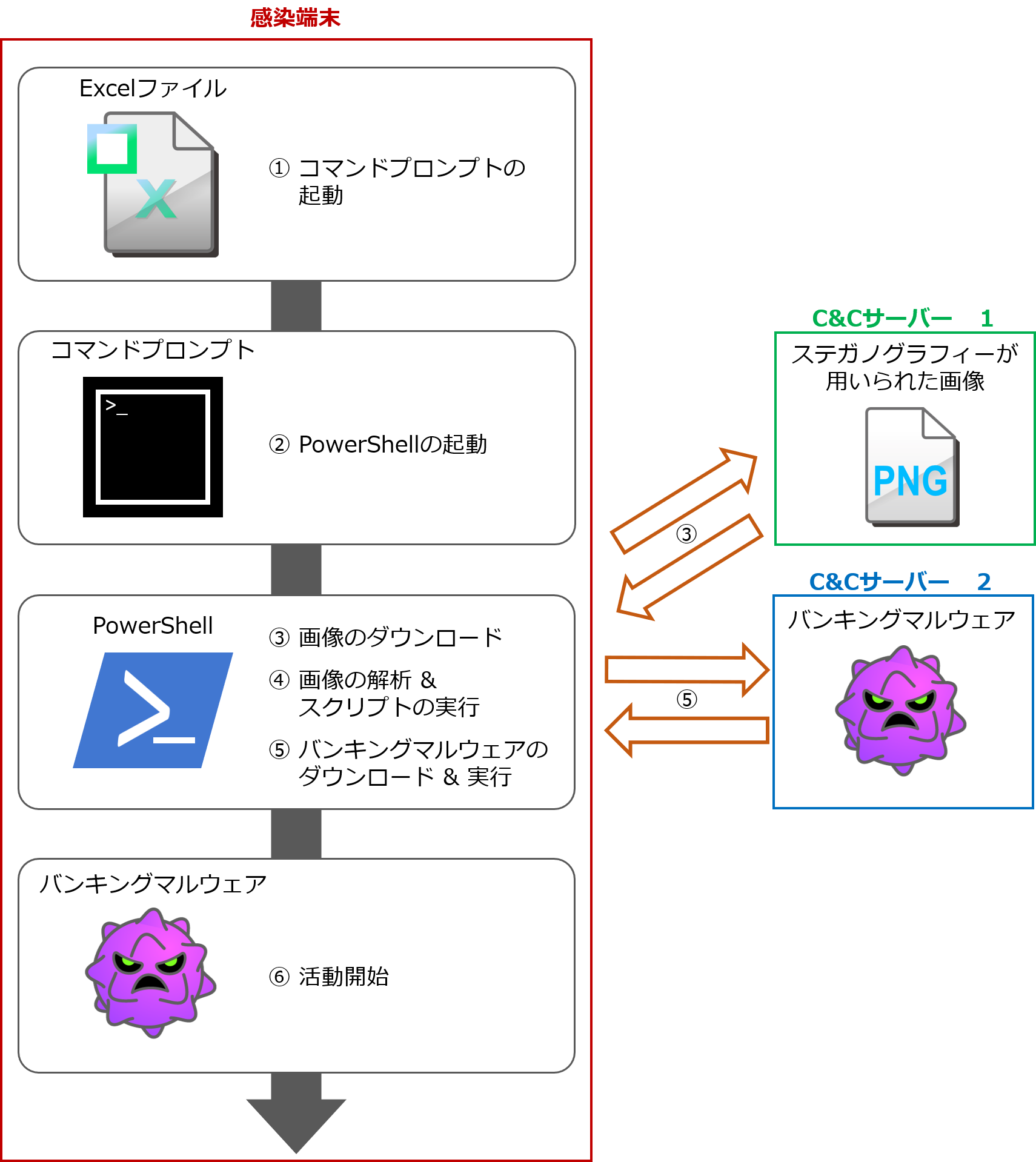

画面上部の「編集を有効にする」をクリックし、その後に表示される「コンテンツの有効化」をクリックすると、マクロが実行されます。マクロ実行後の流れを、以下の画像に示します。

マクロが実行されると、コマンドプロンプトが起動します [図中①]。その後、コマンドプロンプトが、以下のコマンドを実行します。

このコマンドによって、主に以下の内容が実行されます。

- PowerShellの起動 [図中②]

- C&Cサーバーの画像データ(水色で示したURL)をダウンロード [図中③]

- ダウンロードした画像データを解析し、スクリプトを抽出 [図中④]

- 抽出したスクリプトを実行 [図中④]

C&Cサーバーからダウンロードされる画像データのスクリーンショットを以下に示します。

この画像が、本マルウェア実行に伴う一連の動きにおける最大の特徴です。この画像は一見するとただのプリンターの画像に見えますが、ステガノグラフィーと呼ばれるデータ隠蔽技術が使用されており、PowerShellスクリプトが隠蔽されています。

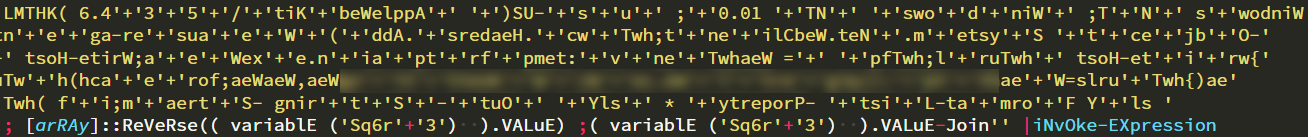

この画像内に隠蔽されているスクリプトは、以下画像のとおりです。

難読化されていますが、解読するとC&Cサーバーにある別のマルウェアをダウンロードすることが確認できます。このスクリプトが実行されることにより、最終的にBeblohやUrsnifと呼ばれるバンキングマルウェアに感染します。

ESET製品では、メールに添付されていたExcelファイルをVBA/TrojanDownloader.Agent.LCBとして検出し、悪質なコードを除去します。加えて、Windows 10に搭載されているAMSI(Antimalware Scan Interface)などを利用してスクリプトの実行を監視し、不審な挙動を検出・ブロックします。

本件においてはマクロが実行されなければ、バンキングマルウェアには感染しません。Excelのデフォルト設定では、マクロを実行する際に警告文が表示されます。不審なファイルに対して、マクロを安易に実行しないように心がけることも、対策の1つになります。

このように、インターネットバンキングユーザーを狙う攻撃は、巧妙化しています。常に最新の脅威情報をキャッチアップし、複数の対策を実施していくことが重要です。

3. 重要インフラを狙うサイバースパイグループ「GreyEnergy」

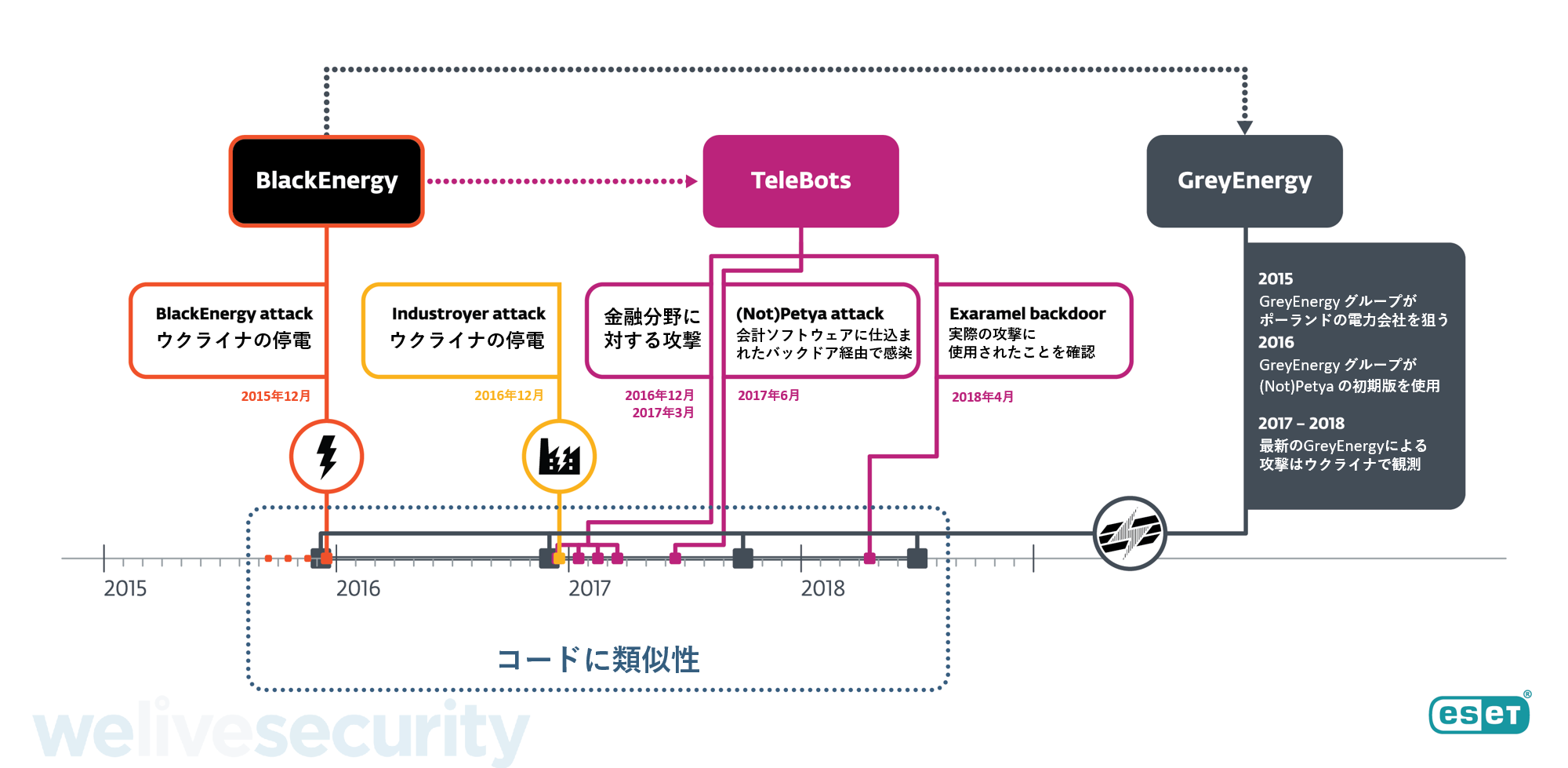

2018年10月17日、ESET社はGreyEnergyによる攻撃手法の詳細を公表しました。GreyEnergyは過去3年の間、ウクライナやポーランドなど中東欧の国々のインフラに対する攻撃に関与していたとみられています。

現在確認されている限り、GreyEnergyマルウェアはインフラを標的とした他のマルウェアのような破壊活動は行っていません。その代わりに、人知れず偵察や情報収集を行っていました。

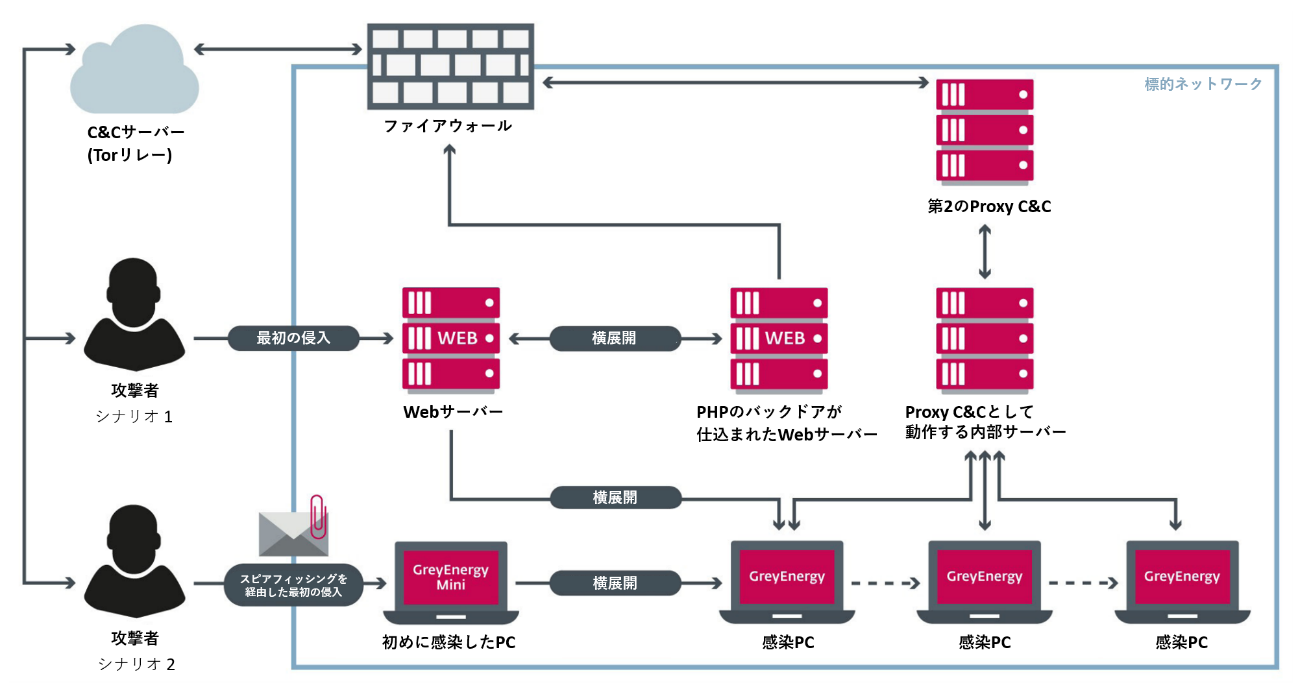

GreyEnergyは2通りの侵入経路を使うことが確認されています。

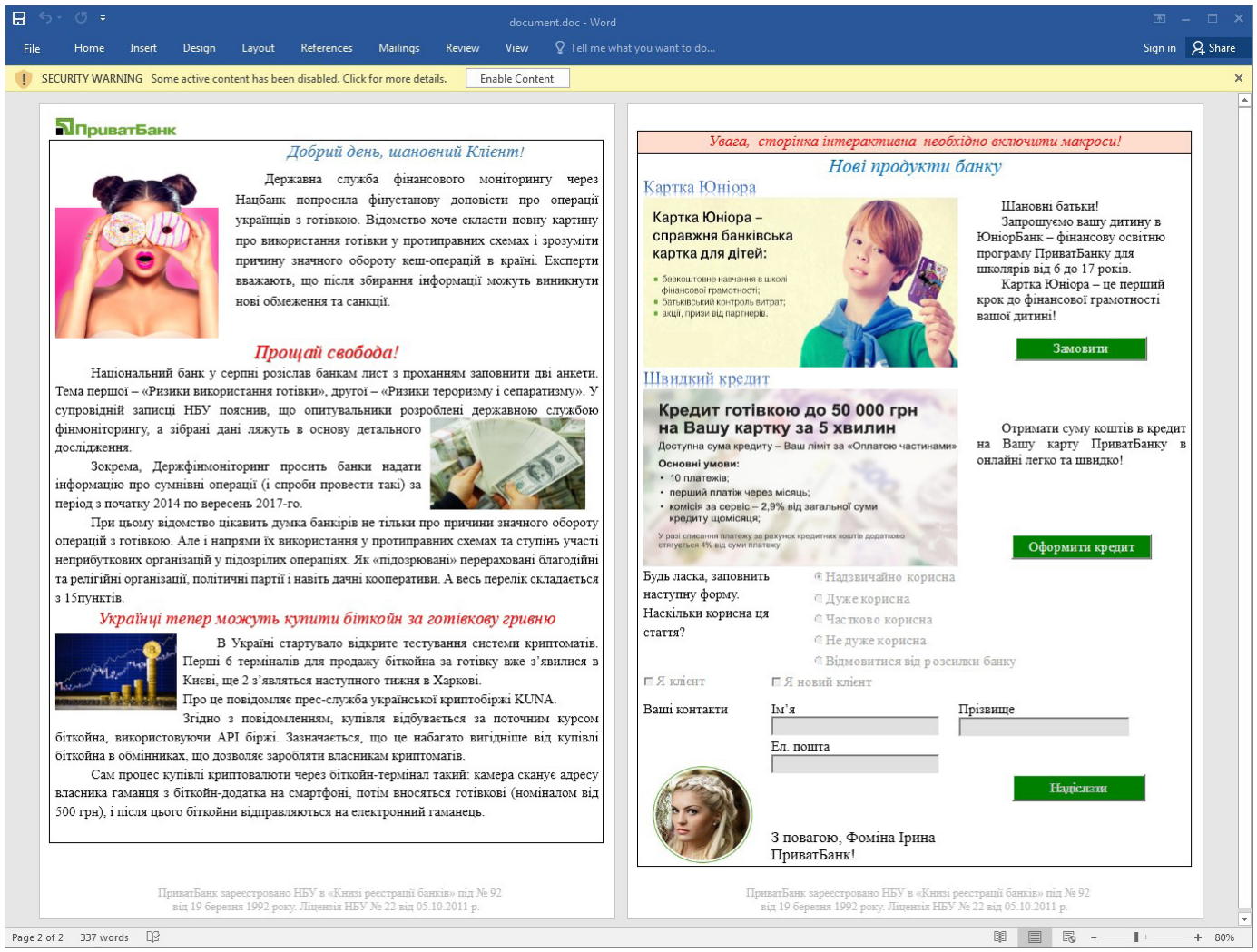

1つ目は、メール経由です。標的にMicrosoft Wordのダウンローダーを添付した電子メールを送付します。受信者にマクロを実行させるため、Wordドキュメントは精巧な画像と文章で構成されています。受信者がダウンローダーを実行すると、初めにGreyEnergy Miniと呼ばれるGreyEnergyマルウェアの簡易バージョンがダウンロード・実行され、その後フルバージョンが実行されます。

2つ目は、Webサーバー経由です。標的の組織が組織内ネットワークのサーバー上でWebサービスを公開している場合、攻撃者はWebサーバーを経由して内部ネットワークに侵入します。

侵入に成功すると、攻撃者は内部ネットワーク上にProxy C&C(攻撃指令)サーバーを設置します。Proxy C&Cサーバーは内部ネットワーク上の感染PCと外部のC&Cサーバーとの通信を中継します。外部から直接PCに指令を送る場合と比較して秘匿性が高く、ネットワーク管理者が気付きにくいという特徴があります。

インフラに対するサイバー攻撃と言えば、2015年末のウクライナ大規模停電が有名です。渋谷区の人口に相当する約23万人の人々に影響を与えたこの事件は、BlackEnergyによって引き起こされました。

今回公表されたGreyEnergyは、BlackEnergyとの関係性が指摘されています。

- 観測時期:BlackEnergyの攻撃活動が観測されなくなった時期に、GreyEnergyの攻撃活動が観測されるようになった。

- 標的の類似性:GreyEnergyの被害に受けた企業が、過去にはBlackEnergyの標的とされていた。

- 構造の類似性:両者ともモジュール型のマルウェアで、はじめに簡易バージョンのバックドアをインストールした後、管理者権限を取得してフルバージョンをインストールする。

- 通信の特徴:全ての外部C&CサーバーはTorを経由している。

さらに、TeleBotsグループとの繋がりを示す要素も発見されています。2017年6月、TeleBotsはNotPetyaと呼ばれるランサムウェアを使い、大規模なサプライチェーン攻撃を行いました。そのおよそ半年前、NotPetyaの初期バージョンと思われるMoonraker PetyaがGreyEnergyによる攻撃に使われたことが確認されています。また、Moonraker Petyaのプログラムコードは、GreyEnergyマルウェアの核となるモジュールのプログラムコードと非常に類似しています。

これらの攻撃グループが同一かどうかについては推測の域を出ませんが、少なくとも攻撃手法(TTPs*2)やプログラムコードを共有している可能性は高いでしょう。インフラに迫る脅威に備えて、事業者間で積極的に情報共有を行うことが重要と言えます。 ESET社では引き続き、GreyEnergyとTeleBotsの活動を監視します。

*2 Tactics, Techniques, and Proceduresの略で、戦術・技術・手順のことを指します。

ご紹介したように、今月は画像へのデータ隠蔽技術を用いたばらまき型メールが確認されたほか、重要インフラを狙うサイバースパイグループについての調査結果がESET社から発行されました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。 下記の対策を実施してください。

- 1. ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

- ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。 - 2. OSのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。 - 3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。 - 4. データのバックアップを行っておく

- 万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。 - 5. 脅威が存在することを知る

- 「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。