近年、世界各地で大きな被害をもたらしてきた「ネムコッド」の新種は、以前のものと異なり、ランサムウェアを誘導するのではなく、巧妙にWeb広告をクリックさせる攻撃を仕掛けるマルウェア「コブター」と連携をとっている。怪しいメールの添付ファイルには要注意だ。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものです。

トロイの木馬型ダウンローダーである「ネムコッド」(Nemucod)が新たな拡散攻撃と共に帰ってきた。しかし今回は、被害者を陥れるやり方が異なっている。誘導先のマルウェアはランサムウェアではない。今回「好んで使われている武器」は「バックドア」であり、それはESETによって「Win32/Kovter」として検知されたものだ。このケースでは主に広告クリックに狙いが絞られている。

通常のバックドアと同様、このトロイの木馬は、攻撃者が被害者のコンピューターを本人の同意なく、本人が知らないうちに遠隔操作で制御することを可能とする。最近使われている亜種は主に4つの活動を行うことができる。すなわち、1)ファイルをダウンロードし、開く、2)さまざまな情報を集め、それを「C&Cサーバー」に送る、3)自分自身の設定データをWindowsのレジストリエントリーに保存する、4)自分自身の「クリック機能」を制御する、といったことである。

最近の攻撃を観察してみると、マルウェアを操る犯罪者は主に既存のブラウザー経由で実行される広告クリックの機能に狙いを定めているようだ。感染するとWebサイトを訪れ広告をクリックするという処理を同時に30回も並行して行う仕組みとなっている。

処理回数は攻撃者からのコマンドに従って選択でき、また自動的にその数を変えることもできる。その一方でコブター(Kovter)はメモリーの空き容量とCPUの利用状況も監視し続けている。そうすることでシステムに過剰な負担が掛かることを避け、なるべく目立たないようにするのである。

しかし他方で、マルウェアは待機しながら、ユーザーの次の活動が確認される前に自分の活動に充てることのできるリソースがないかどうか、狙い続けている。いったんコブターの攻撃が始まると、マルウェアは感染したパソコンがユーザーに制御された環境の下で動くのか、それとも仮想の環境の下で動くのかチェックも行い、その結果を攻撃者に報告する。

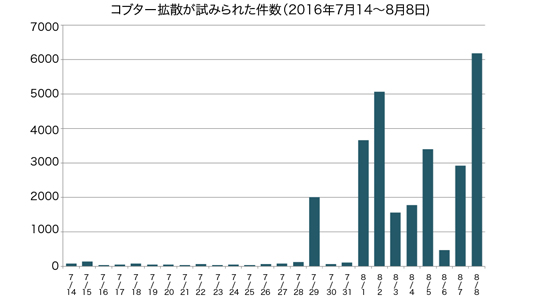

コブターをまき散らすために、攻撃の背後にいる犯罪者はメール添付のZIPファイルを装ったネムコッドのダウンローダーを用いている。サイバー犯罪者は請求書を偽装してユーザーを信用させ、このファイルを開けさせようとする(このファイルが感染したJavaScriptの実行ファイルを含んでいることに気付かないとユーザーは開いてしまう)。

以前からあるとはいえ、この手法は幾つかのメールスキャナーの検知をくぐり抜け、非常に多くの被害者の元にたどり着いてしまう。ユーザーがこの罠にはまって感染したファイル(つまりダウンローダー「ネムコッド」)を実行してしまうと、それはコブターをパソコンにダウンロードし、実行する。

ネムコッドの拡散はすでに長期にわたっている。ESETは2015年12月、および2016年3月にもこの脅威が公の場に現れたと警告を発している。しかし、これらは今流行の広告クリックのバックドアではなくランサムウェア(最も多かったのは「ロッキー」(Locky)や「テスラクリプト」(TeslaCrypt))をまずダウンロードさせようとするものだった。

いかにしてこの脅威を避けるか?

- メールクライアントやサーバーが拡張子によって添付ファイルをブロックする機能を提供しているのなら、*.EXE、*.BAT、*.CMD、*.SCR、*.JSといった拡張子のファイルが添付されたメールをブロックするように設定した方がいいだろう。

- OSの設定が拡張子を表示するようになっていることを、もう一度確かめる。そうすれば、二重拡張子を使ったなりすましがある場合でも、本当の拡張子を同定することができる(例えば「INVOICE.PDF.EXE」が「INVOICE.PDF」と表示されることがなくなる)。

- もしこの手のタイプのファイルを頻繁に受け取るのであれば、誰が送り手であるかを確認する。そしてもし疑わしい点があれば、メッセージと添付ファイルを信頼できるウイルス対策ソフトでスキャンするべきである。