感染するとパソコンのデータを暗号化してしまう凶悪なランサムウェア「テスラクリプト」に対する防御として、ESETはWebに無償復元ツールを公開した。それ以来テスラクリプトの勢いは急速に収まったが、今度は、添付ファイルの拡張子を偽装して感染させる「クライシス」に流行の兆しが見られる。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を基に、日本向けの解説を加えて編集したものである。

ESETは2016年5月18日(現地時間)にテスラクリプト復号ツール「TeslaCrypt decryptor」を公開した。このツールによってテスラクリプトの被害者は、開くことができなくなった自分のファイルの復元が可能となった。これまで(2016年6月上旬までの集計値)、32,000を超える世界中のユーザーがこのツールをダウンロードし利用している。

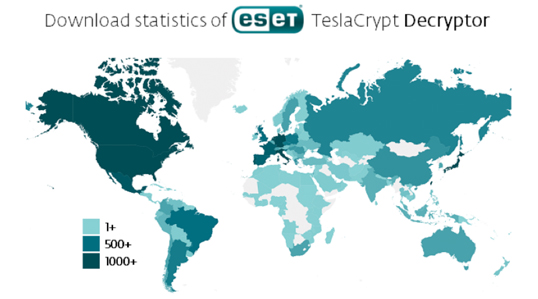

各国別「TeslaCrypt decryptor」のダウンロード数(日本は1,000ダウンロード以上となっている)

しかし、テスラクリプトがその縄張りを失いつつある一方で、データの暗号化と金銭の強奪をもくろむマルウェアファミリーであるランサムウェアそのものは、サイバー犯罪者の間でその名声を失ってはいない。

2016年6月に入ると「ネムコッド」(JS/TrojanDownloader.Nemucod)や「スクリプトアタッチメント」(JS/Danger.ScriptAttachment)が絶えることのない波のように押し寄せ、「ロッキー」(Locky)の亜種たちをダウンロードさせようとした。これらのランサムウェアは、かつてのテスラクリプトの縄張りが自分たちのものだと言わんばかりの勢いだった。

しかしESET LiveGridの統計を見ると、こうした動きの中にはもう1つ、別のプレーヤーがいると言わなければならない。それは「クライシス」(Win32/Filecoder.Crysis)である。クライシスが今、極めて高い水準で活発な活動を行っている。

この厄介なランサムウェアは、内蔵ドライブであれリムーバブルであれ、またはネットワーク上のドライブであれ、そこに保存されているファイルを暗号化できるということが、ESETの分析の結果明らかになっている。強力な暗号化アルゴリズムが用いられているばかりか、そう簡単にはクラッキングされないような設計にもなっている。

この間の調査によって、このマルウェア拡散の仕方がかなりの多様性があることが判明している。だが同時にほとんどの場合、クライシスのファイルはスパムメールへの添付書類として拡散され、二重拡張子(例えば“document.pdf.exe”など)が用いられている。この単純な、しかし今なお有効なテクニックを使うことで、実行ファイルは画面上では実行ファイルではないように見えることになる。

攻撃に用いられるもう1つ別の経路がある。それは、本来であれば無害である、正規のアプリケーションのインストーラーを装った不正ファイルである。彼らはこれを、オンライン上のさまざまな場所から共有ネットワークを通じて拡散している。

クライシスはまた、できるだけ対策ソフトによって除去されまいとして、システムが起動するたびに実行されるようにレジストリへのエントリーを行う場合もある。

クライシスが実行されると、全てのタイプのファイルが(拡張子を持たないものも含めて)暗号化され、ただOSと必要最小限のマルウェアのファイルが手付かずのまま残される。コンピューターの名前と一群の暗号化されたファイルを所定のフォーマットで収集し、最終的にはそれらを攻撃者の手の内にある遠隔地のサーバーに送り付ける。Windowsのバージョンによっては、それは管理者権限で自分のプログラムを走らせようと試みることもできるため、暗号化されるファイルのリストはより長大なものになってしまう。

ファイル復元の方法

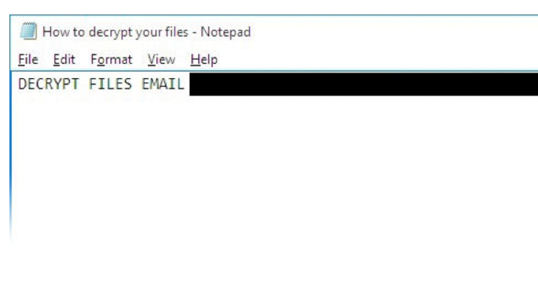

こうした不正な意図を成し遂げると、「How to decrypt your files.txt」(ファイル復元の方法)と名付けられたテキストファイルがデスクトップフォルダーに表示される。場合によってはこれに「DECRYPT.jpg」(復元)という画像ファイルが加えられる。誘拐の脅迫文がデスクトップの壁紙に表示されるのである。

注意!! 復元のメールサーポートを希望するのであれば、暗号化されたファイルを3つ送りなさい。

アドレスは△△△△または○○○○

この画像にあるように、最初に提示される情報は、脅迫者に接触するための2つのメールアドレスに限られている(画像ではアドレスは読めないように加工してある)。メールを送った後で被害者はより詳しい指示を受け取ることになる。

その中には復元プログラムの価格が示されている。価格は5万円から10万円(400~900ユーロ)とさまざまである。被害者はビットコインを購入して、それを実行犯のメッセージの最後に指定されているビットコイン・ウォレットに送金するよう指示を受ける。