テレワークやクラウドサービスの利用を前提とした業務が増えるなど、企業の業務環境は急速に変化している。併せて、複雑化するIT環境に対応すべく、包括的なセキュリティ対策を実現するためのSASEという概念が注目されるようになっている。この記事では、SASEに含まれる機能や昨今のトレンドについて解説する。

SASEとは

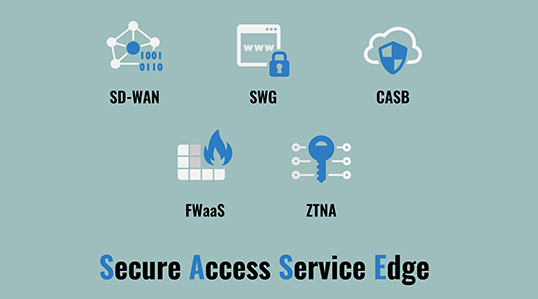

SASE(Secure Access Service Edge)は複数のネットワークセキュリティの機能を統合し、1つのクラウドサービスとして提供する概念である。IT管理者にとっての利便性を確保しながら、組織やユーザーにとっての安全性を高めることを目的とするものだ。2019年にガートナー社が発表したレポート「The Future of Network Security Is in the Cloud(ネットワークセキュリティの未来はクラウドにある)」の中でSASEが提唱され、セキュリティ業界に広まってきた。

SASEが求められる背景には、企業・組織のIT環境が複雑化し、その管理コストを軽減するために一元化することが求められている。従来のセキュリティモデルは、社内ネットワークと外部インターネットに分けて対策を講じる「境界型防御」が一般的だった。しかし、クラウドサービスの利用や、テレワークによって社内システムへ接続する必要性が生じるなど、多様な通信を前提とした防御策が求められるようになっている。

このような複雑で多様なIT環境において、煩雑なアクセス管理や不審な通信の検知を行うには、単一のソリューションでは難しい。そのため、SASEのような包括的なセキュリティモデルに注目が集まるようになったのだ。

SASEに含まれる主な機能

一般的に、SASEにはセキュリティに関する機能とネットワークに関する機能が含まれる。以下では、代表的な機能・ソリューションを解説する。

1)CASB(Cloud Access Security Broker)

社内外で業務に携わる従業員が扱うクラウドサービスの利用状況を管理・監視するソリューションを指す。ガートナー社がCASBの考え方を提唱したのは2012年のことだ。

2)ZTNA(Zero Trust Network Access)

「Never Trust, Always Verify.(決して信頼せず、常に監視せよ。)」というゼロトラストの考え方を実現すべく、アプリケーションやサービスに関する認証・認可を継続的に検証するソリューションがZTNAだ。

3)SWG(Secure Web Gateway)

インターネットとのゲートウェイ(境界)に設置し、従業員が外部のWebサイトへアクセスする際の防御を担うソリューション。送受信の双方の場面で機能するのが特徴で、ダウンロードされるマルウェアの検知・遮断に加え、URLフィルタリングによって悪意あるWebサイトへの接続を遮断する機能を有する。

4)FWaaS(Firewall as a Service)、NGFW(Next Generation Firewall)

FWaaSはクラウド上に仮想的なファイアウォールを構築し、社内外からのアクセスを問わず、通信を保護するソリューションを指す。また、NGFW(次世代ファイアウォール)は従来のファイアウォールを拡張し、IDS/IPSなどの機能を付加したものだ。

5)SD-WAN(Software Defined-Wide Area Network)

従来型のWANに代わって、拠点間やクラウドとの接続をソフトウェアでコントロールし、最適な通信環境を実現する。接続時の設定を最適化するのに加え、セキュリティレベルを向上できるという利点がある。

SASEにまつわるトレンド

マーケッツアンドマーケッツ社の調査によると、SASEの全世界における市場規模は2021年の12億ドル(約1,736億3,600万円相当)から年率26.4%で成長し、2026年には41億ドル(約5,932億5,700万円相当)に達すると予測されている。企業におけるIT環境の複雑化、および、その対応は、あらゆる企業に共通する課題となっており、包括的なソリューションに対する需要が急増していることが、調査結果からも伺える。

また、2021年に実施されたネットモーションソフトウェア社の調査では、国内企業のCASBやZTNAなどの導入率は海外企業と遜色がないことがわかっている。一方で、SASEに着手している日本企業は60%に達しているものの、同資料上では海外4か国の平均は74%となっており、遅れを取っている状況にある。

ガートナー社によって提唱されたSASEの概念であるが、提供するベンダーによってその内容は異なっているのが実情だ。最近では、その実装方法の観点から、大きく分けて2つのタイプに分類できるようになっている。

1)SWG方式

クラウド型プロキシをゲートウェイに設置し、「社内から社外」、「社外から社内」へアクセスする際に、その通信内容を監視できるようにする方式だ。

2)FWaaS方式

ハブ&スポーク構成の大規模ネットワークを介して、社内外のアクセスを問わず、すべての通信を保護する。「社内から社内」、「社外から社外」でも同一のセキュリティポリシーが適用可能な点が特徴と言える。

自社のIT環境やユーザーの利用状況によっては、SASEに含まれるすべての機能を導入する必要がないケースも考えられる。例えば、拠点間における通信が主体であるか否か、テレワークを行う従業員比率が高いか、といった要素によって必要な機能は異なってくる。

より現実的な運用を踏まえ、2022年にガートナー社はSASEを構成する中核技術としてSSE(Security Service Edge)を提唱した。SASEの中からネットワーク機能を省き、CASB、SWG、ZTNAといったセキュリティソリューションで構成することで、SSEとして改めて定義した格好だ。

1社のベンダーのみで効率的にセキュリティレベルを向上させたいという要望を持つ企業では、SSEの方が導入は容易となるだろう。CASB、SWG、ZTNAといったセキュリティソリューションを拡張し、SSEに対応しているベンダーも少なくない。ただし、SSEの導入だけではネットワークのセキュリティレベルを高めるのは限定的であるため、注意が必要だ。

SASEのユースケース

以下のような特徴を持つ企業では、SASEやSSEを導入するメリットが高いと考えられる。

1)ハイブリッド型の業務環境

コロナ禍を経て、自宅とオフィスの双方から従業員が業務を遂行する企業も増えている。VPN経由で社内システムへ接続したり、社外のクラウドサービスを利用したりする業務も少なくない。こうした状況において、CASBによるアクセス許可やZTNAによる監視ツールを導入することで、セキュリティレベルは高まる。

2)複雑なサプライチェーン取引

多くの海外子会社を持つ企業や、パートナー企業と連携して業務を行うような企業では、企業間あるいは拠点間でのネットワーク管理が煩雑化・複雑化しがちであり、結果として、脆弱性が生じやすい傾向にある。このような場合、FWaaSを活用するなどして、サプライチェーン全体で同一のセキュリティポリシーを適用できるようにする方法が考えられる。

3)IoTデバイスを多数導入

スマートファクトリーをはじめ、最近では店舗・オフィスなどでも積極的にIoTデバイスを導入する例が多くなっている。デバイスの特性上、デバイス自体にセキュリティ製品の適用が難しいケースもあるため、ネットワーク側でセキュリティ対策を講じる必要がある。

4)クラウドネイティブの業務環境

メールやCRMなど、多くの業務システムをクラウドサービスとして利用している企業も増えている。このような場合、SASEやSSEを導入すれば、CASBを含んだソリューションで管理・監視を包括的に行うことが可能となる。クラウドの利用を前提とした高いセキュリティレベルを確保できるのがメリットだと言える。

IT環境においてクラウドサービスが重要な役割を担うのに伴い、クラウドセキュリティの必要性も高まっている。そうした状況に対応すべく、SASEの考え方が提唱されたものの、導入におけるハードルが高いと感じる企業も少なくないだろう。

こうした導入のハードルを下げるべくSSEが提唱されたことからもわかるように、クラウド時代に対応するセキュリティベンダーのソリューションにも変化が生じている。自社の業務環境や経営方針を踏まえ、自社にとって最適なソリューションを選択するようにしたい。