インターネットの普及で個人、法人を問わず、さまざまなサービスが利用されている。こうしたサービスの認証時に用いるIDやパスワードは攻撃者にとって格好のターゲットであり、一度不正アクセスを許せば、深刻な被害につながりかねない。この記事では、認証を突破する攻撃の一種である辞書攻撃について解説する。

辞書攻撃とは

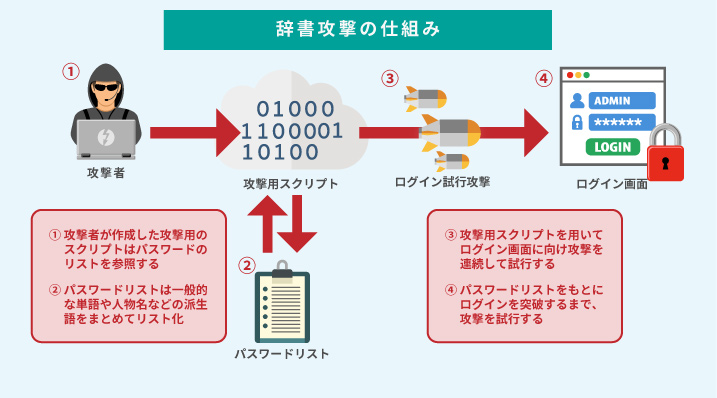

辞書攻撃とは「Dictionary Attack(ディクショナリーアタック)」と呼ばれる、認証を突破するための攻撃手法のことである。図1のように、攻撃者が特定システムやサービスへのログイン認証を攻略するために用いられる手法だ。

辞書攻撃では、一般的な単語や人物名、あるいはそれらの組み合わせや派生語を、パスワード候補の文字列として辞書に登録して用いる。セキュリティ対策の基本的な考えの1つとして、推測されやすいパスワードに設定しないというものがあるが、それはこうした辞書攻撃によるなりすましのリスクを軽減するための対策でもある。ログイン認証を突破するための攻撃手法として、辞書攻撃と類似する手法を以下に3つ紹介する。

1)総当たり攻撃(ブルートフォース攻撃)

総当たり攻撃は別名、ブルートフォース攻撃と呼ばれる。特定のIDに対して、ランダムな文字列のパスワード候補を機械的に試行していく攻撃手法だ。

極端な例を挙げれば、3桁のパスワードは10の3乗、つまり1000パターンを試せば確実に「当たり」を導き出せる。年々、コンピューターの性能は進化しており、過去には突破が難しかった桁数でも、最近は容易に突破されてしまいかねない。

2)パスワードリスト攻撃

パスワードリスト攻撃は、攻撃者が不正に入手したパスワードをリスト化し、成功確率の高い文字列から順にログインを試みる攻撃手法である。ブルートフォース攻撃の成功確率を高める攻撃手法と言える。

現在はダークウェブなどを介して、過去に漏えいしたIDやパスワードが攻撃者間で取引されている。攻撃者はこうしたリストを入手し、複数のサービスに対して攻撃を仕掛けることで、ログイン認証の突破を狙う。複数サービスでパスワードを使い回している場合、認証が突破されてしまう。

3)リバースブルートフォース攻撃(パスワードスプレー攻撃)

リバースブルートフォース攻撃は従来の認証突破の攻撃とは逆に、パスワードを固定し、IDを変えて試行していく攻撃だ。パスワードとして、未だに多くのアカウントが設定しているとされる「123456」などの文字列を利用する。総当たり攻撃と反対にIDを順に試行していき、「当たり」のIDを解析する。

総当たり攻撃への対策として、数回のパスワードエラーでアカウントをロックする方法がある。リバースブルートフォース攻撃では、パスワードを固定してIDを変えていくため、パスワードエラーによるアカウントロックを回避できてしまう場合があるのだ。

このリバースブルートフォース攻撃を複数のパスワードで試行していくのがパスワードスプレー攻撃である。「123456」というパスワードを複数のIDで試行した結果、認証が突破できない場合、順に「123456789」、「password」といったように、パスワードを次々と切り替えて同様に試行していき、突破を狙うのだ。

増加し続ける不正アクセスのリスク

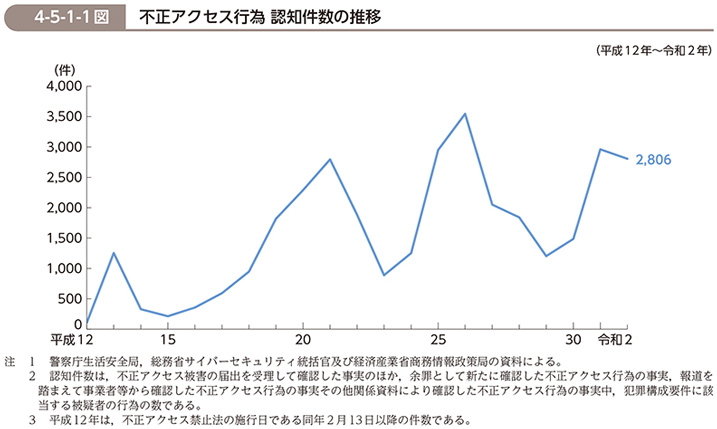

近年、日本国内における不正アクセスの件数は右肩上がりに増加している。法務省発表の「令和3年版 犯罪白書」に掲載されている「不正アクセス行為 認知件数の推移(図2)」によると、2020年の認知件数は2,806件だった。2010年の1,885件から概ね1.5倍に増加している。

また、IPAが発表している「情報セキュリティ10大脅威 2022」においても、個人で1位となっている「フィッシングによる個人情報等の詐取」を筆頭に、「クレジットカードの不正利用」や「スマホ決済の不正利用」などがランクインしている。組織編においても、「ランサムウェアによる被害」、「標的型攻撃」、「サプライチェーンの脆弱性」など不正アクセスに起因するリスクが上位を占めている。

こうしたリスクをもたらす不正アクセスの原因の1つとして、「辞書攻撃」をはじめとした攻撃によるパスワード漏えいが挙げられる。不正アクセスを防ぐためにも、辞書攻撃を回避できる対策が求められるのだ。

辞書攻撃によるリスク

辞書攻撃などの認証突破型の攻撃によって生じ得る不正アクセスは、連鎖的にさまざまな被害を招きかねない。以下、利用ユーザー、サービス事業者それぞれの主なリスクを挙げていく。

1)利用ユーザー

・なりすまし

不正アクセスによってアカウントを乗っ取られる。万一、ネットバンキングのアカウントなどが乗っ取られてしまえば、不正送金などの被害につながりかねない。SNSのアカウントを乗っ取られることで、フォローしている友人・知人にフィッシング詐欺のメッセージが送付されるなど被害が波状的に広がる恐れもある。

・個人情報の窃取

インターネットサービスのアカウントに不正アクセスされることで、保存されている住所や電話番号などの個人情報が漏えいしかねない。また、こうした情報がダークウェブなどで取引される恐れもある。

・マルウェア感染

不正アクセスによって個人情報が漏えいした結果、それを悪用したさらなる攻撃により、マルウェア感染などの二次、三次被害につながる。漏えいした個人情報をもとに、標的型攻撃が行われる可能性も否定できない。

2)サービス事業者

・個人情報や機密情報の窃取

不正アクセスによってサーバーなどに保存されている個人情報や機密情報が漏えいする危険性がある。情報漏えいの場合、企業の信頼失墜など、直接的、あるいは間接的な被害につながってしまう恐れもある。

・Web改ざん

CMSなどのWeb管理システムが不正アクセスを受けると、Webサイトを改ざんされる恐れがある。改ざんされたWebサイトは悪意のあるプログラムやスクリプトを埋め込まれるなど、結果的にさまざまな形で攻撃者をほう助してしまう懸念もある。

・マルウェア拡散・感染

Webサイトの改ざんによって意図せず、Webサイトの訪問ユーザーにマルウェアを拡散してしまう。また、自社システムがマルウェア感染することで、サービスの提供に大きな支障を及ぼしかねない。

・システム停止

システムへの不正アクセスによって、最悪の場合はシステムの停止に追い込まれる場合がある。その際、システムの復旧まで業務遂行に多大な悪影響を与えることになる。

・DDoS攻撃などの踏み台にされる

マルウェア感染により攻撃者から遠隔操作できるようになることで、DDoS攻撃などの踏み台にされる。この場合、ほかへの攻撃に加担することになりかねないため、状況によっては被害が甚大となってしまう恐れもある。

また、辞書攻撃をはじめとした認証突破型の攻撃は、攻撃実行時にサービス事業者のサーバーに過大な負荷をかけることにもなる。一定のIPアドレスからの異常なリクエストについては接続を拒否するなど、サービス事業者側も対処を重ねてきているものの、攻撃者側もIPアドレスを分散してリクエストを試行するなど、いたちごっこの様相が続いている。

辞書攻撃への対策

辞書攻撃への対策として、利用ユーザー、サービス事業者それぞれで求められる対策を挙げる。代表的なものは以下のとおりだ。

1)利用ユーザー

・推測されにくいパスワードの設定

セキュリティ対策の基本中の基本とも言えるが、Webサービスへの登録時に「123456」や「password」などの推測されやすいパスワードを設定しないこと。できれば、15桁以上のランダムな文字列が望ましい。

・パスワードの使い回しをしない

単純なパスワードを避けるだけでなく、複数のサービス間でパスワードの使い回しをしないことも基本的な対策となるだろう。

・パスワードマネージャーの利用

単純なパスワードの設定、重複利用を避けるための方法として、パスワードマネージャーの利用が挙げられる。セキュリティソフトにバンドルされているもの、あるいはChromeなどのWebブラウザーに搭載されているものを利用すれば、安全性は高まる。

・多要素認証の利用

パスワード以外の認証として、多要素認証を利用することで安全性が高まる。最近では、重要度の高いサービスについては、サービス提供側が二要素認証を導入しているケースも少なくない。

2)サービス事業者

・多要素認証の導入

認証システムにおいてパスワードだけでなく、生体認証やトークンを用いての多要素認証を取り入れ、ユーザーへの利用を積極的に促すこと。ネットバンキングへの不正アクセス問題などがメディアで取り沙汰される際にも、多要素認証の利用をメディアでは推奨している。ユーザーは手間よりも安全性を求めているという認識に立ち、対応するようにしたい。

・アカウントロック(サービス側として)

複数回のパスワードエラーが生じた際、アカウントを一時的にロックするアカウントロック機能を導入すること。できればログイン画面上で、一定のエラーが生じるとロックされる旨を明示しておくことが望ましい。

・不正な通信の監視、検知、リクエストの接続拒否

IDS/IPSなど、システムへの不正アクセスを監視・検知し、攻撃を遮断する仕組みを導入すること。こうした機能やファイアウォール機能を統合しているUTMなどの導入も検討の余地がある。

ユーザーにとって、パスワードの保護はセキュリティ対策の基本中の基本だ。パスワードの漏えいによって被害を受けるのは自分自身だという認識を持ち、厳重に管理できるよう対策を進めておくことが安全なサービス利用には求められる。先述のように、複雑で推測されにくいパスワードを設定する場合、パスワードマネージャーの利用が現実的な選択肢となるだろう。

また、サービス事業者側としては、パスワードの漏えいによる不正アクセスは深刻な信頼失墜につながりかねないという認識を関係者全体で持つようにしたい。そのための対策として、多要素認証やアカウントロックなどの機能を導入すること。こうした攻撃の発端となる、不正な通信を日常から監視・遮断するためにも、IDS/IPS、あるいはそうした機能を内包するUTMなどのソリューションの導入も検討してほしい。