事業規模や業種に関係なくサイバー攻撃の被害が拡大している昨今、中小企業でもセキュリティインシデントの発生に備えておく必要性が高まっている。IPAが発行した「中小企業の情報セキュリティ対策ガイドライン」にインシデント発生時の対応に関する項目が追加されたことからも、その重要性がうかがえる。本記事では、インシデント対策の重要性をはじめ、その方法や課題、そして、インシデント対策に役立つソリューションとして「ESET PROTECT MDR Lite」の特長や活用方法について、キヤノンITソリューションズ株式会社の吉野 央樹が解説する。

中小企業にセキュリティインシデント対応が求められる背景

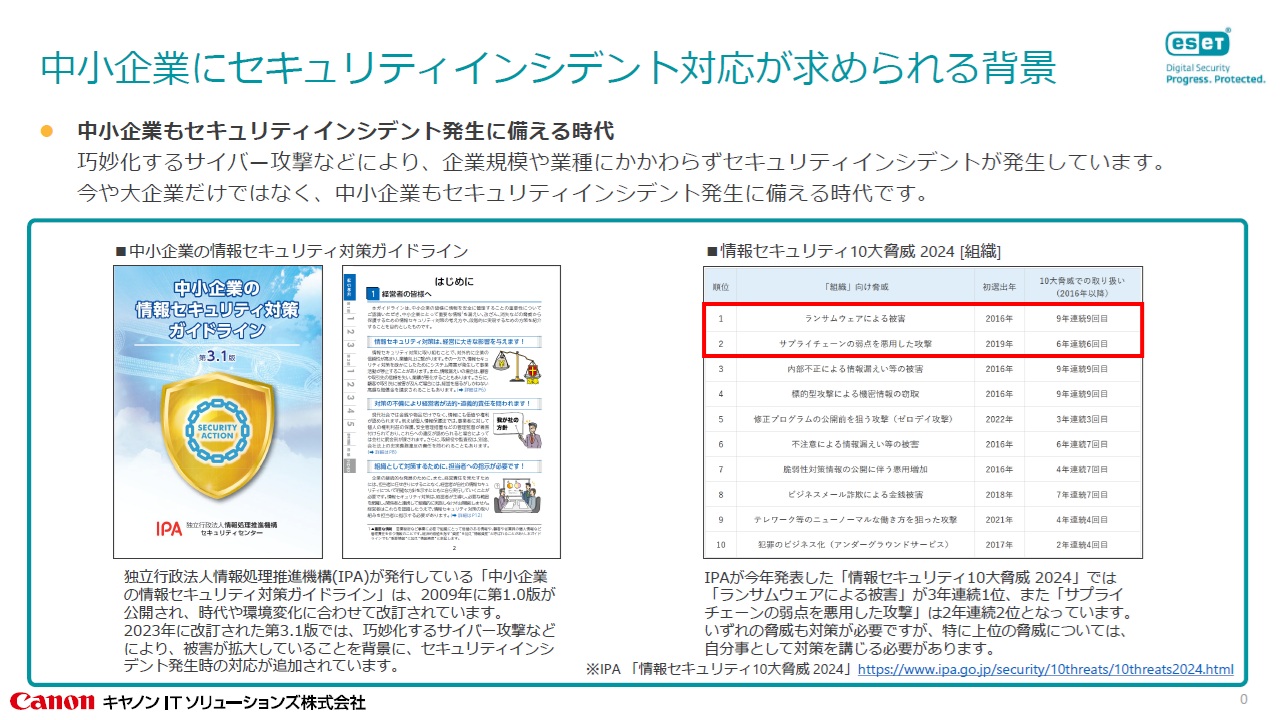

巧妙化するサイバー攻撃などにより、企業規模や業種を問わず、セキュリティインシデントが発生している。今や大企業に限らず、中小企業においてもセキュリティインシデントの発生に備えなければならない時代だ。IPA(情報処理推進機構)が発行している「中小企業の情報セキュリティ対策ガイドライン」は、2009年に第1.0版が公開され、時代や環境の変化に応じて改定が重ねられてきた。2023年に改定された第3.1版では、巧妙化するサイバー攻撃による被害拡大を背景に、セキュリティインシデント発生時の対応が新たに追加されている。

また、IPAが2024年1月に発表した「情報セキュリティ10大脅威2024 [組織]」では、社会的に影響の大きかった脅威について審議・投票を行った結果、「ランサムウェアによる被害」が4年連続で1位に、加えて「サプライチェーンの弱点を悪用した攻撃」が2年連続で2位となっている。いずれの脅威も対策が必要であるが、特に上位の脅威については「自分事」として捉え、適切な対策を講じなければならない(図1)。

※情報セキュリティ10大脅威2025 [組織]でも、「ランサムウェアによる被害」は1位となり5年連続、「サプライチェーンの弱点を悪用した攻撃」が3年連続で2位となった。

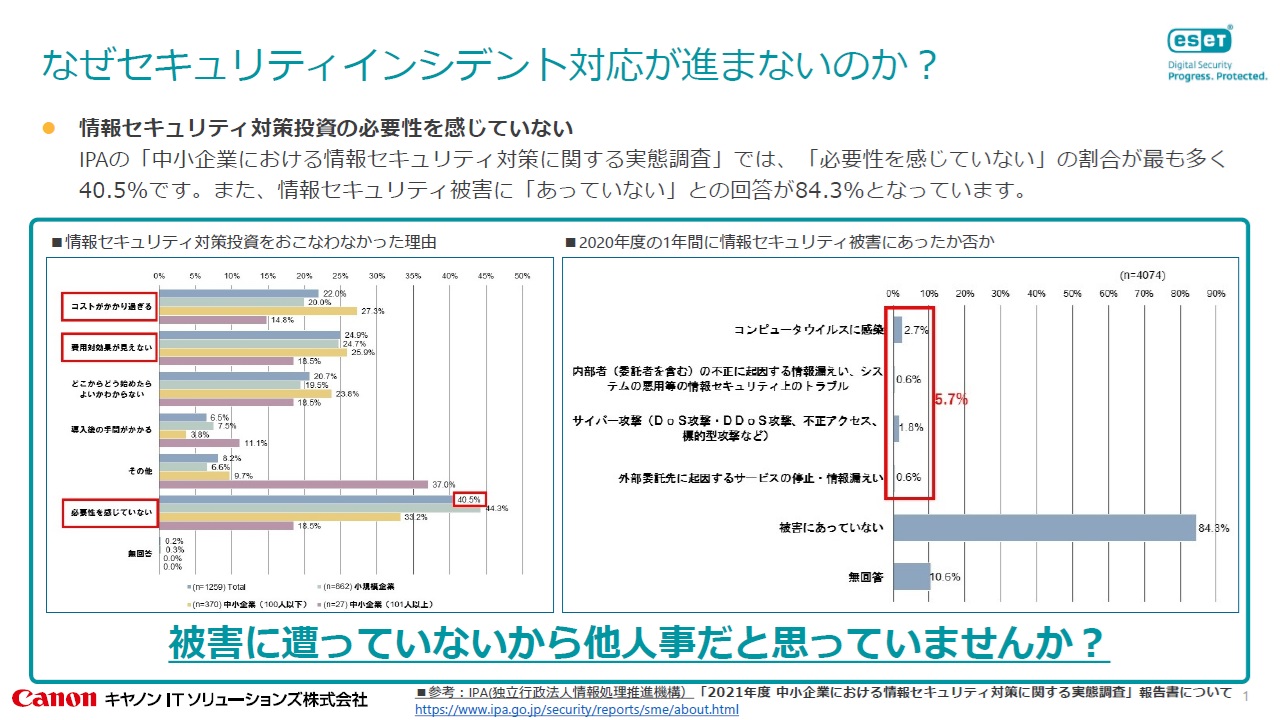

このような状況にも関わらず、セキュリティインシデント対応は十分に進んでいない。IPAが実施した「2021年度 中小企業における情報セキュリティ対策に関する実態調査」では、情報セキュリティ対策投資を行わなかった理由として、「必要性を感じていない」との回答が最も多く、その割合は40.5%に上った。また、「情報セキュリティ被害に遭っていない」と回答した企業は84.3%に達している。「自分たちは被害に遭っていないから大丈夫」といった他人事のような認識が見受けられるのは気掛かりだ(図2)。

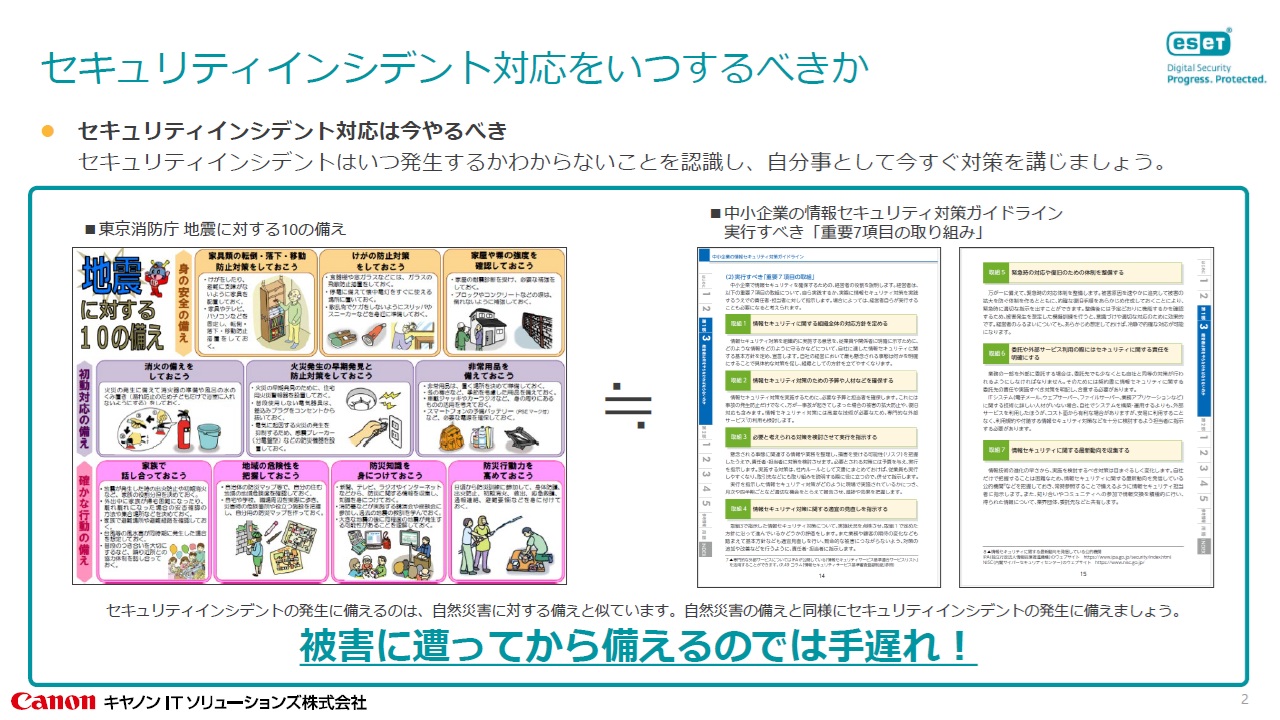

セキュリティインシデントはいつ発生するかわからないため、「自分事」として捉え、速やかに対策を講じなければならない。自然災害への備えであれば、家具の転倒防止や怪我の防止、消火の備え、非常用品の準備(水や食料など)といった対策を講じているだろう。こうした取り組みは、セキュリティインシデント対応の備えと共通したものだ。

先述した「中小企業の情報セキュリティ対策ガイドライン」には、実行すべき7項目の取り組みが記載されている。被害に遭ってから備えるのではなく、今から備えを始めるべきだ(図3)。

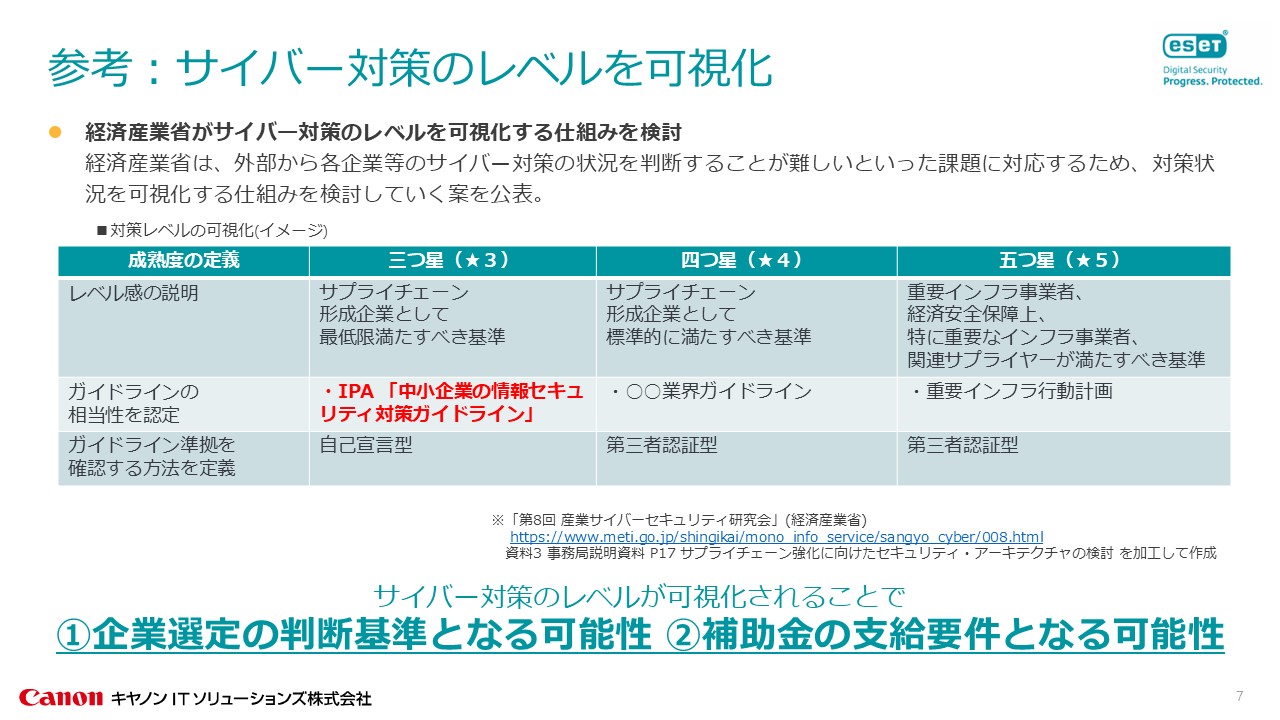

経済産業省はサイバー対策のレベルを可視化する仕組みを検討している。外部から各企業のサイバー対策の状況を判断するのが難しいという課題に対応するため、成熟度を定義する取り組みについて議論が進められてきた。この仕組みを利用し、サイバー対策のレベルを企業選定の判断基準や補助金の支給要件として考慮する用途が考えられる(図4)。

セキュリティインシデントの想定被害と事例

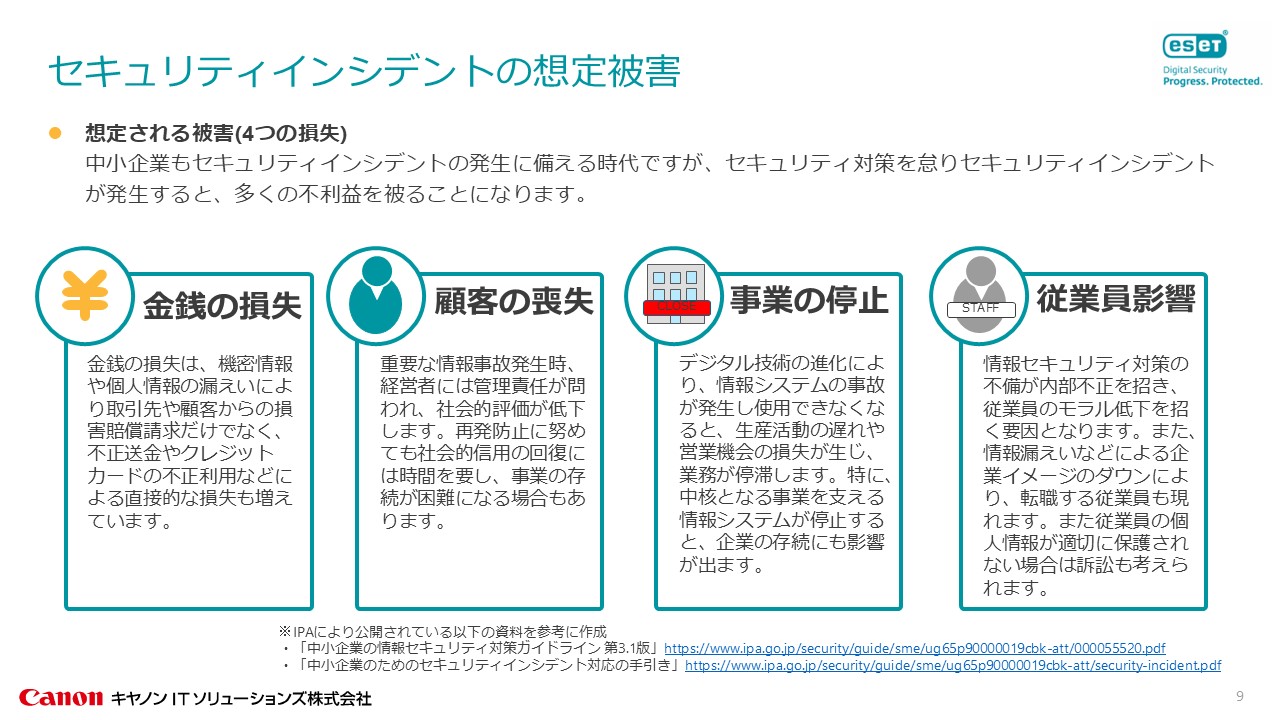

セキュリティ対策を怠ったことによりインシデントが発生してしまうと、多くの不利益を被ることになる。セキュリティインシデントによって想定される被害として、主に4つの損失が考えられる(図5)。

1)金銭の損失

機密情報や個人情報の漏えいにより、取引先や顧客から損害賠償請求を受けるケースに限らず、罰金やクレジットカードの不正利用などによる直接的な損失も含まれる。

2)顧客の損失

情報流出が発生した場合、経営者には管理責任が問われ、社会的評価が低下する。再発防止に努めたとしても、社会的信用の回復には時間がかかり、場合によっては事業の存続が困難になる可能性も否定できない。

3)事業の停止

情報システムに事故が発生して使用できなくなると、生産活動の遅れや営業機会の損失が生じ、事業が停滞する。特に、中核となる事業を支える情報システムが停止してしまうと、企業の存続にも深刻な影響を及ぼす恐れがある。

4)従業員への影響

情報セキュリティ対策の不備が内部不正を招き、従業員のモラル低下を引き起こす要因となり得る。また、情報漏えいなどによる企業イメージの低下が原因で離職する従業員も現れる可能性もある。さらに、従業員の個人情報が適切に保護されていない場合には、訴訟のリスクも生じる。

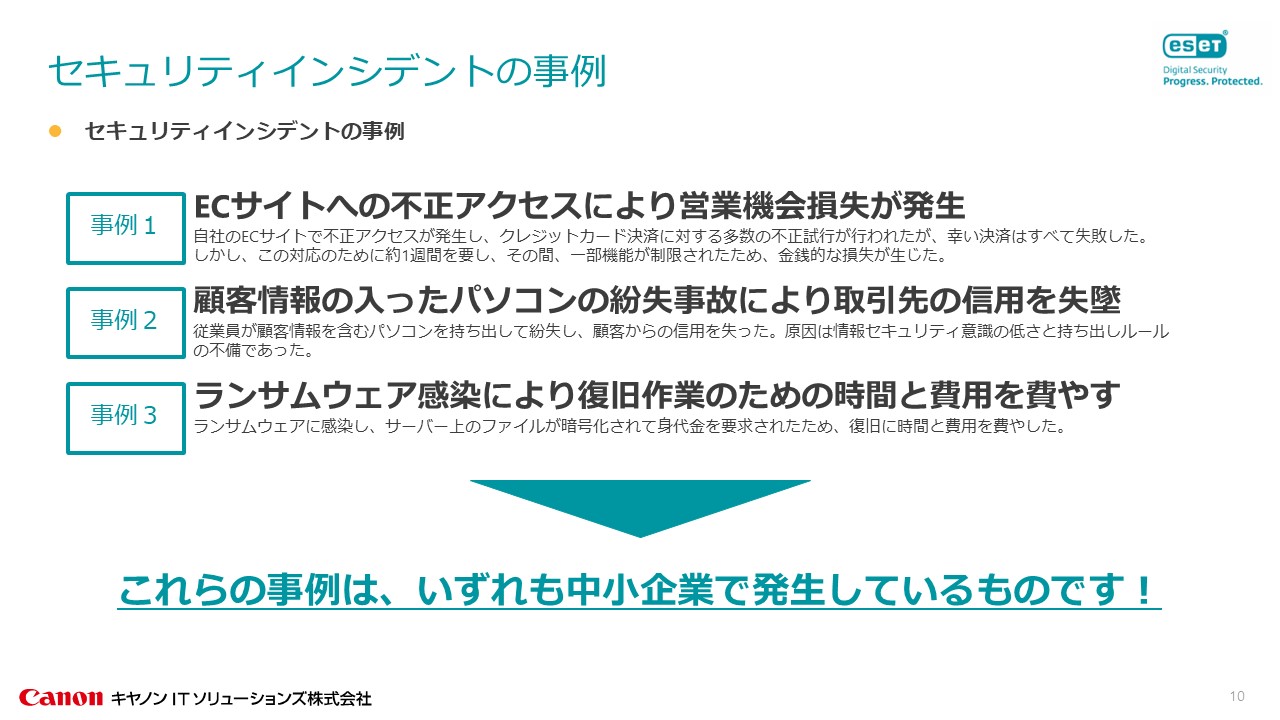

以降では、中小企業で発生したセキュリティインシデントの3つの事例について説明する(図6)。

1)ECサイトへの不正アクセスによる営業機会の損失

自社で運営するECサイトで不正アクセスが発生し、クレジットカード決済に対する多数の不正試行が行われた。幸い、決済はすべて失敗に終わったものの、この対応に約1週間を要した。その間、一部の機能が制限されたため、営業機会が減少し、金銭的な損失が生じた。

2)顧客情報の入ったパソコンの紛失による信用失墜

従業員が顧客情報を含むパソコンを社外に持ち出し、紛失事故を起こしたため、取引先からの信用を大きく失う結果となった。従業員の情報セキュリティ意識の低さと、持ち出しに関するルールの不備が原因であった。

3)ランサムウェア感染による多大な復旧コスト

ランサムウェアに感染し、サーバー上のファイルが不正に暗号化され、身代金を要求される事態に陥った。この復旧作業には多大な時間とコストを要した。

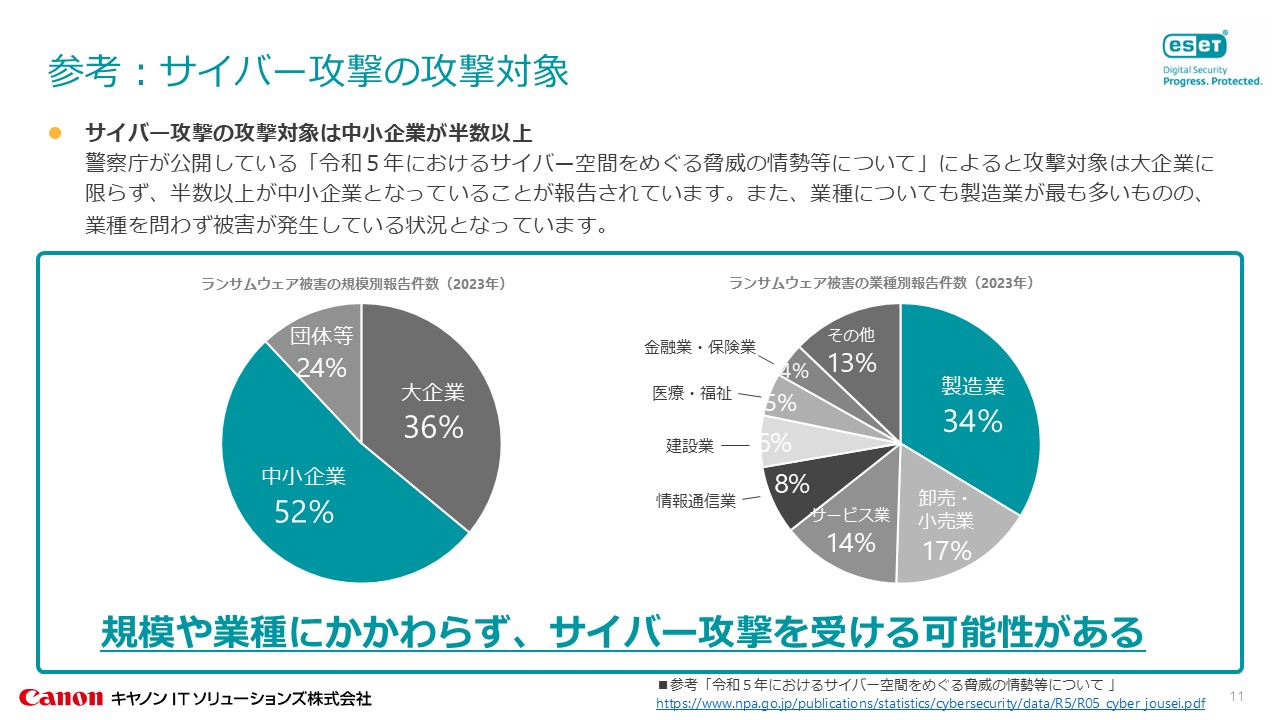

警察庁が公開している「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、サイバー攻撃の標的は大企業に限らず、中小企業が半数以上であることが報告されている。また、業種についても、製造業が最も多いものの、全体では業種を問わず被害が発生している状況にある(図7)。

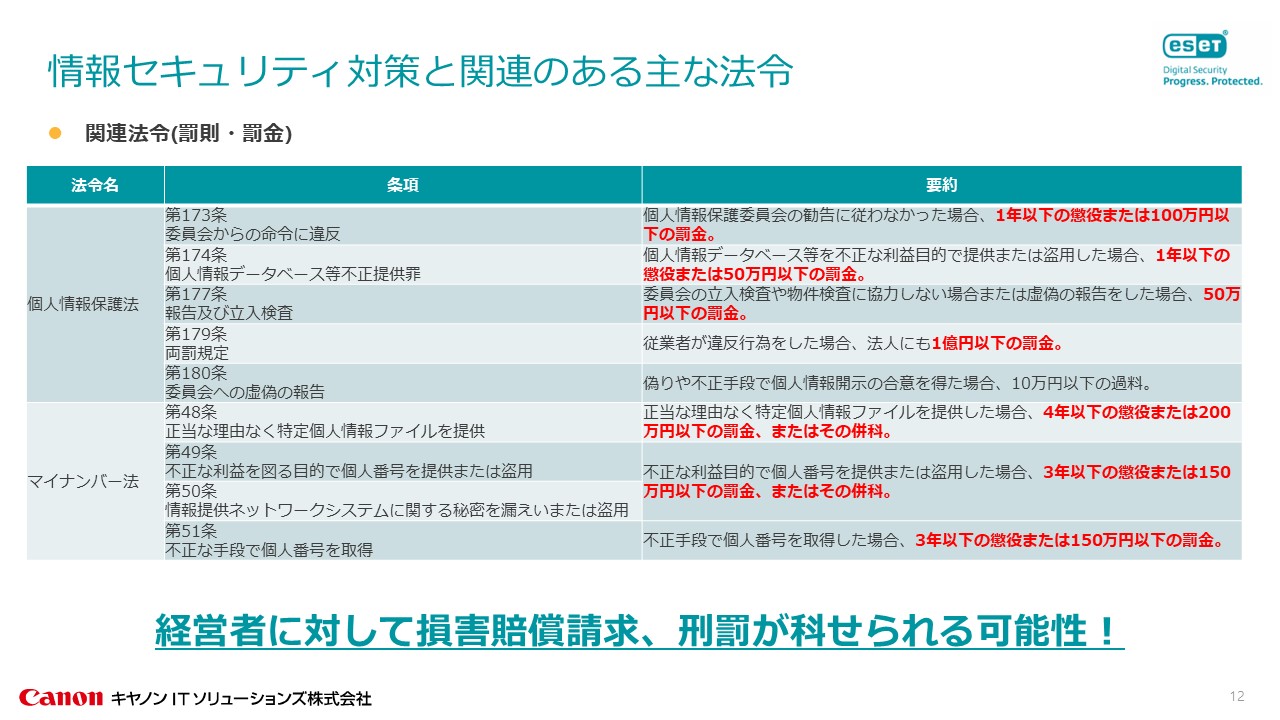

情報セキュリティ対策と関連のある主な法令として、個人情報保護法とマイナンバー法が挙げられる。特に、以下の項目については、懲役や罰金などが経営者に課される可能性があることを認識しておく必要がある(図8)。

個人情報保護法

- 第173条:委員会からの命令に違反

- 第174条:個人情報データベース等不正提供罪

- 第177条:報告及び立入検査

- 第179条:両罰規定

- 第180条:委員会への虚偽の報告

マイナンバー法

- 第48条:正当な理由なく特定個人情報ファイルを提供

- 第49条:不正な利益を図る目的で個人番号を提供または盗用

- 第50条:情報提供ネットワークシステムに関する秘密を漏えいまたは盗用

- 第51条:不正な手段で個人番号を取得

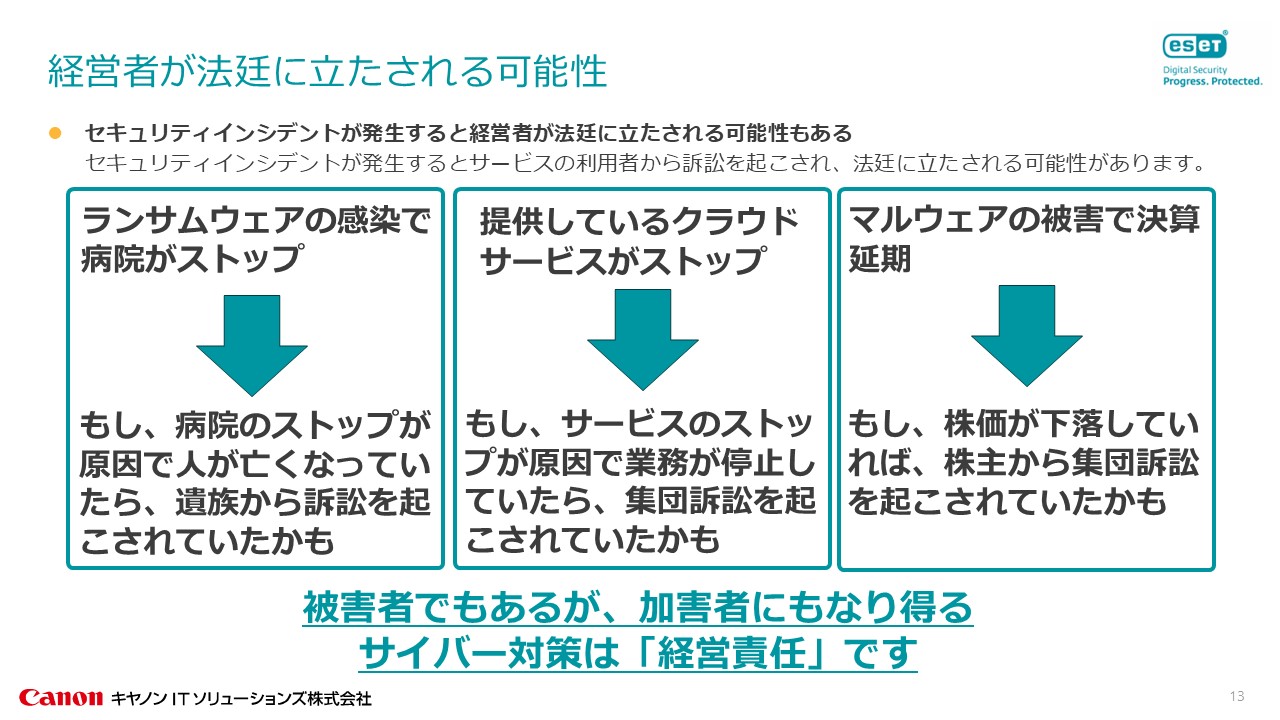

セキュリティインシデントが発生するとサービスの利用者から訴訟を起こされ、経営者が法廷に立たされる可能性もあり得る。例えば、病院がランサムウェア感染によって機能停止し、その影響で患者が命を落とした場合、遺族から訴訟を起こされるリスクがある。また、提供しているクラウドサービスが停止し、その結果、顧客企業の業務が停止した場合は、利用者から集団訴訟を起こされるリスクも考えられる。加えて、マルウェアの被害で決算発表が延期され、その影響で株価が下落した場合においても、株主の集団訴訟へつながるかもしれない。

ひとたびサイバー攻撃に遭ってしまうと、被害者になると同時に、加害者にもなり得る。サイバー対策には経営責任が生じることをあらためて認識しておくべきだ(図9)。

セキュリティインシデント対応の目的と必要性

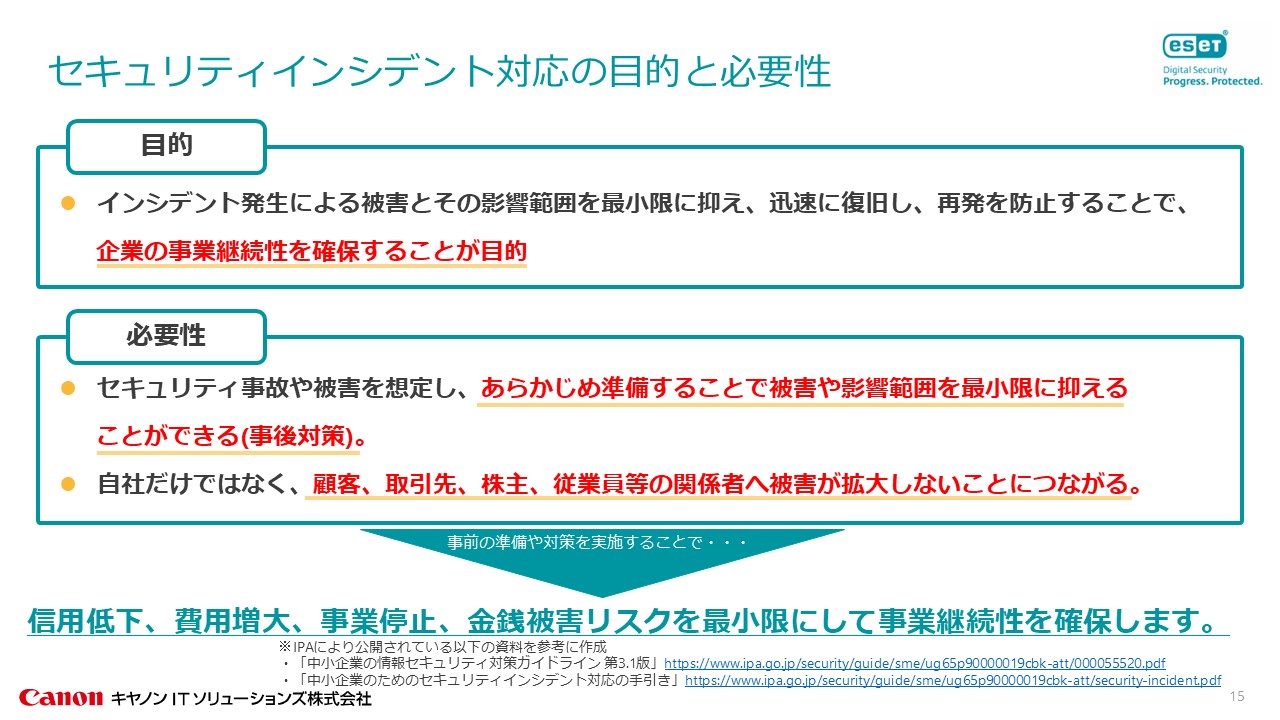

インシデント対応の目的は、インシデントが発生しても該当企業の事業継続性を確保することにある。事業継続性を担保するには、あらかじめインシデントに備えることで、発生時の被害や影響範囲を最小限に抑える事後対策が重要である。

また、このインシデント対応は、自社だけでなく、顧客や取引先などのステークホルダーに対する被害拡大を防ぐことにもつながる。ひいては自社の信用低下、対応コストの増大、金銭被害、事業停止といったリスクを軽減できる(図10)。

セキュリティインシデントの全体像

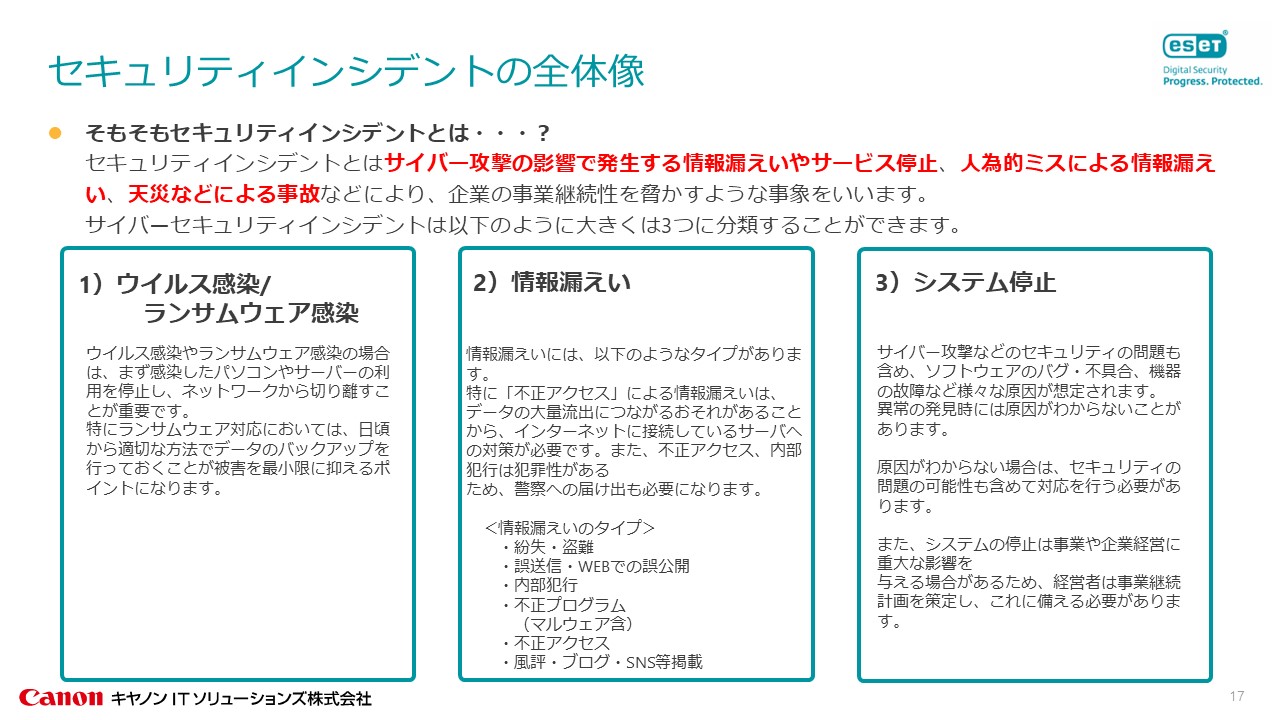

セキュリティインシデントとは、サイバー攻撃や人為的ミスによる情報漏えい、サービス停止、天災など、企業の事業継続性を脅かす事象を指す。例えば、データの改ざんや漏えい、破壊、消失、情報システムの機能停止、あるいは、これらにつながる可能性のある事象がインシデントに該当する(図11)。

インシデントは大きく3つに分類できる。これらの分類ごとに、インシデント対策を考えることが重要となる。

1)ウイルス感染、ランサムウェア感染

ウイルスやランサムウェアへの感染が発生した場合、まず感染したパソコンやサーバーの利用を停止し、ネットワークから切り離す必要がある。特にランサムウェア対応では、日頃から適切な方法でデータのバックアップを行っておくことが被害を最小限に抑えるポイントとなる。

2)情報漏えい

情報漏えいには複数の要因があるが、特に不正アクセスは大量のデータ流出につながる恐れがある。そのため、インターネットに接続しているサーバーへの対策を怠ってはならない。また、不正アクセスや内部犯行は犯罪性があるため、警察への届け出が必要となる。

3)システムの停止

サイバー攻撃、ソフトウェアのバグや不具合、機器の故障など、システム停止にはさまざまな原因が想定される。異常が発見された際に原因が特定できないこともあるため、セキュリティ問題に起因する可能性も考慮して対応する必要がある。また、システムの停止は事業や企業経営に重大な影響を与える恐れがあるため、経営者は事業継続計画(BCP)を策定し、これに備えるべきだ。

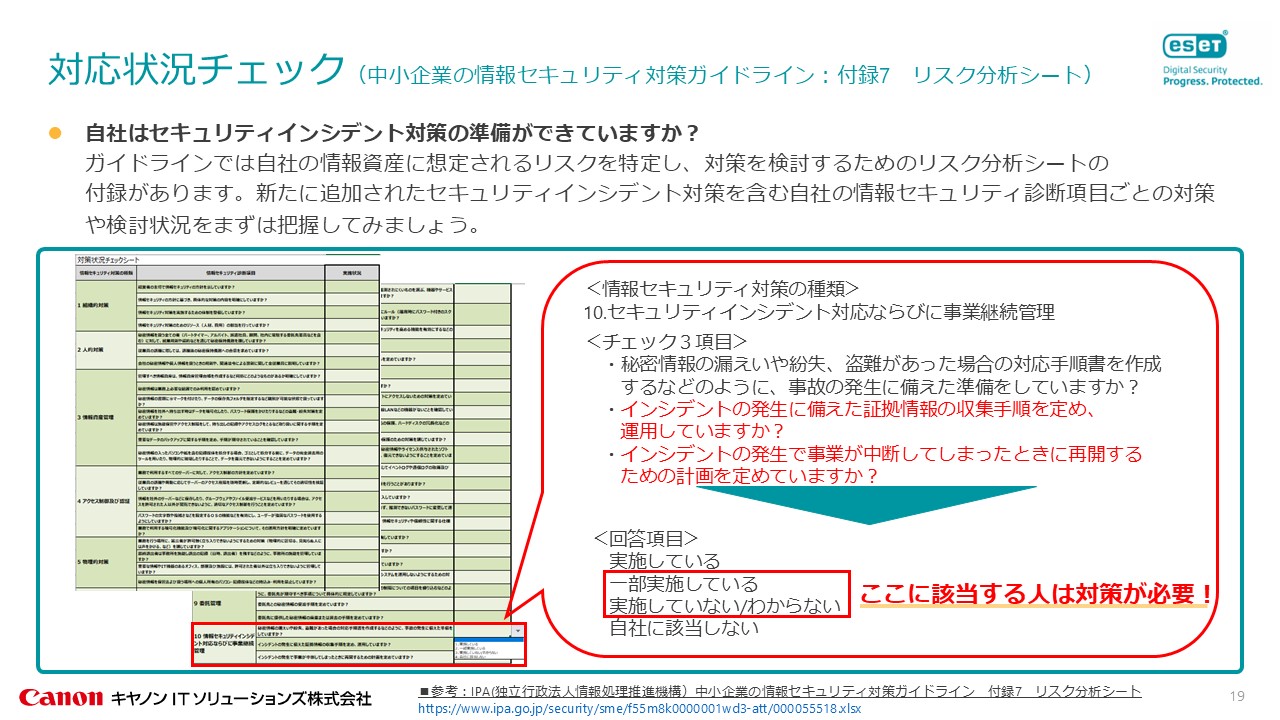

対応状況チェック

セキュリティ対策を進める上で、まずは自社のインシデント対応状況を確認することが推奨される。ここでは、先述した「中小企業の情報セキュリティ対策ガイドライン」の付録にあるリスク分析シートや対応状況チェックシートを活用し、情報セキュリティインシデント対応と事業継続計画の状況を確認する方法について説明する(図12)。

具体的には、以下のチェック項目が含まれる。

- 秘密情報の漏えい、紛失、盗難などの事故が発生した場合の対応手順書が用意されているか

- インシデント発生に備えて、エビデンス収集の手順が定められ、運用されているか

- インシデント発生により事業が中断した場合、再開するための計画が策定されているか

一部しか実施していない、あるいは実施状況が不明な企業では、必要な対策について検討を進めてほしい。

このリスク分析シートでは、自社にどのような情報資産があるのかを整理し、その資産を評価するために「機密性」「完全性」「可用性」の観点を定義している。それぞれの資産に対し、どのような管理が行われているかを把握し、現状の対策が十分かどうかを判断することが可能なツールとなっている。

対応フローと整理・準備項目

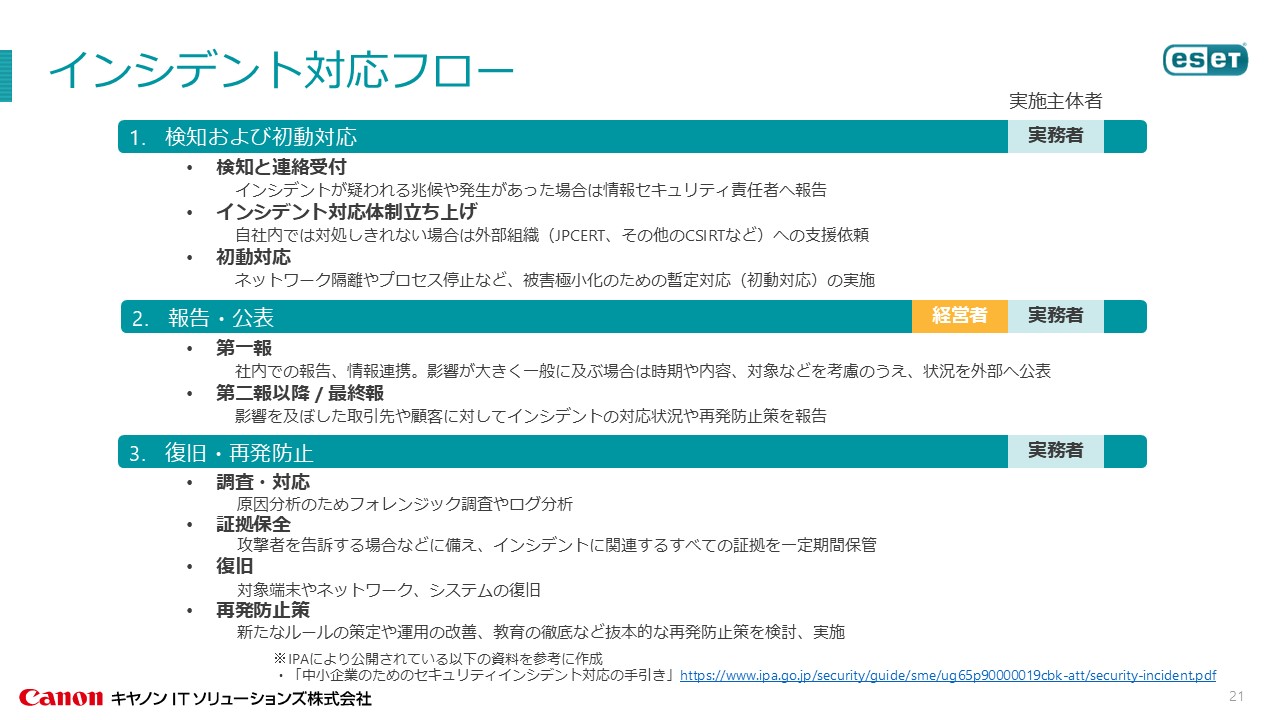

ここでは、インシデントが発生した際の対応フローに沿って、その対策について解説する(図13)。

1)検知および初動対応

インシデントが疑われる事象が発生した際には、責任者へ報告し、迅速にインシデント対応体制を立ち上げる必要がある。自社内だけでは対応しきれない場合、外部専門組織への支援依頼も実施する。また、検知した内容を確認した上で、被害が拡大する可能性がある場合は、ネットワーク遮断や端末の隔離、システムやサービスの停止といった対応を進める。

2)報告・公表

第一報として、社内での報告や情報連携を実施する。また、顧客や取引先に影響が及ぶケースでは、時期や内容、対象を慎重に考慮した上で、状況を外部へ公表する。その後、状況に応じて第二報、最終報へと進み、インシデント対応の状況や再発防止策を報告する。インシデントの内容によっては、関連省庁、警察、IPAなどへの届け出が必要となる場合もある。

3)復旧・再発防止

インシデントの原因を分析するために、フォレンジック調査や詳細な分析を実施する。また、攻撃者を告訴する場合に備えて、インシデントに関連するデータやログを含んだ証拠を保全し、適切に保管する。これらの作業が完了した後、対象端末やネットワークシステムの復旧作業を進める。最後に、インシデントを再発させないよう、根本原因を分析し、新たなルールの策定や運用上の改善、従業員教育の徹底などの再発防止策を検討し、実施する。

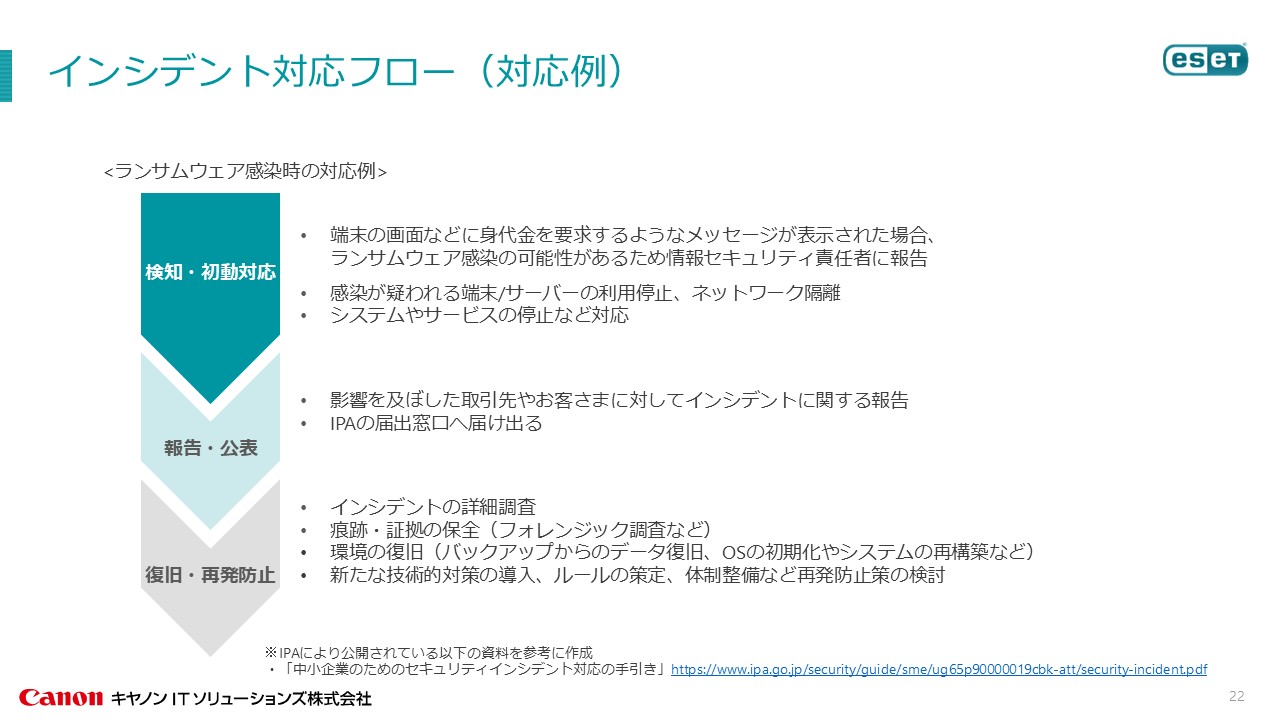

対応例として、ランサムウェア感染の場合、以下のような対応が求められる。

まず、ランサムウェア感染を検知した際には、速やかに責任者へ報告し、感染した端末をネットワークから隔離しなければならない。影響を受ける取引先や顧客がいる場合には、インシデント発生の報告を実施する。また、法令などで被害の報告義務が課されているケースでは、所管の省庁に対する報告やIPAへの届け出が必要となる。

インシデントの調査を行い、証拠を保全した後、復旧作業を開始する。ランサムウェア対策においては、日頃から適切な方法でデータのバックアップを取得しておくことが被害を最小限に抑えるポイントとなる。また、インシデントを踏まえ、新たなルールの策定やツールの導入、体制の見直しなどの再発防止策を検討し、実施する(図14)。

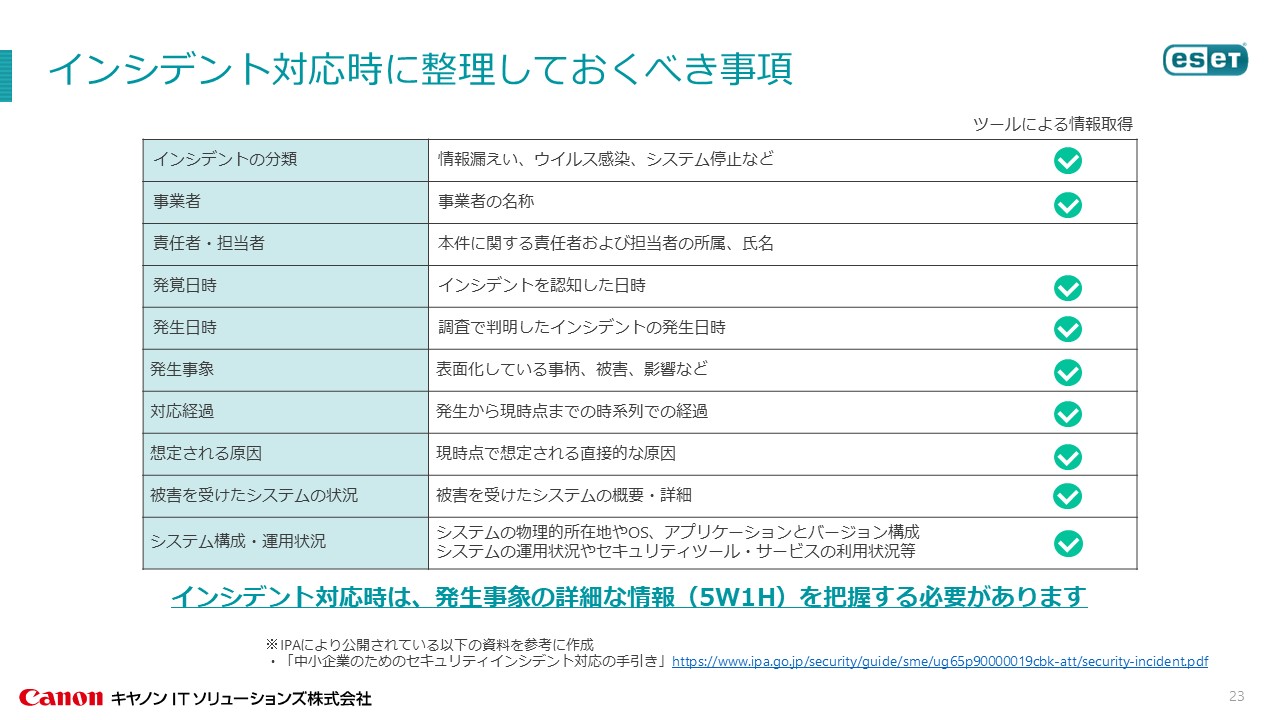

インシデントが発生した際に慌てないよう、事前に整理しておくべき事項をまとめておくことが推奨される。インシデントの発生事象に関して、「いつ」「どこで」「誰が」「どのように」といった5W1Hの観点で把握しておくとよい。以下に、インシデント対応時に適切な判断ができるよう整理するべき項目を挙げる(図15)。

- インシデントの分類

- 事業者

- 責任者・担当者

- 発覚日時

- 発生日時

- 発生事象

- 対応経過

- 想定される原因

- 被害を受けたシステムの状況

- システム構成・運用状況

実際にインシデントが発生したときには、先述した対応フローに沿った迅速な対応が求められるため、必要な情報をタイムリーに収集するのが困難な場合もある。多くの項目ではツールが利用できるため、ツールを使って効率的に情報を取得することが推奨される。

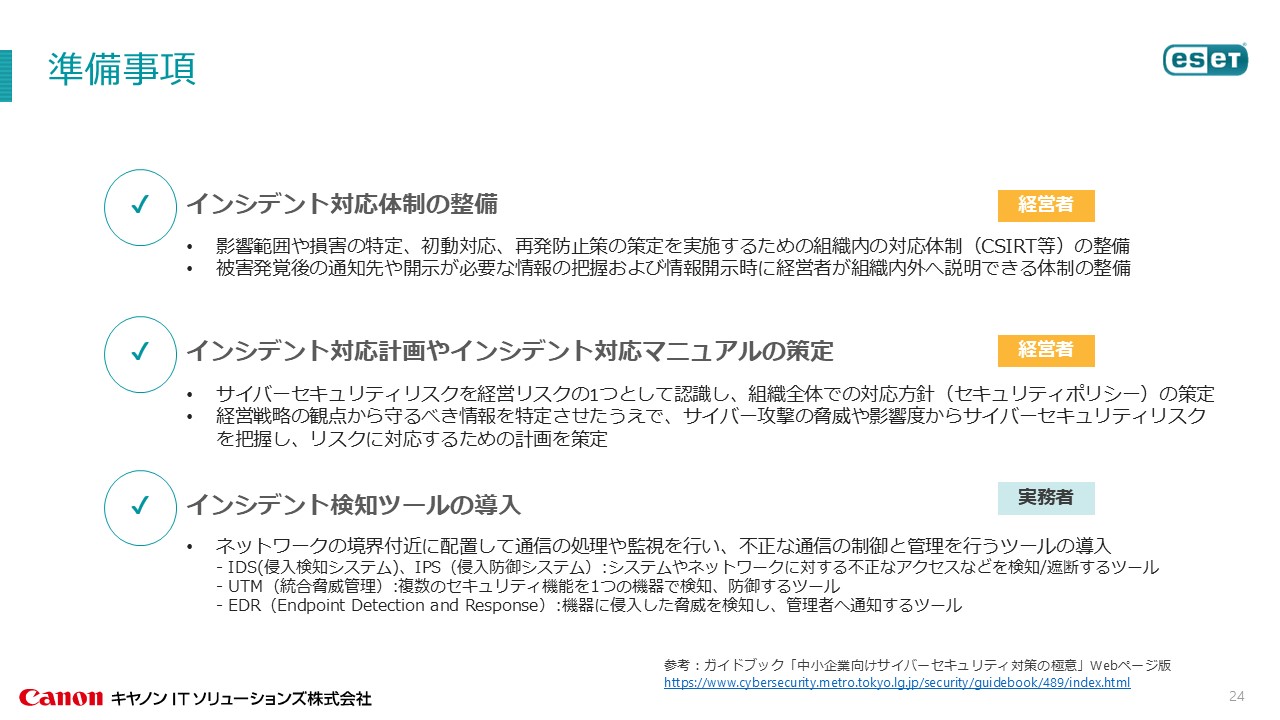

次に、インシデント発生に備えた準備事項について解説する(図16)。

1)インシデント対応体制の整備

インシデント発生による被害とその影響範囲を最小限に抑え、速やかに復旧して、企業の事業を継続できるよう、組織内の対応体制を整備する必要がある。また、被害が発覚した際の通知先や、開示が必要な情報を把握し、社内外へ適切に説明できる体制を整える準備も欠かせない。

2)インシデント対応計画やマニュアルの策定

サイバーセキュリティリスクを経営リスクの1つとして認識し、組織全体として対応方針を策定することが重要だ。経営戦略の観点を踏まえ、守るべき情報を特定した上で、リスクに対応するための計画を策定する。

上記2つの項目は、経営者が主体となって推進するべき事項となっている。

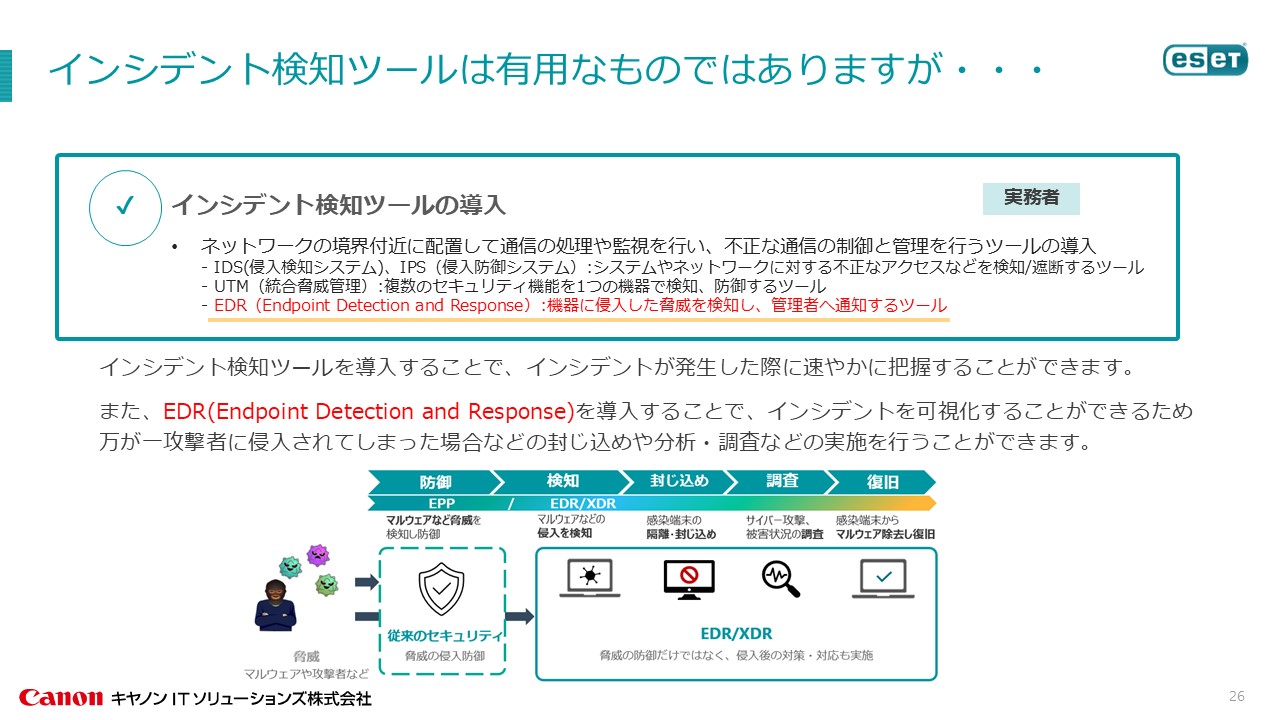

3)インシデント検知ツールの導入

実務者がインシデントを迅速に検知し、その原因を特定しやすくするためには、不正アクセスの検知や常時監視といった端末管理、制御を行えるツールの導入が有効だ。先述したインシデント対応時に整理しておくべき事項に関する情報の収集や、インシデントに関連するデータやログの取得が容易になる。ツールを活用することで、インシデント発生時のみならず、通常業務におけるリスク軽減にも役立つため、セキュリティの強化を期待できる。

インシデント検知ツールの導入において中小企業が抱える課題

インシデント検知ツールを導入することで、セキュリティインシデントの兆候を迅速に捉えられる可能性を高めることができる。先述のIPA「中小企業の情報セキュリティ対策ガイドライン」でも、IDS/IPS(侵入検知システム/侵入防御システム)やUTM(統合脅威管理)といったソリューションに加え、端末機器に侵入したウイルスやランサムウェアなどのサイバー攻撃を検出し、管理者に通知する技術としてEDR(Endpoint Detection and Response)が紹介されている(図17)。

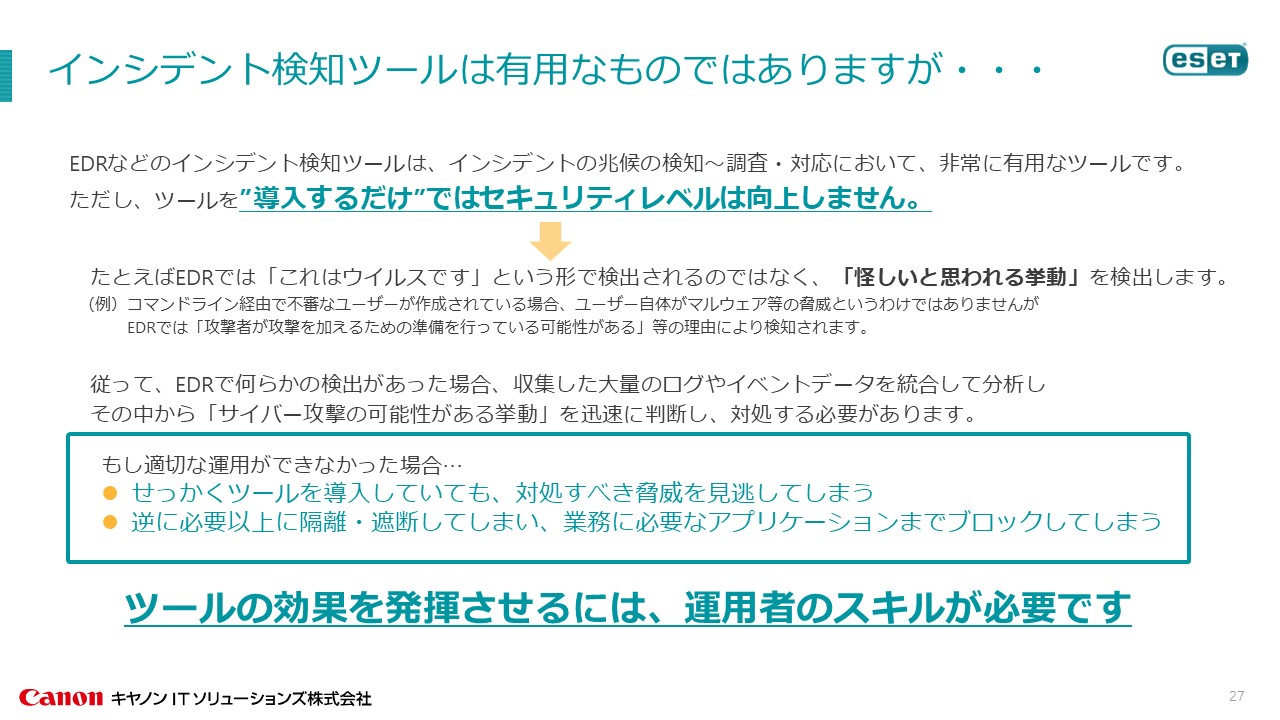

ただし、EDRのようなインシデント検知ツールは、導入するだけでセキュリティレベルが向上するわけではなく、運用体制を適切に整備しなければならない(図18)。

EDRはウイルス対策ソフトのように「これはウイルスです」と明確に怪しい挙動をブロックするツールではない。例えば、コマンドライン経由で新規ユーザーが作成されたといった不審な挙動のように、それ自体が脅威とは言えないものの、サイバー犯罪者が攻撃を行う際によく使用する手法が検知対象に含まれる。したがって、検知された内容を管理者が確認し、それが本当に対処すべき脅威であるのか、それとも業務に必要なアプリケーションが誤って検知されたものに過ぎないだけなのかを見極める必要がある。

EDRを導入しても、適切な運用や判断が行われなければ、対処すべき脅威を見逃したり、必要以上に遮断して業務に支障をきたしたりする可能性がある。EDRの効果を最大限に発揮させるには、運用者のスキルが求められるのだ。

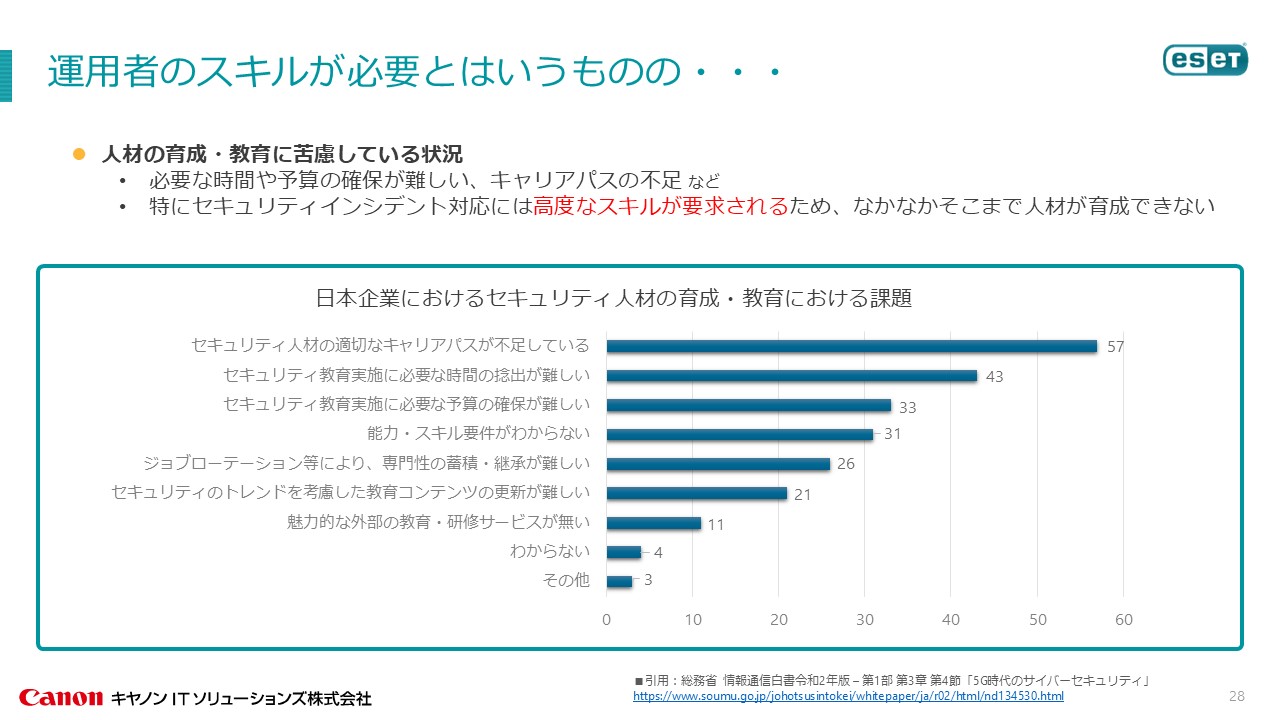

運用者のスキルが必要である一方、現状では必要なスキルを持つ人材の育成、教育に苦慮している企業は多い。総務省の「情報通信白書令和2年版」では、日本企業におけるセキュリティ人材の育成、教育に関する課題として以下のような点が挙げられた(図19)。

- 適切なキャリアパスの不足

- 教育実施に必要な時間や予算の確保が困難

- 必要な能力やスキル要件が不明確

これらの課題から、セキュリティ人材の育成、教育に苦慮している状況が浮き彫りとなっている。

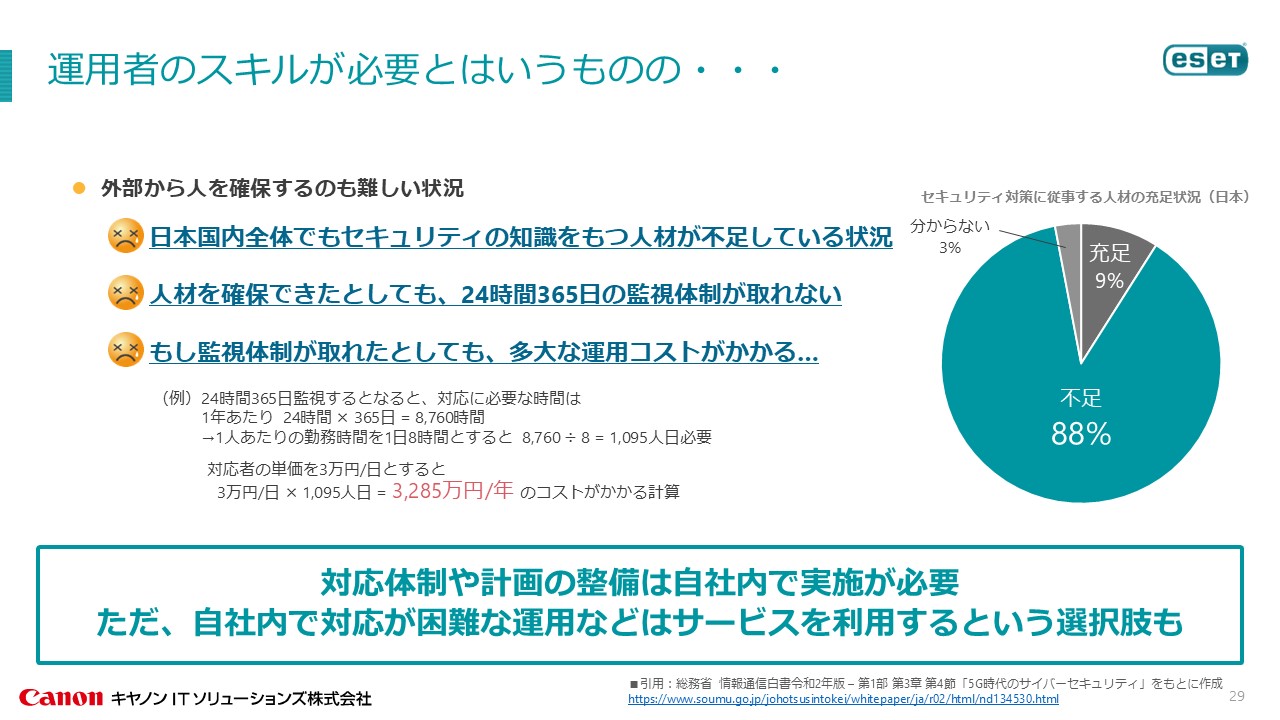

自分たちで必要なスキルを持つ人材を育成、教育するのが難しいため、外部から人材を探そうと考える企業も見受けられる。しかし、日本国内全体でセキュリティの知識を持つ人材が不足していると言われている現状では、外部から適切なスキルを持つ人材を確保すること自体が困難な状況にある(図20)。

たとえ人材を確保できたとしても、24時間365日の監視体制を構築するには、さらに多くの検討事項が発生する。自社内で構築しようとする場合、その運用には多大な費用がかかる。

コストの計算例として、監視対応者の単価(1人8時間勤務あたり3万円)に24時間365日を掛け合わせると、年間3,285万円の費用がかかることになる。一般的にセキュリティの高度なスキルを持つ人材の単価は高く、1年あたり数千万円を要する可能性もある。

先述したように、社内の体制整備やマニュアルの策定などは、経営者を中心に自社内で進めていく必要がある。ただし、自社内での対応が困難な場合、特にツールの運用に関しては、運用に長けたスタッフによる外部サービスを利用するという選択肢もある。自社内で体制を構築した場合でも、そこには多大な運用コストがかかる可能性が高い点は認識しておくべきだ。

ESET PROTECT MDR Liteの活用

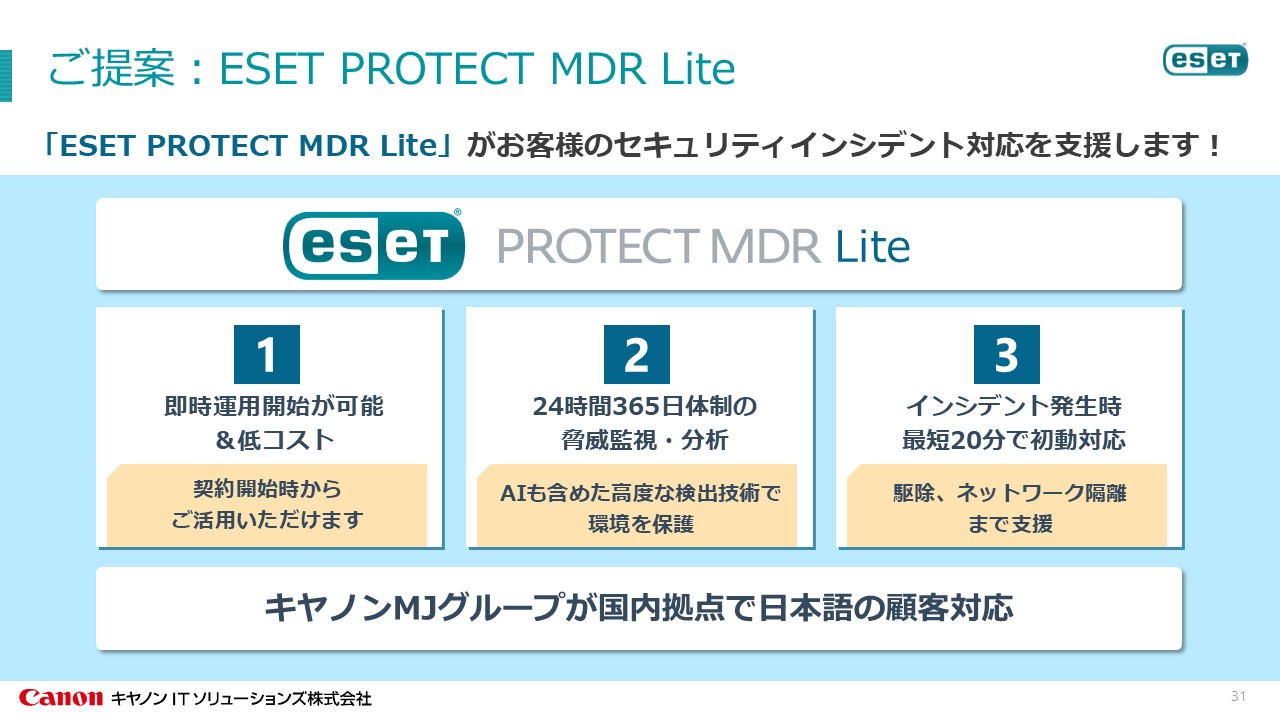

以降では、インシデント対応を支援するソリューションである「ESET PROTECT MDR Lite」について解説する。同製品には、主に3つの特長がある(図21)。

- 即時運用開始が可能で、低コスト

- 24時間365日体制で脅威の監視と分析

- インシデント発生時には最短20分で初動対応を実施

また、サポートに関してはESET社とキヤノンマーケティングジャパン(以下、キヤノンMJ)グループが国内拠点で日本語での対応を実施する。

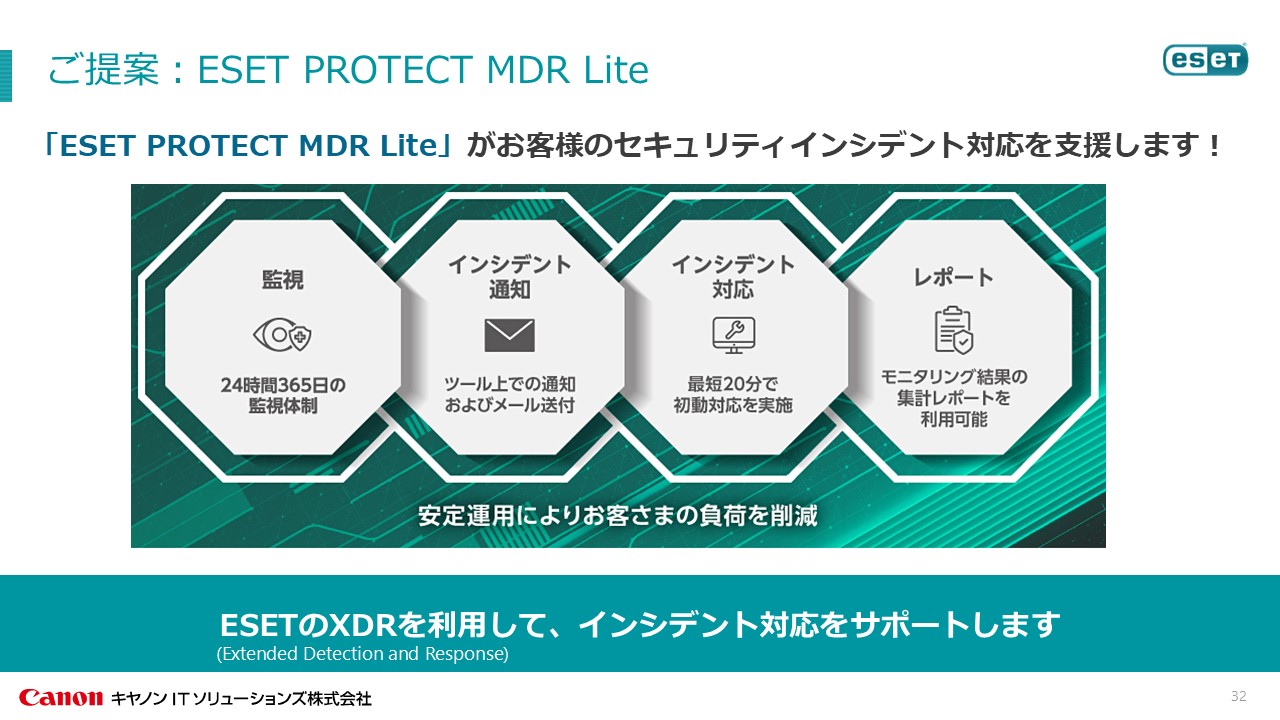

ESET PROTECT MDR Liteでは、24時間365日の監視体制を整備し、インシデントが発生した場合にはツール上、およびメールによる通知を実施する。モニタリング、監視の結果については、週次および月次のレポートが提供される。さらに、ESETのXDR(Extended Detection and Response)ツールを活用し、インシデント対応をサポートする(図22)。

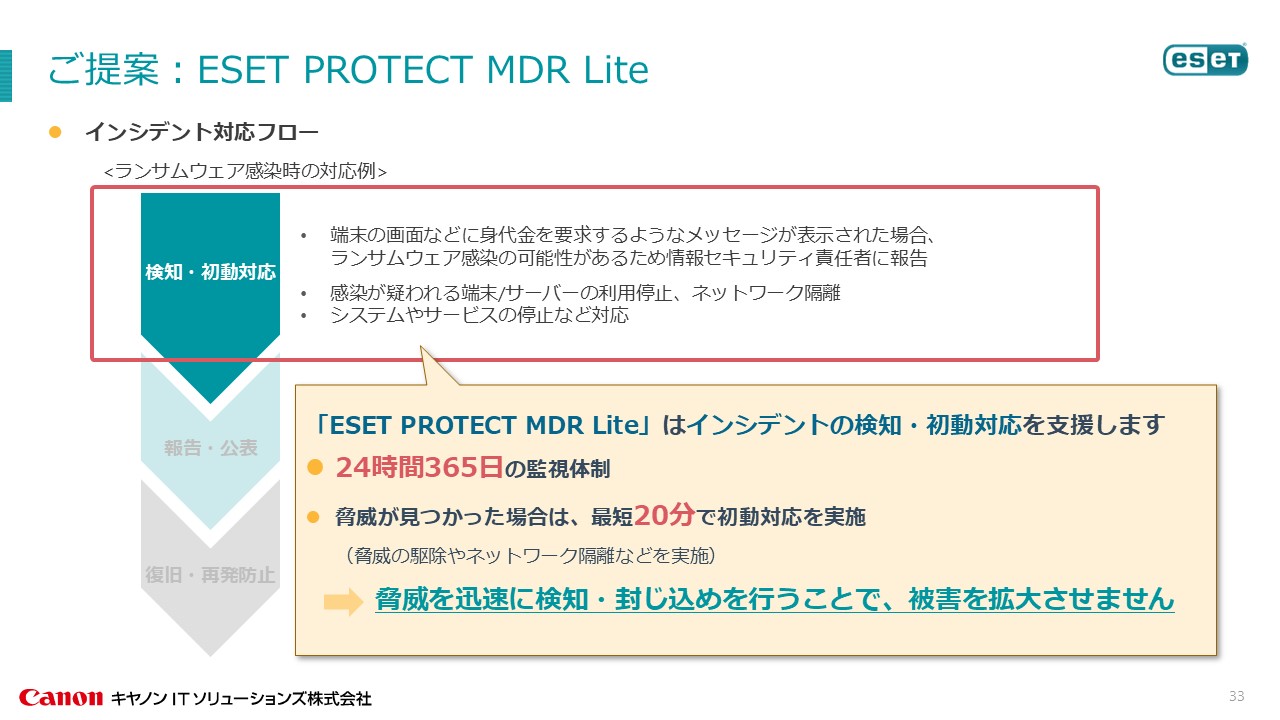

ここでは、先述したインシデント対応フローをもとに、ESET PROTECT MDR Liteがインシデント対応のどの場面で活用できるのかを解説する。

まず、検知・初動対応のフェーズでは、24時間365日の監視体制を通じて脅威を迅速に検知し、脅威が確認された場合には最短20分で初動対応を実施する。これにより、脅威をすぐに封じ込め、被害の拡大を防ぐ(図23)。

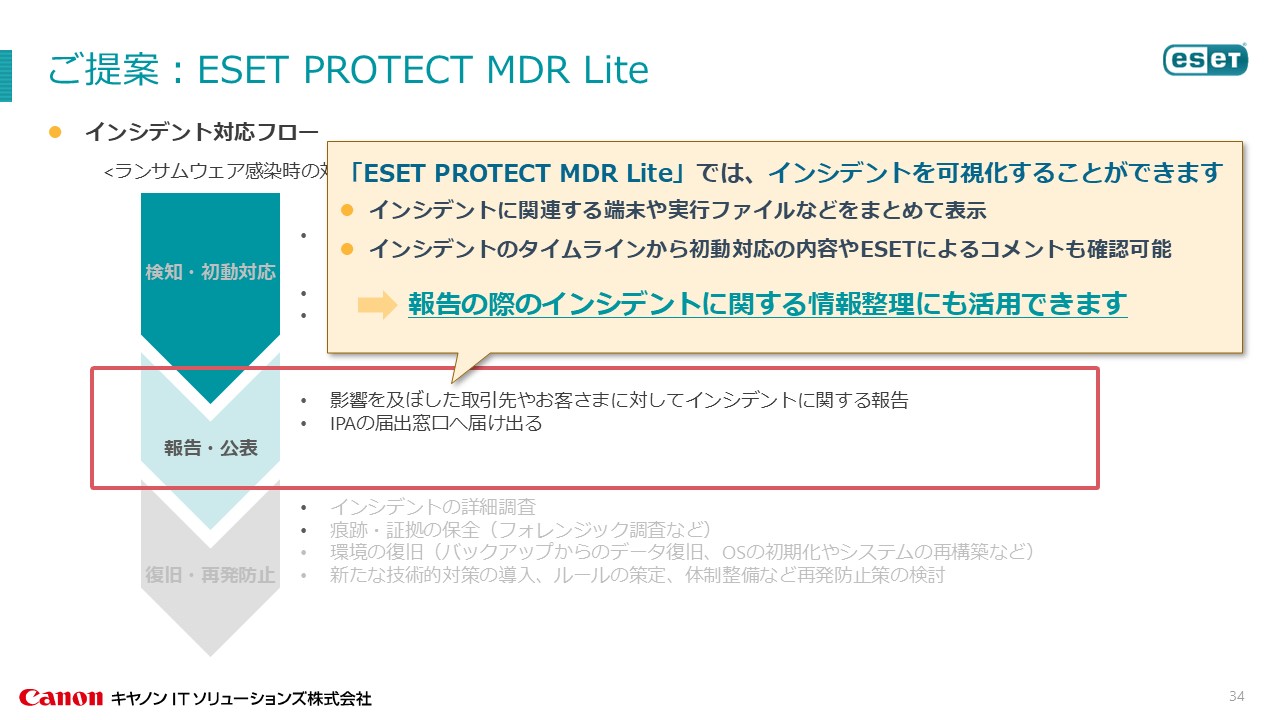

インシデントの報告・公表フェーズにおいても、ESET PROTECT MDR Liteは効果を発揮する。具体的には、報告に必要な情報を整理する際に、管理コンソールからインシデントに影響のあった端末や実行ファイルなどをまとめて表示することができる。また、時系列に沿ってインシデントの詳細や初動対応の内容を確認できる点や、ベンダーであるESET社からのコメントを参照できる点も、報告の精度向上に役立つ(図24)。

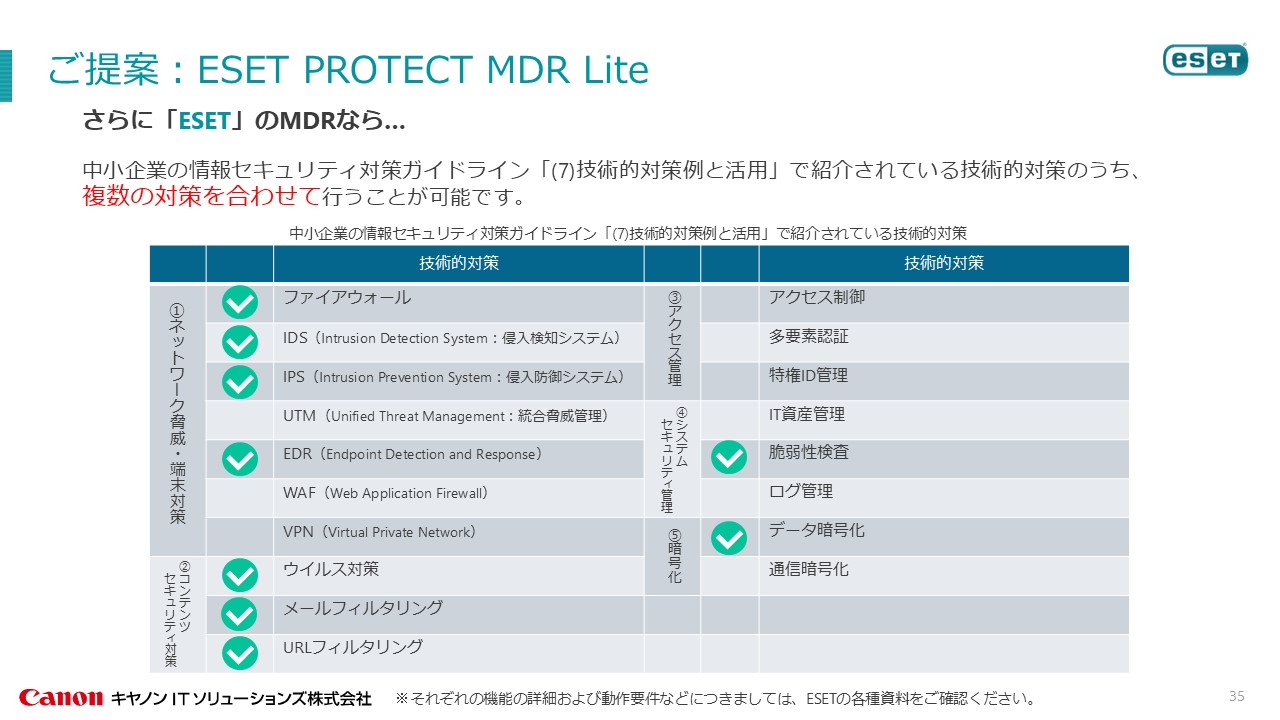

なお、冒頭で紹介したIPAの「中小企業の情報セキュリティ対策ガイドライン」では、EDR以外にもIDS/IPS、メールフィルタリング、URLフィルタリングなど、さまざまな技術的対策が紹介されている。ESET PROTECT MDR Liteを導入すれば、EDRそのものに加え、これら複数の対策を統合的に実施できる。特に、ESET社の製品はウイルス対策ソフトとしての豊富な機能が強みであり、多様なセキュリティ対策を同時に行える点は注目に値するだろう(図25)。

おわりに

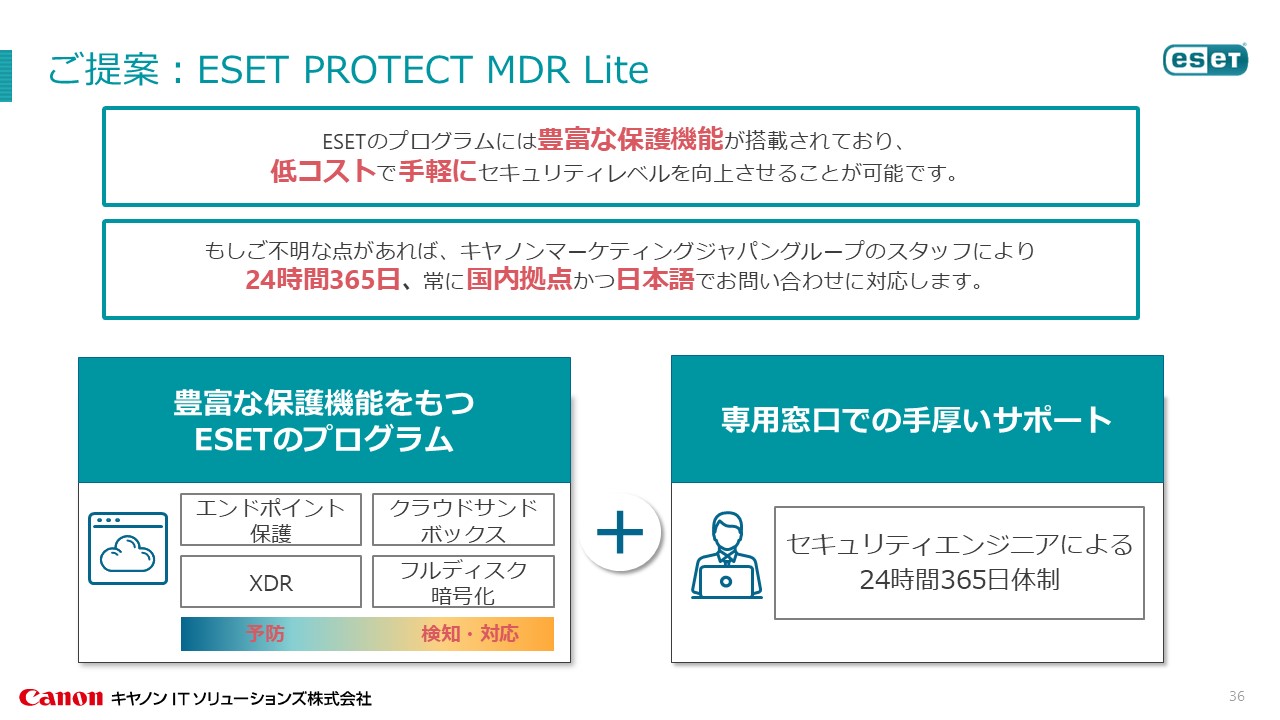

ESETのプログラムには豊富な保護機能が搭載されており、低コストで手軽にセキュリティレベルを向上させることが可能だ。また、ESET社とキヤノンMJグループのスタッフが国内拠点で日本語対応を行い、24時間365日サポートする(図26)。事業規模や業種に関わらず、このようなソリューションを活用し、セキュリティ強化に役立ててほしい。