2016年、その当時に最大級のDDoS攻撃で、多大な被害をもたらした「Mirai」ボットネットについて、攻撃手法や与えた影響を説明する。

DoS攻撃とDDoS攻撃の違い

DoS攻撃(Denial of Service attack/サービス拒否攻撃)とは、目的のサーバーやネットワークに過剰な負荷を与え、正常なサービスを実行できなくする攻撃のことだ。

DoS攻撃は、攻撃者の機器だけが攻撃に参加(賛同する複数人が参加する場合あり)するため、攻撃者側の機器や回線にも負荷がかかる結果、非常に大きな負荷はかけにくく、攻撃側のIPアドレスが限られるため防御がしやすいという特徴がある。ただインターネットの回線容量がそれほど大きくない時期には、この手法でもそれなりに効果があった。

その一方、複数の機器から攻撃を行う手法があり、これをDDoS(分散型DoS)攻撃と呼ぶ。DDoS攻撃は、以下2つの手法に大別される。

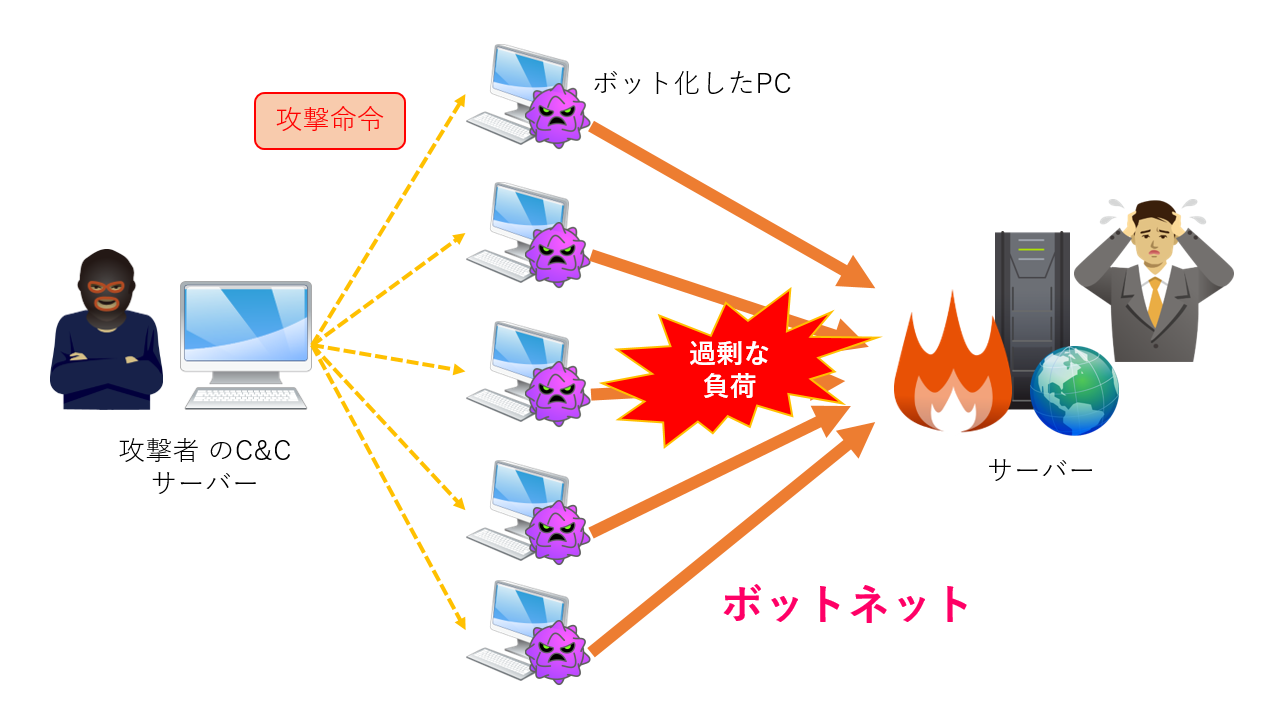

協調型DDoS攻撃

攻撃者が複数の機器を乗っ取り、これを踏み台にして目標のサーバーに過剰負荷をかける攻撃のことである。マルウェアを感染させボット化した機器で構成されるネットワークをボットネットと呼び、攻撃者がC&Cサーバーからボットネットに対し攻撃命令を出すと、各ボットが一斉に攻撃対象のサーバーに過剰な負荷をかける。

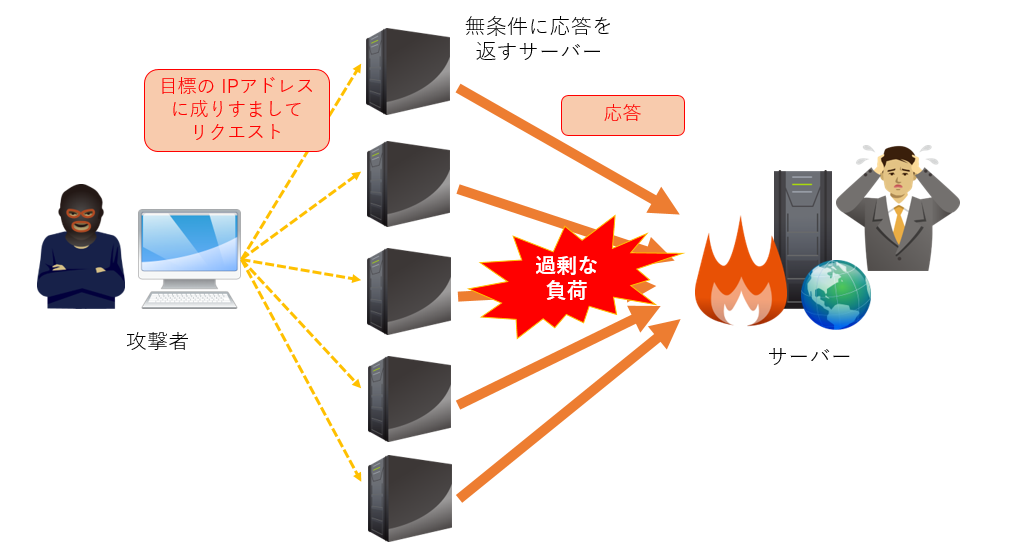

分散反射型DoS攻撃(Distributed Reflective DoS)

インターネット上には、外部からのリクエストに対して無条件に応答を返す機器が一定数存在する。このような機器に対し、攻撃者が攻撃対象の IPアドレスになりすましてリクエストを送信すると、応答は攻撃対象に送信される。これを悪用し、大量に複数の機器にリクエストを送信し、応答を集中させることで、目的のサーバーに過剰負荷をかける攻撃を分散反射型DoS攻撃と呼ぶ。

この攻撃に使われるプロトコルは、NTPやDNS問い合わせなどのUDPが使われる。接続の際にthree-way handshakingという方式で接続先の確認が行われるTCPとは異なり、UDPは接続先の確認を行わないため、なりすましが可能だからである。

分散反射型DoS攻撃の効率を示す指標として増幅率がある。これはリクエストに対し、応答のバイト数が何倍になるかという数値で、これが大きいほど効果的に負荷をかけることが可能だ。DNSリフレクション攻撃では8倍、NTPでは19倍から206倍という値に対して、後にMiraiを超えるDDoS攻撃となったmemcachedでは最大51,200倍を記録した。

これら2つを組み合わせた手法もあり、この場合はボットネットを介して分散反射型DoS攻撃を行う。

DDoS攻撃では、攻撃に参加する機器が多ければ多いほど負荷を掛けられるので、単なるDoS攻撃とは桁違いの影響を与えることが可能である。また接続元のIPアドレスが異なるため、IPアドレス制限で防ぐことも困難になる。

Mirai ボットネットの攻撃とは?

Miraiはマルウェアの一種であり、ARCプロセッサを使用しているネットワークカメラやデジタルビデオレコーダーなどの、いわゆるIoTデバイスに感染し、ボットネットを形成する。ここから攻撃対象に向け大量のデータを送信し、相手の機器を麻痺させるDDoS攻撃を行う。このマルウェアは2016年8月、MalwareMustDieというマルウェア調査グループにより初めて発見された。

MiraiはIoT機器に感染すると、ランダムなIPアドレスへの接続を試みる。ここで辞書攻撃を用いてログインを試み、成功すれば感染し、また別の機器へのアクセスを試み、と言ったようにどんどん感染を広げ、感染機器は数十万に達した。

感染したIoT機器の電源を入れ直したりリセットしたりすると、メモリー上からMiraiはいなくなるが、何も対策していない場合はすぐに再感染してしまう。

2016年9月にMiraiはセキュリティブログKrebs On Securityを攻撃した。Krebs On SecurityはCDN(コンテンツ・デリバリーネットワーク)として、Akamaiのサービスを使っていたが、膨大なネットワーク帯域を持つAkamaiのサービスを以てしても、Miraiの620Gbps近いDDoS攻撃には耐えられず、アクセス不能になってしまった。その当時Akamaiが経験した攻撃は、同じ2016年に発生した363Gbpsが最大であった。

2016年10月にはDNSサービスの運用会社Dynが攻撃された。この攻撃により、多くのWebサービス(Twitter、Pinterest、Reddit、GitHub、PayPal、PlayStation Networkなど)にアクセスできなくなり、日本でも大きく報道された。

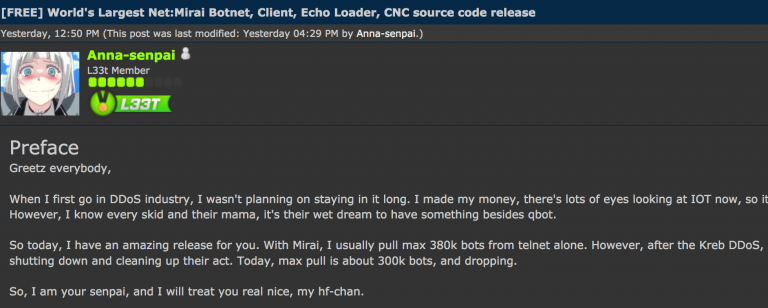

Miraiのソースコードが公開される

2016年10月、Krebs氏はMiraiのソースコードが、ハッキングコミュニティー Hackforumで公開されていることを明らかにした *1。

この書き込みで、Anna-senpaiと名乗るMiraiの作成者は:

- DDoS業界に参入した当初から、あまり長く続けるつもりはなかった。金も稼いだしIoTに対する目も厳しくなったので、ずらかる時が来た

- 今日は、あなた方にすごいものを公開するよ

- MiraiはTelnetが使えるボットだけで38万もあるよ。Krebsの攻撃後は、ISPの締め付けもあり30万と徐々に減ってるけどね

と述べている。

ソースコードが公開されたため、その後多くの亜種が作成されることとなった。

*1 Source Code for IoT Botnet‘Mirai’Released

Miraiボットネットの名称は、アニメから!?

Miraiの被害に遭ったKrebs氏は、攻撃から4ヶ月後の2017年1月にWho is Anna-Senpai, the Mirai Worm Author? *2というブログ記事を発表し、この中で犯人を指摘していた。

- Minecraftサーバー向けDDoS防御サービス会社 A社の副社長から、競合他社の B社が怪しいというタレコミがあった。

根拠として:

- B社の共同オーナーは、DDoS攻撃を行うハッカー集団のメンバーだった

- B社は競合のA社から顧客を奪うため、DDoS攻撃を頻繁に行っていた

ここで「競合から顧客を奪うため」というのは、競合の顧客に対しDDoS攻撃を仕掛け、「自分たちのサービスを使えば攻撃を軽減できますよ」と営業をかけることである。契約が取れたら、攻撃を止めるなり緩和するなどを行う、いわゆるマッチポンプ的なことを行っていたのだ。

- Krebs氏は、A社がDDoS攻撃に遭った時の経緯と、Kerbs On Securityへの攻撃経緯が類似していることに着目、B社について調査したところ、以下のことが明らかとなった。

- B社の社長(20歳)がLinkedInに掲載した得意な技術分野は、Anna-SenpaiがHackForumsに載せたプロファイルと同じで、このマルウェア作成に必要なスキルが揃っている

- B社の社長は、父親が作成したWebサイト(現在は削除済み)に「Minecraft関係のプログラムが趣味でdreadiscoolというハンドル名を使っている」と書き込んでいた

- dreadiscoolはMyAnimeList.netに見たことのあるアニメとして、Mirai という名前に関連のあるものを挙げていた

- Miraiのソースコードは、dreadiscoolがGithubに投稿したコードと酷似していた

またKerbs On Securityが狙われたのは、2週間前にKrebs On SecurityがvDOSというDDoS攻撃サービスの運営者を明らかにしたことに対し、敵愾心を抱いたから、と推測している。

このブログ記事公表後、捜査当局からKrebs氏にコンタクトがあり、最終的にB社の関係者3名が逮捕された。

また、Miraiという名称は、犯人が名称を挙げたアニメに関連しているのは間違いなさそうだ。ちなみにAnna-Senpaiという名前も別のアニメに登場する、主人公憧れの人物が元ネタで、HackForumsへの投稿時には、この人物がアイコンとして使われた。

その後、逮捕された3名は、memcachedを使ったDDoS攻撃の軽減に協力したとして実刑を免れ5年の保護観察処分となり、2,500時間の社会奉仕活動と12万7,000ドル(約1,424万円)の賠償金の支払いを命じられた *3。

*2 Who is Anna-Senpai, the Mirai Worm Author?

*3 「Mirai」ボットネットの作者、実刑を免れる--FBIへの捜査協力と引き換えに

Miraiがもたらした影響

非力なIoT機器であっても数十万台が集まれば、強力なDDoS攻撃が可能であることをMiraiは実証した。またソースコードが公開されたため、多くの亜種が作成されることとなり、Miraiの登場から数年たった現在でもさまざまな活動が観測されている *4。

亜種の中には変わり種として、BrickerBot *5と呼ばれるものも登場した。これはLinuxベースのルーターやブリッジなどの機器を検索後にコマンドを送信し、デバイス上のファイルをすべて削除することで機器を動作不能にする。攻撃者の意図は不明だが、「Miraiボットネットに悪用される前に、使用不要にしているのではないか?」という意見もある。

またMiraiの攻撃をきっかけに、IoT機器の脆弱性やそれを狙った攻撃がクローズアップされ、IPAが選定する「情報セキュリティ10大脅威 2017」には、IoTに関する脅威が、個人・組織とも初めてランクインすることとなった。

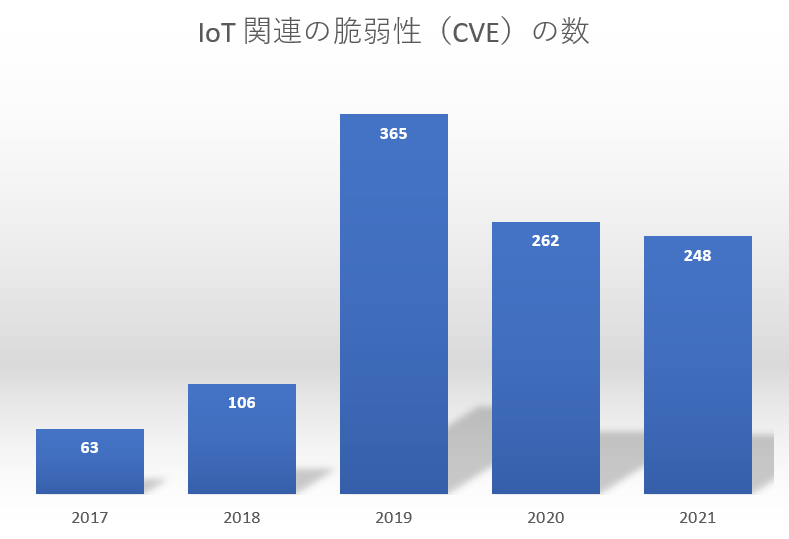

IoT関連の脆弱性発見にも進展が見られた。下記のグラフは、CVEのリスト *6で”IoT”を検索し、得られたCVEの検索結果を年毎に集計したものである。Mirai攻撃の翌年(2017年)には63件だったが、2019年には約6倍の365件になっている。その後は減少に転じたが、250件前後と高水準を保っている。

日本においては、IoT機器がDDoS攻撃などの踏み台に悪用されるのを防止する目的で、NICT(情報通信研究機構)が NOTICEという取り組みを2019年2月から開始した。これはインターネットから接続できるIoT機器に対してID/Passwordのパターンを複数試し、ログインできるようであればそのユーザーが使用しているISP経由で警告を行うというものだ。このテストが不正アクセスと見なされることがないように、事前にNICT法(国立研究開発法人情報通信研究機構法)の改正を行い、禁止されている不正アクセス行為から除外している(附則第8条第7項)。

さらにマルウェアに感染しているIoT機器を、NICTのNICTERプロジェクトで得られた情報を基に特定し、ISPから注意喚起を行う取り組みを2019年6月より開始している。

これらの取り組みでは、2020年9月までに1.1億のIPアドレスを調査し、NOTICEでは319件、NICTERでは1日平均186件の対象を検知し、ISPに通知した *7。

このようMiraiはIoTのセキュリティに大きな影響を及ぼした。今後も、この種のマルウェアは尽きることなく現れるだろう。

*4 Miraiの亡霊たち

*5 Rash of in-the-wild attacks permanently destroys poorly secured IoT devices

*6 Search CVE List

*7 NOTICEの実施状況 及び実施計画の変更について