ランサムウェアの被害者はジレンマに陥っている。その論点を整理してみよう。

この記事は、ESET社が運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

近年、ランサムウェアへの身代金の支払いが急激に増えている。しかし、これはサイバーセキュリティのための予算や投資家から調達した資金、あるいは保険金の使い方としては望ましいものではない。では、なぜ企業はランサムウェアに金銭を支払ってしまうのか?そして、それを防ぐにはどうしたらよいのか?

なぜ、これほど多くの被害者がランサムウェアによる身代金を支払ってしまうのか?

簡潔に言うと、少なくとも初めは支払う方が、支払わない場合よりも費用対効果が高いように見えるからだ。具体例を挙げるには、支払いを拒否した、勇気ある事例まで遡る必要がある。2017年、「ワナクリプター(別名ワナクライ)」による不正な支払い要求が世界中に広まった際、英国にある国民保健サービスのインフラも同じ被害に遭った。その被害の大きさはよく報じられており、インフラを再構築するのに1億2,000万ドル(約130億円)を要したという。この被害額には人的コストは含まれておらず、がん治療を含めて1万9,000件以上の予約がキャンセルされた。

2018年にはアトランタ市がSamSamというランサムウェアの被害に遭った。スマートシティに関するサーバーインフラストラクチャーに関して、5万1,000ドル(約560万円)もの身代金が要求されている。その後、数年かけてシステムを再構築するのに、1,100万~1,700万ドル(約12億~19億円)のコストを要したと報じられた。なお、この金額にはシステムの拡張や改善も考慮されている。アトランタ市というよりも、その納税者が身代金を支払ったようなものだ。

公に報じられた事例では、身代金よりもシステムの再構築に要するコストの方がはるかに大きかった。払うべきか否かのジレンマが生じるのは、倫理面よりもコスト面が大きく関与する。上記2つの例は、地方や中央の政府機関であったため、次なるサイバー犯罪に資金提供しないというモラルが強く働いたのだろう。残念なことに、1年後、フロリダ州のレイクシティ市とリビエラビーチ市はそれぞれ、50万ドル(約550万円)、60万ドル(約660万円)の身代金を攻撃者に対して支払った。

ランサムウェアの復号プログラムが提供されるかどうかわからないが、もし存在したとしても、データを回復できるという保証はない。実際、サイバーリーズン社の調査では、身代金を支払った企業の約半数が、復号キーを受け取った後も機密データへアクセスできなかったと報じられた。では、なぜ企業は要求に従って身代金を支払うのだろうか?それは、ランサムウェアを仕掛ける組織が、より商業的に洗練されてきているからだ。まず、システムの再構築に要するコストが報じられるにつれ、犯罪者側が暗号化するデータの価値を十分に理解するようになった。また、ランサムウェアに対抗するための交渉人とサイバー保険といった新しいビジネス分野も成長してきた。ランサムウェアの脅迫と、それに対する支払いを調整することで利益を上げている企業や個人が生まれているのだ。

中小企業では専門家による支援を受けられない場合も少なくないため、ランサムウェアの被害が事業活動に対して甚大な影響を及ぼしかねないことを忘れてはならない。身代金の支払いによって、ランサムウェアとの戦いを続ける企業と、営業を停止させられる企業に二分されるかもしれない。例えば、ヘリテージ・カンパニー社では結果として300人が職を失うことになってしまった。プライバシーに関する法律が制定されている国では、支払いによって規制当局への報告を免れるかもしれない。しかし、漏えいしたデータの削除を条件に支払いを行ったかどうかに関わらず、情報漏えいは当局に報告するべきだろう。

多くの場合、支払いは違法ではない

2020年10月、米国財務省外国資産管理局(OFAC)は、場合によってはランサムウェアへの支払いは違法になると決定した。具体的には、制裁リストにある国において、個人・組織・政府への支払いを手助けすることが違法となる。制裁リストには、いくつかのサイバー犯罪グループが含まれている点も重要だ。しかし、制裁リストにある人へ送金したり、送金を援助したりするのは既に違法ではなかっただろうか?では、今回の発表においての新しい点は何だろうか?サイバー犯罪者へ多額の資金が流れるのを止めるため、政府が動いている事実を有権者は理解する必要がある。EUも同様の措置をとっており、公式の制裁リストにある団体へ資金提供するのを防ぐ体制を整備した。

OFACの発表を別にすると、米国ではランサムウェアによる支払いに対する明確な指針がなく、税控除の対象になるとさえ言う専門家もいる。企業が脅迫に応じるかどうかの意思決定に関わる要因となるだろう。

サイバー犯罪に携わる人や、その居場所を特定するのは難しい。テクノロジーを悪用し、犯罪者グループは匿名で居場所が特定できないようになっている。しかし、支払うかどうかを決定するのに、その相手を知っているかどうかは重要な要素となる。制裁リストに載っている人や組織へ支払ってしまった場合、受取人の違法行為に関与したことになる。制裁リストにいる個人が、別の組織の中に身を隠しているケースもあり、分け前を得ている場合には、その支払いも違法となり得るのだ。

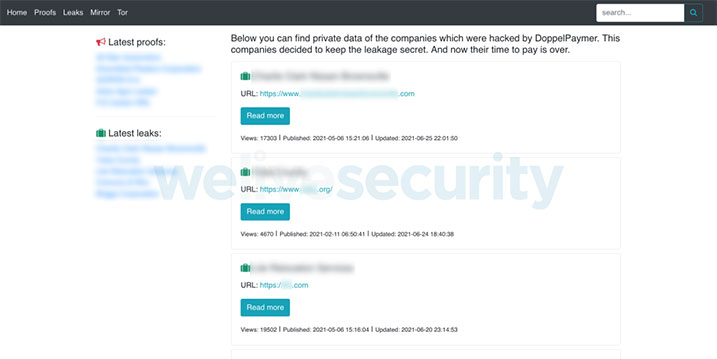

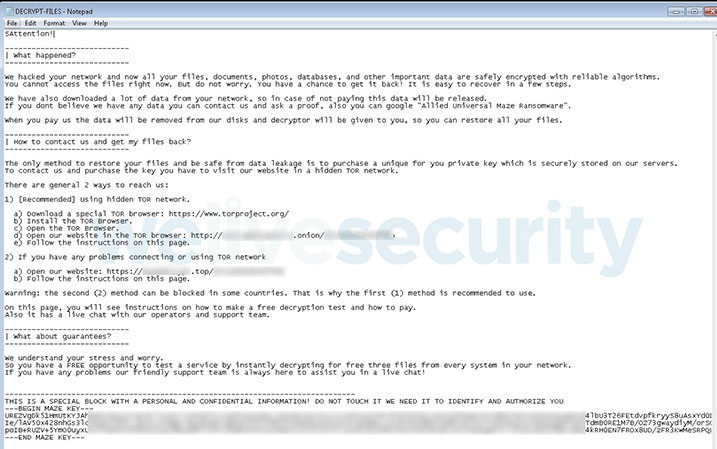

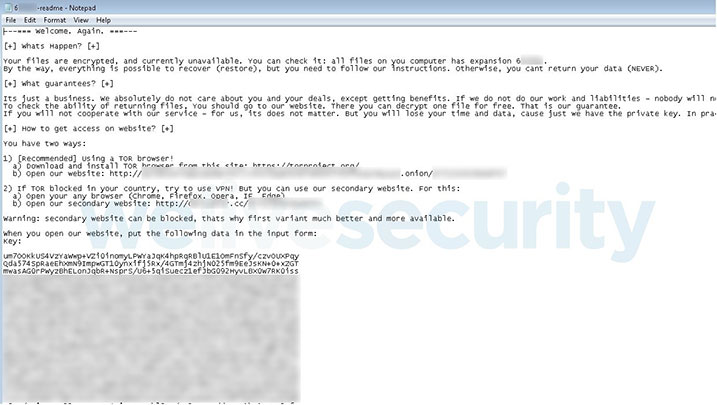

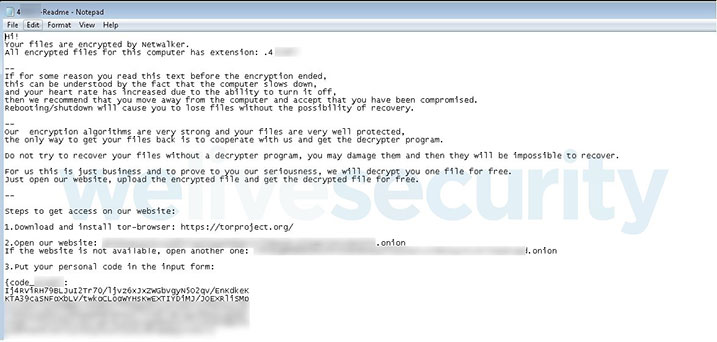

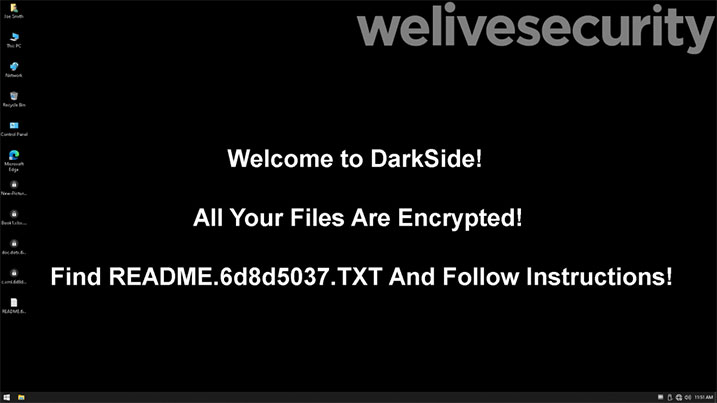

図1―ダークサイドに乗っ取られたデスクトップの壁紙

ようこそ、ダークサイドへ! あなたのすべてのファイルは暗号化されました。

「README.6d8d5037.TXT」を見つけ、その指示に従ってください。

最近は、コロニアル・パイプライン社による75ビットコイン(当時のレートで440万ドル、4億8,000万円相当)の支払いが報道された。米国FBI(連邦捜査局)が63.7ビットコインを回収したが、回収の時点では230万ドル(約2億5,000万円)相当、身代金の支払い時点では370万ドル(約4億円)に相当する。この事例から、制裁リストは支払いを防ぐのに十分に効果を発揮していないと言える。ロシアを拠点にランサムウェア攻撃を仕掛ける集団であると考えられるダークサイドは、制裁リストに載らないよう注意を払っている。例えば、データをイランに保管しないようにして、制裁リストに載らない地域で活動を行ってきた。

ランサムウェア・アズ・ア・サービスのビジネスモデル

サイバー犯罪集団のダークサイドは、コロニアル・パイプライン社の事件で不必要に注目を集めたため、現在は活動を停止している。制裁リストに載せられ、活動停止によってランサムウェアによる収益が止まったのだろうか?答えはノーだ。あらゆる既知のサイバー犯罪集団が制裁リストに載っていないのは残念だが、すべてを網羅するのは現実的でないだろう。これらの犯罪集団はサービス提供者であり、実際の攻撃者ではない場合が多いのだ。むしろ、攻撃者がランサムウェアを仕掛け、そこから得られた収益を分配するためのインフラやサービスを構築している。RaaS(ランサムウェア・アズ・ア・サービス)とも呼ばれ、RaaS提供者の協力者たちが実際の攻撃を行う仕組みだ。

攻撃者は標的を特定し、何らかの方法でネットワークに侵入する。特定した機密情報のコピーを盗み出し、ダークサイドのようなRaaS提供者から得た悪意のあるコードを標的に仕掛けるのだ。RaaS提供者は攻撃に必要なバックエンドの仕組みを攻撃者に提供し、被害者が支払った身代金のうち、例えば75:25といった割合で利益を分配する。ダークサイドが活動を停止した際は、他のRaaS提供者が得をしただろう。これは冗談ではなく、見込み顧客(標的)を抱えた協力者を得て、収益を拡大できたはずだからだ。

RaaSのサービス提供者と実際の攻撃者のうち、攻撃の責任を負うのはどちらになるのだろうか。サイバーフォレンジック部隊によって明らかにされ、メディアで報じられた情報では、サービス提供者の責任となっていることが多い。サービス提供者は、コードの種類や支払い情報、署名や識別情報といったもので特定される。事件を起こした協力者については、あまり聞かない。協力者は道端にいる怪しげな人物かもしれないし、洗練されたハッカーかもしれない。悪意のあるハッカーは、パッチを当てていない脆弱性を突いたり、スピアフィッシングをはじめとした標的型攻撃を仕掛けたりしてくる。彼らは、資金を集めサイバー犯罪を拡大してきている。

最近の傾向では、データを流出させるだけではなく、暗号化によってアクセスを妨げるものがある。ランサムウェア攻撃には情報漏えいがつきまとうものだ。

盗まれたデータの公開や販売を防ぐために身代金を支払うのは違法になるのか?

個人情報や機密情報をダークウェブ上で公開したり、販売するおそれがあるよう脅すのは、脅迫の一種であり、多くの場合は犯罪行為となる。ランサムウェアの身代金要求が大量に発生する米国では、資産の詐取に加え、文書または口頭で要求に従わなかった場合に脅迫するケースも含まれる。データを不正に暗号化し、システムへのアクセスを制限するだけでなく、不正に取得したデータをダークウェブ上で販売・公開すると脅迫するのは、脅迫行為に該当する。

筆者は弁護士ではないものの、基本的な理解としては、身代金を要求するのは違法であるが、自分が被害者になったときに支払うのは違法には思えない。サイバー犯罪者への支払いが違法ではないように見えるのは別の話だ。

サイバー保険と交渉人は問題をこじらせているのか、解決しているのか?

ランサムウェアの要求に従って支払うことは、「ビジネスに必要な経費に過ぎない」と考えるのは健全ではない。経営層は、できる限りサイバー攻撃に対して堅牢な組織であるよう、あらゆる予防策をとるべきだ。サイバー保険に入っただけで安心してしまうケースも見受けられ、保険会社によって定められた最低限のセキュリティ要件を満たしただけで、これまで通り営業を続けてしまう。不幸にも攻撃に遭ったときには、当該企業は蚊帳の外に置かれ、保険会社が犯罪者と直接対峙するのだ。

リビエラビーチ市とレイクシティ市の事件では、どちらも保険に入っていた。47万5,000ドル(約5,200万円)を支払ったユタ大学や、前述のコロニアル・パイプライン社も部分的にサイバー保険に加入していたが、それが補償されたかは不明である。

サイバー保険は、ランサムウェアへの支払いを補償し、被害を和らげるよう交渉してくれるが、既に述べたように、その他のコストも考慮しなければならない。ノルスク・ハイドラ社が2019年に攻撃を受けた際には、保険会社から2,020万ドル(約22億円)が支払われた。しかし、トータルのコストは5,800万~7,000万ドル(約63億~77億円)に達すると試算された。このうち、いくらかの部分は保険によって補償されていることになる。被害に遭った後にもコストは発生するものだ。ノルスク・ハイドラ社のようにランサムウェアの被害を受けた企業は、攻撃を受けてから復旧するための費用に加え、サイバーセキュリティの予防措置として、追加で3,800万~5,000万ドル(約42億~55億円)を費やすことになるかもしれないだろう。

もしサイバー犯罪者であれば、サイバー保険に入っている企業を特定し、身代金を支払う見込みの高い企業に標的を絞り込むだろう。支払うのは本人のお金ではないからだ。では、そうしないのはなぜだろうか。CNAファイナンシャル社の事件からその理由を類推できる。同社はシステムへのアクセスを取り戻し、盗まれたデータを取り戻すのにおそらく4,000万ドル(約44億円)を支払ったと報じられた。同社はサイバー保険を提供する企業であり、顧客が攻撃されないよう、多額の支払いを行ったものと考えられる。リストが盗まれてしまうと、保険会社は各顧客への攻撃に対し多額の補償をしなければならないからだ。実際のところ、サイバー犯罪者が顧客リストを取得したかどうかはわからない。一方で、サイバー保険の企業が身代金を支払ったのであれば、顧客も攻撃された際には支払うしかないと思うかもしれない。保険会社による身代金の支払いが、多くの企業へ誤ったメッセージとして伝わっていなければいいが。

サイバー保険は引き続き利用されるだろうが、サイバーセキュリティの観点からは保険の対象である、事業やシステムの復元・回復力を改めて定義するべきだ。その条件は極めて厳しくなるが、ランサムウェアへのリスクは抑制できる。サイバー保険は、事が起きたときの代替案と考えるべきではない。 攻撃された?面倒だけど、大丈夫だろう。保険に入っているから・・などと思わないで欲しい。

ランサムウェアへの支払いを禁じる時期なのだろうか?

5月にアイルランドの医療機関を狙ったランサムウェア「Conti」による攻撃では、データを復号したり、盗まれたデータが公開されないようにするために、犯罪者へ支払うのを禁じるべきではないことを示している。コロニアル・パイプライン社への攻撃のように、支払わなかったことで、市民への行政サービスが制限、あるいは停止され、人々がガソリン給油に列を成すような事態は避けたいものだ。これは政治的な問題にもつながる。社会的インフラへの攻撃は、モラル上のジレンマを引き起こす。特に医療分野では、次なるサイバー攻撃の資金源になる点を考慮すると、支払いの判断は難しい。

ランサムウェアへの支払いは、サイバー犯罪者に新たな機会をもたらしている。前述のサイバーリーズン社による調査では、ランサムウェアへ支払った企業の80%は別の攻撃の被害に遭い、うち46%の企業は同じ犯罪者による攻撃と見られている。要求に従うことで、次なる攻撃を引き起こすという事実を考えると、最初の支払いを禁じることで、サイバー犯罪者が利益を得る確率を大きく減らせるはずだ。

人命に関わる被害やリスクの観点から、ランサムウェアへの支払いを禁じるべきではないという議論は理解できる。しかし、この考えは現行の法律と矛盾しているように思える。主要な医療サービスへの攻撃を仕掛ける犯罪者集団が制裁リストに載っていれば、その支払いは既に違法となる。つまり、企業はある犯罪者には支払ってもよいが、別の犯罪者には支払ってはいけないという状況を意味する。モラル上のジレンマが市民の保護に関する場合、攻撃者が特定できるかどうかに関わらず、例えば、病院におけるランサムウェアへの支払いは合法になるかもしれない。

制裁リストによって、どの犯罪者へ支払ってよくて、どの犯罪者には支払ってはいけないと政府が選別するのは、筆者の見解では正しい指針とは思えない。

暗号資産に関する難題

暗号資産(仮想通貨)に関する規制の欠如と、取引を処理するために必要な多大なエネルギー消費の観点から、この話題については感情的にならざるを得ない。多くの金融機関は規制をかけ、犯罪行為によって得られた資金のマネーロンダリングを防止・検知する高い基準を設けている。金融機関で新しく銀行口座を開き、投資を始めるには、漏れなく本人確認が求められる。パスポート、公共料金の領収書、その他の多くの個人情報が必要だ。国によっては、弁護士の支援を受けた上で、不動産取引や多くのサービスや取引にも適用される。そして、暗号資産が登場した。勇敢な投資家によって開拓された通貨であり、サイバー犯罪者が好む通貨でもある。

暗号資産には、ある程度の匿名性があるため、サイバー犯罪者は身代金を要求する方法として指定するようになった。誰が受け取るのか知ることなく被害者は支払いを処理できる。すべての暗号資産が同じ匿名性を有しているわけではない点は指摘しておきたい。ウォレットの保有者はわからないが、ウォレットに関する情報は得られるものもあれば、ウォレット自体が隠蔽されているものもある。

暗号資産の規制については政治家も混乱している。エルサルバドルは、ビットコインを法定通貨として認める方針を発表している。これは現在、法定通貨としている米ドルに並ぶものだ。しかし、透明性と環境に関する懸念から、世界銀行では同国の方針を支援しないことを決定している。ビットコインの採掘は多大なエネルギーを消費するため、環境へ配慮すべき今の情勢に則していないからだ。今やビットコインのエネルギー消費は、アルゼンチン全土のエネルギー消費量と同程度までになっている。

中国の四川省では、エネルギー消費に対する懸念から近年、同地域におけるビットコイン採掘を止めるよう規制した。その後、中国政府は銀行や決済プラットフォームがデジタル通貨を扱うのを止めるよう指示した。このように、デジタル通貨という比較的新しい世界への対応について、各国が一方的に判断を下すことで混乱が続くことは間違いないだろう。

暗号資産は、身元を明らかにせずに支払いを受け取れるという、サイバー犯罪者が抱える大きな問題を解決してしまった。さらに、暗号資産への需要を高めてもいる。被害者が支払いを行うたびに、暗号資産への需要が高まるからだ。これが暗号資産の価格を上昇させ、市場を拡大させている。

コロニアル・パイプライン社の件で、FBIがウォレットを押収し、63.7ビットコイン(230万ドル、約2億5,000万円)を回収した際、そのニュースを受け、一般の暗号通貨市場は下落した。市場はジェットコースターのようなものなので、これはただの偶然かもしれないが。

興味深いことに、あなたが暗号資産の投資家であれば、サイバー犯罪者によって部分的に作り出された需要、つまり、価格上昇の恩恵を受けていることになる。ある意味、犯罪行為から経済的な利益を間接的に受け取っているとも言える。暗号資産への投資を支持している人もいるであろう、法執行機関の専門家の前でこの考えを話したときは、部屋の中が一瞬静まり返ったものだ。

おわりに

ランサムウェアへ身代金を支払わず、犯罪者への資金提供をしないという、良識ある行動を完全に無視することは、犯罪行為への資金提供を容認するという考えを生み出してしまう。そうであってはならない。

行うべきなのは、犯罪者への資金提供を違法なものとし、支払いを止めるよう立法者が積極的に働きかけることだ。支払いを禁じる法制を通過させた国は、先行者利益を得られるだろう。大規模な攻撃を仕掛けるサイバー犯罪者は、多額の資金を武器に、標的を絞り活動している。ランサムウェアへ身代金を支払うのを禁じる法律のある国や地域があれば、犯罪者は方針を変え、まだ、そのような法律のない国へと活動を集中させるだろう。この考えが理にかなっていると思えるならば、今こそ実行に移すときだ。立法者や政治家の動きが遅ければ、違法化に向けてロビー活動を推進しよう。

現実的には、その方が簡単だからといって身代金の支払いを検討している企業が、支払いを止めるように仕向けるために、ある程度の妥協点が必要だろう。例えば、サイバー保険は事件に要したコストの50%を控除し、保険会社が支払うものとする。そして、警察や当局へ事件が通知され、支払いの判断に関与した場合のみ補償がなされるものとする。そうすれば、支払いへの意欲も変わってくるだろう。サイバー犯罪を扱う機関があれば、すべての事件に対して目を配れるため、被害の規模についてよく理解できるようになるだろう。さらに、復号プログラムを集約し、制裁リストにある人物を把握、必要に応じて警察の協力を仰ぎ、プライバシー規制当局に通知し、以前に起きた交渉の範囲・結果について把握することも可能となる。

米国司法省が最近発表した覚書についても触れておきたい。ランサムウェアやオンラインでの脅迫に関わる事件、あるいは、ランサムウェアや脅迫にさらされたインフラを運営する被害者は、米国連邦検事のコンピューター犯罪と知的財産を扱う部門に通知することが求められるようになったのだ。情報を集約できるようになる一方で、調査の対象になったものに限られている。知る限り、ランサムウェア攻撃の被害を企業が報告する義務はないが、推奨はされている。すべての被害者は警察へ通報するべきであり、米国に居住しているのであれば、このページが参考になるだろう。

ランサムウェアの要求に従った支払いから得られた収益が、犯罪行為によって得られた不正なものであるとする場合、暗号通貨はマネーロンダリングや犯罪組織への資金流出を防ぐことはできるだろうか?その名前とは異なり、米国政府は暗号資産を通貨としては認めていない。政府は投資対象であると考え、投資して運よく収益が得られた際には、キャピタルゲイン課税の対象となる。もしも犯罪活動から得られた資金を投資会社が抱えている場合、確実に犯罪に加担していると言えるだろう。完全な透明性と規制が確立されるまでは、暗号通貨市場全体も同様ではないだろうか。

まとめると、身代金への支払いは違法とするべきだ。少なくとも、保険会社の役割を制限し、企業にサイバー犯罪事件の規制当局への情報開示を強制するべきだ。そして、匿名性を悪用されないよう暗号資産を規制しなければならない。これらの施策はサイバー犯罪への大きな対抗手段となるだろう。