2017年5月、突如、欧米や日本国内のトップニュースに取り上げられた、スペインから瞬く間に世界中に広まったワームのようなマルウェア「ワナクリプター」(またはワナクライ)は、コンピューターのデータを暗号化してビットコインで身代金の支払いを要求するランサムウェアだった。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

2017年5月12日金曜日、あるマルウェアが世界各国で猛威をふるった。情報セキュリティの世界をすさまじい勢いで揺さぶり、さらにもっと大きな力で犠牲者たちを飲み込んだ。その元凶は、ESETが「ワナクリプター」(WannaCryptor)と名付け、また「ワナクライ」(WannaCry)、「Wクリプト」(Wcrypt)などとも呼ばれる1つのランサムウェアである。

今回の猛威の一因に、攻撃側が、まだ世間に周知されていなかった脆弱性を突いたことが挙げられる。具体的には、SMB(サーバーメッセージブロック)を悪用した「エターナルブルー」(eternalblue)という脆弱性攻撃ツール(エクスプロイト)が用いられているのだが、実はこの脆弱性は、2017年4月にクラッカーによってリークされた、NSA(米国家安全保障局)がストックしていた膨大なデータの中に含まれていたものなのである。

ESETでは、この特殊なマルウェアが開発される以前に、ネットワーク防御モジュールがこの脆弱性に対応しており、ユーザーのマシンを防いだ。また、攻撃があった当日には「Win32/Filecoder.WannaCryptor.D」という当該の脅威に合わせて検知エンジンをアップデートし(15404 , May-12-2017, 13:20 UTC/GMT +02:00)、防御レベルを増強した。これに先立って「ESET LiveGrid」が、日本時間午後6時26分より、この特殊な攻撃をはね返していた。

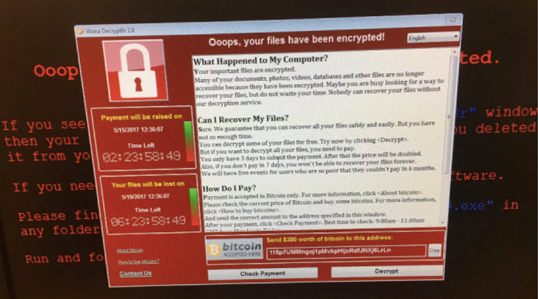

また、マルウェア自体の性質として、このランサムウェアは大半の暗号化型マルウェアと違ってワームに似た能力を持っており、自分で自分を拡散させることができる。その結果が、拡散速度のすさまじさによく現れている。次の画像は、英語版の被害画面である。

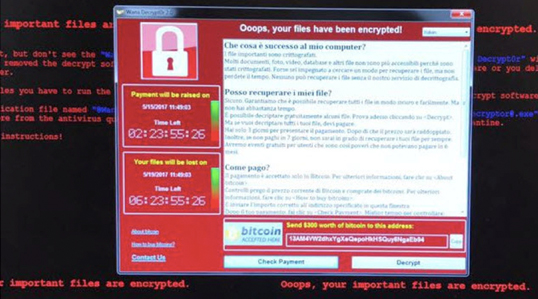

本件はスペインの大手通信会社の被害で始まり、そこから国内外へ素早く拡散した。まず英国の医療関連施設が感染したという情報が伝わり、次いでさまざまな商業サイト、企業サイト、そしてそれらの合間にあらゆる種類のネットワークの感染報告が続いた。世界中の人々が、オフィスや病院や学校のコンピューターからこのマルウェアのスクリーンショットを投稿している。下の画像は、イタリア語による被害画面である。

被害者が直面した最悪の問題は、攻撃を受けたファイルが暗号化され、攻撃者だけがその復元キーを持っている、ということである。これは特に医療分野で恐ろしい結果を引き起こす可能性がある。暗号化された患者の記録、医師のカルテ、その他の医療情報は、常時しっかりとバックアップが取ってあるのでなければ、使用不能ないしアクセス不能になってしまうからである。

ファイル解読のために要求される身代金の額は約3万円(300ドル)程度で、今のところこれまでに見られた他のランサムウェアに比べて少額である。だがその本当の被害額は、無数のファイルが使えなくなってしまうことと、このマルウェアが活動中に引き起こすあらゆる波及的損害の総計となるだろう。

またこの事件が起きたことで表に出たもう1つの課題がある。それは「責任」の問題である。使用されたツールのエターナルブルーは、幾つものフォーラムから自由にダウンロード可能である。今後の調査の継続が大いに期待されるが、それにしても、よくできたツールを公開フォーラムに供給し、何十万もの稼働中のマシンを感染の危険にさらすのは、少なくともセキュリティ業界の側からすれば、いくら何でもひどすぎると思われる。公開することには常に責任が伴うのではないだろうか。

脅威を防ぐ対応

幸いなことに、この最新の脅威から身を守るためにできることが幾つかある。遅かれ早かれ以下のことを実行する必要があるだろう。

- ウイルス対策ソフトをインストールする。これは今までも何度も聞かされたことかもしれない。しかし、「それはサーバーがやってくれるし、自分のPCにはファイアーウォールがあるから、ウイルス対策ソフトは要らない」とか、「ウイルス対策ソフトをこのサーバーにインストールするのはややこしすぎる」というせりふをこれまで聞かされてきたからこそ、あえてここでも同じことを繰り返し言っておきたい。実際こうして、大きな被害が生じているのであるから、評判の良いウイルス対策ソフトをインストールし、自分が感染してしまう前に、このマルウェアの拡散を食い止めるために戦う準備をしてほしい。例えばESETのネットワーク防御モジュールは、実にこの特殊なマルウェアが開発される以前に、リークされた脆弱性をネットワークレベルで攻撃しようとする試みをすでにブロックしていた。

- Windowsマシンのアップデートをすること。パッチをネットワーク全体に行き渡らせることは想像以上に難しい。だからこそ、できるだけ多くの人に最新パッチをインストールしてもらいたい。パッチは4月半ば以降、入手可能になっており、この攻撃を現に防いでいる。ハッカー集団のファイルリスト全体に対するパッチリストも公開されている。

- 情報武装すること。感染やエクスプロイトやその他情報セキュリティに関わる物事を調べている人は、知っているというだけですでに半分戦いに勝っている。素早くアイテムがリークされ、開発される場合にはなおさらである。ESETの脅威情報「Threat Intelligence」なども利用されたい。

これらの対象はすでに星の数ほど検知されている。2017年5月は、その数は顕著に増えている。そして、それは今すぐにでもやむという保障はどこにもない。上記で挙げた知的戦略をとることで、何をどう防御すればよいのかをより適切に決めることができるだろう。

追加情報

ワナクリプターとESETの防御戦略については、「ESET Knowledge Base article」(英文)に詳しく書かれている。この不法行為で犯罪者たちがビットコイン建てで受け取った総額を知るには、このリンク先を参照のこと。

2017年5月13日

この脅威のすさまじさを考慮して、Microsoftは一夜のうちに、公式サポートをすでに終了しているバージョンのWindows (Windows XP、Vista、Windows 8、Server 2003および2008 エディション)にパッチを当てるセキュリティアップデートをリリースした。

Windows XP、Windows 8、またはWindows Server 2003のマシンを使用している場合、2017年3月に使用できる同等のパッチはなかった、しかしワナクリプターの大発生のため、MicrosoftはこれらのOSバージョンのためのパッチを公開した。ただし、これらは通常、公式にサポートされなくなったOSバージョンの更新プログラムを引き続き入手できるカスタムサポート契約のユーザーだけが利用できる。こうした権利を持っていても、規制やコンプライアンス上の理由で更新できない場合は、それらのマシンをネットワークから長期間隔離する方法を検討してほしい。

2017年5月14日

ドメイン登録によってこの攻撃が「停止」できたという報告が行われている「誤ってグローバルなサイバー攻撃を止める方法」。これで全て安心できるかのように思えるかもしれないが、それ以上の攻撃がないと考えてはならない。実際には、すでにマルウェアのアップデートが報告されている。つまり、まだパッチを当てていない場合は、すぐに当てるべきなのである。