さまざまな性質を持つマルウェアの中でランサムウェアほど厄介なものはない。なぜなら、パソコンのデータを暗号化し読めなくしてしまうばかりか、元に戻すための「身代金」が要求されるからだ。しかも、攻撃者に金を振り込んだからといって本当に修復される保証がない。「PCサイボーグ」の出現から商品サービス化に至るまで、これまでのランサムウェアの変遷を振り返ってみる。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト

「We Live Security」の記事を基に、日本向けの解説を加えて編集したものです。

ITにおける主な脅威はマルウェアである。そして今後も間違いなくそうあり続けることだろう。だがマルウェアは、長年にわたってセキュリティのインシデントの主たる要因であったものの、その中身については、かなり変貌を遂げてきた。初期のマルウェアは文字通り「ウイルス」であったが、近年では、その洗練具合と被害の深刻さにおいて「ランサムウェア」がその代表格となっている。

同様に、不正コードを開発し配布する側の理由も、時を経て大きく変わった。当初は能力が認められることを目指してシステムの機能面をチェックすることが目的であったのが、今ではまず、利益目的すなわち金銭を得ることが第一となっている。こうした変化は、あっという間に起こった。

以下では、これまでのランサムウェアの進化過程を振り返るが、ランサムウェアの大半は、初期のバージョンから最近のものに至るまで、ユーザーのデータをハイジャックするために用いられてきた。とりわけ大きな変化は、最近ではこのマルウェアがサービスとして市場で売買されているということである。

すなわち、ランサムウェアは開発者にとって高収益が保証されているので、彼らはその亜種を次々と作り出しているのである。米国のセキュリティ企業であるトラストウェーブ(Trustwave)が2015年6月に公表した国際的なセキュリティ調査レポート(2015 Trustwave Global Security Report)によれば、この種のマルウェアへの投資がサイバー犯罪者に1,425%のリターンをもたらしていると推定している。

情報のハイジャックは決して新しい発想のものではないのだが、ユーザーと企業に対して非常に大きなダメージを与えていることと多様化が進んでいることによって、最近になって注目を浴びるようになってきたのである。

1989年、情報のハイジャックが始まる

最初のランサムウェアの登場は1989年にまでさかのぼる。「PCサイボーグ」(PC Cyborg)と呼ばれるトロイの木馬だった。「AUTOEXEC.BAT」ファイルを置き換えてフォルダを見えなくし、Cドライブ上の全てのファイル名を暗号化してシステムを使用できなくするものだった。ハイジャックされたユーザーは、PCサイボーグ社に189ドルを更新ライセンスとして支払うことを求められた。

その後数年間、ユーザーから金銭を強要するプログラムが幾つか登場する。これらはPCサイボーグで用いられた秘密鍵による暗号化(=対称暗号化方式)ではなく、公開鍵による暗号化(=非対称暗号化方式)のアルゴリズムが用いられていた。

例えば、2005年に「GPコーダー」(GP Coder)の亜種が続々出現した。GPコーダーは特定の拡張子を持つファイルを暗号化するもので、暗号化した情報を元に戻すには100ドルから200ドルの支払いが要求された。

ランサムウェアから亜種が派生

初のランサムウェアが登場した後、同じ原理によりながらも別の仕組みを持つマルウェアが登場した。それは、暗号化を使うのではなく、ユーザーのシステムの遮断を行って情報にアクセスできなくしたのだった。

その代表例が、2010年に初めて確認された「ウィンロック」(WinLock)である。ウィンロックがユーザーのコンピューターに感染すると、全く操作ができなくなり、ただ、スクリーン上に支払い要求のメッセージが表示されるようになってしまう。

被害者が遮断されたシステムを復旧させるためには、SMSメッセージを攻撃側に送り、約10ドルの支払いに応じなくてはならなかった。つまり目的はファイルの感染ではなく、むしろユーザーの機器や情報へのアクセスを遮断することに焦点が当てられていたのである。

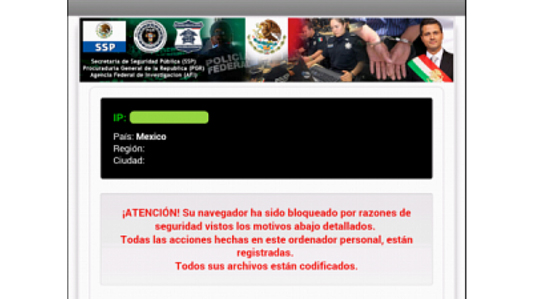

同じような趣旨で、2012年にはいわゆる「ポリスウイルス」と呼ばれる「レベトン」(Reveton)が現れた。感染したユーザーシステムへのアクセスを遮断し、まるで各国の警察がユーザーの法律違反を指摘しているかのような偽造メッセージを表示した。システムへのアクセスを復元するためには、「罰金」を支払わなければならなかったのである。

メキシコのユーザーがレベトンに感染した際に現れた偽造メッセージ

アクセスが回復した後にユーザーは、レベトンのハイジャック手法が実は比較的単純な仕組みであったことに気付くことになる。セーフモードでシステムを起動し、レジストリキーを削除することで、ユーザーは要求された支払いをすることなく機器へのアクセスが取り戻せたのである。

ランサムウェアの増加と複雑化

近年、ユーザー情報を暗号化するように設計されたマルウェアに、新たな傾向が現れてきている。サイバー犯罪者はユーザーのファイルの復号化と引き換えに身代金の支払いを要求するのである。こうした挙動を行うマルウェアについては、ESETセキュリティソリューションでは「ファイルコーダー」(filecoders)で検出されるようになっている。

また2013年には、「クリプトロッカー」(CryptoLocker)が各国で多くの感染を引き起こした。2,048ビットのRSA 公開鍵のアルゴリズムを使って暗号化し、ある決まったタイプのファイル拡張子のみをターゲットとしていた。また、秘匿性を持ったTorネットワークでC&Cサーバーに通信を行うという特徴があった。

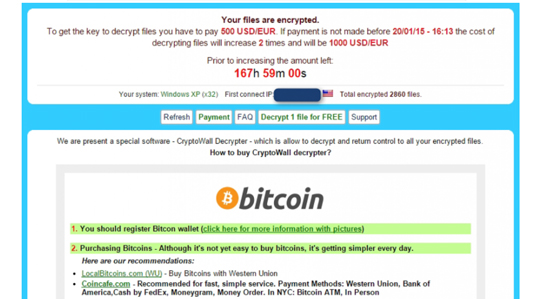

ほぼ同時期にクリプトロッカーの亜種である「クリプトウォール」(CryptoWall)が出現した。ブラウザへのエクスプロイトキットを組み込んだりドライブバイダウンロードによって感染させたりするのではなく、メールの添付ファイルという、ごく一般的な手法で悪意あるファイルを送り込んだために、感染数においてクリプトロッカーを凌駕する被害を残した。この種のマルウェアは、時を経て改良され新たなバージョンへと進化していった。つまり、感染や支払いの方法を変更した、さまざまな亜種が登場した。

支払い方法にビットコインを利用したランサムウェアの身代金要求画面

そして2015年1月、CTBロッカー(CTB-Locker)の出現により、ランサムウェアに新たな傾向がもたらされた。トロイの木馬型ダウンローダーによって被害者のコンピューターに侵入するのである。さまざまなバージョンが出回ったが、その中には、支払いに関するメッセージや指示がスペイン語で記載されていたものも含まれていた。これは、スペイン語圏の人々をターゲットとしていたのである。

このマルウェアは「クリトロニ」(Critroni)とも呼ばれ、リバースエンジニアリングが困難な楕円暗号化アルゴリズムを使って、ハードディスクやリムーバブルドライブ、ネットワークドライブ上のファイルを暗号化してしまう。作者は秘匿性を保とうとTor経由でC&Cサーバーに接続していた。身代金は8ビットコインだった。

多様化するランサムウェア

ランサムウェアに感染すると、サイバー犯罪者に支払いをせずに情報を取り戻すことがほとんど不可能となる。しかも、メカニズムが複雑化するとともに攻撃の数も増加している。そして残念なことに、たとえ支払いをしたからといってファイルが復元するという保証はないのである。

こうしたランサムウェアは今まで主にWindows OS上で発見されてきたが、2014年にはAndroid、つまり携帯機器において最も普及しているプラットフォームでも現れる。ファイルコーダータイプのマルウェアで「シンプロッカー」(SimpLocker)と呼ばれた。特定の拡張子を持つファイルに対しSDカードデバイスをスキャニングするという仕組みであり、スクリーン上にポリスウイルスと同様のメッセージ表示し、ファイルを暗号化し復号化のための支払いを要求するという、ポリスウイルスと同じ目的を持っていた。

ほかにも「アンドロイドロッカー」(AndroidLocker)というマルウェアも登場している。これは、ユーザーの信頼を得るためにAndroid用の合法的なセキュリティソリューションやアプリのように見せかけてユーザーをだまそうとするところに最大の特徴がある。

ランサムウェアのこうした多様化はその後も続いており、2015年の秋にはIoT(モノのインターネット)をターゲットとするランサムウェアが膨大に増えている。スマートウォッチやテレビのようなさまざまな情報通信機器がこの手の悪意あるソフトウェアに狙われている。特にAndroid OSで実行されるソフトウェア(アプリ)による感染が最も懸念されている。

このままでいることは脅威か

ランサムウェアの増加は今なお続いており、今後もこの傾向は変わらないだろう。今やランサムウェアは、サービスとして購入できるようになっており、SaaS(サーズ)ならぬRaaS(ラーズ)、すなわち「サービスとしてのランサムウェア」が成り立っている。RaaSにおいては「トックス」(Tox)というツールによって、技術的知識がなくてもランサムウェアが自動生成できるのである。

同様に、初のオープンソースのランサムウェア「ヒドゥン・ティア」(Hidden Tear)が公開されたため、この手のマルウェア(その亜種も含め)開発者にとっては新たな好機が開かれている。今後、大規模な開発が行われるのは確実であり、より洗練されたランサムウェアが次々と生み出されることになるだろう。

個々の被害を見ても、全体的な統計の数字を見ても、この数年、ランサムウェアは活発な活動を続けると予測される。これまで通り、第一に非合法的な収益を目的としているからであるが、加えて第二に、これまでと違った機器を感染させることや、被害者数を競うという意欲が攻撃側に芽生えているからである。

したがって、ランサムウェアの犠牲者にならないために最も重要なことは、マルウェア対策セキュリティソリューションを運用することによって、少なくとも感染の可能性を最小化することだ。脅威は複雑かつ多様で広範囲ではあるが、そうであっても、感染ルートや方法には大差はないのである。

ランサムウェア攻撃からの防御についてさらに詳しい内容は、以下を参照。

11 things you can do to protect yourself against ransomware, including CryptoLocker By Lysa Myers posted 12 Dec 2013 - 06:42PM