最近、海外では企業から金銭を脅し取ることを目的としたサイバー攻撃が目立ち始めている。例えば、「DDoS攻撃でサービスをダウンさせられたくなかったらお金を払え」と要求したり、ランサムウェアでパソコンの重要なファイルを勝手に暗号化し、「復号鍵を購入しろ」と迫るといった手口だ。今後、日本国内でも本格的な被害が発生する恐れがある悪質な攻撃について紹介する。

ボットネットを駆使して、大量のパケットを送り付けサーバーをサービス停止に陥れるDDoS攻撃

「DDoS(Distributed Denial of Service attack)攻撃」は、日本語では「分散型サービス拒否攻撃」と表現される。企業のWebサービスの停止を狙ったDoS攻撃の一種だ。

そのDoS攻撃とは、標的とした企業に一度に大量のデータを送り付け、ネットワークを人為的に溢れさせて正常に機能するのを妨げたり、大量の処理をアプリケーションに要求してサービス停止に追い込む攻撃である。DoS攻撃は、単独の攻撃者が、「直接に手を下す」形で仕掛けている場合が多い。

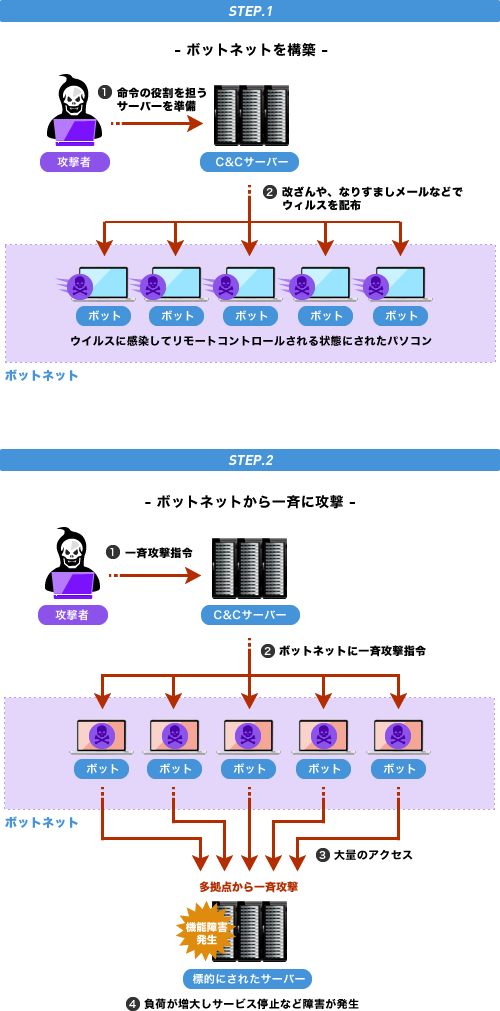

これに対して、DDoS攻撃は「間接的に手を下す」形で仕掛けるものだ。DDoS攻撃で行動を起こす主体は、マルウェアに感染した大量のパソコン(ボット)群=ボットネットである。ボット内のマルウェアは普段は行動を起こさない。攻撃者から指令を受けたときに、ボットに潜んだマルウェアがいっせいに動き出し、一気に攻撃を仕掛ける。

つまりDDoS攻撃は、大量のボットを遠隔操作して「分散型の攻撃」を仕掛けるのだ。大規模なボットネットから一気に膨大なデータが送りつけられるので、その破壊力はDoS攻撃よりもはるかに大きいのが一般的。しかも、ボット経由での攻撃なので真犯人の特定が困難だ。攻撃者にしてみれば、自らの姿をうまく隠しながら、広範囲かつ強力な攻撃ができるのだ。

ネットワークやサービスの停止をネタに脅迫してくる新手のDDoS攻撃

ECサイトのサーバーが攻撃を受けたとしよう。結果としてサービス停止に追い込まれれば、その間は売上ゼロという事態にもなってしまう。オンラインでさまざまなサービスを提供している企業でも同じだ。

オンラインサービスを提供していない企業でも被害を受ける場合もある。例えWebサイトで製品情報を提供しているだけのサーバーでも、停止してしまうと電話による問い合わせなどが増え、通常業務に支障をきたす可能性がある。

このようなDDoS攻撃による大きなダメージをちらつかせ、「DDoS攻撃を仕掛けてほしくなければ金を払え」と脅迫するケースがここ最近、目立ち始めた。もっと手の込んだ手口では、「DDoS攻撃を受けているようですが、我々に依頼すれば短時間で解決します」と、セキュリティ事業者のフリをして、攻撃側の共犯者がアプローチしてくることもある。

また金銭を要求するのではなく、思想や抗議など社会的な活動のためにDDoS攻撃を仕掛けられるケースもある。最近でも、「PSN」や「Battle.net」といったゲームサービスに対してDDoS攻撃が仕掛けられ、 Lizard Squadを名乗るグループが犯行声明を出した事件も発生し、話題を集めた。

企業のIT管理者は社員のパソコンが乗っ取られ知らぬ間に「加害者側」となるリスクに注意

それではDDoS攻撃から企業を守るためには、どのような対策を取ればよいのだろうか。この攻撃で送られるデータは、通常のパケットと何ら違いはない。したがって根本的に防ぐことは難しいとされるが、まずはDDoS攻撃に特化した専用のセキュリティ製品(専用アプライアンス)の導入を検討してみるのがよいだろう。

また、DDoS攻撃への対策をあらかじめ組み込んでいるサービスプロバイダーもある。アプリケーションレイヤーで攻撃を検知し、その情報をサービスプロバイダーに伝えることで攻撃を防ぐ。また大量のデータ通信に対しては、コンテンツデリバリネットワーク(CDN)使うのも有効な手段といえる。

一方、企業のIT管理者であれば、DDoS攻撃への対策だけではなく、社員のパソコンがマルウェアに感染させられてボットと化し、気が付かないまま「DDoS攻撃に加担している」ケースにも注意したい。クライアントPCにアンチウイルス製品を導入しておくのはもちろん、社員に対して啓蒙しておくことが必要だ。

重要なファイルを勝手に暗号化し復号鍵の購入を要求してくるランサムウェア

DDoS攻撃は、企業のネットワークやサーバーなどの機能を破綻させる攻撃だが、直接的に企業に「身代金(Ransom:ランサム)」を要求してくる攻撃もある。「ランサムウェア」、いわば「身代金要求型マルウェア」だ。

何を「人質」にして身代金を要求してくるだろうか。人質とされるのは、パソコンに保存されている「重要なファイル」だ。一般的なランサムウェアは、パソコンに侵入すると、保存しているデータを勝手に暗号化して利用できなくする。そしてファイルを開こうとするとメッセージが表示され、「解除コード」を購入するように迫る。つまり、攻撃者の要求に応えなければ、「人質にとられた重要なファイルを失うことになる」とユーザーを脅すのである。もちろん、相手は犯罪者であり、要求を飲んで送金したところで、必ず復号できるという保証はない。

ファイルを暗号化する手口は一例に過ぎない。例えば2009年頃には、身に覚えのない「アダルトサイトの利用料金を支払え」というポップアップ画面を繰り返し表示するランサムウェアが日本国内でも広まった。

最近では2013年9月に大量の被害者を出した「CryptoLocker」というランサムウェアが話題になった。これは、メールの添付ファイルとして送り付けられ、うっかり開くと感染してしまう。そしてパソコンに保存されていたファイルが暗号化されてしまうのだ。

このCryptoLockerは、多くの被害者を出したことだけではなく、別のことでも注目を集めた。このランサムウェアを作りだした攻撃者が、オンラインバンキングの情報を騙し取って不正送金を可能とするトロイの木馬型マルウェア(バンキング・トロージャン)「Gameover Zeus」を拡散させた者と同一人物であったことだ。

「Gameover Zeus」と「CryptoLocker」は世界的に多くの被害者を出したため、米司法省が主導し、日本の警察庁をはじめ、複数の国の政府機関と民間会社が共同で掃討作戦を2014年に展開している。(http://www.justice.gov/opa/pr/2014/June/14-crm-584.html)。同作戦と合わせて、FBIは、「Gameover Zeus」のボットネットを管理する「slavik」ことエフゲニー・ミハイロビッチ・ボガチェフ(Evgeniy Mikhailovich Bogachev)を指名手配した。

![Evgeniy Mikhailovich Bogachevに対するFBIの手配書[http://www.fbi.gov/wanted/cyber/evgeniy-mikhailovich-bogachev]。現在FBIのCyber's Most Wantedで指名手配されているのは18名いる。](/files/user/malware_info/images/threat/141023/images/img02.jpg)

Evgeniy Mikhailovich Bogachevに対するFBIの手配書

[http://www.fbi.gov/wanted/cyber/evgeniy-mikhailovich-bogachev]。

現在FBIのCyber's Most Wantedで指名手配されているのは18名いる。

今後も登場し続けると予測されるランサムウェア重要なデータは常にバックアップを

暗号化技術は、標準的なライブラリーがあるので、ある程度のプログラムが書ければ実装はさほど難しくない。あわせて、暗号鍵も長いものが利用できるので、強力なランサムウェアも比較的簡単に作ることができてしまう。今後もランサムウェアが登場し続ける可能性は十分にあるのだ。実際、ESETでも日本国内におけるランサムウェアの増加を検知している。

サイバーセキュリティ情報局:ランサムウェアが日本で感染拡大しています

https://eset-info.canon-its.jp/malware_info/news/detail/140926.html

それでは、ランサムウェアへの対策はどうすればよいのだろうか。暗号化ランサムウェアにも弱点がある。それは、暗号化処理にかなりのCPUパワーを必要とすることだ。ランサムウェアに感染しファイルの暗号化がなされている最中のパソコンの動作が「重く」なることもある。このため、ランサムウェアが実行されていることをパソコンの挙動から判断できる場合もあるので覚えておきたい。

この場合、そのまま放置すると暗号化処理が進行してしまい被害が拡大する。問題がありそうだと判断した場合は、まず対象のパソコンをシャットダウンし、専門家に相談するのがよいだろう。

もちろん、日ごろからウイルス対策ソフトを導入し、悪質なマルウェアへの感染を防止することが大切だ。OSやソフトウェアの脆弱性を解消しておいたり、メールで送り付けられた不審なファイルを開かないといった基本的なセキュリティ対策も抑えておきたい。また被害に遭ってしまった場合に備え、業務用の重要なデータは、常にバックアップを取っておくことも必要だ。