企業・組織内で非常に複雑なパスワードの運用ルールを策定すると、従業員を苦しめることになる。よく使われるパスワードの利用は禁止した上で、従業員と組織全体を助ける方法を検討しよう。

この記事は、ESET社が運営するマルウェアやセキュリティに関する情報サイト「WeLiveSecurity」の記事を翻訳したものである。

米国国立標準技術研究所(NIST)のエンジニアであるBill Burr氏が、後にグローバルスタンダートとなるパスワードセキュリティの基準を発表したのは2003年のことだ。個人や組織がアカウントを保護できるよう、十分に長い「ランダム」な文字列や数字、記号を組み合わせて、定期的な変更を推奨するポリシーが提言された。

14年後、同氏は過去の提言を後悔していることを認めた。「人々が考えもなしに、望ましくないパスワードを選んでしまっている」とWall Street Journalに対して述べている。

また、xkcd comic(ウェブコミックサイト)の有名な風刺漫画では、「20年をかけ、人間には覚えにくく、コンピューターには推測しやすいパスワードを使用するよう、人々に教え込んでしまったようだ」と描写された。

最近の研究では、人は平均して100程度のパスワードを覚えなくてはならない状況にあり、その数は近年急速に増えている。数年前の時点でも、オフラインのコードを含めて50個近いパスワードを使わなければならない人もいたのは事実であり、このようなパスワードに関わる習慣やポリシーは現実的ではない、と一部のセキュリティ専門家は指摘している。

実際、ある調査によると、多くの人はパスワードを5つも覚えていられないため、推測しやすいパスワードを設定してしまいがちだということが判明している。さらには、複数のオンラインアカウントで同じパスワードを使い回してしまっていると言う。中には、数字や記号を文字列に置き換えている場合(例:「password」を「P4??WØrd」に変更する)もあるが、それでも解読しやすいパスワードになっている。

近年、OWASP(Open Web Application Security Project)やNISTといった組織は、パスワードのセキュリティを高めつつも、ポリシーや勧告をよりユーザーフレンドリーな方法へとシフトさせている。

同時に、マイクロソフト社やグーグル社といった大手IT企業は、パスワードの使用を止め、パスワードレスへの移行を推奨している。しかし、中小企業ではパスワードの使用を止める準備はできていないかもしれない。そこで以下では、2023年において企業と従業員にとって助けとなるパスワード運用に関するヒントをいくつか紹介する。

過剰に複雑なパスワードの作成ルールを課すのを止める

過剰に複雑なパスワードの作成ルール(例えば、大文字や小文字の両方、1つ以上の数字や記号を含める)は、もはや必須ではない。このようなルールを課したとしても、ユーザーが推測しにくいパスワードを設定する結果にはならないからだ。逆に、推測しやすく覚えにくいという「二重に問題を抱えた」パスワードを設定してしまうことになる。

パスフレーズに切り替える

短く覚えにくいパスワードの代わりに、パスフレーズを使ってみよう。より長くて推測されにくく、覚えやすいパスワードだ。例えば、大文字、特殊文字、絵文字が散りばめられた、何となく頭に浮かんだ文章を使ってもよい。特別に複雑でなくとも、自動化ツールが解読するには極めて長い時間を要するだろう。

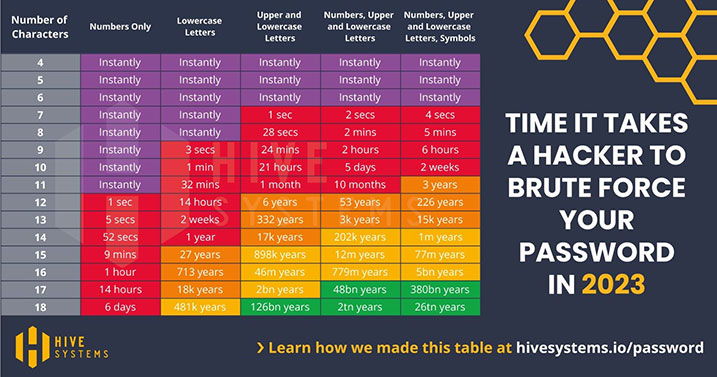

数年前までは、小文字や大文字、記号、数字を含んだ最低8桁の文字列が適切なパスワードだと考えられていた。しかし今日では、MD5ハッシュ関数で保存されたパスワードであれば、自動化ツールによって数分で解読されてしまう。

逆に、大文字と小文字だけで構成された18桁の単純なパスワードは、解読に遥かに長い時間を要した。このテストは、Hive Systems社によって行われ、2023年4月に実施・公開されたものだ。

パスワードは最低でも12桁で、長ければ長いほど良い

NISTのガイドラインでは、パスワードの長さが強度に大きな影響を与えると指摘した。最低でも12桁、複数のスペースを含めて最大で64桁の長さが推奨されている。同じ条件であれば、長いほど良いだろう。

多様な文字を使えるようにする

パスワードを設定する際には、絵文字を含め、すべてのASCII文字とUNICODE文字を利用可能にしておくべきだ。また、従来のパスワードへの置き換えが推奨されているパスフレーズに必要であるため、スペースの利用も許可しておきたい。

パスワードの再利用を禁止する

複数のオンラインアカウントでパスワードを再利用してはならないという認識は、今や広まってきている。1つのアカウントで情報漏えいしてしまうと、ほかのアカウントまで侵害されてしまうからだ。

しかし、習慣は簡単には変えられないものだ。米国の研究機関Ponemon Instituteが2019年に実施した調査では、回答者の約半数が平均して5つのパスワードを業務用と個人用のアカウントで再利用していることが判明している。

パスワードに「有効期限」を設定しない

NISTはまた、ユーザーからの要求や不正侵入の明らかな証拠がない限り、定期的なパスワード変更を要求しないことを推奨している。十分に複雑なパスワードを繰り返し作成するのは、ユーザーには耐えられないというのが理由だ。定期的な変更を促すことで、メリットよりデメリットの方が大きくなってしまう可能性があるということだ。

2019年にマイクロソフト社がパスワードの有効期限ポリシーの廃止を発表した際、パスワードの有効期限という考え方自体に疑問が呈された。

マイクロソフト社のブログでは、以下のように記載されている。

「パスワードを盗まれる可能性が高いことが前提である場合、その盗まれたパスワードを攻撃者が悪用することを許容できる期間はどれくらいでしょうか?Windowsのデフォルトは42日間です。非常に長いと思いませんか?以前は90日でしたが、現在の基準では60日となっています。頻繁にパスワードを失効させると、それ自体が別の問題を引き起こしてしまうためです。」

しかしながら、これはあくまで一般的なアドバイスだという点に注意してほしい。攻撃者から標的にされやすく、事業において重要なアプリであれば、パスワードの定期的な変更を従業員に強制する場合もあるからだ。

秘密の質問や、知識に基づいた認証を止める

パスワードに関するヒントや知識に基づいた認証手段も時代遅れだ。これらは実際、忘れてしまったパスワードを思い出すのに役立つかもしれないが、攻撃者にもヒントを与えてしまうからだ。ESET社のJake Moore氏は、「パスワードを忘れた場合」のページを悪用して、PayPalやInstagramなど、他人のアカウントへ不正侵入する方法を実証している。

例えば、「初めて飼ったペットの名前は?」といった質問の答えは、簡単な調査やソーシャルエンジニアリングによって容易に推測が可能であり、自動化ツールを使うとそれほど時間をかけずともパスワードを突き止められる可能性がある。

よく使われるパスワードを禁止する

これまで使われていたパスワード生成ルールに頼るよりも、よく使われるパスワードや、以前に漏えいしたパスワードを「ブラックリスト」に入れて、新しく設定するパスワードと一致しないようにするべきだ。

2019年、マイクロソフト社は漏えいした30億件以上のユーザー名とパスワードから構成されるデータベースで、ユーザーのアカウントを検証した。結果、4,400万人のユーザーが漏えいしたパスワードを使用しており、再設定を余儀なくされた。

パスワードマネージャーやツールの使用をサポートする

パスワードの作成や保管の手間を軽減するために、「コピー&ペースト」機能やWebブラウザーのパスワード管理機能、外部のパスワードマネージャーの使用を許可するべきだ。

また、非表示にしたパスワードを一時的に表示するか、パスワードの最後の文字列を確認できるよう設定する必要がある。OWASPのガイドラインによると、長いパスワードやパスフレーズ、パスワードマネージャーの使用によって、入力の使い勝手を改善する効果が期待される。

初期パスワードの有効期間を短くする

新入社員用にアカウントを作成した場合、システムによって自動生成された初期パスワードやアクティベーションコードは、文字や数字を含み、少なくとも6桁以上のランダムな値に設定するべきだ。

そして、この初期パスワードは短時間で失効するように設定し、長期にわたって運用するパスワードとして使用されないようにする。

パスワードの変更をユーザーに通知する

パスワードを変更する際には、まず、現在のパスワードを入力させ、理想的には二要素認証(2FA)を有効化させるべきだ。設定が完了した際は、ユーザーに通知が届くようにする。

パスワードの再設定プロセスに注意する

再設定プロセスにおいて、現在のパスワードが公開されないようにする。同様に、そのアカウントが存在しているかどうかも知られてはならない。つまり、攻撃者にはいかなる情報も与えてはならないということだ。

CAPTCHAなど、自動化ツール対策機能を活用する

漏えいしたアカウント情報の悪用やブルートフォース攻撃、アカウントの閉め出しといったリスクを軽減するために、自動化ツール対策機能の活用が推奨される。漏えいしたパスワードの禁止やソフトロックアウト、帯域制限、CAPTCHA、ログイン試行間隔の調整、IPアドレス制限などの制御が含まれる。また、位置情報や、その端末における最初のログイン、最近のログイン試行などを考慮したリスクに基づく制御もある。

現在のOWASPの標準によると、1つのアカウントにおいて、1時間あたりのログイン失敗は最大で100回までにする必要がある。

パスワードのみに依存しない

どんなに複雑で推測しにくいパスワードを設定したとしても、価値あるデータを攻撃者から守る防御層は1つしかない。アカウントの保護を強化するには、さらなる認証要素の追加が必須だろう。

そのため、可能な限り二要素認証(2FA)または多要素認証(MFA)を有効化すべきだ。

ただし、すべての二要素認証が同等に安全なわけではない。二要素認証を設定しないよりは良いものの、ショートメッセージはいくつかの脅威に晒されている。そこで、モバイル機器にインストールされた認証アプリのようなワンタイムパスワード(OTP)生成ソフトウェアや、専用のハードウェア端末を用いる方法も推奨される。

また、ESET社が提供するパスワード生成ツールも使ってみてほしい。

注:本記事は2017年に公開された記事を更新・加筆したものである。無意味なパスワード要件はもうやめよう