PayPalアカウントは、十分に注意をしないと簡単に乗っ取られ、金銭的な被害につながる場合がある。こうした攻撃から、シンプルで効果的な防御方法について解説する。

この記事は、ESET社が運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

筆者は1990年代に、銀行強盗がテーマの映画に魅了されて以来、銀行に侵入するということに一種の憧れのような感情を抱いていたのだが、ついにその方法を発見してしまったかもしれない。一般的な銀行アプリにおけるセキュリティに興味をもっていたが、備わっている強固な防御策をすり抜ける方法については思いついていなかった。これらのアプリは、顧客の預金を守るために堅牢なセキュリティ対策が練られているからだ。しかし、銀行がそれほど堅牢であるならば、預金へアクセスできる最も有名なサードパーティの1つであるPayPalを攻撃する方法はないだろうかと考えている。

この取り組みの背景を伝えておこう。筆者はこの1年半の間に、セキュリティに関する設定を適切に行っていないWhatsAppやSnapchatのアカウントを、簡単に乗っ取れることを示す実験を行ってきた。そこで、より難易度を上げ、同様の手法を用いて金融機関の口座も乗っ取りができないかと思い至ったのだ。その結果、「ショルダーサーフィン(肩越しに覗き見る)」という単純な方法で、PayPalアカウントが侵害され、数十万円の預金を失ってしまう危険性が明らかとなった。

ソーシャルエンジニアリングは頻繁にみられる攻撃方法となり、サイバー犯罪者も好んで使うようになった。一方、テスト環境で誰かと実験するのが難しい手法でもある。標的(実験の参加者)はその攻撃手法をすでに知っており、実行可能性を検証する前に気づいてしまうからだ。しかし今回は、合法的な実験環境の中でPayPalアカウントを乗っ取る方法を見つけた。重要なのは、この攻撃を回避できる方法を学ぶための機会となり得ることだ。

最新の実験を行うにあたり、標的は誰でも良いわけではない。特に、金銭に関わる問題に対して、何が起こっているかを察知できるであろう人物を対象に、自分の仮説を検証したいと考えた。そこで、セキュリティ業界で20年以上のキャリアを有する友人(仮にデーブと呼ぶ)を標的に選んだ。実際、デーブはコンピューターセキュリティの第一人者であり、彼が詐欺を見過ごすことはほとんどない。まさに完璧な人選だ。

実験の開始

この1年半の間に数回しか会っていなかった友人とともに、デーブと会う計画を立てた。そして、ちょっとしたハッキング実験に協力してくれないかとデーブに依頼した。サイバーセキュリティの意識向上と不正アクセス防止という名目で、ランチをおごる代わりに彼のアカウントで試すことへの同意を取り付けた。

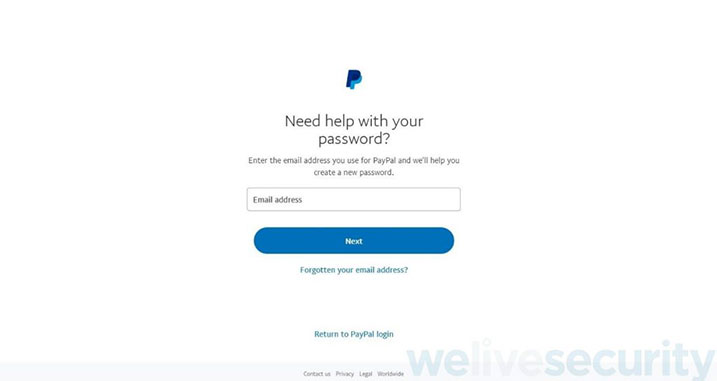

レストランに入ると、デーブはテーブルにスマートフォン(以下、スマホ)を置き、友人たちと会話を楽しんでいた。筆者はノートパソコンを取り出して、PayPalのWebサイトを開き、犯罪者が攻撃に頻繁に使用する箇所である「パスワードを忘れた方はこちら」に進んだ。

デーブがプライベートで使用しているメールアドレスを知っていたため、PayPalでも使っているものと推測した。現実の攻撃では、犯罪者は標的のメールアドレスを把握する必要があるが、最近では多くのメールアドレスが数回の検索で見つかるものだ。Google、LinkedIn、さらにはInstagramもメールアドレスを表示している。PayPalユーザーへの攻撃を開始するには十分だ。

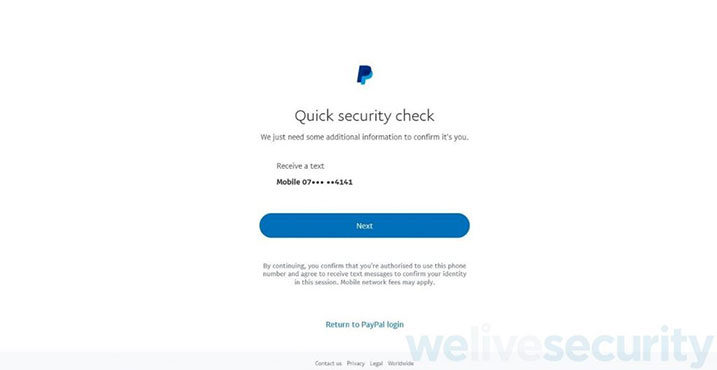

PayPalは、いくつかの手段で「簡易セキュリティチェック」を要求する。調査によると、テキストメッセージ、電子メール、電話、認証アプリ、あるいはWhatsAppが使われていた。「秘密の質問」でセキュリティを検証する方法を選択している人もいるが、アカウントと同じくらい古くなっていることは間違いない。そして、今回のように、答えを類推するのは極めて容易だ。実験では、このようなオプションがあるかわからず、セキュリティチェックを無効化する方法も不明だった。デーブの場合、示されたオプションはテキストメッセージだけであり、今まさに注目しているものであった。

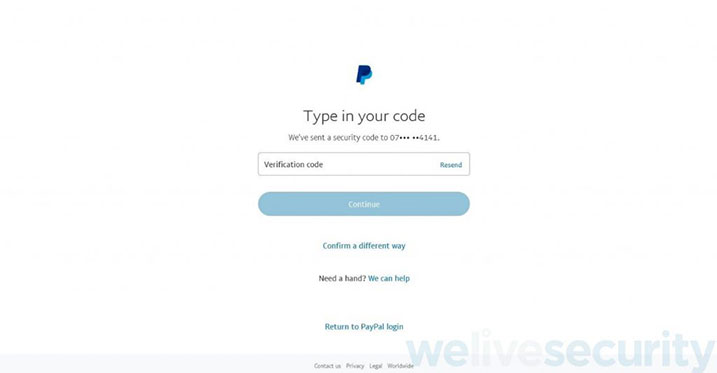

デーブはまだ同僚と会話していたため、「次へ」をクリックし、すぐに6桁のコードが彼のスマホへ送信された。

デーブのスマホを傾けて、彼に気づかれないようにスクリーンをタップして起動させた。彼はロック画面での通知プレビューを無効化していなかったため、簡単に6桁のコードを確認でき、Webサイトに入力できた。たったこれだけで、彼のアカウントに侵入できたのだ。PayPalのWebサイトでは、彼のアカウントにおける新しいパスワードを設定するよう促してきたため、パスワード生成ツールで作成したものに変更した。

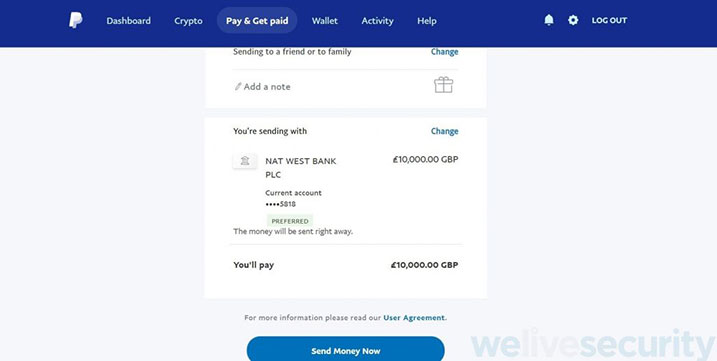

ログイン後の画面で、デーブのPayPalダッシュボードと、アカウントへ紐づけられたカードを確認した。本当に銀行に忍び込んだような気分だった。すべての操作オプションと銀行カードが目にとまった。銀行カードやクレジットカードを追加し、デーブの自宅住所を含めた個人情報も閲覧できた。また、メールアドレスや住所、氏名も変更可能であった。そこで、実験を進めるため、「送金する」をクリックした。確認したところ、1万ポンド(155万円相当)まで送金可能であったが、今回は10ポンド(1,550円相当)だけを筆者のPayPalアカウントに送金した。なお、デーブはこうした操作をあらかじめ許可しており、送金したお金は払い戻すと約束している点は理解しておいてほしい。

「今すぐ送金する」をクリックした際、アカウントから送金があった旨を通知するメールをデーブのスマホが受信した。Apple Watchでそれを目にしたところでデーブは手を止めた。一方、筆者はほっとしていた。すでに送金を終えたので、彼にランチをおごらせてもらえないかと誘ったが、彼の顔を見ると、それほど嬉しそうには見えなかった。

ここまでの経緯をまとめると、全世界に3億ある、いかなるPayPalアカウントに対しても、スマホに表示されたコードを見るだけで1万ポンド(155万円相当)の送金ができることになる。理解しがたいが事実であり、この単純な攻撃に人々は十分気をつける必要がある。一般的なオンラインバンキングに施されたセキュリティに比べると、アカウントへ不正にアクセスするための障壁は極めて低い。大きな被害につながる危険性があると言えよう。

デーブがスマホの通知プレビューを無効化しさえすればよかったと思うかもしれない。しかし、Snapchatのハッキングの例で示したように、メッセージを打つときをはじめ、標的がスマホを使用している間はメッセージを覗き見ることが可能なのだ。このような手口に気づかず、通知や警告を無視してしまう人も少なくない。AndroidスマホでPayPalの実験をした際は、メッセージのプレビューが初期設定で有効化されており、より簡単に確認コードが強調されたメッセージを見ることができた。

Face IDは役に立つのか

デーブのアカウントをハッキングした実験をきっかけに、あることに気づいた。以前、顔にマスクをしているときでも、デーブはFace IDを用いてiPhoneのロックを解除しているのを見かけた。2021年4月にiOS 14.5で導入された、Face IDを無効にするApple Watchの機能であり、すぐに回避する方法を発見した。デーブのスマホで試してみると、マスクで覆った筆者の顔で簡単にロックを解除できてしまった。iPhoneの解除を知らせる通知がデーブのApple Watchに届いたが、テキスト・プレビューを見るには十分だ。確認コードを読みとり、攻撃を開始するには十分な時間だろう。

スマホの紛失

スマホの紛失についても考えてみた。スマホは強固に暗号化され、闇市場で価値がつかないものと考えていた。AppleやGoogleのリセットパスワードを取得するよう、ソーシャルエンジニアリングを続けなければ、それほど価値を生まないものだと。しかし、電車などでスマホが盗まれた場合、攻撃者がメールアドレスを知っていたとすれば、スマホにもリスクが生じると考えるに至った。肩越しに覗き見るか、軽くインターネット検索するだけで、これらの情報は容易に入手できる。ここまでで明らかになったように、深刻な被害につながる恐れがあるのだ。

秘密の質問

PayPalは秘密の質問を設定しており、答えを変更できても、質問自体を無効にはできなかった。PayPalのセキュリティ設定画面では次のように記載されている。「お客さまの保護のため、セキュリティに関する質問を2つ選択してください。これにより、お客さまが万が一ご本人であるかどうか疑われることがあっても、確認できます。」しかし、ソーシャルエンジニアリングにおいては、これらの秘密の質問を回避するのは極めて容易だ。銀行アプリへのアクセスを可能にしてしまうほど、ソーシャルメディアに個人情報をさらしてしまう人が多いのが実情だからだ。

なぜそれほど簡単なのか?

銀行は攻撃者がシステムへ侵入できないよう継続的にセキュリティを高めており、利用者が気づかないうちに口座が安全に守られるよう更新されているものだ。しかし、クレジットカードや銀行アカウントを紐づけるケースが多いUberやeBayといったアプリで、決済手段としてPayPalを選択していると、リスクになる可能性がある。

PayPalに責任を押し付けるつもりはないが、こうした脅威から守っていくために、すぐに適用できる予防法はいくつもある。攻撃者がアカウントを悪用するのを防ぐよう対策を講じるのは、PayPalの責任ではなく、利用者が十分に認識しておくべき問題だ。

アカウントを保護する方法

- ショートメッセージを使った多要素認証に頼らず、可能な限り、認証アプリやセキュリティキーを使用する。

- 確認コードを無視しないこと。予期せずコードを受信した場合は、何か問題が起こっている可能性があり、調査が必要だ。

- スマホを放置しない。

- テキストメッセージやアプリからの通知のプレビューを表示しない。

- スマホをなくしたり、盗まれた際には、SIMをロックするよう、すぐに携帯電話会社へ連絡する。Appleの「探す」や、Googleの「デバイスを探す」を活用し、紛失モードを有効にして、所在を特定する。

- 他人が類推できないよう、PayPal用に別のメールアドレスを設定する。

- PayPalの秘密の質問を無効化する。あるいは、質問に関連しないランダムな文字列を設定し、パスワードマネージャーに保存する。

- マスクを着けている際は、Apple Watchと連携してFace IDを使用するオプションを無効化する。

もちろん、PayPalにも回答を求めた。担当者の言葉を記しておく。

「共有してもらった文書を確認した。なお、PayPalから受信したセキュリティコードを誰とも共有してはならないとユーザーに案内していることを留意してほしい。」