キヤノンマーケティングジャパンが半期ごとに発行している「サイバーセキュリティレポート」では、その年のサイバー攻撃のトレンドを中心にトピックを選定。企業のセキュリティ対策に役立つ情報を提供している。このレポート(2021年上半期サイバーセキュリティレポート[2021年1月~6月統計])の内容を深掘りすべく、SBテクノロジー株式会社の辻 伸弘氏、piyokango氏、株式会社インターネットイニシアティブの根岸 征史氏という3名のセキュリティリサーチャーに加え、キヤノンITソリューションズ株式会社 サイバーセキュリティラボ セキュリティエバンジェリストの西浦 真一がパネルディスカッションを行った。今回の記事では、その内容をもとに一部編集してご紹介していく。

パネリスト:左から順番に、辻 伸弘氏、西浦 真一、根岸 征史氏、piyokango氏

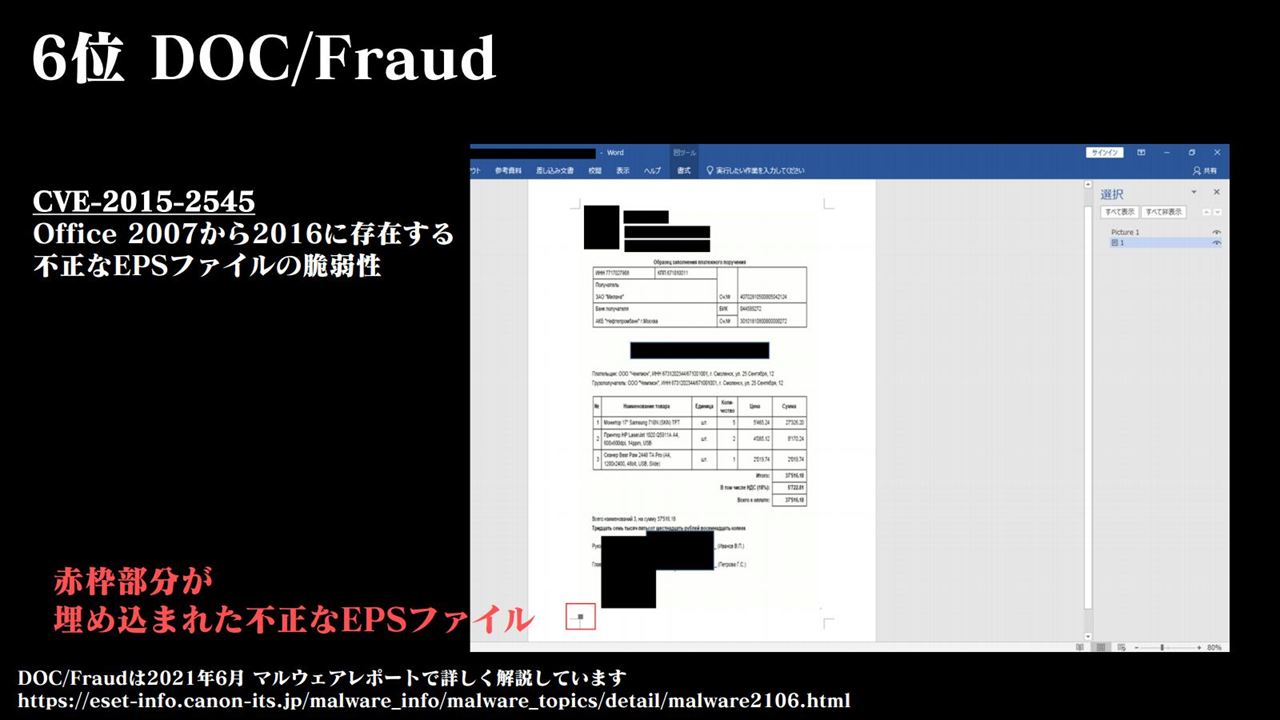

古い脆弱性を狙うマルウェア「DOC/Fraud」

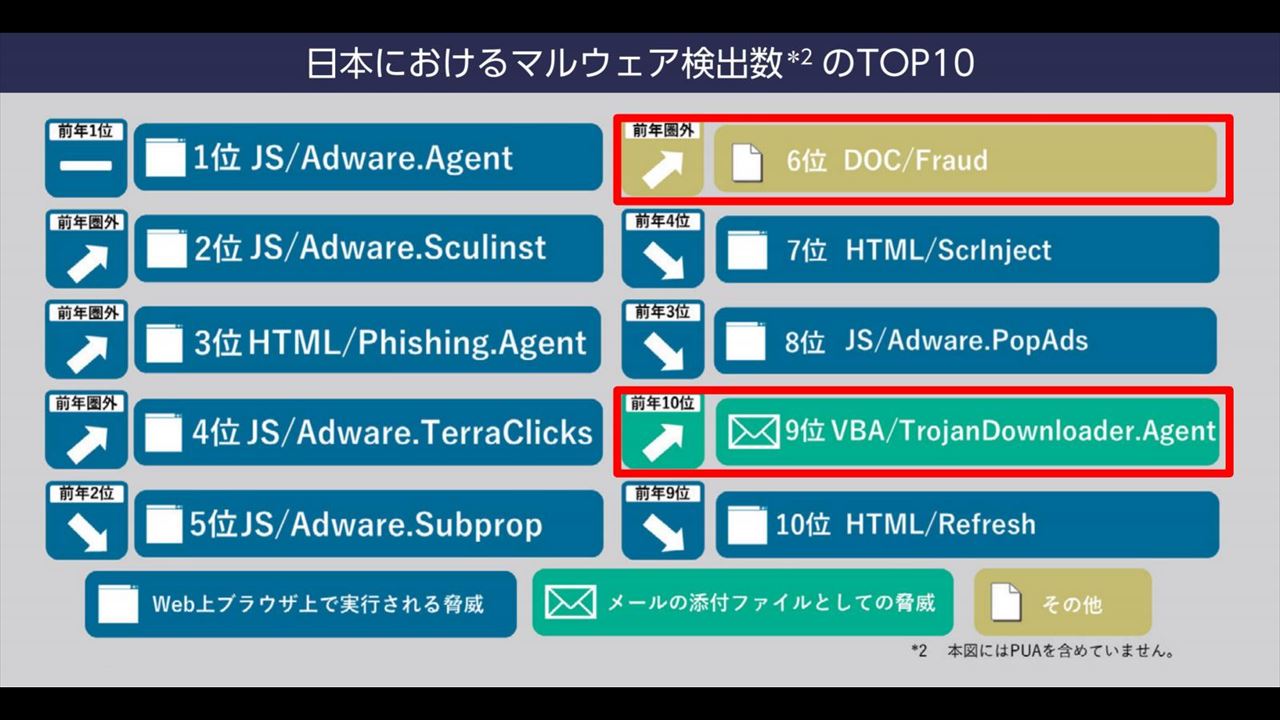

2020年に引き続き、検出数が高い状態で推移しているマルウェアの動向。図1の日本国内でのマルウェア検出数トップ10でパネリストらの注目を集めたのが6位にランクインした「Doc/Fraud」と9位の「VBA/TrojanDownloader.Agent」だ。

DOC/Fraudは主にメールに添付して送付される、詐欺を目的としたWordファイルを用いるマルウェアだ。CVE-2015-2545という脆弱性を突くタイプも存在し、添付ファイルを開くだけで実行されてしまう。CVE-2015-2545はMicrosoft OfficeのOffice2007からOffice2016までのバージョンで確認されている脆弱性であり、図2のようにWordファイルにEPSファイルを埋め込むことでこの脆弱性を悪用する。リモートでコードを実行できるように作成されたEPSファイルは添付ファイルを開封するだけで実行される。実行されると、攻撃者のサーバーにビーコンが送られ、開封の有無に加え、そのパソコンや組織を識別する情報などが送信されるのだ。このCVE-2015-2545と呼ばれる脆弱性は、かなり以前からその存在が確認されている。なぜ、古い脆弱性にも関わらず、攻撃者はその脆弱性を狙うのだろうか。

「攻撃者は、このCVE-2015-2545という古い脆弱性をいまだに放置しているパソコンが一定数存在することを見越して攻撃しているものと考えられます。また、コロナ禍で急遽迫られることとなったリモートワークへの対応において、パソコンの調達が間に合わない企業も散見されました。企業によっては従業員個人が所有する古いパソコンをやむなく利用するケースもあったのではないでしょうか。」と西浦は自らの見解を述べた。

キヤノンマーケティングジャパンが2021年4月に行った「情報セキュリティ意識に関する実態調査レポート2021」では、個人所有の端末を業務利用したことがあると回答したユーザーは4割近くに上っている。企業が貸与する端末ではパッチの適用がされていても、個人所有の端末ではその対応に抜け漏れが生じかねない。Doc/Fraudが一定数の検出数に至ったことは、攻撃者がこのような対応の抜け漏れを狙った可能性も否定できないだろう。

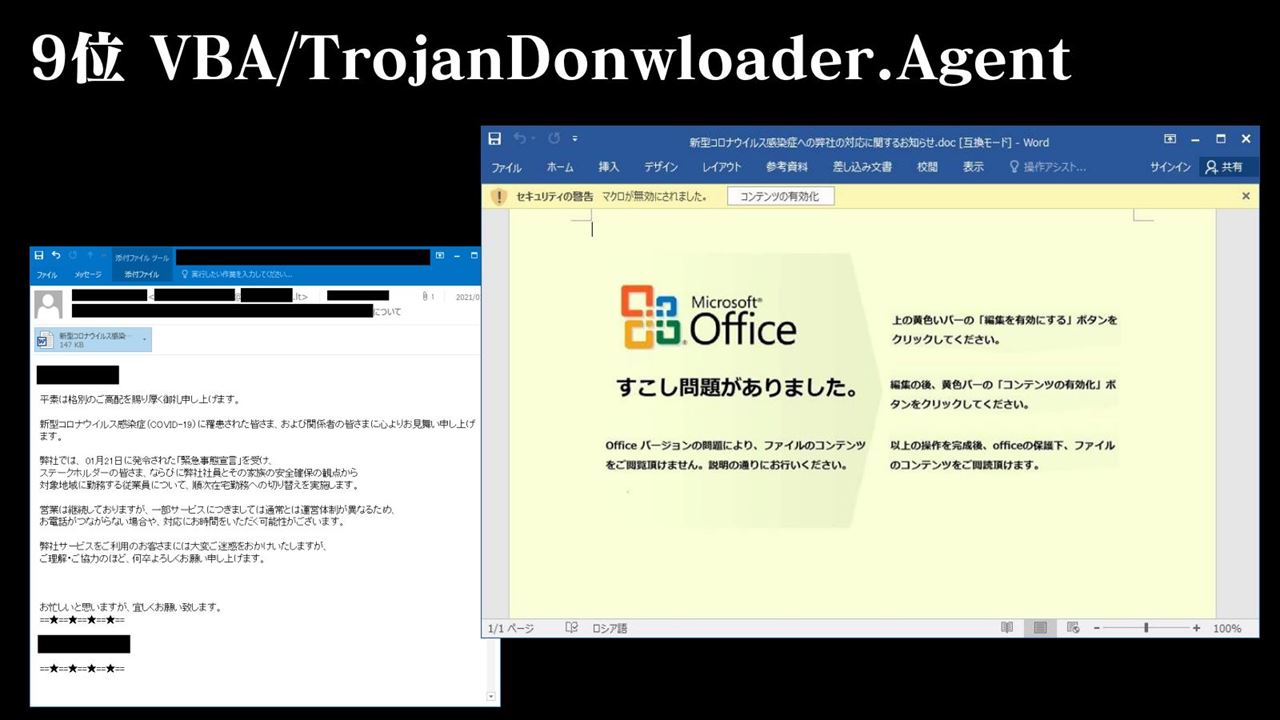

マルウェア攻撃のほう助を担う「VBA/TrojanDownloader.Agent」

続いて、9位にランクインしたVBA/TrojanDownloader.Agentとは、Emotetをはじめとするマルウェアをダウンロードさせる役割を担うダウンローダーの一種だ。このマルウェアはOfficeの文書ファイルであり、メールに添付されて送付される。ファイルを開くと、図3にあるようなファイルの異常を訴えるアラートが表示され、「編集の有効化」と「コンテンツの有効化」のクリックをユーザーに促す。ここでユーザーが「コンテンツの有効化」をクリックするとマクロが有効となり、マルウェアがダウンロードされてしまうのだ。

「この手口でダウンロードされるマルウェアとして頻繁に確認されているのがEmotet、Dridex、Ursnifなどです。VBA/TrojanDownloader.Agentのマクロ実行を促す画面は、2020年前半時点では英語のものが多かったのですが、時間の経過とともに日本語の画面に変化していきました。」とその変遷を西浦が振り返る。

piyokango氏もこの発言に同調し、「文面上の日本語も流暢になるなど、進化が目に見えてわかり、脅威を感じました。」と当時の印象を語った。続けて、「Emotetは2021年1月末に収束しましたが、Dridexのような脅威も登場してきています。また、それら以外の新種も観測されています。あくまでTrojanDownloader.Agentという脅威がなくなったわけではないため、引き続き警戒が必要でしょう。」と根岸氏は指摘した。

※パネルディスカッション収録後の2021年11月15日以降、Emotetの活動再開がニュースとなった。

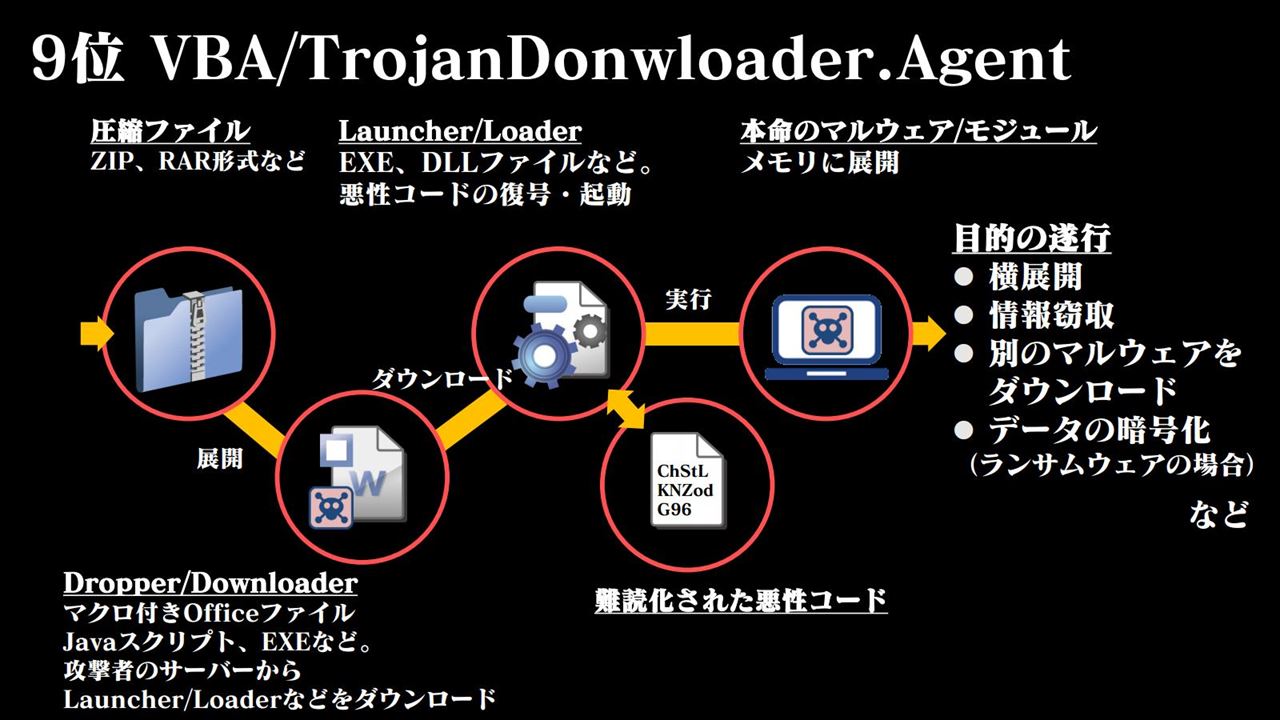

マルウェアを用いた攻撃の多くでは、TrojanDownloader.Agentのように、ダウンローダーと呼ばれるマルウェアが先行してシステムに侵入した後、Emotetなど本命のマルウェアをダウンロードする。その段階を可視化したのが図4だ。

「Emotetのケースでは、直接Wordファイルが添付されていることが多かったのですが、2020年には、Wordファイルが暗号化されたZIPファイルとして添付される手口が出てきました。このWordファイルはダウンローダーやドロッパーと呼ばれます。ユーザーが実行すると、例えばマクロを用いるものではマクロが実行され、コマンドプロンプトやPowerShellが動作し、マルウェア本体をダウンロードします。Emotetでは本体がランチャー、ローダーになっており、さらに攻撃者のサーバーからモジュールや本命のマルウェアをダウンロード。その後、目的の遂行へと移行します。ウイルスチェックではそれぞれの段階で検出するため、1つの脅威、一連の流れの中でさまざまな名称で検出されていることには注意が必要です。TrojanDownloader.Agentで言えば、図4の『Dropper/Downloader』の段階で検出されたということです。」と西浦と伝えた。

ランキングには現れにくいランサムウェアの脅威

ここでpiyokango氏が西浦に対し、次のような疑問を投げかける。「昨今、ランサムウェアが注目される脅威の筆頭格に挙げられますが、マルウェアの検出数ランキングのトップ10にはランサムウェアのような名称を見つけることができませんでした。ということは、先行するマルウェアがダウンローダーとして機能し、ランサムウェアの脅威に発展するという手口が一般的ということでしょうか。」

この投げかけについて、「まさにそのとおりで、ランサムウェアのきっかけとなるダウンローダーはランクインしています。近年のマルウェアは複雑なプロセスを経ることが多く、1つのマルウェアにばかり注目すると全体像を見失いがちです。また、数量によるランキングの特性として、ばらまき型など広範囲を狙ったマルウェアがランクインしやすい傾向もあります。企業に向けた攻撃は標的型攻撃に代表されるように、ターゲットを狙いすまして攻撃を行う傾向にあります。逆に言えば、ランサムウェア自体がランクインするような状況だと、非常に危険な状況にあるとも言えます。」と西浦は自身の見解を示した。

ランサムウェアの最近の傾向について、辻氏が続ける。「ランサムウェアの最近のトレンドとしてダブルエクストーションが挙げられます。この場合、盗んだ情報の暗号化やシステムのロックにとどまらず、盗んだ情報を公開するという脅迫までがセットとなっています。となると、ランサムウェアでは暗号化された情報が漏えいしたかどうかを明確にする必要もあるのではないでしょうか。」

辻氏の発言に根岸氏も次のように同意する。「ランサムウェアの暗号化は防ぐことができたものの、情報自体がその前に盗み出されていて、その悪用を回避するために身代金を支払わざるを得なかったという事例を海外で見かけます。暗号化させなかったという観点では被害を抑止できたとも言えるかもしれません。」

「このような被害の実態を俯瞰すると、エンドポイントだけの対応では限界があるように感じています。最近の手口として、ウイルスチェックやEDRの機能を無効化するようなものもあり、ソリューションを複数組み合わせて対策を講じる必要性があるのではないでしょうか。」と辻氏が西浦に疑問を呈した。

「いわゆるゼロトラストの流れの影響もありますが、ランサムウェアの被害が多発していることに危機意識を持ち、セキュリティ対策を強化すべきと考えている経営者が多いように感じています。その際に選択肢の1つとして挙がるのがEDRですが、ただ単に導入しただけではセキュリティレベルの向上につながらず、社内に運用体制が存在することが前提となります。しかし、24時間365日対応するというのは、よほどの大企業以外では現実的ではないため、クラウドサンドボックスを用いた検知力の向上や、ランサムウェア対策として暗号化ソリューションを活用するといった対策を選択されています。」と西浦は回答を述べた。

この回答を受け、根岸氏からは「私たちのようなセキュリティリサーチャーだと攻撃者の手口や経路に目が向きがちで、攻撃者ありきの視点で防御を考えがちです。しかし、西浦氏の発言を踏まえると、守るべき情報、資産を前提とした防御も必要という視点とあわせ、双方の視点から対策を講じることの重要性を感じました。ランサムウェアの攻撃から防御できているところは、双方の視点を踏まえて取り組むことができているのではないでしょうか。」との見解が示された。

初期侵入経路として狙われるVPN

ランサムウェアへの対策に続き、コロナ禍を経て普及が進むテレワーク環境における脅威に議論は移った。パネリストの間でもテレワーク環境が攻撃者から狙われていることについては意見が一致しており、初期侵入の経路として注目が集まるのがVPN(Virtual Private Network)の脆弱性だ。2018年に発覚したVPNの脆弱性が攻撃者に悪用されるケースが散見されたものの、果たしてテレワークの普及がこうした攻撃の要因と言えるのだろうか。

「2018年に発覚したVPNの脆弱性が狙われていますが、テレワークの普及以前からこうした脆弱性は狙われ続けています。テレワークの導入が増えたことも関係している可能性はありますが、休眠状態にしていた機器を利用し始めたことも一因と考えられます。これらが複合的に絡み合い、攻撃者にとっては好都合な状況だったのではないでしょうか。」と辻氏が攻撃の背景を推察した。

脆弱性が発覚してもパッチの適用はエンジニアでないと対処が難しい。また、過去の環境を継続して利用したいというニーズもあったことは想像に難くない。過去の脆弱性がこのタイミングで狙われたのには、このような企業それぞれの事情も関係しているのではないだろうか。

デフォルトポートを変えてもRDPへの攻撃は減らない

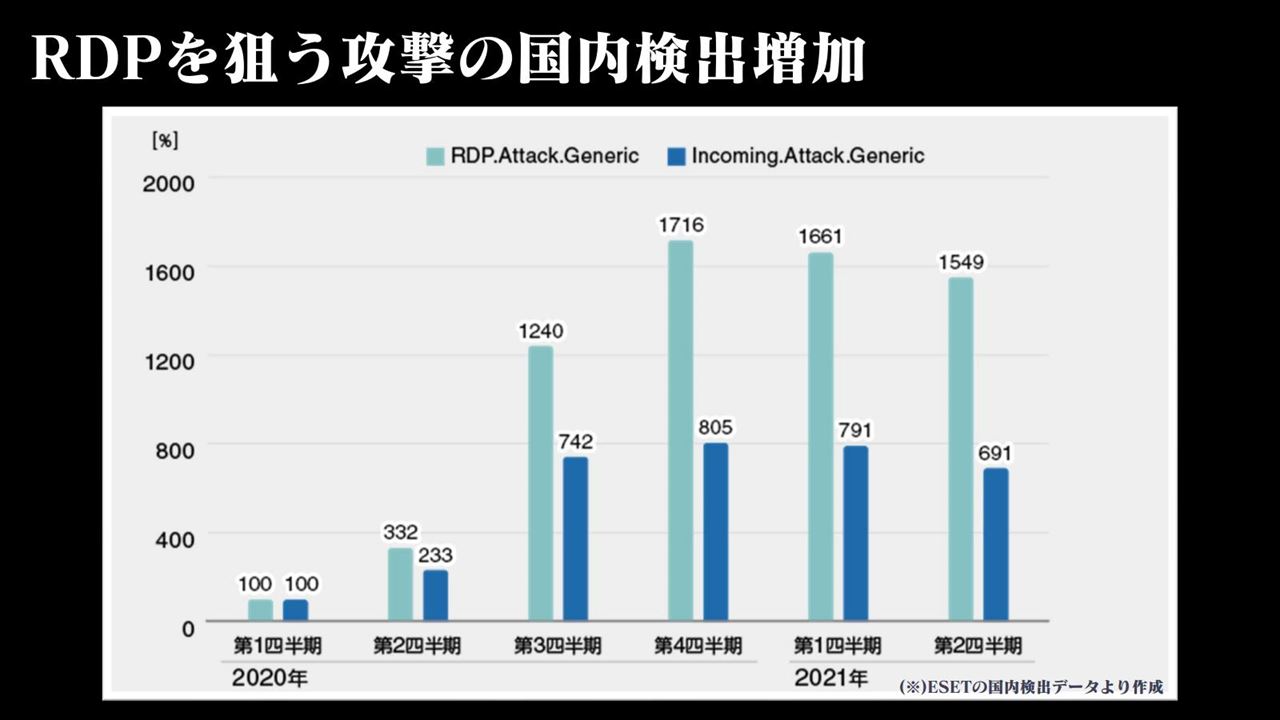

VPN以外に注目すべき初期侵入経路として挙げられるのはRDP(リモートデスクトッププロトコル)だろう。図6のグラフは、サイバーセキュリティレポートにも掲載されているものだが、ESETの国内検出データから作成されている。2020年第1四半期の値を100%として、その後の推移を示したグラフで、薄緑のグラフが「RDP.Attack.Generic」と呼ばれるRDPのデフォルトポート3389を狙ったブルートフォース攻撃の件数を示している。もう一方の濃い青のグラフは、「Incoming.Attack.Generic」というデフォルトポート以外のRDPに対して行われたブルートフォース攻撃の推移だ。

「このグラフからは、デフォルトポート以外においても多くの攻撃を受けていることがわかります。攻撃の減少を狙ってポートを変更するという対策が講じられますが、このグラフが示す限り効果は限定的ということです。そのような対策だけで攻撃は防げないという事実を私たちは受け止める必要があるのではないでしょうか。」と根岸氏がポート変更以外に対策を講じる必要性を投げかけた。

VPNはコロナ禍以前から利用する企業も一定数見られたが、RDPは急造で構築したテレワーク環境において利用されたケースが散見される。そのような動きを狙って攻撃が行われたことはグラフを見ても明らかではないだろうか。実際、2020年第1四半期と比較して、半年後の第3四半期ではデフォルトポートを狙った攻撃で約12倍、デフォルトポート以外を狙った攻撃も約7倍とそれぞれ大きく伸長している。

「コロナ禍以前からRDPを意識して使っているユーザーは一定の攻撃を想定していると思います。しかし、急な対応でRDPを利用することになったユーザーでは、ポートが開放されているという認識がないまま利用している可能性も否定できません。そのようなユーザーを攻撃者も狙っているのではないでしょうか。」とRDPが狙われる背景について根岸氏は持論を述べた。

このような状況を招いたことも、さまざまな要因が複合的に絡み合っていることは想像に難くない。2020年前半に起こった世界的なパソコン需要の増加が原因で納品に遅延が発生し、やむなく古いパソコンでRDPを利用した可能性もある。また、RDPのアクセス経路情報がダークウェブなどで売買されていたことも関係しているかもしれない。攻撃者は定常的にクロールし、ポートスキャンを行っている。攻撃者にとって攻撃の材料が容易に入手できる時代だということを強く認識すべきだろう。

最後に、組織の規模によって侵入経路の傾向が異なることへの指摘がパネリストから挙げられた。ある調査では、企業の規模が大きいほどメール、規模が小さいほどRDPが侵入経路であった傾向が示された。このような状況は、小規模な企業ほど社内にセキュリティ専門人材が存在しないことに関係している可能性がある。一方、大規模な企業でメールによる被害が多いのは、ヒューマンエラーが一定の確率で生じるため、やむを得ない側面がある。

「このような傾向を踏まえて、特に中小企業ではRDP周辺について今一度チェックしておくと良いかもしれません。Shodanなどのツールを用いて外部視点からチェックすることで、不足している対策も見えてくるのではないでしょうか。」との提言を最後に、西浦は議論を締め括った。