サイバー攻撃の中でも企業にとって頭が痛いのが、自社のWebサイトに対する攻撃だ。DDoS攻撃などによりWebサイトにアクセスできなくなったり、ハッキングされて改ざんされたりしてしまうと、企業イメージの毀損のみならず、情報漏えいにつながることもある。Webサイトへのサイバー攻撃は年々巧妙化しており、そうした攻撃から自社のWebサイトを守るには、入念なセキュリティ対策が必要だ。そこで、Webサイトの最適なセキュリティ対策について、キヤノンマーケティングジャパン株式会社の岡田 英朗が解説する。

Webサイトを取り巻く脅威と攻撃傾向

1つ目のテーマ「Webサイトを取り巻く脅威と攻撃傾向」について説明を始める。Webサイトは今日、企業活動においてさまざまな役割を担う重要なインフラの1つとなっている。図1は自社のWebサイトだが、その中には、事業内容、IR情報など外部への情報発信を行うコーポレートサイト、カメラなどの販売を行うECサイト、当社ショールームの利用を申し込むための予約サイト、特定のお客さまに対してサービス提供を行う会員制サイトなどがある。ほかの企業のWebサイトも同様に、企業活動には欠かせないものになっていることであろう。

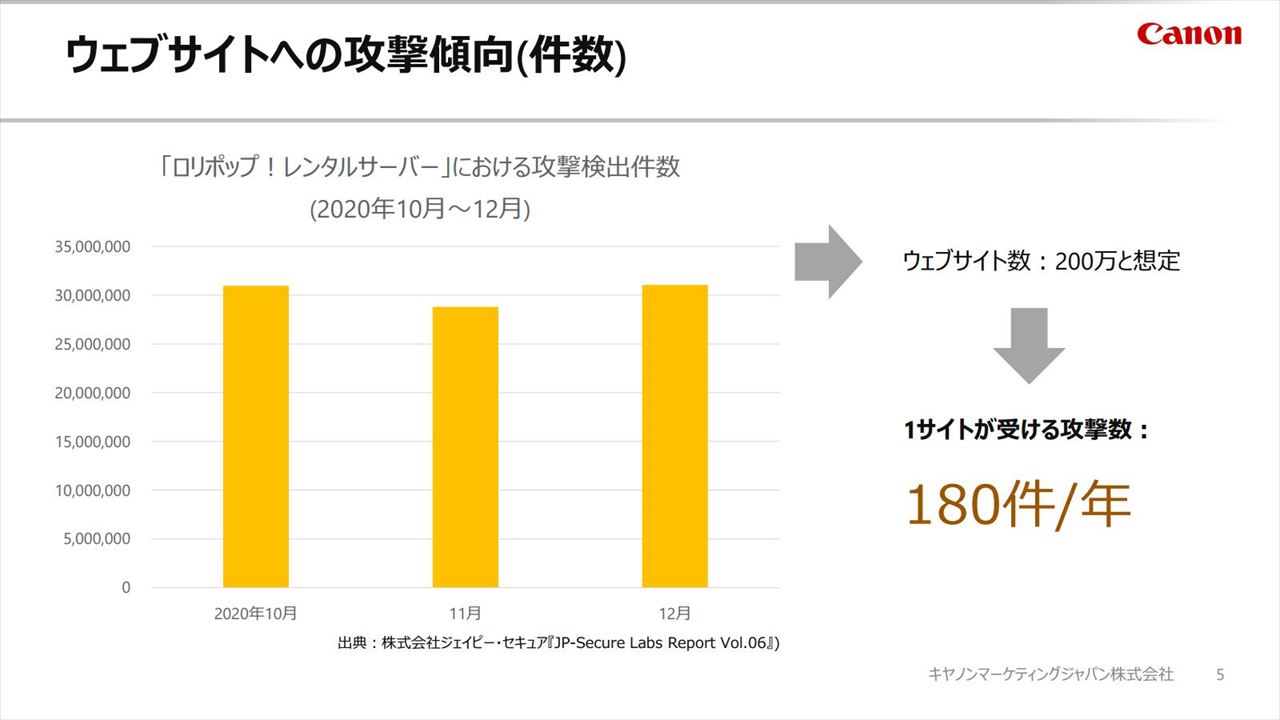

一方、Webサイトは外部に公開されているため、攻撃者から狙われやすい。Webサイトが受けている攻撃の傾向について、攻撃件数、攻撃手法、攻撃元の3点から考察する。図2はユーザー数40万超のレンタルサーバーサービス「ロリポップ!レンタルサーバー」で検出された攻撃件数を月別に表したグラフであるが、月に約3,000万件、集計期間全体で約9,000万件の攻撃を受けていることがわかる。このサーバーには200万以上のWebサイトが存在しているが、仮にこの200万のWebサイトが均等に攻撃を受けているとすると、1サイトあたり月15件程度、年間だと約180件の攻撃を受けていることになり、十分な脅威といえる。

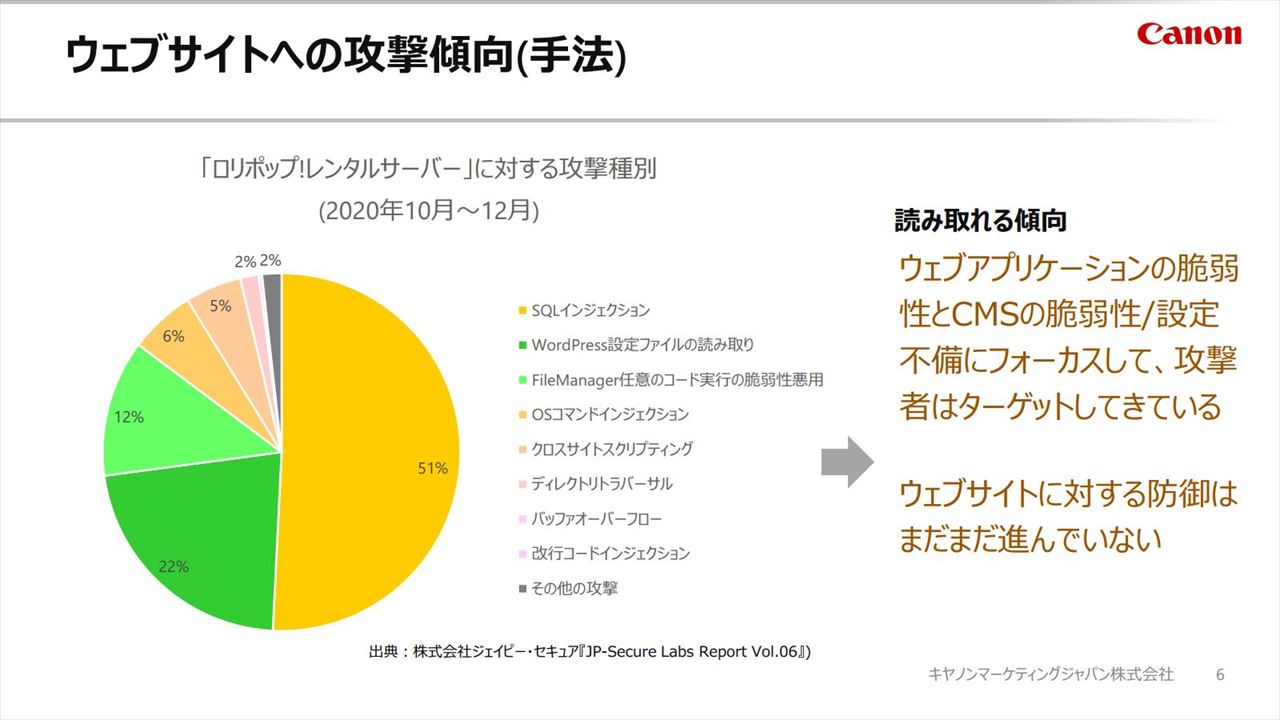

図3は同じく「ロリポップ!レンタルサーバー」で検出された約9,000万件の攻撃について、攻撃手法を中心にまとめたデータで、約50%が「SQLインジェクション」、約20%が「WordPress設定ファイルの読み取り」、約10%が「FileManager任意のコード実行の脆弱性悪用」となっている。FileManagerはWordPress上のファイルのアップロードや削除、リネームなどができるプラグインで、2020年9月にこの脆弱性に関する情報が公開され、この脆弱性を悪用する攻撃が観測され始めている。

このグラフから、大きく2つの傾向が読み取れる。1つ目は、攻撃者はWebアプリケーションの脆弱性とCMSの脆弱性・設定不備にフォーカスしてきていることだ。Webアプリケーションの脆弱性はグラフのオレンジ色の部分で、約65%を占める。また、CMSの脆弱性・設定不備は緑色の部分で、全体の約30%を占めている。2つ目は、Webサイトに対する防御がまだまだ進んでいないということだ。非常にスタンダードな攻撃手法であるSQLインジェクションが攻撃の半数以上を占めていることにより、攻撃者はこの攻撃を有効な選択肢と考えていることが想定される。スタンダードな攻撃手法が有効と考えられているという点から、Webサイトの防御に対する対策はいまだに十分ではないと推察される。

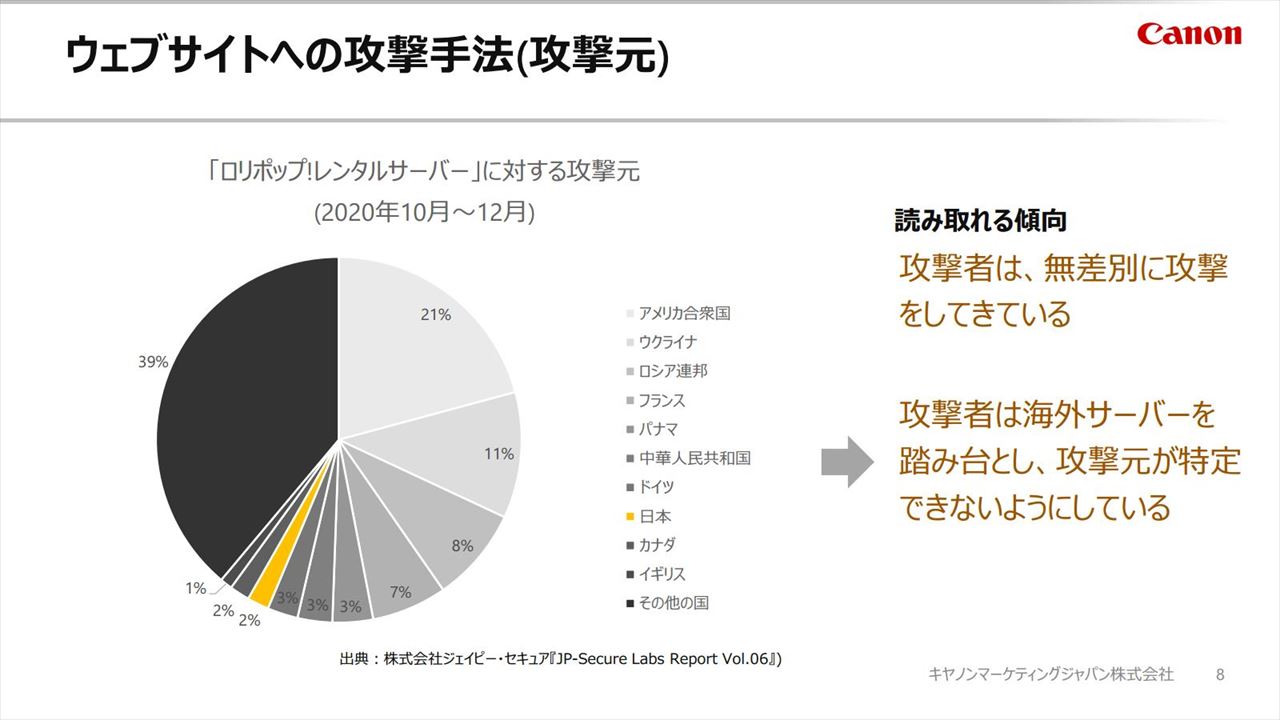

図4も同じく「ロリポップ!レンタルサーバー」で検出された約9,000万件の攻撃について、攻撃元をまとめたデータであるが、アメリカ、ウクライナ、ロシア、フランスとさまざまな国から攻撃を受けていることがわかる。このグラフで一番注目すべき点は、国内から受けている攻撃は全体の2%しかないという点だ。

「攻撃者は海外からWebサイトを無差別に攻撃している、あるいは海外のサーバーを踏み台として攻撃元を特定できないようにして攻撃している、このどちらか、または両方を行っているものと攻撃傾向から考えています。」と、岡田は分析する。

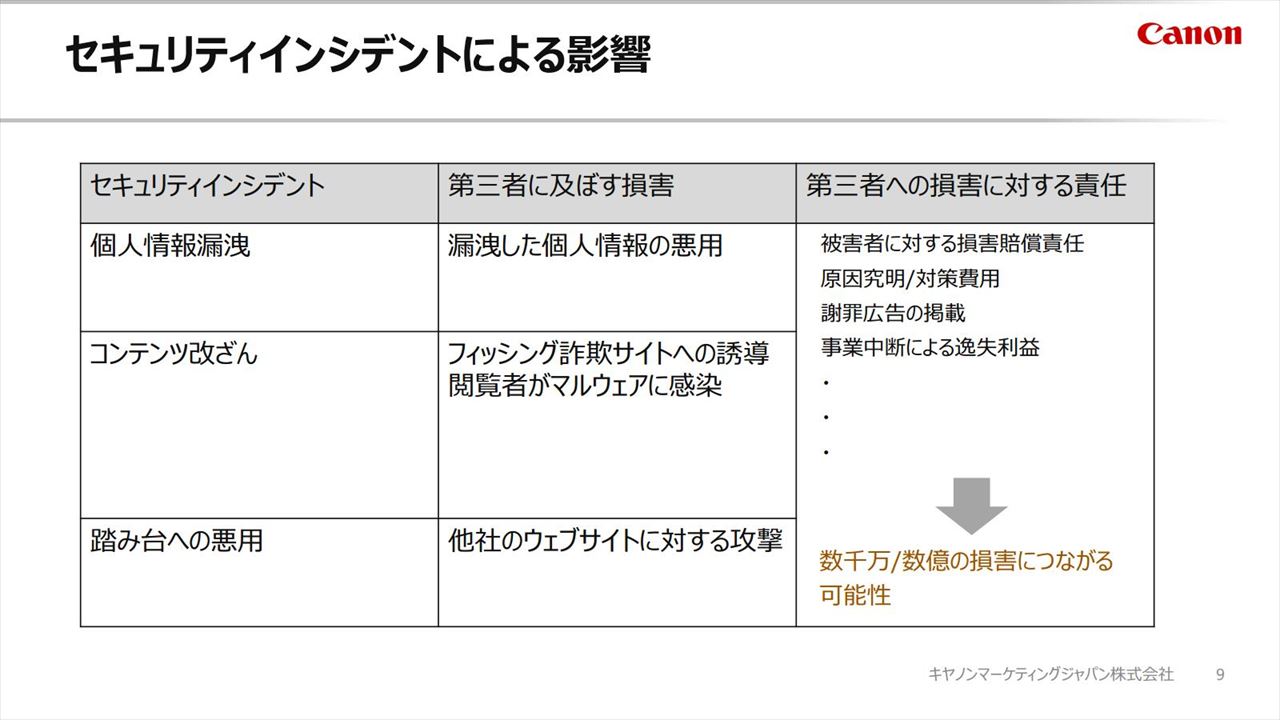

次に、セキュリティインシデントが発生した際の影響について考えてみよう。Webサイトが攻撃を受けたとき、発生が想定されるセキュリティインシデントは大きく、個人情報漏えい、コンテンツ改ざん、踏み台への悪用の3つがある。これらに共通する最も恐ろしいことが、攻撃を受けた企業が加害者になってしまうことだ。

図5は、セキュリティインシデントと第三者に及ぼすことが懸念される損害、およびその損害に対する責任に関して整理したものだ。個人情報漏えいについては説明を省略するがクレジットカード情報を中心に、漏えいした個人情報を悪用され、継続して損害が発生している。コンテンツ改ざんは、攻撃者によってWebページの内容が勝手に書き換えられてしまう被害で、攻撃者が用意したフィッシングサイトにリンクで誘導されたり、Webサイトの閲覧者がマルウェアに感染させられたりすることで損害が発生している。踏み台への悪用とは、Webサーバーが攻撃により遠隔操作可能な状態となることで、攻撃者に利用されてしまうことで、スパムメールの配信やDoS攻撃など、他社のIT環境に損害を発生させている。

「どのセキュリティインシデントにも共通して言えることですが、企業は発生した損害に対して責任を負う必要があります。被害者に対する損害賠償費用、原因究明、再発防止などの対策費用、謝罪広告の掲載費用、事業中断による逸失利益など、さまざまな費用が必要となり、負担総額は数千万から数億円にも及ぶ可能性があります。」と、岡田はその責任の重さを強調する。

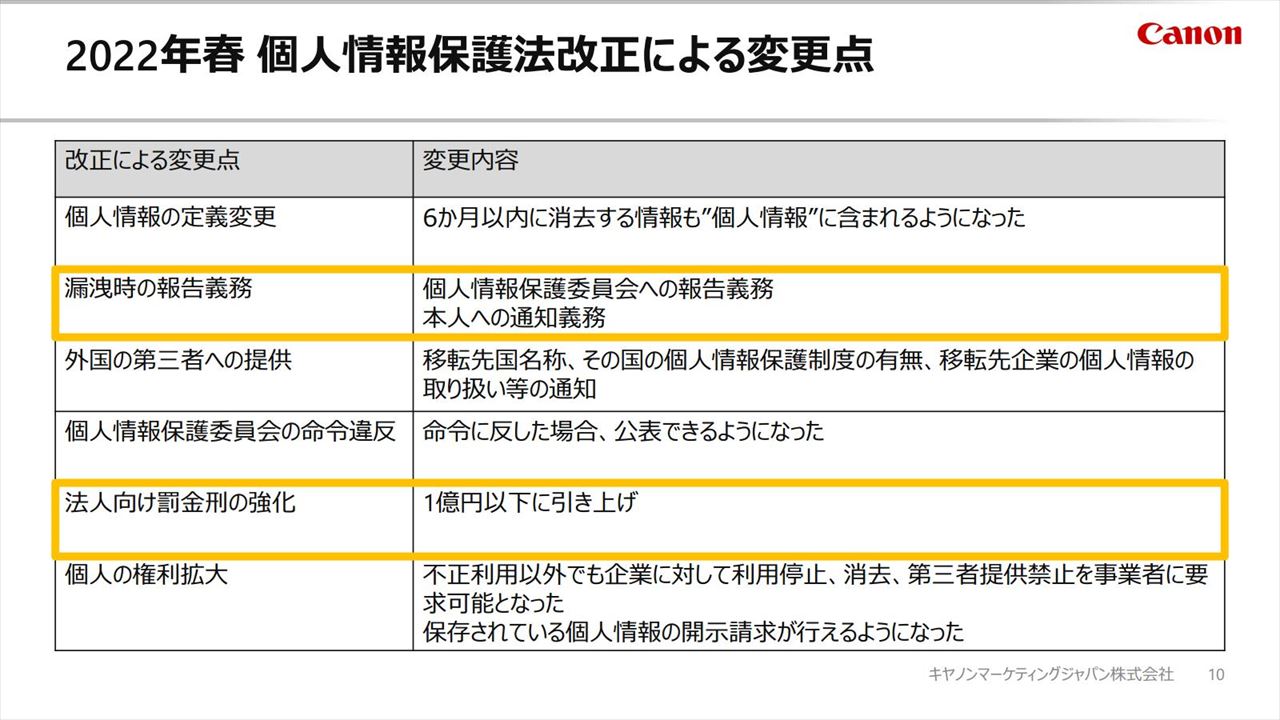

また、2022年春に予定されている個人情報保護法改正により、法人に対してより厳しい情報管理が求められるようになる点も認識しておく必要がある(図6)。大きな変更点は、個人情報の定義変更、漏えい時の報告義務、外国の第三者への提供、個人情報保護委員会への命令違反、法人向け罰金刑の強化、個人の権利拡大の6つになる。この中で特に重要なのが、漏えい時の報告義務と法人向け罰金刑の強化だ。

漏えい時の報告義務とは、情報漏えいが発生した際に個人情報保護委員会に事象の報告を、情報提供者本人に対しては漏えいの事実を通知することを義務付けるというものだ。これまでは任意だったが、今回の改正により義務となった。

法人向け罰金刑の強化は、情報漏えい時に最大1億円以下の罰金を科されるというもので、これまでは情報漏えいを起こした場合、またはインシデント発生時に虚偽の報告を行った場合、個人に対して罰金を科されていたが、今回は個人に加えて法人にも罰金が科されるようになった。

法個人情報保護法は3年に1度改正することになっており、今回は2度目の改正となる。過去2回の改正内容を見る限りでは、今後の改正の方向性は、より厳格なものを企業に求めていくことが推測できる。

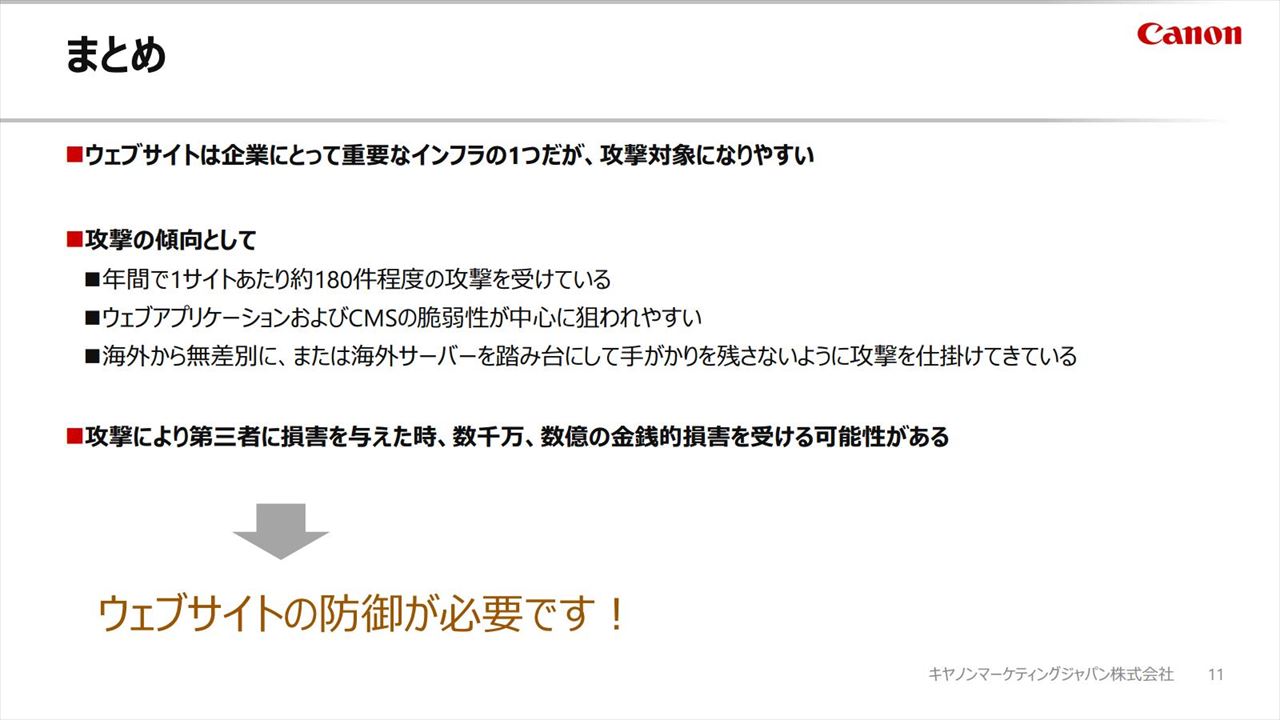

図7に、Webサイトを取り巻く脅威と攻撃傾向のまとめを示す。ポイントは、以下の3つである。

1、Webサイトは企業にとって重要なインフラの1つだが、攻撃者に狙われやすく、攻撃によりセキュリティインシデントが発生すると、非常に大きな損害につながる可能性がある。

2、Webサイトに対する攻撃件数は、1サイトあたり年間約180件程度。ターゲットとして、WebアプリケーションおよびCMSの脆弱性が狙われやすい。海外から無差別に、または海外サーバーを踏み台として手がかりを残さないように攻撃を仕掛けてきている。

3、Webサイトに攻撃を受け、第三者に損害を与えたとき、数千万から数億円の金銭的損害を被る可能性がある。

Webサイト防御方針のご紹介

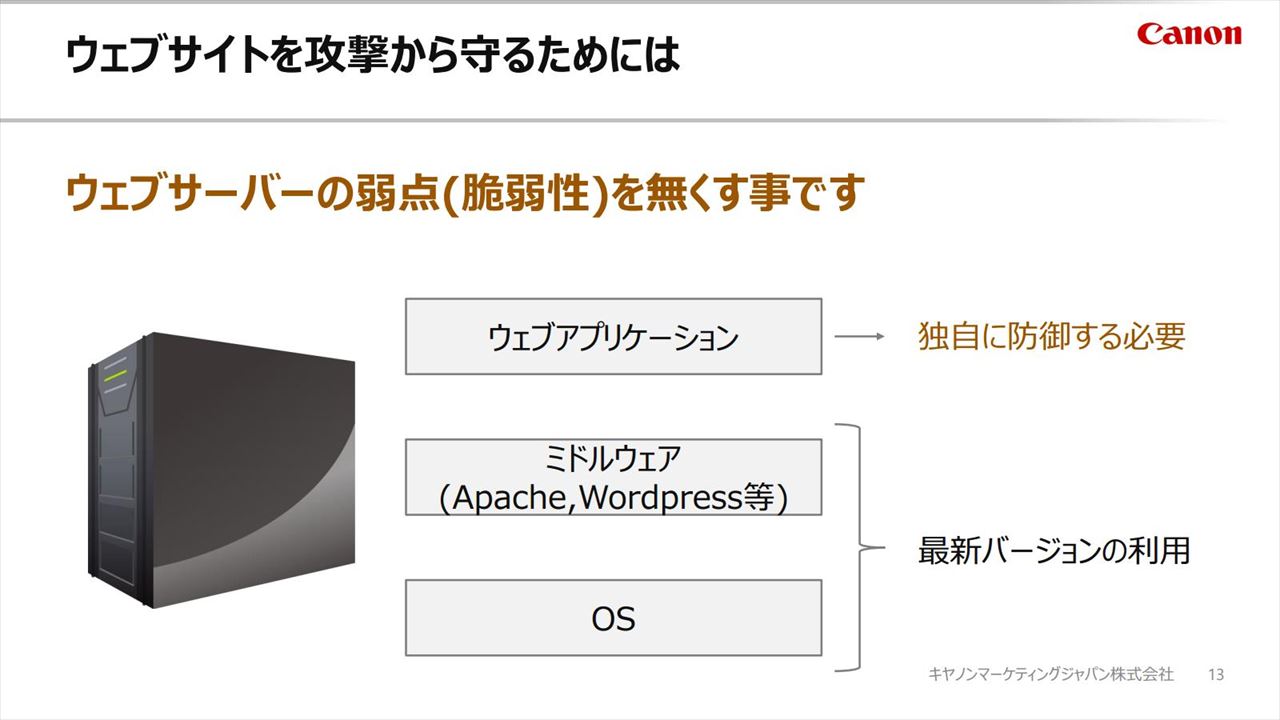

2つ目のテーマとして「Webサイトの防御方針」について説明する。解説してきたように、損害の発生を防ぐためにはWebサイトを攻撃から守る必要がある。そのためにはWebサーバーの弱点となる脆弱性をなくすことが重要だ。Webサーバーは大きく、OS、ミドルウェア、Webアプリケーションで構成されている(図8)。OSおよびミドルウェアは開発元からパッチやバージョンアップ版が提供され、不具合や脆弱性が修正されていく。そのため、常に最新バージョンのソフトウェアを使用することで弱点をなくしていくことが可能だ。しかし、Webアプリケーションについては企業おのおので作成しているため、独自に防御していく必要がある。一般的にWebアプリケーションの85%には、何らかの脆弱性が存在しているといわれている。そのため、Webアプリケーションを防御することの重要性は非常に高い。

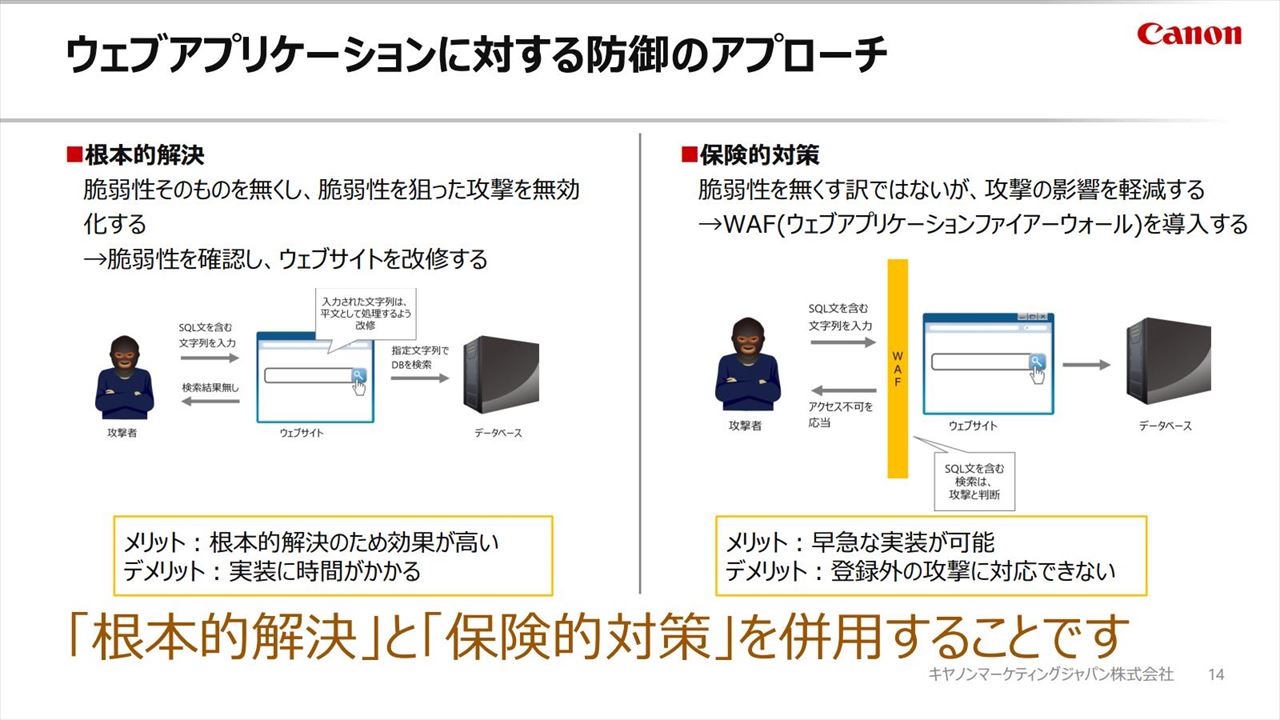

Webアプリケーションに対する防御の考え方について解説する。IPA(独立行政法人情報処理推進機構)が公開している資料「安全なウェブサイトの作り方」の中で、Webアプリケーションの脆弱性対策は「根本的解決」と「保険的対策」に分け、両方を併用することを推奨している(図9)。「根本的解決」とは、脆弱性そのものをなくし、脆弱性を狙った攻撃を無効にすることで、具体的には脆弱性をなくすためにWebサイトを改修することだ。

SQLインジェクションを例として解説すると、「WebサイトにSQL文を含む文字列が入力されること」を脆弱性と認識し、その場合、平文として処理するようにWebサイトを改修することだ。もし攻撃者がSQL文を含む文字列を入力したとき、入力文字の検索結果が応答として返るだけになるため、SQLインジェクションを防ぐことができる。根本的解決は、高いセキュリティ効果が得られるメリットがあるが、一方でWebサイトの改修が必要なため、実装までには時間がかかるというデメリットがある。

一方「保険的対策」とは、脆弱性そのものをなくすわけではなく、攻撃の影響を軽減することである。具体的にはWAF(Webアプリケーションファイアウォール)の導入だ。こちらもSQLインジェクションを例として説明すると、Webサイトの前段にWAFを導入することで、攻撃者がSQL文を含む文字列を入力すると、そのアクセスをWAFが攻撃と判断して通信を遮断するため、SQLインジェクションを防ぐことができる。保険的対策はWAFのみの導入で行えるため、速やかに実装できることがメリットだが、WAFに登録されていない攻撃には対応できないことがデメリットだ。このように、根本的解決と保険的対策にはそれぞれメリットとデメリットがあり、併用することが重要なのだ。

根本的解決と保険的対策を実現する上でのポイントを解説する。根本的解決に必要な行動は、脆弱性を確認してWebサイトを改修することだが、そもそも脆弱性はどのように確認できるのか。発見した脆弱性の対策となる改修はどうすればよいのか、脆弱性が複数発見された場合どこから対応すればよいのか、発見できなかった脆弱性が狙われたらどうすればよいのか、といった懸念が想定される。

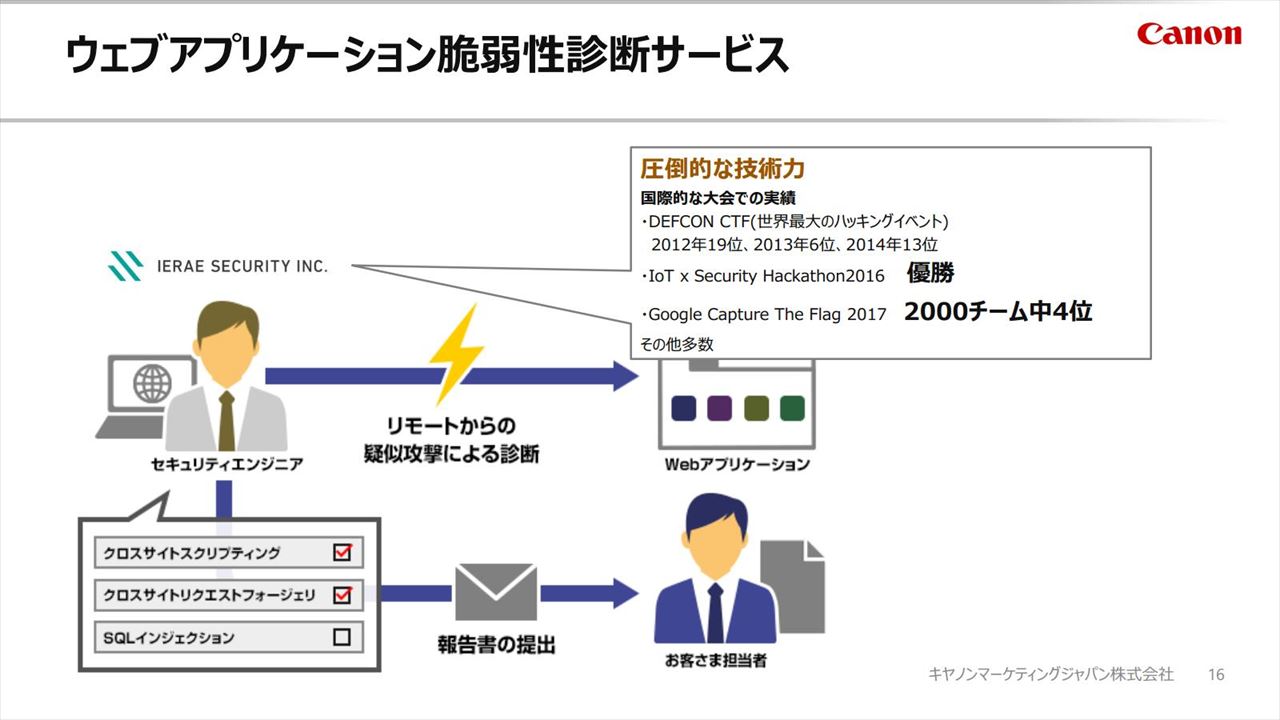

こうした懸念を払拭するためには、攻撃者と同レベルの技術力と視点を持つ人から答えをもらうことが重要だ。当社の「Webアプリケーション脆弱性診断サービス」は、今解説したポイントを押さえており、根本的解決の実現に貢献できるはずだ(図11)。本サービスは、セキュリティエンジニアが攻撃者と同じ視点でお客さまのWebサイトにリモートから疑似攻撃を行い、お客さまのWebアプリケーションにある脆弱性を確認して報告するものだ。本サービスは株式会社イエラエセキュリティと協業で提供しているものだが、イエラエセキュリティはさまざまなハッキング技術の国際競技大会に出場し、実績を上げるほどの高い技術力を持つ企業だ。

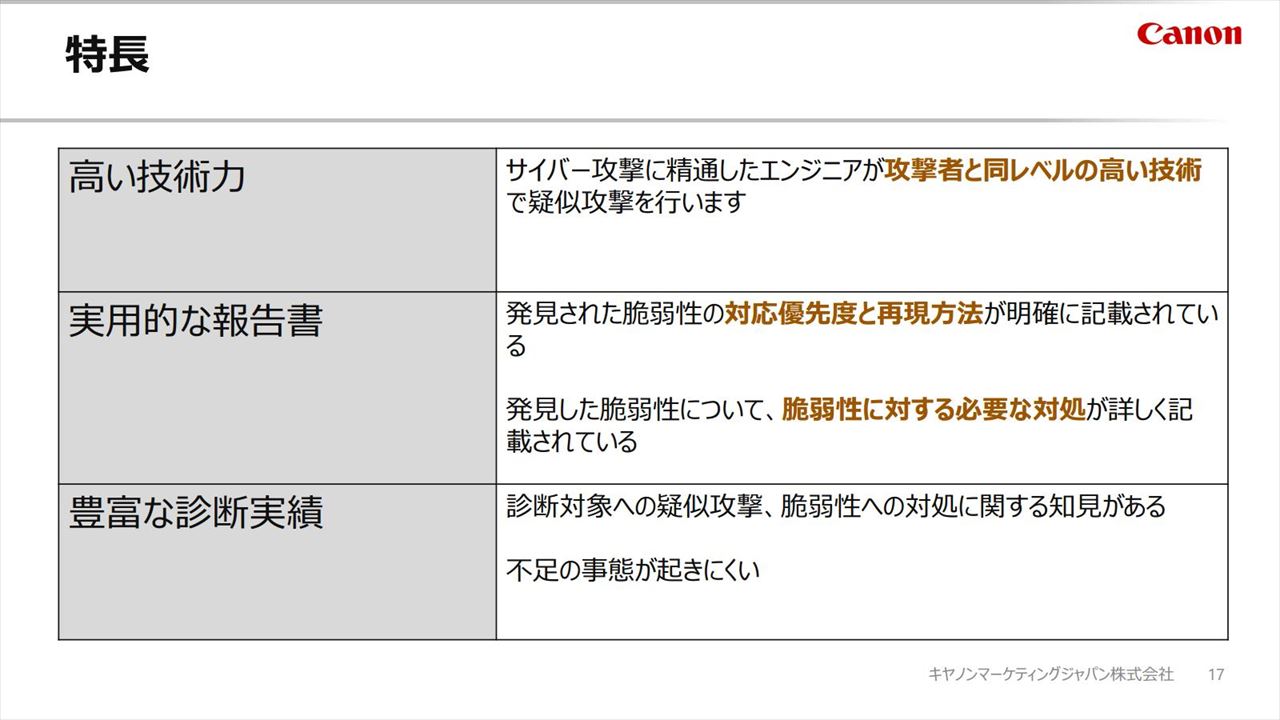

本サービスの特長は、「高い技術力」、「実用的な報告書」、「豊富な診断実績」の3つである(図12)。「高い技術力」については、ハッキングの国際大会で実績を上げるほどサイバー攻撃に精通している企業であり、攻撃者と同レベルの技術力で擬似攻撃を行うことが可能だ。

「実用的な報告書」については、脆弱性診断の実施後に、診断結果を報告書として提出する。報告書には、発見された脆弱性の対応優先度と再現方法、また脆弱性に対する必要な対処方法が詳細に記載されており、報告書をWebサイトの改修実施者に渡すことで、どこにリスクがあり、どの順番で、何をどう直せばよいのかを適切に共有することができる。

「豊富な診断実績」については、2,500件以上のWebアプリケーション脆弱性診断を実施した実績があり、診断対象への疑似攻撃方法、発見された脆弱性への対処に関する知見を有する。また、多数の診断実績があるため、診断中にサーバー停止などの不測の事態が起こりにくいと考える

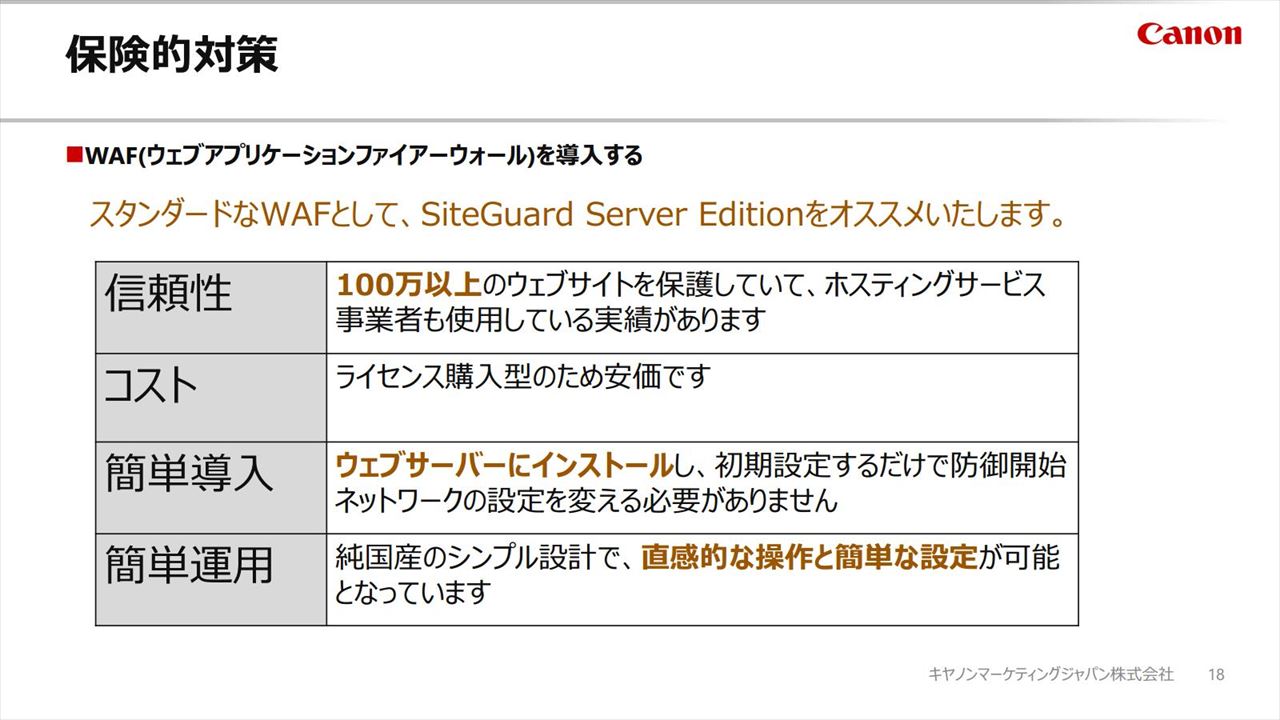

次に、保険的対策を実現する上でのポイントを説明する。WAFはさまざまな企業が商品やサービスを提供しているが、スタンダードなWAFとして「SiteGuard Server Edition」がおすすめだ。

このSiteGuard Server Editionの特長として、次の4つが挙げられる(図13)

1、信頼性:ホスティング事業者も多数使用している実績があり、100万以上のWebサイトを保護している。

2、コスト:年間利用権を購入するライセンス購入型のWAFのため、比較的コストが安価。ライセンス体系も1OSにつき1ライセンスとわかりやすい。

3、簡単導入:Webサーバーにインストールし、初期設定をするだけで防御を開始できる。導入における一連の流れをメーカーが動画として公開しており、Webサーバー自体のネットワーク設定を変える必要もないため、導入は容易だ。

4、簡単運用:シンプルな設計により、ユーザーによる直感的な操作と簡単な設定を実現している。

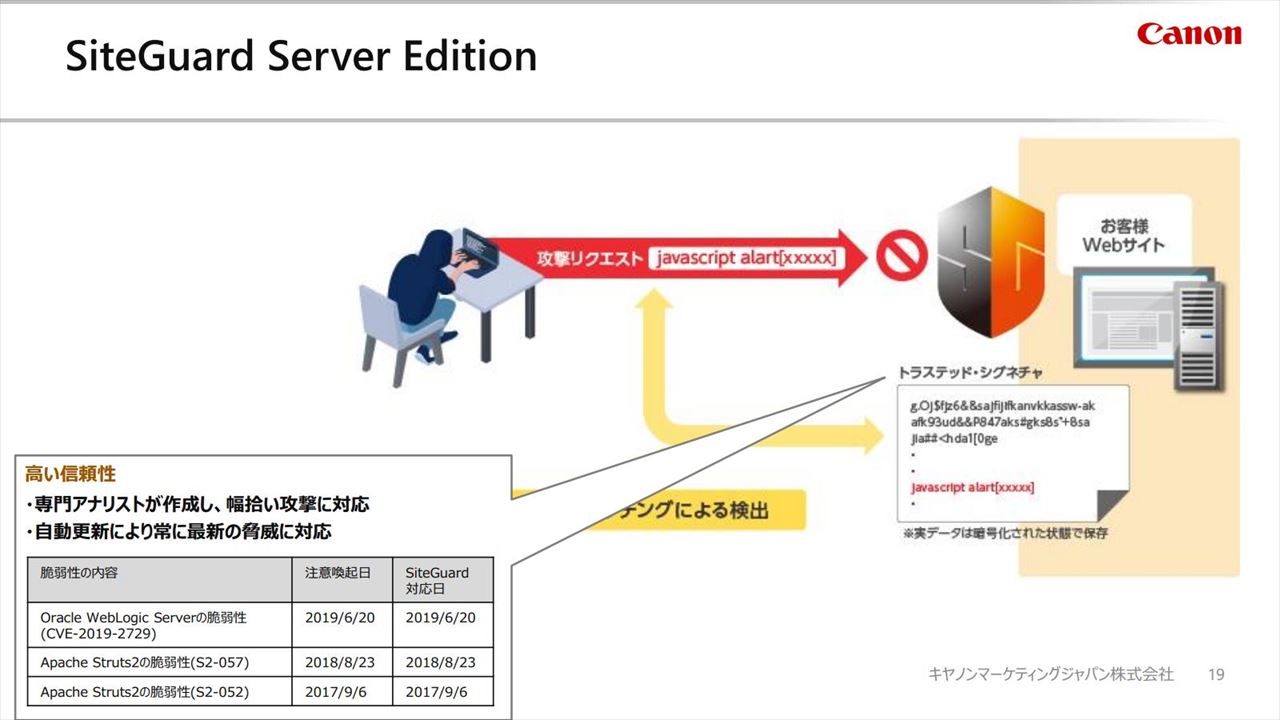

SiteGuard Server EditionはWebサーバーにインストールするソフトウェア型WAF製品であり、Webページの閲覧者が送ってくる通信に対して、登録されている攻撃パターン、トラステッド・シグネチャとパターンマッチングすることで、攻撃か通常の閲覧かを判断し、攻撃と判断した場合は接続を遮断する(図14)。トラステッド・シグネチャは専門アナリストが作成しているため、SQLインジェクションやクロスサイトスクリプティングなど、さまざまな攻撃に対応しており、自動更新によって常に最新の脅威に対応していることから信頼性が高い。

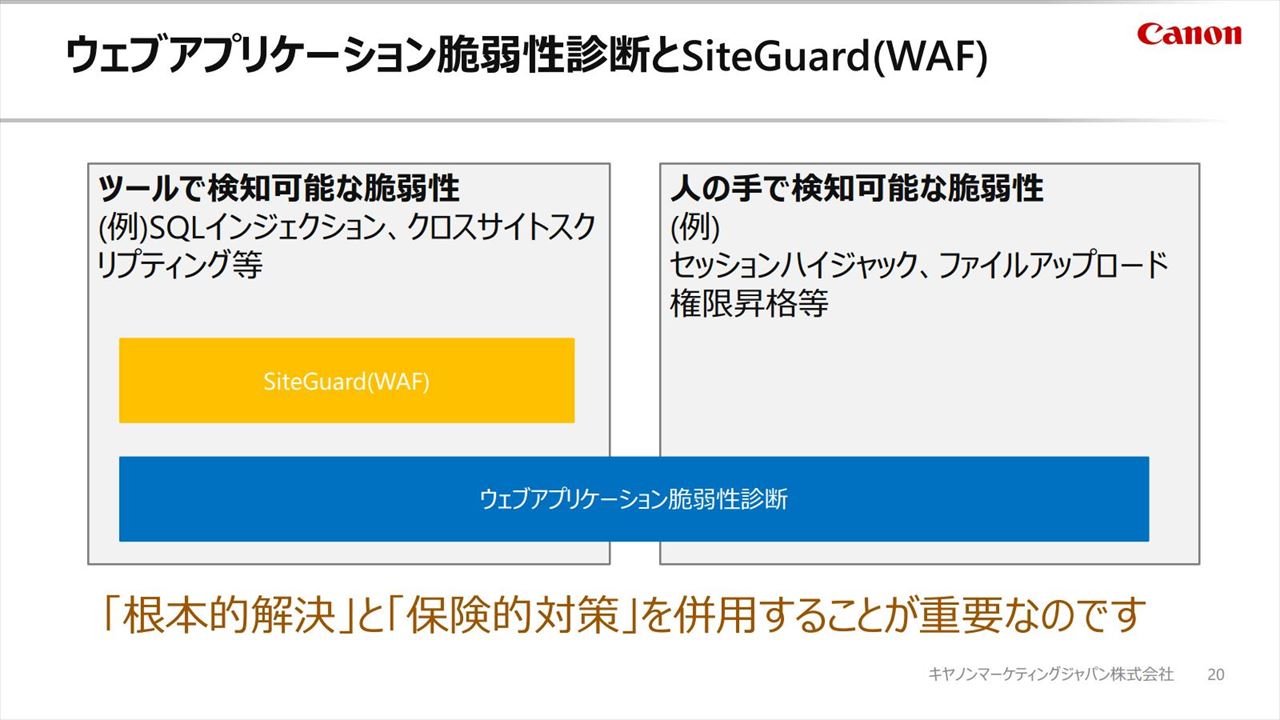

Webアプリケーション脆弱性診断とSiteGuardのすみ分けについて解説する。Webアプリケーションの脆弱性はツールで検知できるものと、人の手で検知可能なものがある。ツールで検知できる脆弱性は、例えばSQLインジェクションやクロスサイトスクリプティングのように攻撃パターンが決まっているものだ。一方で人の手で検知可能な脆弱性とは、セッションハイジャック、ファイルアップロード、権限昇格などがあり、プログラムとしては正常動作しているものの、人的な操作により顕現するものだ。

「WAFは脆弱性診断と比べて対応領域は狭いですが、スピーディーに脆弱性への対応を行うことができます。一方で、Webアプリケーション脆弱性診断と改修は対応に時間を要しますが、広い領域の脆弱性への対応が可能です。そのため、根本的解決と保険的対策を併用することが重要なのです。」と、岡田は根本的解決と保険的対策の併用の重要性を強調する。

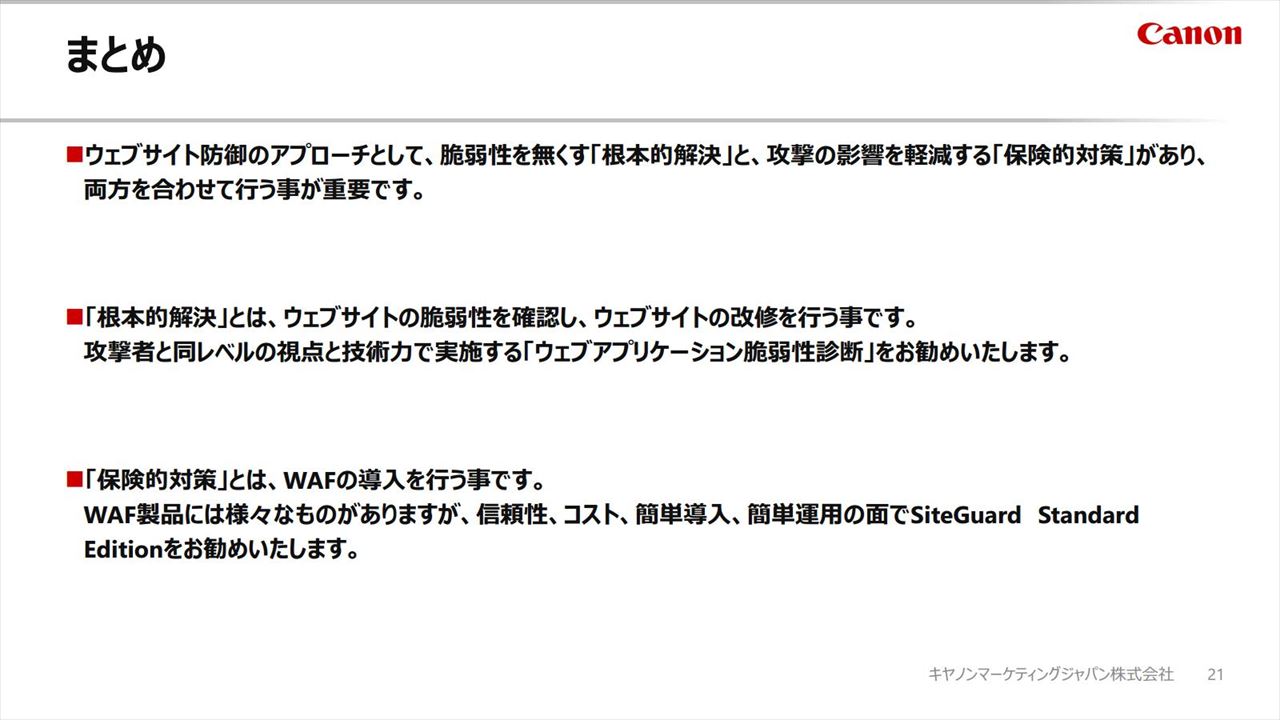

図16に、「ウェブサイト防御方針のご紹介」のまとめを示す。Webサイトのアプローチとして、脆弱性をなくす「根本的解決」と攻撃の影響を軽減する「保険的対策」があり、両方併せて行うことが重要である。根本的解決については、攻撃者と同じレベルの視点と技術力で脆弱性を確認し、改善点を具体的に報告する当社の「Webアプリケーション脆弱性診断」をおすすめし、保険的対策については、信頼性、コスト、簡単導入、簡単運用を実現した「SiteGuard Server Edition」をおすすめする。

Webサイト防御実装の進め方

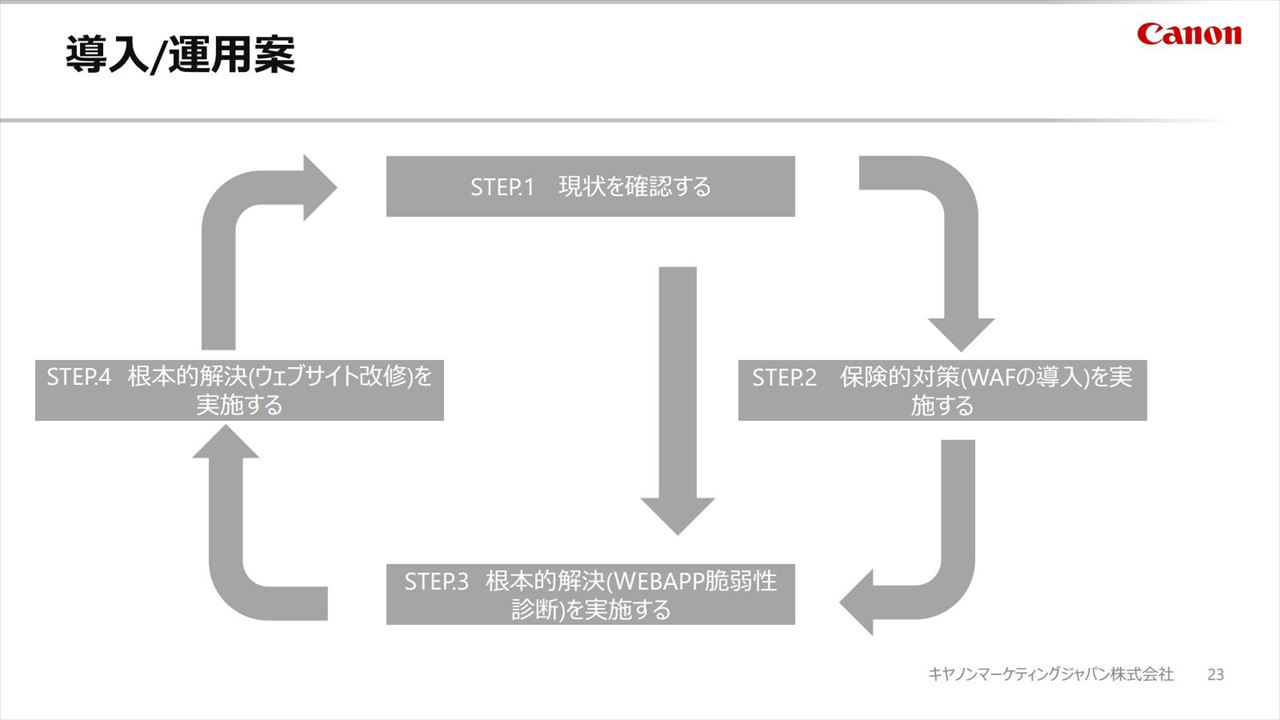

最後に3つ目のテーマ「Webサイト防御実装の進め方」について解説する。Webサイトの防御に向けた、Webアプリケーション脆弱性診断とWAFの実装は、4つのSTEPに分けて行う(図17)。

STEP 1:現状を確認する。

STEP 2:保険的対策(WAFの導入)を実施する。

STEP 3:根本的解決(Webアプリケーション脆弱性診断)を実施する。

STEP 4:根本的解決(Webサイト改修)を実施する。

その後、定期的にSTEP 1、3、4を実施していく。それぞれのポイントについて、簡単に説明する。

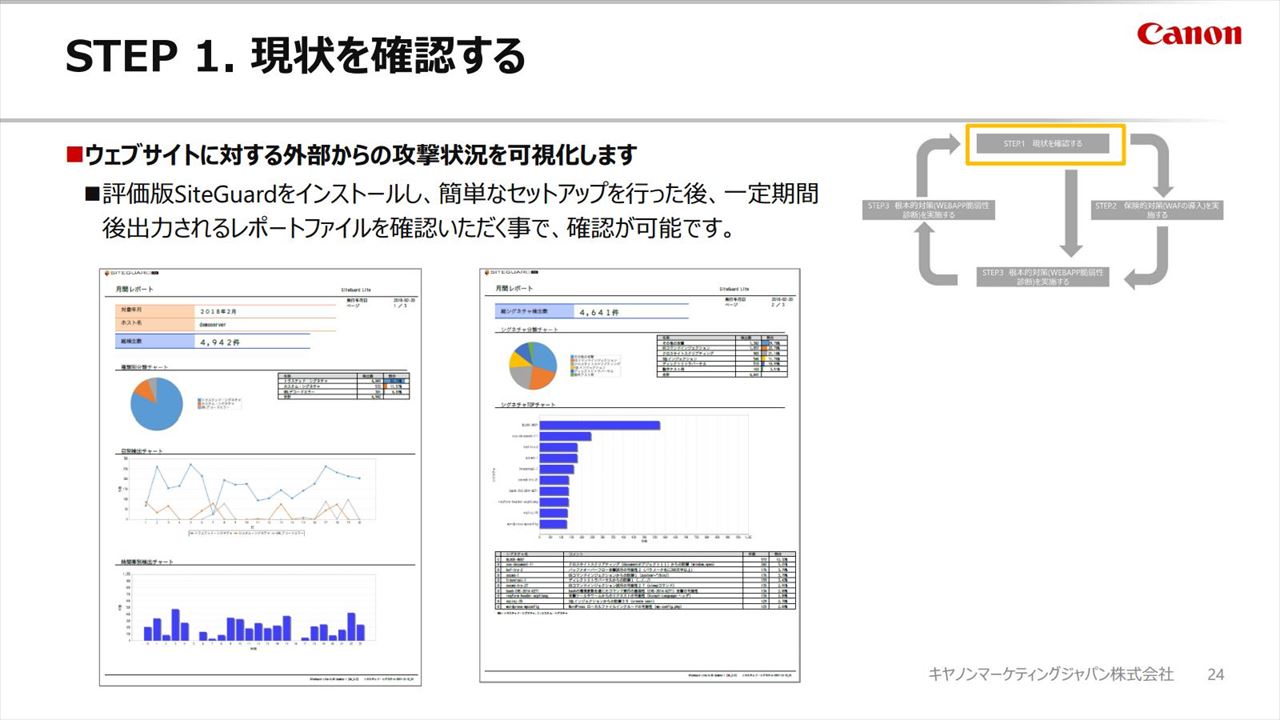

STEP 1においては、Webサイトが現在攻撃を受けているのか、攻撃状況を可視化することで確認する。SiteGuardには攻撃検出結果をレポートできる機能があり、評価版をダウンロードしてその機能を利用する。評価版SiteGuardの利用期間は90日であり、1~3ヶ月経過後に攻撃検出結果を確認すればよい(図18)。

確認時のポイントは、攻撃を受けているか、受けていないかだ。もし攻撃を受けていた場合、SiteGuardの利用前から攻撃を受けていた可能性がある。Webサイトが改ざんされている可能性もあるため、早急にSTEP 2、3、4を進める必要がある。

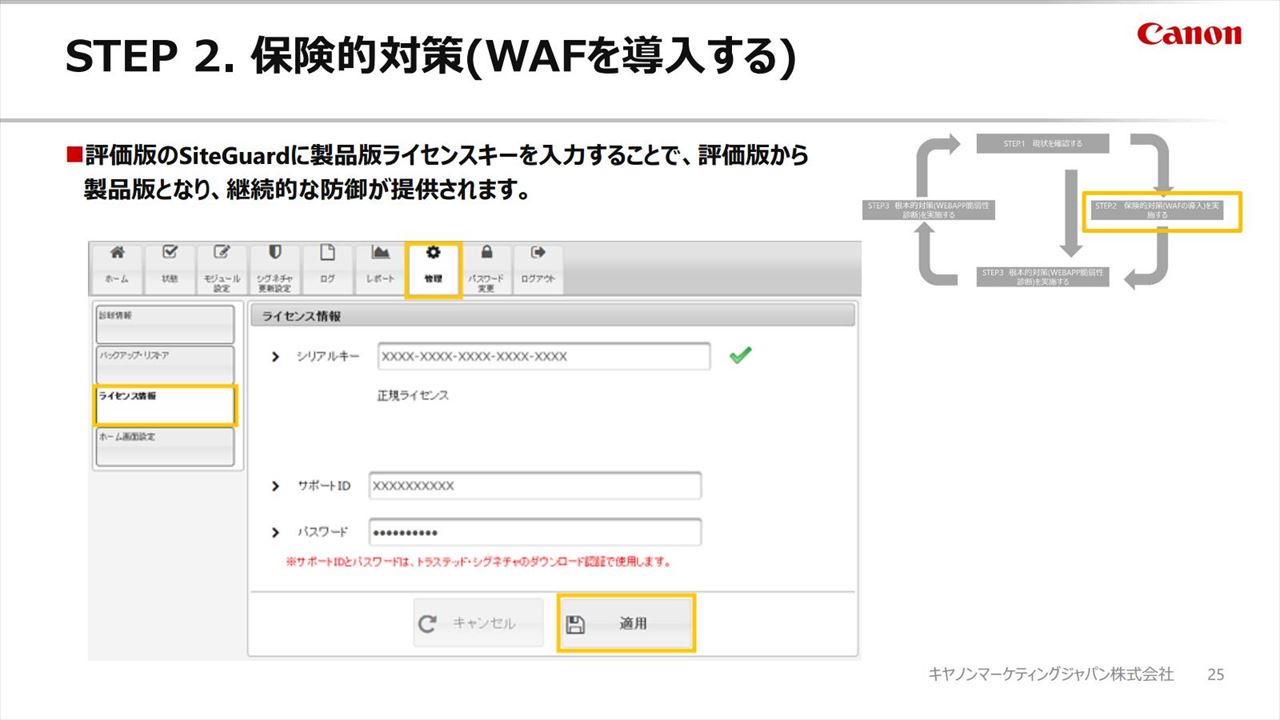

STEP 2では保険的対策(WAFの導入)を実施する。評価版のSiteGuardに製品版のライセンスキーを入力することで製品版となり、継続的な防御が提供される(図19)。

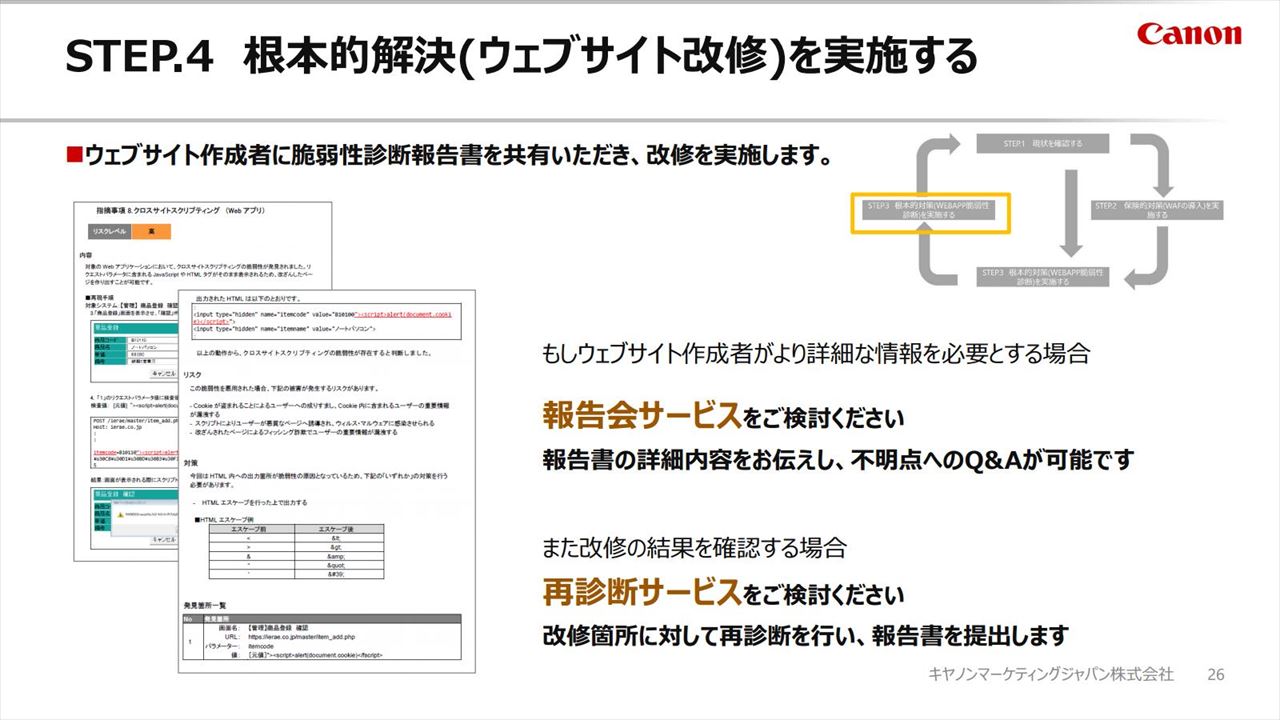

STEP 4では根本的解決(Webサイト改修)を実施する(図20)。Webアプリケーション脆弱性診断結果である報告書を、Webサイト改修実施者と共有し改修を進める。報告書でリスクレベル、再現方法、対策が明確になっているため、Webサイト改修実施者に何をどのような優先度でどうやって改修する必要があるのか、報告書の共有だけで十分に伝えられる。もし報告書の情報だけでは不十分な場合は、有償の「報告会サービス」を用意しているので、報告書の内容に関するより詳細な情報提供や、不明点へ対してのQ&Aを行うことができる。また、有償の「再診断サービス」を利用することで、改修を行った箇所に対して再診断を行い、改修の結果を確認、報告書を提出することも可能だ。

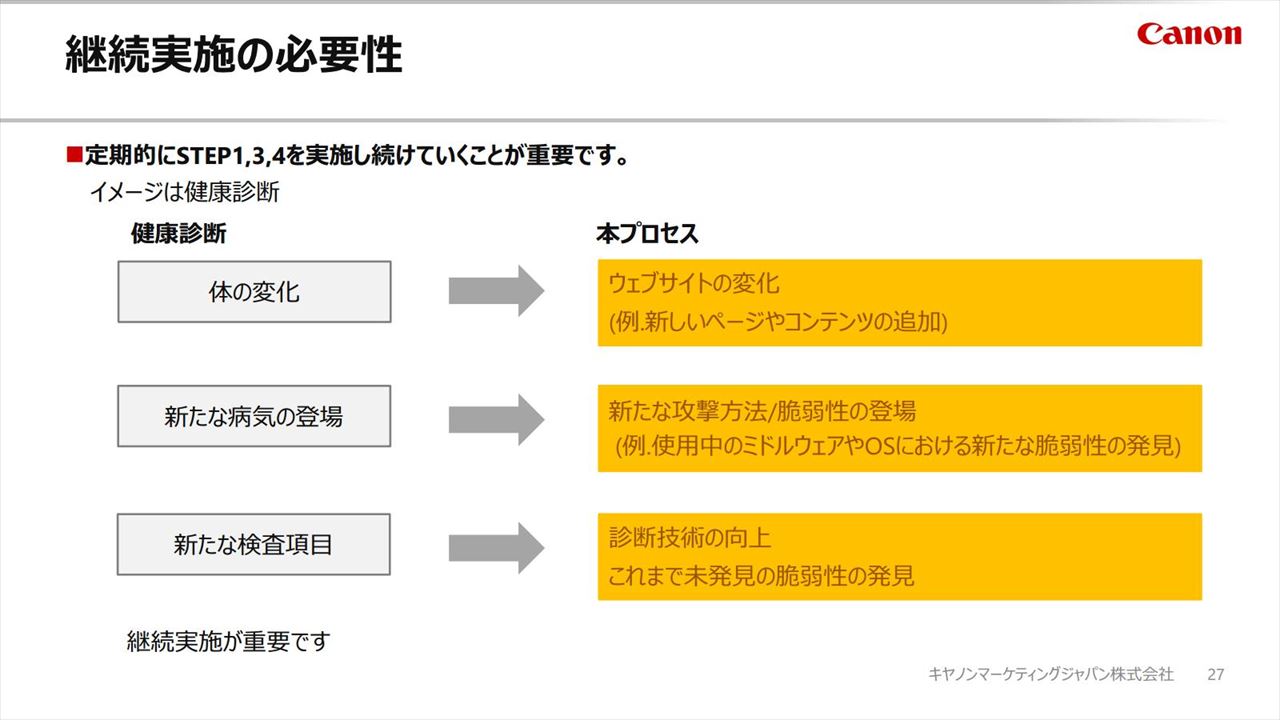

最後に、定期的にステップ1、3、4を繰り返し実施することの必要性について解説する(図21)。イメージとしては健康診断だ。健康診断を定期的に行う必要があるのは、体も病気も医療技術も常に変化しているためだ。健康診断に置き換えて継続実施の重要性を説明する。

「体の変化」には、Webサイトの変化が対応する。Webサイトは新たなページの追加やコンテンツのメンテナンスが行われるため、いつも同じ状態であり続けるとは限らない。「新たな病気の登場」には、新たな攻撃方法や脆弱性の発生が対応する。使用中のものや過去バージョンのソフトウェアで新たな脆弱性が発見されることはよくあることだ。「新たな検査項目」には、診断技術の向上が対応する。診断技術は時間とともに向上しており、これまで未発見だった脆弱性がいつしか発見される可能性がある。したがって、ステップ1、3、4の継続実施が重要だといえるのだ。

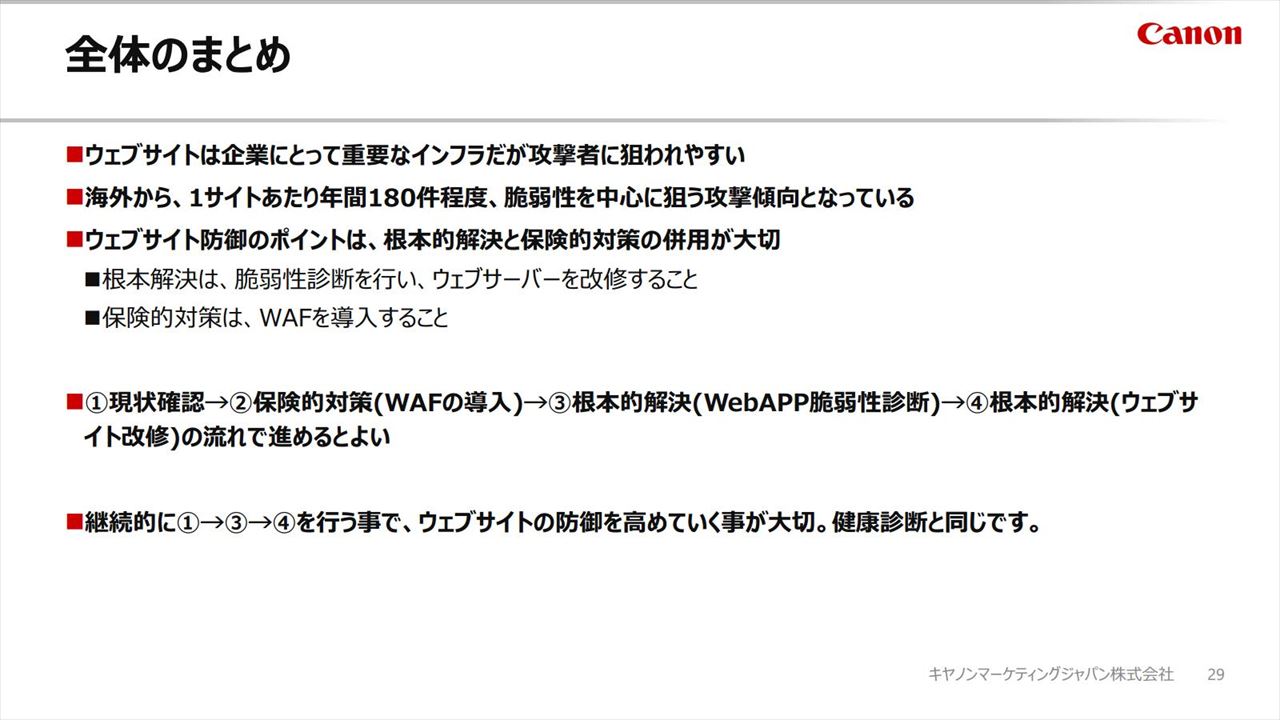

最後に全体のまとめを確認しよう(図22)。Webサイトは企業にとって重要なインフラの1つだが、攻撃者に狙われやすいことを認識しておくことが大切だ。Webサイトが攻撃を受け、セキュリティインシデントが生じたとき、非常に大きな損失につながる可能性がある。攻撃は海外から1サイトあたり年間180件程度、WebアプリケーションやCMSの脆弱性を中心に狙う傾向にある。Webサイト防御のポイントは、根本的解決と保険的対策の併用であり、根本的解決としては脆弱性診断を行い、Webサーバーを改修することだ。そして、保険的対策としてはWAFを導入することで各社のセキュリティ強化を実現してほしい。