ニュースや新聞などでサイバー犯罪という言葉を見聞きすることが多くなったものの、サイバー犯罪という言葉がどのような行為を指しているのか、適切に説明できる人はあまり多くないのではないだろうか。この記事では、サイバー犯罪について、その概要と具体的な犯罪手法、有効な対策までを網羅的に解説していく。

サイバー犯罪とは

サイバー犯罪とは、コンピューターやネットワークに接続されたデバイスをターゲットにした、不正アクセスや破壊行為などの犯罪行為の総称である。かつては、ハイテク犯罪とも呼ばれていた。サイバー空間での犯罪を、現実空間での犯罪と区別するため、このように呼ばれる。

サイバー犯罪を企むのは、ほとんどが金銭を目的としたサイバー犯罪者やハッカーであり、犯行は個人ではなく集団で行われることもある。一部のサイバー犯罪は組織化され、高度な技術やスキルを有しているが、コンピューターのスキルが高くない素人が行うケースも少なくない。サイバー攻撃という言葉も使われているが、ほぼ同義のものと言っていい。この記事では、サイバー犯罪の言葉で説明していくことにする。

サイバー犯罪の種類

サイバー犯罪とは総称で、さまざまな犯罪が含まれるが、日本の法制度下では次の4つに大別されている。

1.不正アクセス行為の禁止等に関する法律違反

他人のID・パスワードを悪用、あるいは脆弱性を利用して、本来アクセスする権限のないコンピューターを利用する行為は、不正アクセス行為の禁止などに関する法律違反となる。通称、「不正アクセス禁止法」と呼ばれるこの法律が成立したのは2000年であり、2013年にはその改正法が施行され、フィッシング行為やID・パスワードの不正取得に対する罰則が新設された。

2.コンピューター・電磁的記録対象犯罪

他人のWebサイトのデータを無断で書き換える、あるいはインターネットを利用し、金融機関の他人の口座から自分の口座に無断で預金を移すなどの行為は、コンピューター・電磁的記録対象犯罪に該当する。

3.不正指令電磁的記録に関する犯罪

コンピューター・ウイルス(不正指令電磁的記録)の作成行為、およびインターネット上でウイルスをばらまくなどの行為は、2011年の刑法改正で新設された不正指令電磁気記録に関する犯罪となる。

4.ネットワーク利用犯罪

インターネット等のネットワークを利用して行われる各種犯罪行為が該当する。代表的なものとして、インターネットを通じた「誹謗中傷」、「児童ポルノ」、「詐欺」、「商標法違反」、「著作権法違反」、「脅迫」、「ネットストーカー規制法違反」、「名誉毀損」などが挙げられる。

サイバー犯罪の動向

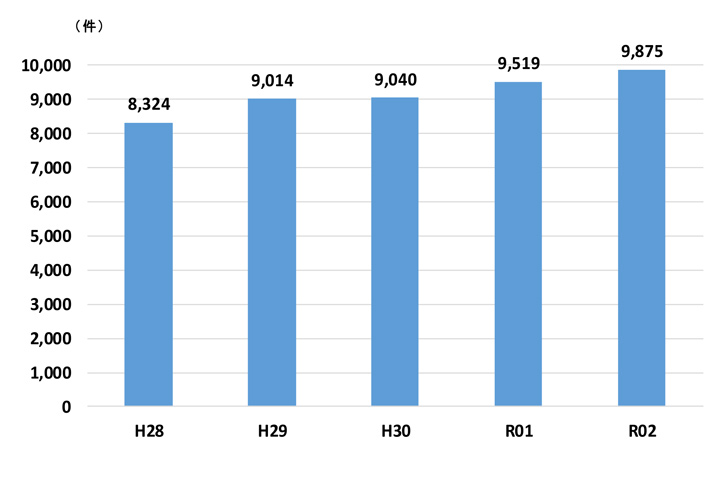

サイバー犯罪の被害件数は年々増加傾向にあり、その攻撃手法も多様化してきている。警察庁発表の「令和2年におけるサイバー空間をめぐる脅威の情勢等について」によると、日本国内でのサイバー犯罪の検挙件数は、平成28年から右肩上がりに増加しており、令和2年は9,875件と、過去5年間で2割ほど増加していることがわかる。

さらに最近では、新型コロナウイルスの感染拡大に伴った新たな手口も登場してきている。新型コロナウイルス感染症に関連するフィッシングメール、ランサムウェアのような標的型攻撃、エモテットに代表される、メールの履歴等を窃取して自然なやり取りを装う巧妙な手口が増加傾向にある。

2020年11月には大手ゲーム会社がランサムウェアによる標的型攻撃を受け、個人情報や営業、人事、開発に関する機密資料などの流出が判明した。

海外では、サイバー犯罪という域を超え、社会インフラを狙う、もはやテロと呼べるような攻撃も起こっている。例えば、ウクライナでは2015年と2016年に電力システムを狙ったサイバー犯罪がもとで、大規模停電が発生した。しばしば米国は日本の先行事例として参考にされるが、日本国内より一層、巧妙かつ高度なサイバー犯罪が増加している。

また、昨今のサイバー犯罪では、闇のインターネットと言われる通称「ダークウェブ」が利用されるケースが多くなっているとされる。サイバー犯罪への対策を考えるにあたり、ダークウェブが昨今のサイバー犯罪でどのような役割を担っているのかは押さえておくとよいだろう。

このように、サイバー犯罪の脅威はますます高まっており、サイバー犯罪の手法についてより深く理解、分析しておくことが求められている

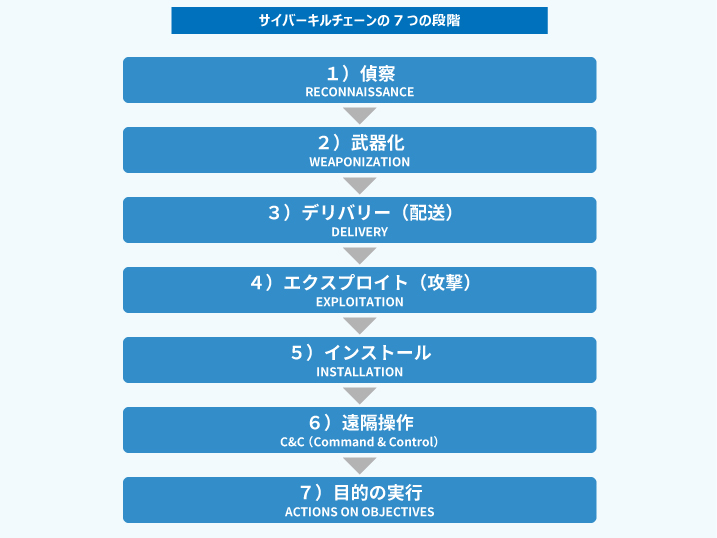

サイバー犯罪の理解、分析に役立つサイバーキルチェーン

サイバー犯罪を理解、分析するために用いられる手法がサイバーキルチェーンという考え方だ。近年のサイバー犯罪はいくつかの段階を踏んで行われるようになっているが、サイバーキルチェーンとはそれらの犯罪におけるチェーン、すなわちつながりを構造化し、攻撃者の行動を段階ごとに分類したものである。具体的には次の7つの段階から構成される。

1)偵察

攻撃対象となる企業などへ侵入するために事前調査を行う段階。攻撃者はSNSをはじめ、インターネットで情報収集を行うが、最近ではダークウェブで情報を購入するという方法も増えている。複数の情報を組み合わせ、ターゲットを定める。

2)武器化

攻撃に用いるための、ターゲットの脆弱性に応じた最適なマルウェアを選定、あるいは開発する。近年、サイバー犯罪のエコシステム化により、RaaS(Ransomware as a Service)を用いた効率的な攻撃を選択する攻撃者も増えている。

3)デリバリー(配送)

マルウェアをターゲットに送り付ける。最近では高度かつ緻密なレベルで標的型攻撃が行われるようになってきている。エモテットのように標的型攻撃のために、Outlookのアカウントの窃取を行うケースもある。

4)エクスプロイト(攻撃)

標的型攻撃メールなどでマルウェアに感染することで、ターゲットのデバイス内には攻撃者が侵入するためのバックドアが作成される。マルウェアはバックドア経由で、不正なコマンドをリモートで行うC&Cサーバーへの通信を確立する。

5)インストール

ユーザーのデバイスを乗っ取り、攻撃コードを実行させる。また、最初に侵入したデバイスを足がかりとして、企業の内部ネットワーク構造を把握するなどの行動を行い、さらに侵入範囲を拡大していく。

6)遠隔操作

マルウェアを介した遠隔操作を行い、盗み出したデータをC&Cサーバーへ送信する。また、侵入したデバイスから得られた情報をもとに、企業の機密情報を保存しているファイルサーバーやデータベースへの侵入を試みる。

7)目的の実行

情報の窃取や改ざんなど、ターゲットに対する当初の目的を実行する。実行後は、自身の行動した痕跡を消去する。

サイバー犯罪は、上記のような段階を経て行われることが多いため、サイバーキルチェーンの各段階に対して有効な対策を行う必要がある。なお、一つの段階だけに対して対策を講じるのではなく、複数の段階に対しての「多層防御」が重要となる。

サイバー犯罪への対策

巧妙化するサイバー犯罪に対抗するためには、サイバーキルチェーンの「チェーン」をどこかで断ち切ることが求められる。各段階で有効なセキュリティ対策は以下のとおりである。

- 「偵察」、「武器化」へのセキュリティ対策

この段階への対策として、ゲートウェイでのメールセキュリティ対策が有効だ。具体的なソリューションとしては、「WAF」や「IDS/IPS」といったソリューションが挙げられる。WAF(Web Application Firewall)とは、Webアプリケーションの脆弱性を悪用した攻撃からWebサイトを保護するものだ。 IDS(Intrusion Detection System)はネットワークに対して不正なアクセスがないかをリアルタイムでチェックし、疑わしい内容があれば管理者へ通知を行う。IPS(Intrusion Prevention System)はIDSを一歩進めたソリューションであり、IPSが不正なアクセスの検知や通知にとどまるのに対し、IPSは不正なアクセスを遮断するなどのアクションを行う。 - 「デリバリー」へのセキュリティ対策

この段階では、パソコンなどエンドポイントへのセキュリティ対策が有効だ。いわゆるアンチウイルスや「EDR(Endpoint Detection and Response)」といったソリューションが代表的だ。EDRは、エンドポイント上でマルウェアなどによる不審な動きがないかどうか、常時監視を行い、ログを取得するソリューションだ。 - 「エクスプロイト」、「インストール」、「遠隔操作」、「目的の実行」へのセキュリティ対策

この段階への対策としては、内部ネットワーク内での不審な挙動を検知する仕組みが有効である。具体的には、先の段階でも挙げた「EDR」をはじめ、「SIEM(Security Information and Event Management)」などのソリューションが挙げられる。SIEMとは、セキュリティ機器やネットワーク機器などからログを集めて一元管理し、相関分析によってセキュリティインシデントを自動的に発見するソリューションである。

包括的な対策が求められる時代に

サイバー犯罪が年々進化を続け、旧態依然とした定番のセキュリティ対策だけ講じておけば安心という時代は終焉を迎えつつある。エンドポイントでのマルウェア対策はもちろんのこと、ゲートウェイでの対策、そしてEDRのような事後対策を含めた包括的な対策が必要な時代となりつつある。

また、対策に依存し過ぎることなく、情報セキュリティ意識を継続的に向上させていくことが肝要とも言えよう。一人ひとりがセキュリティに関する最新情報の収集を習慣化し、セキュリティに関する意識を高く保つことが求められている。