2017年5月、世界中の企業・組織を襲ったマルウェア「ワナクライ」は、データを暗号化して身代金を要求するランサムウェアの一種であるが、自己増殖活動が可能(=ワーム型)なのが最大の特徴であり、そのため、ネットワーク内から端末へと感染が拡大した。以下では、今後の対策を考える。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

2017年5月12日、ファイルを開けないようにしてしまい、身代金を要求する「ランサムウェア」が世界中に広がった。この新しい変種は「ワナクリプター」(WannaCryptor)(別名「ワナクライ」(WannaCry)、「ワナクリプト」(WannaCrypt))と呼ばれている。ESETではこれを「Win32 /Filecoder.WannaCryptor.D」として検出している。これまでのランサムウェアにない特徴としては、ネットワーク上の他のコンピューターを感染させる「ワーム」の性質を有していることである。

この攻撃は以前のマルウェアと比べて、必ずしも最大級のインパクトがあるわけではないのだが、間違いなくマルウェア拡散によって起こった事件の歴史に新たな1ページを加えることになるだろう。ここではこのマルウェアを「ランサムワーム」(ransomw0rm 注:「worm」の「o」が「0」になっている)と呼ぶが、こうした性質の変化に加えて、いくつかの要因(いくつかの過失も含まれる)が組み合わさったことが今回のような大規模な被害を引き起こした、と言えるだろう。

以下では、この出来事から何を学ぶことができるのか、そして、この後にどのようなマルウェア攻撃が起こりうるのかについて説明する。また使用しているWindowsパソコンが「エターナルブルー」(EternalBlue)に対してパッチが適用されているかどうかを確認するための簡単な説明も提供する。

エターナルブルーとワナクライ

「エターナルブルー」とは、「ワナクライ」に自己複製能力を持ち、ネットワーク全体に急速に拡散する能力を加えた脆弱性攻撃プログラム(エクスプロイト)の名称である。世評では米国家安全保障局(NSA)が開発したとされている。

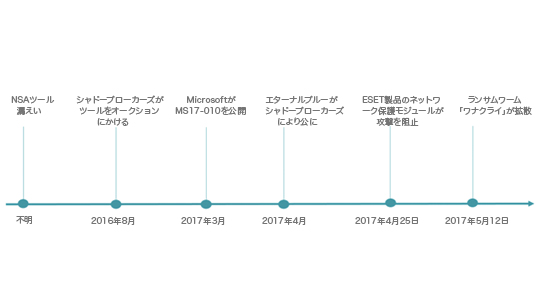

つまりこの「ランサムワーム」事件とは、NSAが隠し持っていた数々のサイバー兵器が「シャドーブローカーズ」(Shadow Brokers)というハッカー集団によってオンライン上から盗みだされたことに遡る。このサイバー兵器をオークションサイトにおいて高値で売ることと引き換えに、NSAに金銭を要求していたのだが失敗に終わり、方向転換して、ツールをばらばらに販売することに決めた。

2017年3月14日にMicrosoftは「MS17-010」をリリースし、通信プロトコル「SMB」の重大な脆弱性を修正した。当時はこのパッチがNSAのサイバー兵器に関係していたかどうかは明らかではなかった。しかし、シャドーブローカーが盗んだ数多くのツールについて情報公開した4月14日には、両者の関係は明らかになった。

こうしたパッチ適用と攻撃の漏えいの間のタイミングは、さまざまな推測を生んだ。とはいえ、その後の経緯は、エターナルブルーによって悪用された脆弱性にはパッチがあてられ、Windows Updateを介してセキュリティホールは埋められた。ところが、この攻撃プログラム自体はオンライン上にて公開されたままとなっていたのである。

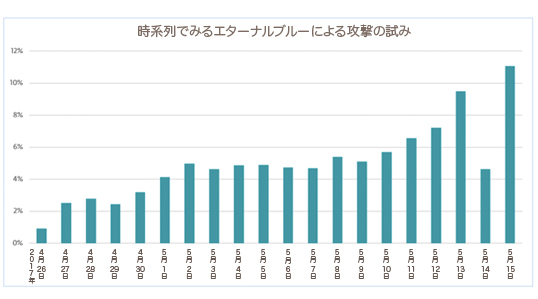

その後、パッチの適用とエクスプロイト攻撃とのせめぎあいが始まる。つまり、下のグラフで分かるとおり、エターナルブルーの利用は5月に入って一気に拡大したというわけではない。

すでに述べたように、5月12日にエターナルブルーは大規模な感染事件を引き起こした重要な構成要素となった。これでサイバー犯罪者たちの手の内にすべての要素が集まった。つまり、4月の初旬にはランサムウェア「ワナクリプト」(ワナクライ)が活動しており、そこにエターナルブルーが加わったのである。

それでも、家庭のユーザーや(特に)企業は、このランサムワームの攻撃をさまざまな形で回避できる可能性がある。まず、すでに2017年3月にエターナルブルーのためのパッチが公開されている。

ランサムウェアによる暗号化の実行そのものを阻止できるわけではないが、同じネットワーク上の他の侵害されたホストによる被害を引き起こさないようにすることは可能だ。さらに、脆弱性を突いた攻撃を防御する「エクスプロイトブロッカー」のようなホストにインストールされている「プロアクティブな保護」機能または(最新の状態にある)ウイルス対策ソフトは、感染の試みをブロックする可能性がある。しかも、マルウェアがネットワークの防御を突破した場合であっても攻撃を阻止する可能性もある。

最後に、ネットワーク上にあるホストを出入りするデータをある程度制御することも、防御に役立つだろう。多くの企業はコンピューターへの侵害を恐れて、電源を切って社員を帰宅させることにした。しかし、ネットワーク上のホストを隔離して検出機能を高めることができるならば、こうした極端な対策は回避できる。

次にやって来るものは何か

5月12日金曜日の夜、このランサムウェアの機能を止める「キルスイッチ」機能に関するニュースが出た。ニュースブログサイト「@MalwareTech」はTwitterにて、マルウェアが暗号化ルーチンに移行する前にHTTPリクエストを作成して失敗したことに気づいた。

ドメインは以前に登録解除されていたため、そのドメインに対するリクエストはすべてエラーとなった。このエラーが出ることによってランサムウェアは自分たちが用意していた手順へとユーザーを導くことが可能となる。すなわち、ファイルを暗号化する不正コードが走り出すのである。しかし@MalwareTechは要求されたドメインをあらためて登録しなおしたため、リクエストはサーバーに普通にリダイレクトされることとなり、その結果、ランサムワーム亜種の拡散は止まったのである。

しかし、他の亜種が現れるのにそれほど時間はかからなかった。まず、最初のバージョンのバイナリデータを上書きする(「HEXEdit」などのツールを使用して)前のドメインにパッチを当てた新種が登場した。その後「キルスイッチ」のないバージョンも現れた。

これまでのところ、この攻撃の収益は500万円(5万ドル)を少し上回っているが、これはこの発生による被害と比較すると無視できる数字である。脆弱性を悪用すると(必ずしもゼロデイ攻撃とはかぎらない)、通常のビジネス運用に多大な影響を及ぼすおそれがあることが明らかになった。

サイバー犯罪者によるこうした素早い対応を知ると、マルウェアに対抗することが本当に容易なことではないことがわかる。彼らはすぐに攻撃を行い、その後の対応も柔軟だ。したがって、このような攻撃が成功した後は、ツールや方法論の複製が期待される。そのため、特に近い将来にやってくるであろう数々の攻撃に今から備えておくべきである。

長期的には、より多くの「ワーム機能内蔵型」マルウェアが登場することだろう。短期的には、エターナルブルーを利用しているマルウェアの種類が急増するであろう。したがって、システムには必ずパッチを当てる必要がある。

エターナルブルーに対するパッチが適用されるシステム

それでは、この特定のランサムワームの場合のみならず、エターナルブルーのパッチが自分のコンピューターに適用されているかどうか、どのように確認したらいいのだろうか。

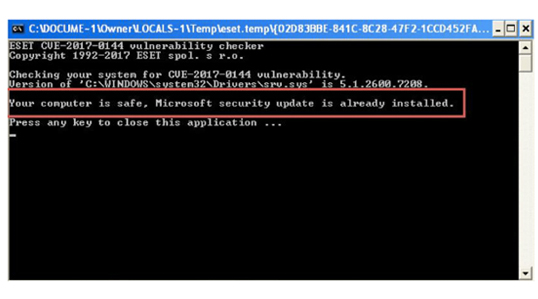

類似したマルウェアが近い将来エターナルブルーを使用する確率は、きわめて高い。そこで、インストールされた更新プログラムのリストをシステムから取り出し、エターナルブルーを防ぐパッチが検索できる簡単なスクリプトを用意した。

「ESET EternalBlue Checker」を使用してシステムの脆弱性をチェックするには、「ESET Knowledgebase」の記事(英文)の手順に従ってほしい。

リモート検証用として、ホストがエターナルブルーに対して脆弱かどうかをテストできる新しいスクリプトが「NMAP.ORG」のサイトに追加されている。コード内のコメントにあるように、スクリプトは「Microsoft SMBv1サーバーがリモートコード実行脆弱性(MS17-010)に対して脆弱かどうかを検出しようとしている」。

「NMAP v7.40」(またはそれ以上)は、以下のコマンドで動作する。

nmap -sC -p445 -open -max-hostgroup 3 -script smb-vuln-ms17-010.nse X.X.X.X / X

パッチこそ、エクスプロイト攻撃の対象となる脆弱性の根本原因を解決するためのものであり、エターナルブルー対策に最善である。