米国家安全保障省から流出した脆弱性攻撃ツール「エターナルブルー」は、世界各国の企業組織のコンピューターを感染させた身代金要求マルウェア「ワナクライ」に用いられていただけではなく、すでに別のマルウェアでも悪用されていたことが判明した。今後の動向にも注意が必要だ。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

2017年5月12日、新種のランサムウェア「ワナクリプター」(別名ワナクライ)を拡散させた大規模な攻撃があった。このマルウェアはサイバー犯罪集団シャドーブローカーズが米国家安全保障省(NSA)から盗み出した「エターナルブルー」と「ダブルパルサー」という名をもつ脆弱性攻撃ツールが内蔵されていたのだが、実はこれらのツールは別のマルウェアでも利用されていたことが判明した。

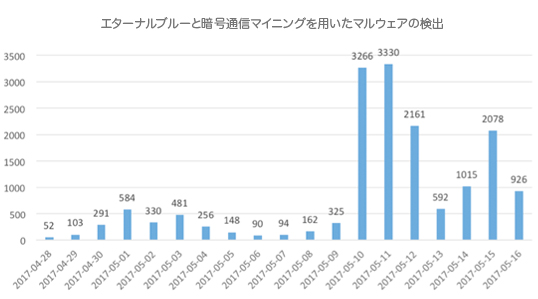

同じようなメカニズムは4月下旬頃にクラッカーたちの間で試用されていた。その際は、感染させたマシンのファイルを暗号化するのではなく、既製の「モネロ」(Monero)という暗号通貨のマイニング(=自身のコンピューターの計算処理によって通貨を使えるようにする)ソフトウェアが組み込まれていた。

ESET製品において「Win32/CoinMiner.AFR」と「Win32/CoinMiner.AFU」として検出されるこの攻撃は、このNSAツールがオンラインで流出したわずか数日後に開始された。すでにESETは最初の攻撃試行の3日前、4月25日に脆弱性を狙った攻撃としてネットワーク検出を行っている。

下のグラフにあるように、2017年5月10日、世界的なランサムウェア感染が発生する数時間前に、最大の増加が記録されている。当日、このマルウェアの検出数は1日あたり数百から数千に増加した。ロシア、台湾、ウクライナをはじめ、118カ国でこのような試みがあった。

しかしながらマイニングソフトウェアは、場合によっては感染したマシンを応答不能にするなど、非常にシステムリソースを消費してしまう。

この攻撃はまた、エターナルブルーによって使用された445ポートをブロックしていた。そのためワナクリプターも含めて同じ経路を使用する将来の感染が避けられることになった。こうした偶然的なブロックがなされなかった場合、ワナクリプター感染の数は報告された数よりもさらに多くなったかもしれない。

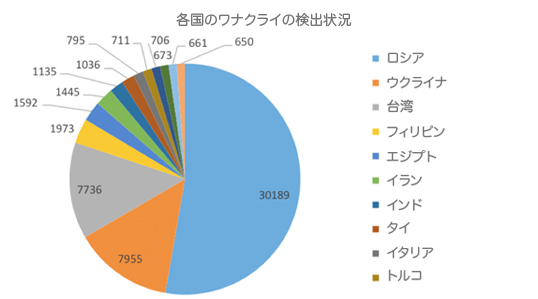

各国別でみるワナクリプターの攻撃状況

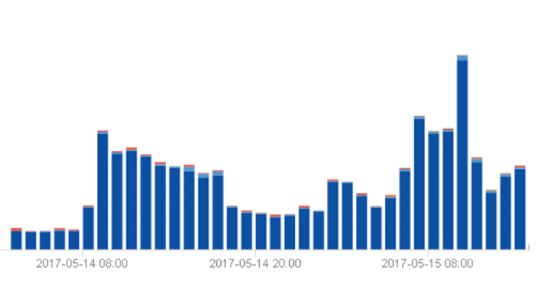

事件の金曜日以来、「ESET LiveGrid ®」(早期警告システム)を有効にしたユーザーのうち14,000人以上のユーザーが、デバイス上で最大66,000件のワナクリプター攻撃があったと報告している。

これらの攻撃は主にロシアのコンピューターを対象としたもので、30,000件以上の攻撃が行われた。その後、ウクライナと台湾が続き、いずれも8,000件近くに達している。

ワナクリプターの世界的な大流行は、他のクラッカーたちにも大きな影響を与えている。具体的には、この混乱に乗じて自分たちの力を誇示しようとする傾向がみられる。かつて猛威を振るった悪名高いマルウェア「ネムコッド」(Nemucod)の実行犯たちもまた、不正メールの送信数を大幅に増やしている。また、別のランサムウェアである「Filecoder.FV」も拡散している。

また、ワナクリプターの偽物が、同じGUIとレイアウトを使用して名声の波に乗ろうとしている。しかしこの偽物には、暗号化機能が完全に欠けている。

安全のために何をすべきか

- エターナルブルーは、MicrosoftがすでにパッチをリリースしているWindowsの脆弱性を悪用している。まず、OSを更新してパッチを当てることである。

- 安全性を高めるためにいくつかの防護機能を組み合わせており、将来も同様の脅威からユーザーを守るような、信頼性の高いウイルス対策ソフトを使用する。

- ネットワークに感染した場合にも影響を受けない、リモートのハードディスクやリモートの場所にデータのバックアップを保存しておく。

- もしもワナクリプターのみならずランサムウェアに感染した場合、ユーザーは身代金を支払わないことをお勧めする。指示に従った結果、暗号化解除がなされたという報告は今のところない。支払いが行われた後、復号ツールや解除キーが送られることなく、むしろその逆のことが生じたという事例は無数にある。そもそも、ビットコイン(BitCoin)の共有ウォレットに送ったのがどの被害者なのか、攻撃者がその支払いを確認する方法はないようである。

ランサムウェア「ワナクリプター」(別名ワナクライ)の攻撃の詳細については、こちらも参照。