コンピューター・ウイルスはその名の通り、数多くの機器が次々と感染していくものがこれまで主流だった。ところが2015年には、特定の企業や組織、政府機関がそれぞれ異なるマルウェアによって狙われた。こうした「標的型攻撃」を行うマルウェアについて、あらためてその影響、理由、目的を探ってみる。

この記事は、ESETのセキュリティ専門家たちによって執筆されたホワイトペーパー「2016年のマルウェアトレンド」第4章「標的型攻撃」を翻訳したものである。

ここ数年、「APT」(Advanced Persistent Threats)に分類される攻撃が数多く報告されている。APTは、できるだけ広範囲に拡散することを目的とする一般的なコンピューター・ウイルスとは異なり、より特定の目的を持った攻撃を行うのが特徴である。しかも、これまでのDDoS攻撃のように、ボットネットワークを編成して特定のサーバーにアクセスを集中させてサービス不能に陥れるような手法よりも、一段と高度化している。

特に2015年には標的型攻撃、APT、そして「スポンサー付きマルウェア」(政府もしくは何らかの当局が攻撃の背後にいる)による攻撃が世界中で発生した。各国の企業や政府機関が次々と狙われ、セキュリティ対策に大きな転換をもたらした。

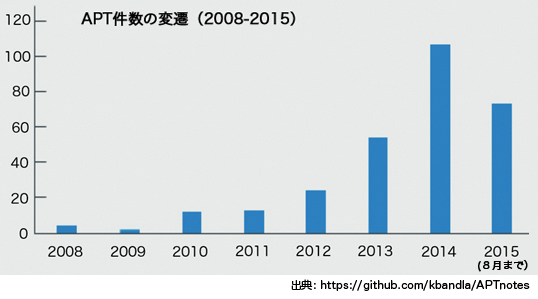

2008年以降に発表された、APT攻撃に関するレポートを収集している「APTNotes」というコミュニティーサイトがある。その最新情報によると、2015年8月までに累計291件のAPTが観測されている。これらのうちの73件は2015年(の8カ月間)に発生しており、前年同期比で倍以上、2014年下半期と同程度の件数となっている。

APTの報告の増大のほかにも、2015年は、漏えいした情報に基づく論争を引き起こした幾つかの特定の攻撃が目撃された。そのようなケースで最重要なものの一つが、「ハッキングチーム」社のインシデントである。およそ400GBの情報が同社のサーバーから漏えいし、その会社が市場で売っていたツール群と顧客に、大きなトラブルが起こった。その結果、漏えいしたハッキングチームのエクスプロイト(脆弱性を利用した攻撃コード)がさまざまなサイバー犯罪者によってマルウェアに組み入れられてしまうのではないかという点に注目が集まった。実際、APTを仕掛ける組織である「セドニット」(Sednit)や「ウェブキー」(Webky)は、これらのエクスプロイトを非常に短時間で自分たちの商売道具に組み入れた。

さらには、3,700万人もの利用者のデータを漏えいさせたアシュレイ・マディソンの情報漏えい事件は、このサービスのクライアントに非常に大きな影響をもたらした。この攻撃を実施したクラッカー集団「インパクトチーム」(Impact Team)が狙ったのは、その企業にサービスの中止を強いることであったが、その要求に対して当初は反応がなかったため、インパクトチームは一連のブラックメール攻撃を展開して被害者に対し脅威を広げ、アシュレイ・マディソンのユーザーの詳細情報をWebに公開するに至った。

このように標的型攻撃にはいろいろな目的があり、それはそれぞれのインシデントの背後にいる関係者により異なってくる。そこでESETの研究ラボでは、特定の国、地域、もしくは組織に向けられた攻撃について、世界規模でさまざまなケースを分析してみた。2015年の最も重要な出来事として、以下では、1)ポタオ(Potao Express)、2)アニマルファーム(Animal Farm)、3)マンブルハード(Mumblehard)に焦点を当ててみる。

サイバースパイ活動のためのキット?

まず、ポタオについて説明する。これは、サイバースパイ活動のための複数のツールを使用したマルウェア攻撃である。主にウクライナを標的にしているものの、ロシア、ジョージア、ベラルーシを含む独立国家共同体(CIS)諸国も標的にしている。ウクライナ政府の各省、ウクライナ軍の機関と国内の通信社さえも、その攻撃対象に含まれていた。

ESETによって「Win32/Potao」として検知されるこのマルウェアファミリーは、攻撃者が目的に応じて、実施するアクションに合ったツールを自由に選択できるモジュール構造を持っている。2011年に最初に観測されたが、そのインパクトは2014年の方がより大きく、2015年の間も攻撃がやむことがなかった。ポタオの検知増加は、攻撃の矛先にUSBメモリーが追加されたことに関連している。なお、この機能追加が最初に発見されたのは2013年10月である。

標的型の脅威もしくは攻撃の話題では、アニマルファームと呼ばれるグループについても触れておくべきである。アニマルファームは、ディーノ(Dino)、キャスパー(Casper)、バニー(Bunny)、ババール(Babar)といったスパイウェアのファミリーをつくっていることで知られている。これらのファミリーは2015年にそれぞれ報告されているが、ESETの研究者ジョーン・カルヴェ (Joan Calvet) が報告しているように、2014年4月までさかのぼる標的型攻撃に利用されていたことが分かっている。ババールなどの幾つかの特定のケースでは、2009年にまでさかのぼると報告されており、このことは、この種の攻撃や標的型攻撃がいかに執拗なものであるかを明確に示している。

2015年4月にババールとバニーのコードに類似性があることが報告され、同様の類似性はキャスパーとディーノの間にも存在することが分かった。このことに基づき、これら4つのマルウェアファミリーは関連付けられることとなった。カナダ通信安全保障部の分析によると、これらは共通して、イランとシリアのシステムを標的にしている可能性があるとのことである。

ユーザーと特定のシステムへの攻撃

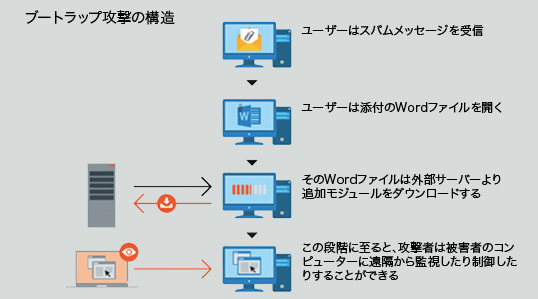

物議を醸しだしたもう一つの話題は、ブートラップ(Operation Buhtrap)である。これは、ロシアの銀行を標的としている。2014年末に発見された本攻撃では、攻撃者はデフォルト言語としてロシア語が設定してあるシステムにのみ脅威を与えていた。

このケースでは、攻撃者は3年以上の間、Microsoft Wordの脆弱性を悪用してきた。これらの攻撃と関連するマルウェアファミリーを検知し、分析した結果、犠牲者の88%がロシアにいるようである。動作の方法は、リバピー(Operation Liberpy)のようなグローバルな活動を行うマルウェア攻撃といくぶん似た部分があったが、目的はブートラップ特有のものであった。

2015年11月の最初の数日間に、ブートラップをその一部として脅威を拡散する攻撃が再び検知された。ある有名なWebサイトに不正侵入することで拡散した。このアプローチではスピアフィッシング技術が用いられていたが、攻撃対象は特に限定されていなかった。とはいえ、これもまたロシア人ユーザーを狙ったものと考えられる。最初に検出されたマルウェアはLurk ダウンローダー(Lurk Downloader)であり、2015年10月26日に発見された。次にコアボット(Corebot)は10月29日に、ブートラップは10月30日に、最後にランビュス(Ranbyus)とRATネットワイアー(RAT Netwire)が11月2日に観測された。

これらの攻撃は全て、Windowsシステムを対象として、ユーザーから秘密情報を盗む、スパイする、または情報を収集することに目的があった。しかし、これが2015年に起こった全てではなかった。スパムを送るためにUNIXベースのサーバーを標的としている攻撃が5年以上の間継続された。こうしたプロセスにおいて、ESETはマンブルハード(「Linux/Mumblehard」)というマルウェアを発見した。これはPerlで開発されており、第1に、攻撃者に遠隔アクセスを提供するバックドアであるとともに、第2に、スパム送信を担うエラーメールでもあるという2つの主な構成要素を持っている。ESET研究者はその攻撃の規模を測定したところ、ESET側で設定したシンクホール(不正サーバーからのトラフィックをリダイレクトする仕組み)に8,500件のユニークなIPアドレスから接続があったこと、そして2015年4月初期の段階では、主にサーバーで構成されるおよそ3,000システムが被害に遭っていたことが判明している。

ESETの2015年度トレンドレポートでは、すでにウィンディゴ(Operation Windigo)についての言及がある。世界中で拡散攻撃が起こり50万以上のシステムに悪影響を及ぼしていることを伝えている。Webサーバーやその他のインターネット・サービスに対する特定の攻撃は、サイバー犯罪者が攻撃を拡大するために、そして多くの場合は可能な限り長い時間彼らの攻撃を気付かれないようにしておくために実施される。この種の攻撃と戦うために、企業は自身の防御力とコンピューター・セキュリティのプロセスを改善する必要がある。なお、ここに紹介された攻撃以外にも、会社、機関または政府の情報漏えいなどを起こした標的型攻撃に関するレポートは数多く存在する。

APTは将来の武器となるか

以上、標的型攻撃または特定の目的を持ったマルウェア攻撃について説明してきた。最終的には、自分たちがその標的もしくは犠牲者になり得るかどうかが最大の関心事となることだろう。もちろん、どの企業がいつどのようにサイバー犯罪者の標的になるかを予測するのは極めて困難である。そのため、企業の業種・規模を問わず、どのような攻撃に対しても防御が可能であるように常に準備を怠ることなく対策や保護を実施しておくことが、最も望ましい対策と言えるだろう。

とりわけ情報漏えいが企業に与える影響は計り知れない。そのため企業のITセキュリティは、ますます、企業の事業継続に必要不可欠な重大な要素となっている。この理由から、企業・組織や政府機関にとってITセキュリティへの実行可能な最良のアプローチは、先を見越したプロアクティブな行動をとることとなる。

万が一セキュリティ対策に欠陥があった場合のリスク回避としては、防御力の定期的な点検、ユーザーへの権限移譲、日頃の予行訓練なども必要となる。

しかし、被害が生じるまで(そしておそらくその後しばらくの間も)未知の攻撃に対して、どのように企業・組織を守っていくべきだろうか。ここ数年のトレンドで言えば、企業は攻撃者にとって今後ますます魅力的な標的となることは間違いない。

会社を守ることはプロジェクトではなく、プロセスである。エンドポイント保護のために用いられる技術はセキュリティ・チームによって継続的に評価されなければならない。周辺部とサーバーの保護もまたしかりである。暗号化は機密情報を保護するのに有効であるが、中小企業ではあまり普及していない。組織のより強固な防御のためには、システムとネットワークの保護を行い、機密情報や個人情報もしくは部外秘の情報を暗号化することに加えて、ユーザーの管理と教育も有効である。すなわち、事業継続性を担保し、ビジネスを保護するために技術リソースに投資し、導入を決断するために、経営陣はビジネスにとって安全性を維持することは非常に大切なことだということを理解する必要がある。さらに、企業資産を守るためには、情報セキュリティを保つ過程においてユーザー自身もしっかりと役割を果たしていく必要がある。そのためには、ワークショップ、内部講習やトレーニングを通して、セキュリティ意識を絶えず高めていくことも求められている。