この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト

「We Live Security」の記事を基に、日本向けの解説を加えて編集したものです。

バックドアとスパム送信機能を兼ね備えた高度なLinuxマルウェア「Mumblehard」(マンブルハード)がESETの研究員によって発見された。半年以上の間追跡調査を行った結果、サーバーを乗っ取り遠隔操作で大量のスパムメールを送り付ける実態が明らかになった。しかも、これまで5年以上にわたって気付かれずにひそかに活動を行っていたのだった。

ESETの研究者アレクシス・ドレー=ジョンカス(Alexis Dorais-Joncas)は、2015年4月、5年以上もの間潜伏していたLinuxマルウェアの情報を公開するとともに、そのマルウェアに「Mumblehard」という名称を与えた(「Mumble hard」の意味は「激しいつぶやき」で、スパムメールを次々に送り出しているイメージである)。

「Mumblehard」はLinuxやFreeBSDで動作するトロイの木馬型のマルウェア。リモートでバックドアとして機能するとともにスパムメールを送り付けるという、二つのコンポーネントから成り立っている。

Perlで書かれており、ソースコードを難読化させるためにELFバイナリーファイルに圧縮・暗号化されたプログラムが含まれ、アセンブリ言語が用いられている。マルウェアの作成レベルとしては高度な部類に入る。

どのように「Mumblehard」は動作するのか

ボットネットの動向を監視した結果から推定すると、「Mumblehard」の主な目的は、感染したマシンの正しいIPアドレスを悪用してスパムメッセージを送ることにあると考えられる。

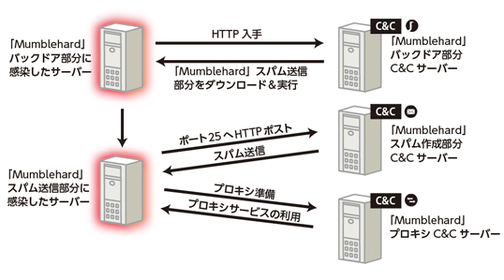

「Mumblehard」の二つのコンポーネントである「バックドア」と「スパム送信」とC&Cサーバーの関係は、下図のようになる。

ドレー=ジョンカス氏は、C&C(コマンド&コントロール)サーバーの一つとして使用されていたドメイン名を利用して「Mumblehard」のバックドア部分を監視することに成功した。約7カ月間(2014年9月~2015年4月)にわたってサーバーへやって来るリクエストを観測した結果、「Mumblehard」によると思われる通信が8,867件の全く異なるIPアドレスから行われたことが判明した。

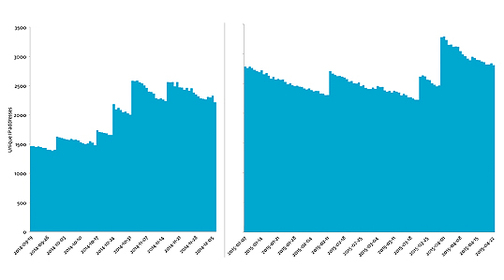

次のグラフは、その期間に見られたIPアドレスの数を示している。

このグラフを見ると、4月の第1週に3,000台以上のマシンが「Mumblehard」の影響を受けたことが分かる。

また、感染したホストの数は次第に減少しているものの、全体的に見るならば、感染が何度かにわたって大きく発生しており、全体の流れとして見れば、ボットネットのサイズは倍増したと言える。

どこが被害を受けたのかを調べてみると、「Mumblehard」がウェブサーバーを主として狙っていると直ちに見て取れた。

感染

感染経路は幾つかあるが、ここではインターネット上でYellsoft社が販売しているメール送信ソフト「DirectMailer」を挙げておきたい。

「DirectMailer」もプログラムはPerlで書かれており、以下の2点において「Mumblehard」と関連性がうかがえる。

1)バックドアとスパム送信の両方に使用されるC&CサーバーのIPアドレスが

yellsoft.netをホスティングしているウェブサーバーと同じ範囲となっている。

2)「DirectMailer」オンラインの海賊版が発見され、これが実行されると気付かれない

ように「DirectMailer」のバックドアがインストールされる。この海賊版は

「Mumblehard」と同じような仕組みで圧縮・暗号化されている。

対策

LinuxやFreeBSDを活用したサーバーを運用している場合には、ぜひとも一度感染の有無をチェックするとともに、常に最新のソフトウェアに更新しておくことが望ましい。

被害に遭った場合には、サーバー上の全てのユーザに対して、不明な「cronジョブ」を探す必要がある。

「Mumblehard」のバックドアは15分ごとに活動する仕組みになっており、バックドアは通常「/tmp」や「/var/tmp」にインストールされる。そのため「noexecオプション」で指定しつつ「tmpディレクトリ」を観察することで、バックドアの開始を防ぐことにつながる。

詳細については、下記のホワイトペーパーを参照いただきたい。