「WEP 」はWi-Fiの暗号化技術として最初に採用された方式だが、脆弱性のために現在ではあまり推奨されていない。それはなぜなのか。

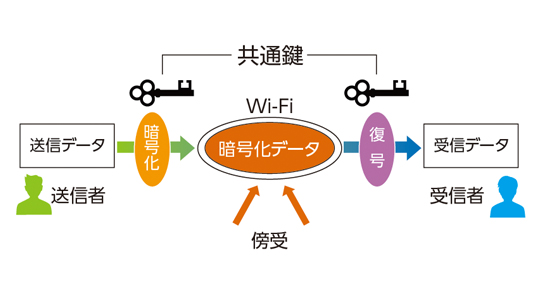

有線ケーブルを使った通信とは異なり、Wi-Fiは無線通信であるために傍受される危険性が高い。そのため送受信データを暗号化することを規格の必須事項としている。最初に採用されたのが「WEP」(Wired Equivalent Privacy)である。WEPは40ビットの文字列による「共通鍵」とSSLと同じ暗号化アルゴリズムである「RC4」とを組み合わせたものだ。当初はこれで十分データは保護されていると考えられたのだが、その後いとも簡単に暗号が見破られてしまった。そこでWi-Fiは新たにWPAやWPA2を策定し、これらの使用を推奨している。ところが実際にはWi-Fi機器には今なおWEPを選択肢として残している場合が多い。WEPキーは覚えやすいのでつい使いたくなってしまうが、いったい、どのくらい危険なのだろうか。

共通鍵――WEPの暗号化の仕組み1

WEPの暗号方式には、「共通鍵」が使用されている。共通鍵とは、通信をしたい者同士だけがその鍵を持っていて、外部には知られないように使用するというものである。

共通鍵暗号の仕組み

WEPの共通鍵は、基本は40ビット(英数半角5文字)である(拡張された場合には104ビット(英数半角13文字))。この鍵を「WEPキー」(WEP Key)と呼ぶ。ただし親機や子機に登録する際には、パスワードと呼ばれることが多い。

RC4――WEPの暗号化の仕組み2

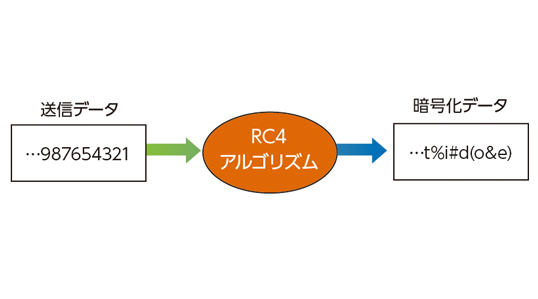

WEPで用いられている暗号アルゴリズムは、「RC4」である。RC4によって元のデータを変換して送信し、受信側も同じくこのRC4のアルゴリズムを通して復号すると元のデータに戻る。

RC4の特徴は、パケットのようにデータをまとめて暗号化する「ブロック暗号」ではなく、極めてシンプルに元データを暗号化するストリーミング方式で、1バイト単位で順番に暗号化処理を行う、という点にある。

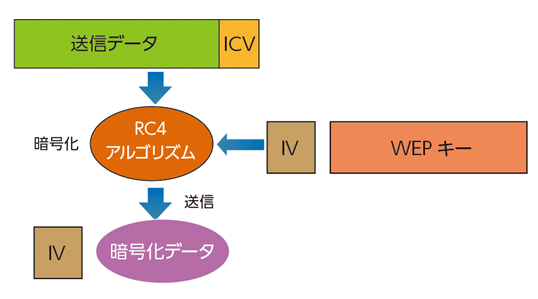

ストリーミング暗号の流れ

RC4はSSLでも用いられており、それほど脆弱なのものではない。ではなぜ、WEPはセキュリティ面で危険性が高いと言われているのだろうか。

改ざんをチェックする仕組み

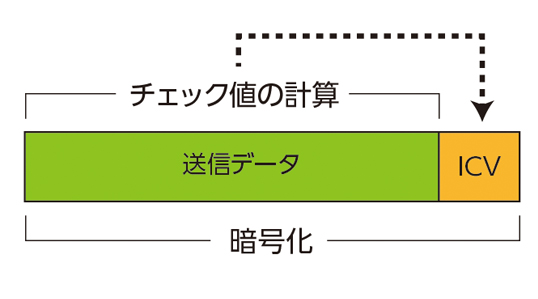

WEPには、送信したデータが何者かによって改ざんされないように備える仕組みがある。これを「チェック値」と呼び、WEPの場合、「ICV」(Integrity Check Value)を搭載している。

ICVは、送信するデータが暗号化される前に、まず生成される。必ず送信されるデータの末尾に付加され、送信データと一緒に暗号化される。

ICVの生成と暗号化

もし送信データが途中で改ざんされた場合には、このICVが判断し受信を拒否する。

初期化ベクター

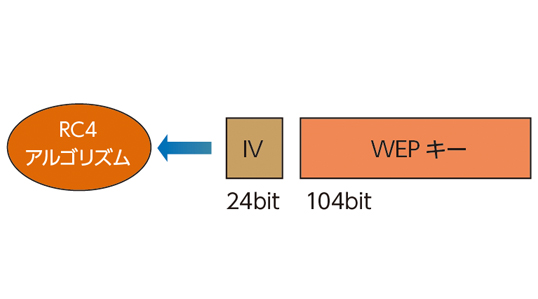

鍵の方にも一工夫がある。実際にRC4を使用することによって暗号化データを生成すると、その前に「初期化ベクター」(Initialization Vector、以下「IV」と略)という数値が同時に生成される。

IVは、共有鍵、つまりWEPキーの値に基づいて毎回生成される24ビットの乱数である。これをWEPキーに付加する。

IVとWEPキーの組み合わせ

このように、RC4アルゴリズムを用いた実際の鍵は、共有された固定の秘密鍵(104ビットまたは40ビット)と、毎回変わる値をとるIV(24ビット)の合計128ビット(または64ビット)から構成される。

ところが、実はこのIVの値は、あまり役に立たないことが後になって判明する。暗号解読の難易度は、暗号鍵の長さと暗号化するアルゴリズムの複雑さによって決まるのだが、WEPの場合、1)もともとの秘密鍵がいつも同じであること、2)しかも、それが場合によっては40ビットしかなく解読されやすいこと、そして、3)IVの数値が暗号化されずにデータに付加されて送られること、さらに、4)IVに対して実際に毎回異なる数値を使用していたとしても、通常のデータのやりとりならば6時間程度で一巡してしまうので、また同じ数値を使わねばならないこと、この4点によって、送信データが傍受された場合、いともたやすくデータを第三者に読まれてしまうのである。

WEPの暗号化技術程度では、Wi-Fi機器に勝手に侵入され、データが盗まれたり改ざんされたりする恐れがあるということである。

IVが生のテキストで送信されるWEP方式

もちろん、プライベートなネットワークにわざわざ侵入し、時間をかけてデータを傍受し暗号を解読するというのは、決して頻繁に起こることではない。だが、かといって放置しておくにはあまりにも危険である。とりわけ中小企業などで社内ネットワークにWi-Fiを利用している場合など、WEPではセキュリティ上全く推奨できない。

暗号化キーの解析ツール

WEPの共通鍵は文字列の組み合わせが単純であり、しかも文字数が少ないため、いともたやすく解析が可能だ。裏サイトでなくとも、キーを解析したり復元できるフリーツールが出回っている。

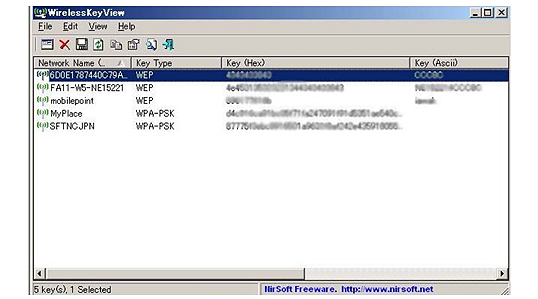

WirelessKeyViewのインターフェイス

よく知られているものだけでも、解析ツールではWirelessKeyView や、BackTrack、AirSnortなどがある。

確かにこれらは、自分の無線通信環境の実態を知るためや、パスワードを忘れてしまったときなどには、とても役に立つ有用なソフトとして存在している面もある。しかし、当然のことながら悪用される可能性も十分にある。

おそらくネットでこうしたツールを見つけて使っている人も、少なからずいることだろう。しかし、こうしたツールを悪用して他人のネットワークに侵入することは、不正な行為であるばかりでなく、場合によってはそれが「おとり」もしくは「罠(わな)」の可能性もある。ツールの悪用ばかりでなく、うかつに開放されているアクセスポイントがあるからといって、そのまま使おうとするのは、極めて危険であることを認識すべきである。

まとめと対策

以上、WEPのセキュリティ上の課題をまとめると、以下の点が挙げられる。

- ネットワーク内では、みな同じ暗号鍵を使用

- 暗号鍵の短さ

- IV(初期化ベクター)の短さ

- IVの非暗号化

- 鍵の固定化

- データが改ざんされやすい

- WEPキーの復元が容易

対策は、すでに規格化されている別の暗号方式であるWPAまたはWPA2を利用することに尽きる。セキュリティ対策ソフトを入れているから安心と思ってはならない。Wi-Fiでやりとりされている電波の暗号を解析して傍受するのを食い止めるのは困難である。基本的にWi-Fiは無線通信LANとした複数の機器がつながることを前提としており、そのネットワークに入るためには、親機のSSIDとパスワード(WEPキーなど)とが分かってしまえばいともたやすく「仲間」として認識される、ということを肝に銘じておく必要があるだろう。