オンラインゲームは、専用のゲーム機やソフトを購入するのと違って、普段使っているパソコンやスマホで利用できるので、とても手軽に楽しめる。しかしその分、ユーザーのセキュリティ意識が希薄なことが多く、とても危険な状況にある。知っておきたい脅威と対策を以下にまとめた。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

オンラインゲームが直面している最大の脅威は何か、そして、どのようにその脅威から身を守ることができるか。これらのことに焦点を当て、5つの脅威について述べる。ただし、どれが重要だという序列は特にはない。

1 テスラクリプト (ランサムウェアの一種)

すでによく知られているように、身代金が支払われるまでファイルやシステム自体へのアクセスをロックしてしまうタイプの不正なソフトウェアであるランサムウェアの威力はすさまじい。

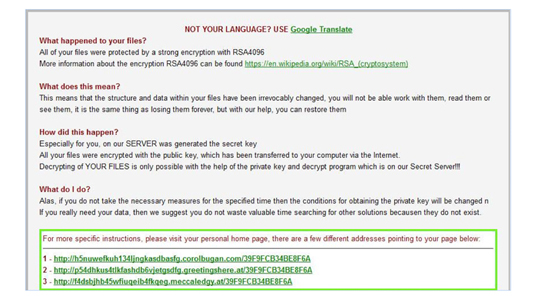

(メッセージ内容)

言葉が分からないなら、グーグル翻訳を利用せよ

ファイルに何が起こったか?

ファイルは全てRSA4096を用いた強力な暗号によりロックされた。

暗号方式RSA4096について知りたい場合は以下のサイト参照。https://en.wikipedia.org/wiki/RSA_(cryptosystem)

これは何を意味するか?

ファイルの構造とデータが改変され、取り消しが効かない。そのデータを使って作業をしたり、読んだり見たりすることができないことになる。データは永久に失われたに等しい。ただし、われわれの力を借りれば、復旧は可能である。

この事態はいかにして生じたか

特別なこととして、サーバー上に秘密鍵を生成しておいた。

ファイルは全て公開鍵で暗号を掛けられている。この公開鍵はインターネットを通じてこのコンピューターに送られている。

ファイルの復号は秘密鍵とわれわれの秘密のサーバーにある復号プログラムの助けを借りる場合だけ可能となる!!

どうしたらいいのか

残念ながら、指定された時間内に必要な手段を講じなければ秘密鍵を手に入れるための条件は変更されてしまう。本当に自分のデータを必要としているなら、ほかの解決手段は存在しないので、それを探して時間を無駄にしないことをお勧めする。

もっと具体的な指示については、以下の専用ホームページを訪問すること。ホームページを示すアドレスは幾つかある。以下を参照。

1. http://h5nuwefkuh134ljngkasdbasfg.corolbugan.com/39F9FCB34BE8F6A

2. http//p54dhkus4tlkfashdb6vjetgsdfg.greetingshere.at/39F9FCB34BE8F6A

3. http://f4dsbjhb45wflugeib4fkgeg.meccaledgy.at/39F9FCB34BE8F6A

この手のマルウェアの中でもひときわ目立っているのが「テスラクリプト」である。それは数多くのテレビゲームのデータを暗号化して、そのデータファイルの暗号を解きたければ身代金を払うようユーザーに通告する仕掛けになっている。テスラクリプトは「コール・オブ・デューティー」や「マインクラフト」といった幾つかの有名なゲームを標的にしており、セーブされたゲームファイルや環境設定ファイル、ゲームアイテムなどへのアクセスをブロックしてしまう。

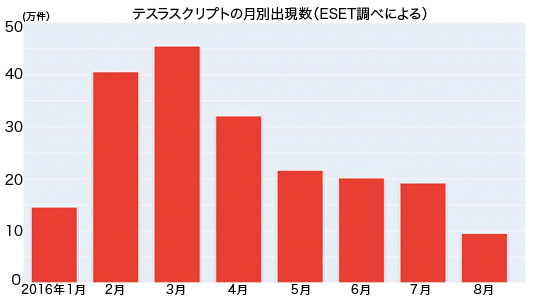

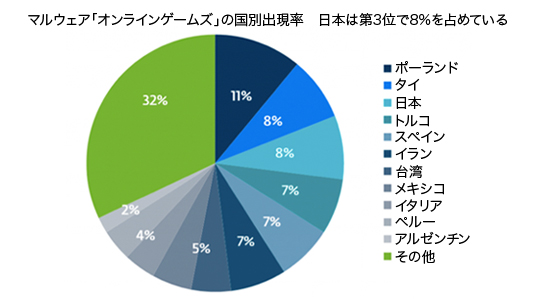

下のグラフは、ESETセキュリティ製品が2016年になって検知したテスラクリプトの件数を示したものだ。2016年3月に最も多くの活動が観察されていて、その数は50万件を超えている。

しかし、留意すべき点が2つある。第1に、テスラクリプトはもはや「運用」されていない、ということ。このマルウェアの開発者はファイル復旧サービスを停止してしまっているのである。にもかかわらず、このランサムウェアはいまだ拡散しておりシステムへの感染はやむことがない。これはいまだオンラインゲーマーにとって脅威であり続けている。だが幸い、このサイバー犯罪者たちはすでに復号用のマスターキーを公開しており、ESETはテスラクリプト用復号ツールを公開している。ユーザーは自分のパソコンが感染してしまったらこれをダウンロードして使うことができる。

第2に、テレビゲームを攻撃するこのランサムウェアがさほど効果的でない、ということだ。なぜなら、最近のゲームではそれぞれの開発者側がサーバーのクラウド上にゲームの記録と設定を保存する傾向にあり、ユーザーは失った自分のファイルを復元することが可能だからだ。逆に、ファイルをクラウドに保存していないゲームは、このランサムウェアの被害をより受けやすいとも言える。

2 パスワードの窃盗

キーボードの動作を読み取ってアクセス認証情報を盗み出す「キーロガー」と呼ばれるタイプのスパイウェアがあるが、同様に「スチーム」(*1)や「オリジン」(*2)といった、オンラインゲームやプラットフォームへのアクセス認証情報を盗み出そうとする不正なプログラムもまた存在する。

このタイプのマルウェアは、ソーシャルエンジニアリングや被害者を感染させるために仕掛けられた手口にのっとっている。最も広まっている詐欺の1つは、被害者となるプレーヤーが「僕たちのチームに加わらないか?」とほかのプレーヤーからチャットメッセージを受け取ることから始まる。この見ず知らずのプレーヤーはたいていとてもフレンドリーで、被害者となるプレーヤーのゲームスキルを褒め、君もわがチームに加わり偉大なプレーヤーの仲間入りをすべきだ、とそそのかすのである。

*1 米国Valve社によるゲームのデジタル配信システム。SteamクライアントソフトPCにダウンロードし、ゲームのダウンロード、他のプレーヤーとのチャットなどゲームの操作は全てSteamクライアントを通して行う。ユーザーはあたかもXboxやPlayStationのようなコンシューマーゲーム機を使っているかのような感覚でPCゲームを楽しむことができる。

*2 エレクトロニック・アーツ社によるゲームのデジタル販売プラットフォーム。

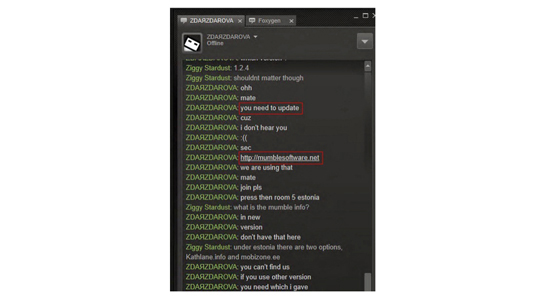

どこに罠があるか

話が進むと、被害者となるプレーヤーはアプリをダウンロードしてインストールするようそそのかされる。例えば「ヴォイスコミュニケーションソフト」などを、だ。攻撃者はそのアプリがなければチームの一員にはなれないということを執拗に強調することだろう。もちろん、ダウンロードされる実行ファイルは実はチャットのためのクライアントプログラムなどではなく、アカウント認証を盗み出すための不正なソフトなのである。

Ziggy Stardust: 1.2.4

Ziggy Stardust: でも問題なし

ZDARZDAROVA: おお (*3)

ZDARZDAROVA: 友よ

ZDARZDAROVA: 君はアップデートするべきだ

ZDARZDAROVA: なぜなら

ZDARZDAROVA: 聞いているかい

ZDARZDAROVA: :((

ZDARZDAROVA: ちょっと待って

ZDARZDAROVA: http://mumblesoftware.net

ZDARZDAROVA: 僕らはこれを使ってる

ZDARZDAROVA: 友よ

ZDARZDAROVA: 参加してくれ

ZDARZDAROVA: そしたら部屋番号5エストニアを押して

Ziggy Stardust: マンブル(mumble)(*4)の情報は?

ZDARZDAROVA: 新しい

ZDARZDAROVA: バージョン

ZDARZDAROVA: 手元にない

Ziggy Stardust: エストニアでは2つのオプションがある

ZDARZDAROVA: 君は僕らを見つけられない

ZDARZDAROVA: もし君が新しいバージョンを使わなければ

ZDARZDAROVA: 君には僕が言ってるのが必要

*3 編集部注 ZDARZDAROVAの最初のRは裏返し。以下全て同。

*4 編集部注 ボイスチャットアプリ

上のスクリーンショットは攻撃者とのチャットのやりとりの一部である。ESETの製品は膨大な数の亜種を検知しブロックしているが、そのうちの1つが「Win32/PSW.OnLineGames.NNU」である。認証の窃取とキーロガーとしての能力はさておき、この亜種は「ワールド・オブ・ウォークラフト」のような有名なゲームの特定のデータを探し出そうとする。別の亜種として「Win32/PSW.OnLineGames.OUM」があり、これは遠隔地のサーバーから不正な命令を受け取り、それを実行し、パソコン上で動いているアンチウイルスプログラムを無効化しようと試みるものだ。

また、とりわけ、検知された脅威「Win32/PSW.OnLineGames」の件数は極めて多く、2016年の段階で25万件を超えている。

別にまた、プラットフォーム「スチーム」を特に狙った注目すべき脅威もある。「MSIL/Stimilik.H」は「.NET」で書かれたプログラムであり、攻撃者が遠隔操作で感染したマシンを制御することを可能とするものである。また「Win32/PSW.Steam.NBC」も似た特徴を持っている。

「スチームロッカー」は特に注意を引くものだ。これは2016年になってランサムウェアの流行に乗じて登場したマルウェアの新種で、「スチーム」サービスへのアクセスをブロックして、復旧したければ身代金を支払うよう要求するのである。

3 ゲームの偽クラック(*5)

これもまた別のソーシャルエンジニアリングのテクニックで、最終的にインストールするマルウェアは多種多様である。この詐欺は被害者が自分はクラックだけをインストールしているのだと思い込む事態の下に成立する。実際にはそのファイルはマルウェアを含んでいて、さらにひどい場合には利用者が愛好しているゲームのプロテクト回避機能を持っていないことすらあるのだ。

*5 編集部注 デモ版などを改造して正規のライセンスなしに使用できるようにしたもの。

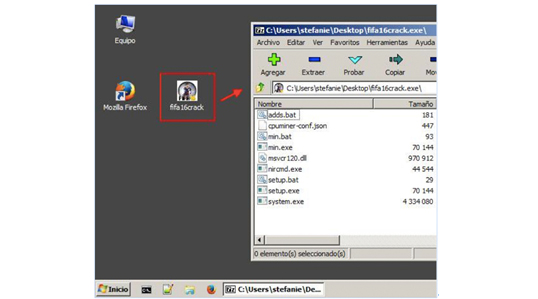

具体的な例を示そう。2016年7月に米国大手ゲーム会社EAのサーバー上でオンラインで用いる「FIFA16」のクラックと言われているものが見つかった。それは「メディアファイアー」(Mediafire)(*6)のダウンロードリンク経由で提供されていた。ダウンロードしてみると、ファイルネームは「fifa16crack」(SHA1: 39fb3bdd0a4424eb8bb0489309f6d42d79cee1ce)となっており、アイコンはこのゲームにはまっているプレーヤーにはおなじみのものだ。

*6 編集部注 米国のクラウドストレージサービス。特にファイル共有の利便性が優れている。

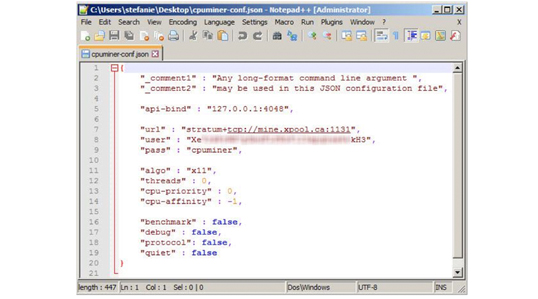

この自称「クラック」はライセンスなしでゲームをプレーする機能を満たしているが、その一方でシステムにマルウェアのインストールも行う。このファイルには拡張子SFX(*7)が付いており、仮想通貨の採掘プログラムをインストールする特殊なコマンドを含んだバッチファイルを実行するのである。主に問題となるのは、システムのリソースがサイバー犯罪者によって仮想通貨を採掘するのに使われるために、被害者のシステムのパフォーマンスが目に見えて落ちることだ。

*7 編集部注 解凍ツールを要しない自己解凍ファイルに付く拡張子

上のスクリーンショットは採掘プログラムの設定ファイルの1つを示している。この事例はいろいろなタイプのコインを採掘する「マルチプール」(*8)であり、暗号通貨「モネロ」(*9)を採掘することもできる別の設定ファイルも含まれている。

*8 編集部注 仮想通貨は銀行に相当するものがない。送金を行う際には決算処理のための計算が必要になるが、これは分散処理によって世界中の仮想通貨参加者によって担われる。参加者は手持ちのパソコンなどをこの計算に供する見返りに新規に発行される仮想通貨を得ることができ、このことを「採掘」(マイニング)と言う。採掘参加者がほかの人と協力しての採掘に当たる場を「プール」といい、プールは仮想通貨ごとに種々ある。マルチプールとはさまざまな仮想通貨の中でその時その時に最も効率良く採掘できる通貨を選んで採掘することを言う。

*9 編集部注 Moneroはビットコインとは暗号化方式が異なる仮想通貨。

クラックというものは一定の機能を果たすことを目的としているだけであるから、マルウェアを含んでいることも十分考えられるということは肝に銘じておくべきだ。それゆえ、ウイルス対策ソフトを用いること、そしてこうしたクラックが対策ソフトを外すように要求してきた場合でも解除しないことが大事である。今日においても十年来の感染したアプリが幾つか活動中であるのを見掛けることがある。例えば「エイムボット」(*10)や「ウォールハック」(*11)の改造を受けた「カウンターストライク」(*12)などもそうである。

*10 編集部注 FPS(ファーストパーソンシューティングゲーム)のプレーに用いられる、自動的に敵に銃の照準を合わせるチート(ゲームプログラムの改造)のこと。マウスで照準を合わせる技量がなくとも敵を倒せる。

*11 編集部注 FPS(ファーストパーソンシューティングゲーム)のプレーに用いられる、壁を透視できるようにするチート。敵の動きなどが分かるのでゲームを有利に進められる。 *12 編集部注 対テロ対策部隊とテロリストの戦闘をテーマにしたFPS(ファーストパーソンシューティングゲーム。主人公本人の視点でゲーム内の空間を移動でき、武器などを用いて戦う)で、世界中で最も多く遊ばれているオンラインゲームの1つ。

4 偽アプリ

今日、われわれは居間のテレビやパソコン上でのみプレーするのではなく、スマホやタブレットでもビデオゲームを楽しんでいる。それゆえ、正規のゲームやアップデート、いたずらアプリなどを装ってわれわれを惹き付ける偽のアプリの類には気を付けて、十分注意を払わなければならない。

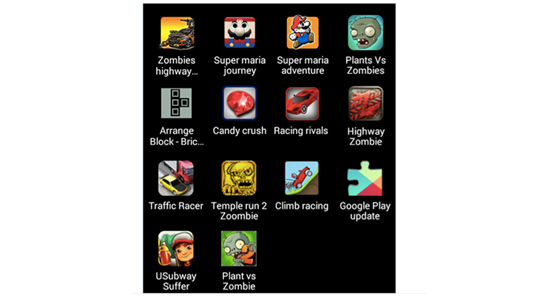

2015年から、有名なゲームを装った不正なモバイルアプリがいろいろと登場しており、感染したデバイスの上でさまざまなタイプの攻撃を繰り広げる。その中でも最も重要なケースの1つはおそらく、Google Playで提供されているゲームに紛れ込んだAndroidで動作するトロイの木馬を用いたものだ。それはバックドアの機能を用いて攻撃者がデバイスを遠隔操作することを可能にするのである。その不正なプログラムは「プラントvsゾンビ2」や「サブウェイ・サーファー」といったゲームであるふりをしつつ、感染したデバイスの画面上に広告を表示する、というのがよくある手であった。

もう1つ別の有名な事例は、偽のマインクラフト(*13)のアプリの1つで、ユーザーを脅して金銭や情報をせしめようとするスケアウェアをインストールするものである。それは60万以上のアンドロイドユーザーによってダウンロードされた。アプリを起動するとスクリーンはウイルスの感染を知らせる点滅するバーナーで埋め尽くされ、「EXIT」などのアプリ自身のボタンは全く機能しなくなる。そして、このスケアウェアはこの脅威を除去するためにはプレミアムSMSを購読しなければならないとユーザーに信じ込ませようとするのである。

*13 編集部注 Markus Persson氏が作成したものづくりゲーム。プレーヤーは仮想空間の中にある「ブロック」をレゴのように自由に空中や地面に配置し、ものや建造物などを作ったり、ゲームの主人公としてゲーム空間を自由に探索したりすることなどができる。

最後に、「ポケモンGO」人気に乗じようと最初に登場した、画面にロックを掛けてしまうマルウェアについて、述べておきたい。このケースでは、偽のアプリがシステムへのアクセスをブロックしてしまい、ユーザーはスマホを引き続き使用するためには再起動しなければならない。しかし再起動の後もこの不正なアプリはバックグラウンドで動き続け、ユーザーが気付かないようひそかにポルノ広告をクリックし続けるのである。

5 フィッシング

プロのFIFAプレーヤーのパタン氏が言うように、またマルウェアとゲーム産業についてのカンファレンスの感想としても述べられているように、最も頻繁に見掛ける攻撃は(そして最も実行しやすい攻撃は)偽のWebサイトを通して、単純にユーザーにログイン情報を尋ねることで、アクセス認証情報を窃取する手口を使ったものである。情報を盗もうとして、サイバー犯罪者は例えばURLをたった1文字だけ変えるなどして、オリジナルのドメイン名にごくわずかに手を加えたWebサイトを登録するのである。

われわれは「スチーム」のユーザーに影響するよく知られた事例を2つ、挙げることができる。偽のスチーム・スクリーンセーバー(これは実際にはパスワード窃取のフィッシングである)とマルウェアを広める偽のスチームのゲームである。

推奨する対策

この記事の目的は、読者を怖がらせてオンラインゲームをやめさせることではない。その逆で、現存するリスクについてユーザーの気付きを喚起することが目的である。以下で推奨することによって対策をとることができる。

- 「昔から」言われていることであるが、ゲームやアプリの古いバージョンを決して使わないこと。アップデートによって脆弱性は改善されるのだから、できる限りソフトウェアをアップデートするべきである。

- 手持ちのパソコン上で、常にウイルス対策ソフトを有効にしておくこと。インストールに際して事前にソフトの保護を解除するように要求してくるようなアプリは疑ってかかるべきだ。また、もし「カウンターストライク」などのFPSを楽しむ際にシステムのパフォーマンスが落ちるのが気になるのなら、例えば「ESET Smart Security」にはゲームモードがあって、ユーザーが対策ソフトによって中断されることなくゲームを楽しめるようにウイルス対策ソフトのパフォーマンスを最適化することができる、ということを思い出してほしい。

- 見知らぬ人からのチャットの申し込みは無視すること。ゲーム開発者がパスワードを聞いてくることは決してないことを忘れないでほしい。利用可能ならば2要素認証を有効にしておくこと。そうすれば、たとえパスワードがなくなったり盗まれたりした場合でも、第2の認証要素を知ることがなければ誰もそのアカウントにアクセスできないだろう。より詳しい情報は次の事項を見ること。

・Steam Guard / Steam Mobile Authenticator

・Login verification for Origin

・Blizzard/Battle.NET Authenticator - 定期的にパスワードを変えること。パスフレーズを使うこと。そして、いろいろなアカウントやサービスを用いる際に1つの同じパスワード/パスフレーズを使い回すことは決してしないこと。パスワードとアカウントのデータが漏れるということは時には起こり得ることである(ここ数年で起こったオンラインゲームへの6つの攻撃を思い出すこと!)。それゆえ、別々のサービスに同じログイン情報を用いないというのは良い心掛けなのである。