ファイルを暗号化し金銭を要求する「Locky」に便乗して登場したマルウェアがある。「Jigsaw」と「Autolocky」がその代表例だ。サイバー犯罪者をたたえるつもりはないが、Lockyが極めて精巧に作られたランサムウェアであることは疑いない。だが一方でJigsawとAutolockyの実力は、果たしてどれほどのものだろうか。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を基に、日本向けの解説を加えて編集したものである。

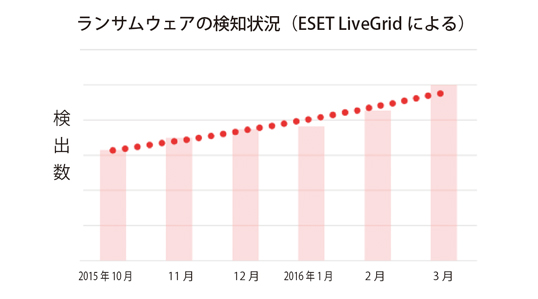

ランサムウェアはどこにでもいる。少なくとも全く収束しそうにない……。ランサムウェアについてのニュース記事を読むと、そういった印象を受ける。もちろん、犯罪者の間でこのマルウェアが流行していることには、幾つかの(確かな)理由がある。

まず、サイバー犯罪者が不正を働く標的を見てみよう。例えば、米国では東岸と西岸の両方の病院が狙われた事件がある。いずれも患者のデータ保護に失敗した。幾つかの施設では人々の生命や健康な生活が脅かされる恐れがあるとして、サイバー犯罪者に対して数千ドルを支払った。

この場合、特にメディアの注目を集めることになったのは、カウントダウンタイマーを使ったり卑劣なトリックを使ったりしたためである。

また、このランサムウェアを追い掛ける別の理由としては、このサイバー犯罪の「量的」な面がある。そのため2016年3月にESETはユーザーに対して、感染メールがランサムウェアを拡散させており、しかも世界中でこの現象が生じていると警告を発した。

実際に、無害なファイルを偽装した「ネムコッド」(Nemucod)(JS/TrojanDownloader.Nemucod)が、1つの、あるいは複数の、よく知られたランサムウェアをダウンロードし、ユーザーをだまそうとしていたことが明らかになっている。使われていたのは、よく知られている「テスラクリプト」(TeslaCrypt )や「ロッキー」(Locky)などのランサムウェアだ。

推察すると、こうしたランサムウェアについてサイバー犯罪者は、効果的な戦術だと捉えており、繰り返し攻撃に使用している。それに、サイバー犯罪者はより広範に、「CTBロッカー」(CTBlocker)または「ファイルコーダー」(Filecoder)のようなランサムウェアから派生した恐喝型のマルウェアの使用にも触手を伸ばしている。

しかし、全てのランサムウェアがロッキーのように危険なものだというわけではない。というのも、多くのマルウェアの作成者は、今こそ利益を得るチャンスだと言わんばかりに、自分自身でランサムウェアを作ろうとしているため、作られたそのランサムウェアが簡単にクラッキングされたり、不適切な要素を含んでいたりしているからである。

最近になって発見された2つのランサムウェアがまさにその好例であるのは、ある意味ではユーザーにとっては幸運である。ESETによって分析された「ペチャ」(Petya)と「ジグソー」(Jigsaw)がそれに該当するが、どちらのランサムウェアも金銭を支払うことなく、機器やファイルを元に戻す方法があるからである。

「人質」になって起動される

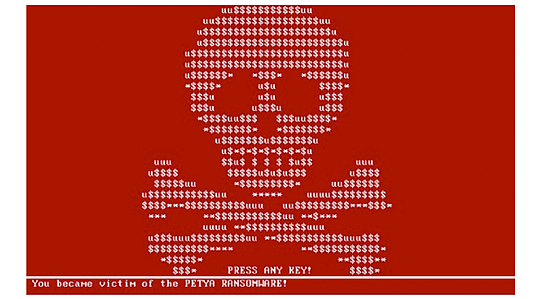

その一つであるランサムウェアのペチャを初めて報告したのはトレンドマイクロである。このランサムウェアは、Windowsパソコンに巧妙に潜り込むと「死のブルースクリーン」を発生させる。そして、被害者にコンピューターを再起動させる。するとパソコンはOSをロードする代わりに、0.99ビットコイン(431ドル)を支払えという、サイバー犯罪者からの要求だけが表示されるようになる。

このようにパソコンを乗っ取るために、ペチャは、マスターブートレコード(MBR)を、システムコードの代わりにランサムウェアのコードを実行するために埋め込む。そして、全てのファイルをボリュームに記述するマスターファイルテーブルを暗号化してしまう。基本的には、システムにファイルのある場所や、ディレクトリ構造がどのようになっているのかを入力することによって、である。

「ペチャ」の無効化

しかし、実はペチャは、コンピューターのディスクそのものを暗号化しているわけではない。ESETの分析によって明らかになったこのギャップを利用して、幾つかのリカバリーツールを使えば(いくらかの費用は必要になるにしても)コンピューターを復元する余地がある。

「ペチャ」を拡散させる方法とは

ランサムウェアのペチャを拡散するために攻撃者は、社員への応募を装ったメールを使ってきた。が、添付ファイルはそのメールにはない。オンラインストレージであるドロップボックスへのリンクだけが記載されているのである。

被害者がもしもリンクをクリックし「Bewerbungsmappe-gepackt.exe」を、採用願書の代わりにダウンロードしてしまうと、自動解凍・実行プログラムがダウンロードされ、OS上でペチャが展開される。そのファイル名の設定から、同ランサムウェアがドイツ語圏に狙いを定めて作られたものだと想定される。

2016年4月末の時点ですでに、ドロップボックス社は不正ファイルを複数の場所から削除している。しかし今後、犯罪者がさらなる変更を行ったり、同じ試みをしない保証はどこにもない。現時点でESETは、このランサムウェアの2つのバージョンを特定しており、それらは「Win32/Diskcoder.Petya.A」と「Win32/Diskcoder.Petya.B」となっている。

一方で、フリーの復元ツールもある。同ツールを使えば、ランサムウェアの構造にあるループホールを利用して、以前のマスターファイルテーブルを回復させられる。

ゲームを楽しみたがるランサムウェア

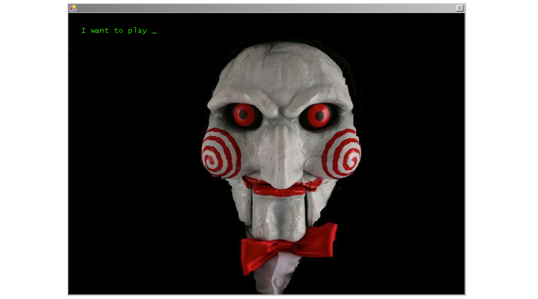

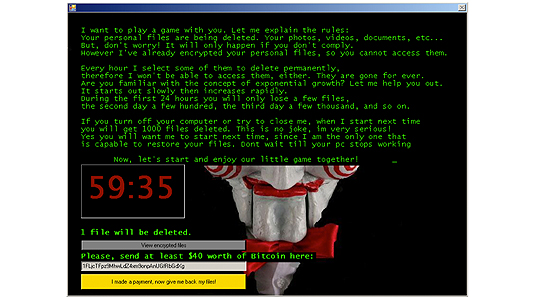

ESETの研究者の興味を引いた別のランサムウェアファミリーがある。ジグソーだ。ホラー映画の「Saw」をもじった名前だが、被害者とゲームをしようとする。ただしジグソーが設定するルールは破壊的なものだ。

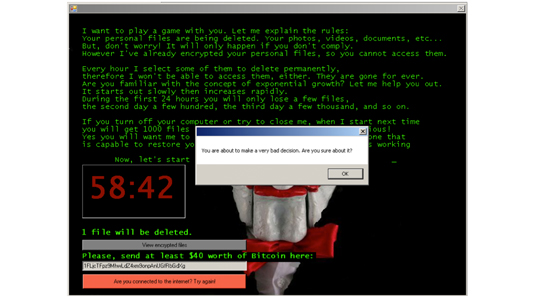

ジグソーのルールは次のようなものである。もしもユーザーが最初の1時間に身代金を払わなければ、ランサムウェアはファイルを1つ消す。もし次の1時間、すなわち2時間以内に支払いを済ませなければ、破壊するファイルは2つに増える。さらに、時間がたっていくごとに、破壊されるファイルの数は、4、8、16、32、64、128、……と指数関数的に増加していき、データは深刻な被害を受ける。ジグソーはまた、パソコンを再起動すれば、1,000個のファイルを破壊するとユーザーに警告を発する。

ところが、ESETの研究者がコードの内部を解析した結果、ジグソーの実装は貧弱であると特定された。つまり、全ての暗号化に、同じ静的な鍵が用いられており、この点で、復号化ツールが使用できるのである。

かつては、被害者のファイルをより積極的に削除するようなランサムウェアの派生型がハッカーの手によって検証用に作成されたことがあった。だがこの手法を最初に実行したのはジグソーである。ESETはこのマルウェアについては、「MSIL/Filecoder.Jigsaw.A」や「 MSIL/Filecoder.Jigsaw.B」、そして「MSIL/Filecoder.Jigsaw.C」として情報を公開している。

「ロッキー」の模倣犯

ESETによって発見された模倣犯「Win32/Filecoder.Autolocky.A」あるいは略称の「オートロッキー」(Autolocky)は、マルウェアの作成者がどのように他人の名声に便乗するのか、その好例である。しかも、実装フェーズにはかなりの落ち度がある。

危険なランサムウェアロッキーを模して、暗号化されたファイルに同じ拡張子(.locky)を使用している。しかし、貧弱なコーディングのおかげで、復号鍵はIEだけで送られ、感染したマシンの履歴を直接、簡単にトラックダウンされ得るのだ。しかもオートロッキーの被害者には、すでに使用できる復号化ツールがある。このツールを使えばファイルを取り戻せる。

これらのケースについては、ユーザーはランサムウェアの脅迫戦術に乗ってはならず、お金を支払うのを避けるべきだ。回避策はあるし、恐喝を仕掛けてくるランサムウェアが暗号化したファイルを復元する復号ツールも出回っている。それを使用すれば安全かつ信頼できる上に、ユーザーのお金を節約するだけではなく、サイバー犯罪の資金源を絞ることもできるのだ。

いくらかのランサムウェアは不備があったり不完全だったりするものの、サイバー犯罪者はソフトウェアを日々改善している。防護もそれゆえ、ランサムウェアから安全を守るためにしっかりと行っておきたい。

そこで、OSやソフトウェアは最新の状態にアップデートしよう。また、重要で価値のあるデータはオフィシャルな場所へ定期的にバックアップを行おう。そして、防御には信頼できるセキュリティ製品を使おう。メールやブラウザーのリンクをクリックするときには慎重になろう。もしも未知のメールアドレスからのメールや、怪しいメールアドレスであれば、削除しよう。