この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト

「We Live Security」の記事を基に、日本向けの解説を加えて編集したものです。

2013年以降世界各地で被害が確認されているマルウェア「Waski」の活動が、2014年末より再び目立っている。亜種がマルウェアランキングのトップに入るなど、国内でも猛威を振るっており、注意が必要である。被害を拡大させないために「Waski」の手口や仕組み、そして、防御策について説明する。

世界的に猛威を振るう「Waski」

「Waski」はトロイの木馬型に分類されるマルウェアだが、それ自体はとても小さなプログラムであり、別のマルウェアをダウンロードさせるための機能を持っているにすぎない。しかし、追加されるプログラムによっては、いろいろな攻撃を仕掛けることができるため、非常に危険である。今のところ特に、オンラインバンキングのログイン関連情報を盗み取る機能が頻繁に用いられている。

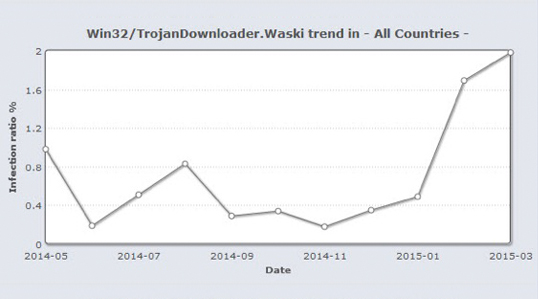

「Waski」が発見されたのは2013年11月である。その後しばらく目立った動きはなかったが、2015年1月ごろから世界的に活動が活発になり、3月末にはピークを迎えた。

全世界における「Waski」の出現状況(2014年5月~2015年3月)

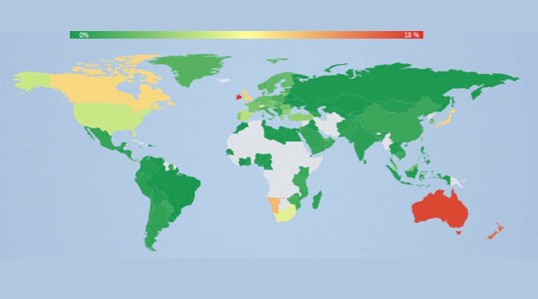

国別で見ると、最初にドイツ語圏(ドイツやスイス)に突如現れて、その後、英語圏(米国、英国、カナダ、オーストラリア、ニュージーランド、アイルランド)において活動が目立った。

実は国内においても、2014年12月にESETのマルウェアランキングの3位に突如登場し、その後、2015年1月には2位となり、2月と3月は2カ月にわたり1位となっている。

国別の「Waski」の出現状況(2015年4月第1週) 日本も出現比率が高い

2015年4月以降、国内では出現比率は下がっていくが、英語圏ではその後も猛威が続いている。すなわちこれは偶発的なものとは考えにくく、ネット犯罪者たちの中で「Waski」が一種のブームのようにこの期間に利用されていると考えられる。

Waski感染の経緯

侵入はメールの添付ファイルから始まる。ZIP形式の圧縮ファイルが添付された不審なメールが届いていたら、それは「Waski」が潜んでいる疑いがある。ちなみにメールの件名と本文は英語である。

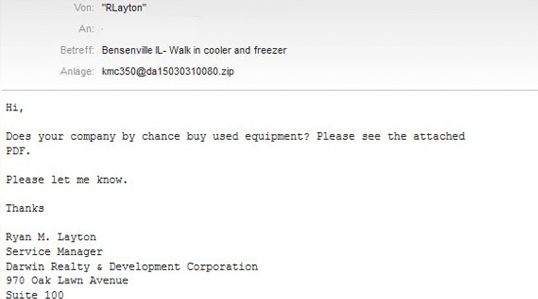

ドイツ語圏で発見された「Waski」を含んだメールの一例

この例では、どこかに実在しそうな会社名や住所が並んでおり、「中古品」のセールスのような短い文面で、添付ファイル(PDF)にその中古品リストがあるから見てくれ、と述べている。

PDFはZIP形式で圧縮されている。これを解凍するとPDFファイルが開かれる一方でダウンローダ「Waski」が作動し始める。「Waski」はその後、事前に設定されているウェブのアドレスから「Banking Trojan(バンキング・トロージャン)」に分類される不正プログラムをダウンロードする。

「Banking Trojan」は単一ではなく各種存在するが、その中でも特に目立っているのが「Battdil」だ。「Battdil」は英語圏では「バンク・オブ・アメリカ」やその他の銀行のウェブサイトのふりをしてアカウント情報を盗み出すことでよく知られているマルウェアである。

Waskiによってダウンロードされるマルウェアは?

「Waski」は、PDFファイルのアイコンで偽装されているが実際は実行ファイルであり、クリックするとIPアドレスをチェックする「checkip.dyn.com」とやりとりを行い送信元であるパソコンの情報確認を行う。具体的には、IPアドレスのほかコンピューター名とWindowsのバージョン情報およびサービスパックの番号をチェックする。

次に、これらのパソコン情報に固有のID番号を付けて「Waski」のC&Cサーバに送る。

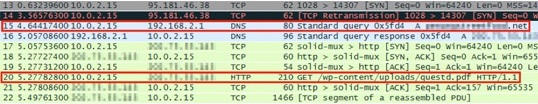

続いて「Waski」はPDFファイルの拡張子を持つ暗号化されたファイルをダウンロードする。ファイルの置かれている場所は通常は事前に決められている。もちろんそれは普通のPDFファイルではなく、PDFファイルとマルウェア(例えば「Battdil」)とを合体させたものである。

ダウンロードが終了すると「Waski」は再びC&Cサーバとコンタクトを取り、成功報告を行う。

「Waski」による暗号化ファイルのダウンロード

Battdilとは?

この攻撃で用いられているBanking Trojan「Battdil」は、インジェクタ(実行ファイル)とペイロード(DLLファイル)の二つの部分から構成されている。インジェクタによってWindowsのプロセスにDLLを挟み込むことで不正プログラムを実行させる。

ペイロードが開始されると、IEやFirefox、Chrome等の多くの一般的なブラウザでオンラインバンキングに必要なログイン情報が傍受できるようになる。加えて、銀行のウェブサイトの操作も可能なため、被害者は本物のウェブサイトを閲覧できずに偽装サイトにしかアクセスできなくなる。

この偽装サイトにアクセスした被害者は、それとは気付かずにいつも通りにパスワードやPINコードなど、要求された情報を入力する。

すると、それらが全て攻撃者の元に送られる。集められた情報はSSL通信で暗号化されC&Cサーバに送付される。「Battdil」は秘匿性を持たせるために「I2P」(匿名ネットワーク)を用いている。

どこに留意すべきか

「Waski」は、2013年末に発見されて以来次第に頻出するようになり、欧米と日本を中心に脅威を広げてきた。何よりも、取引のない見知らぬ発信元の添付ファイルのあるメールを受信した際には、添付ファイルの開封は避けるべきである。また万が一の感染 予防のためにも、コンピューターの安全性を保つため適切なセキュリティソフトウェアを使用することを勧めたい。

なお「Waski」はトロイの木馬型ダウンローダであり、追加でさまざまな不正プログラムを呼び込むことができるということを忘れてはならない。オンラインバンキング関連の情報を盗み出すというのは、あくまでもその一例にすぎず、他にもさまざまなマルウェアを使用する可能性があるのだ。

ハッシュ値

Win32/Waski 1b893ca3b782679b1e5d1afecb75be7bcc145b5da21a30f6c18dbddc9c6de4e7 (SHA-256)

Win32/Battdil

Injector:

9b313e9c79921b22b488a11344b280d4cec9dd09c2201f9e5aaf08a115650b25 (SHA-256)

Payload:

f8eccfebda8a1e0caabbe23a8b94d7ced980353a9b3673a4173e24958a3bdbb9 (SHA-256)