コロナ禍を背景にリモートワークを実施する企業が増え、サイバー攻撃を受ける対象領域が拡大しており、これまでと同様の対策では十分だと言えなくなった。そこで、2022年に行うべきセキュリティ対策のポイントについて、キヤノンマーケティングジャパン株式会社の峯森 惇平が解説する。

相互につながり合う時代となり、セキュリティ対策の再考が必要に

クラウド、IoT、IPv6といったテクノロジーにより、デバイスが相互につながり合う時代となった。そうした日本のビジネス環境にCOVID-19が大きなインパクトを与えた。それを受けて、ニューノーマルな働き方、いわゆるテレワーク、リモートワークの定着が進んだ。出勤や移動に費やしている時間や労力を、より革新的な業務に費やせるのはメリットも多い。もちろん、出社して対面で行う業務も重要であり、コミュニケーションやコラボレーションから生み出されるイノベーションは企業競争力の源泉だ。そうしたことも背景に、現在は相互につながり合う時代だと考えている。そして、つながり合う時代というのは、通信が闇に包まれる時代とも言えるのだ(図1)。

例えば、Webが暗号化された通信に移行することで盗聴は困難になり、よりセキュアな状態となる。しかし、「つながり合う時代」においては、「通信経路の多様化」や「通信の暗号化」により、従来型のセキュリティ診断・検査ができない状態に陥りやすいのだ。したがって、エンドポイント対策の見直しも非常に重要となっている。エンドポイントではいずれの通信も復号されるため、暗号化通信全盛の時代に即した対策として、エンドポイントがより重視されている。

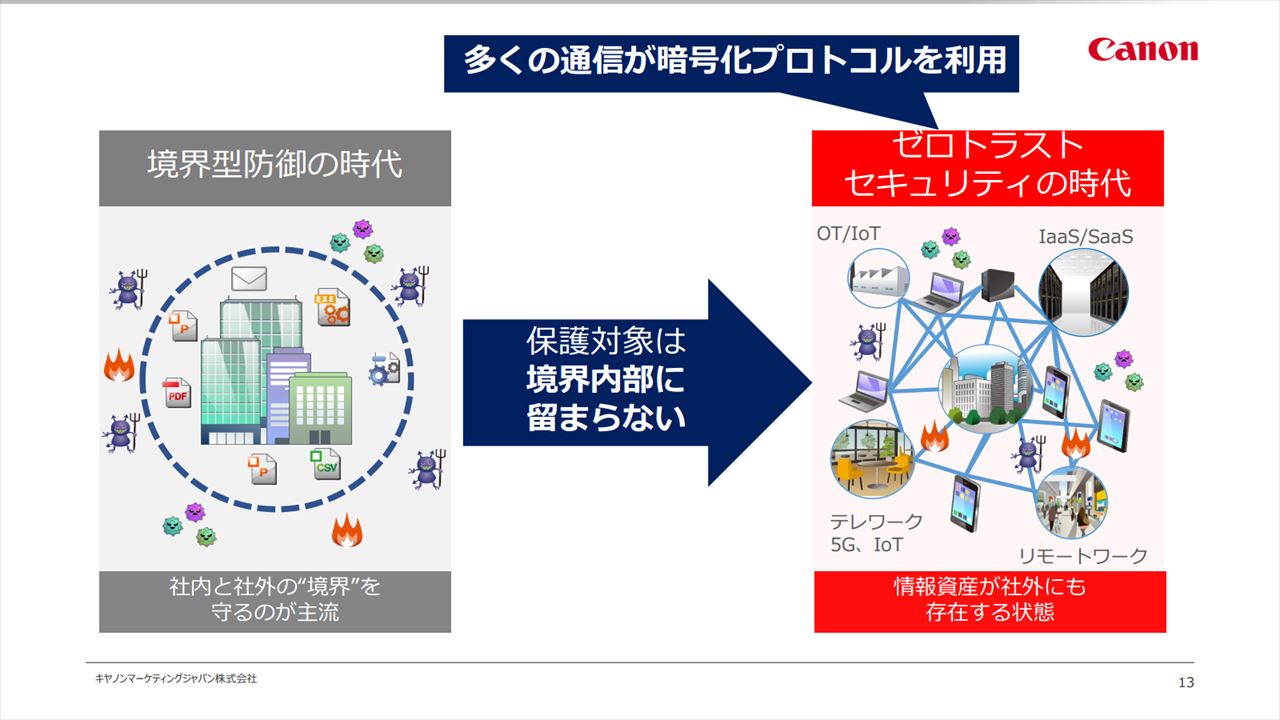

これまでは、境界型防御モデルのセキュリティが基本だった。ネットワークの中と外を区別し、出入国審査のように水際対策で安全・安心を確保する形だ(図2)。現在では、各デバイス、データセンター、クラウド、リモートワーク端末、IoT端末などが相互につながり合う時代となった。また、従業員が端末を持ち出す機会も増えたため、保護対象はネットワークの外側にも及んでいる。したがって、「攻撃を受ける可能性のある場所」が増えたことにより、「防御すべき面積」も広がったのだ。

サイバー攻撃を受ける対象・範囲が広がっている

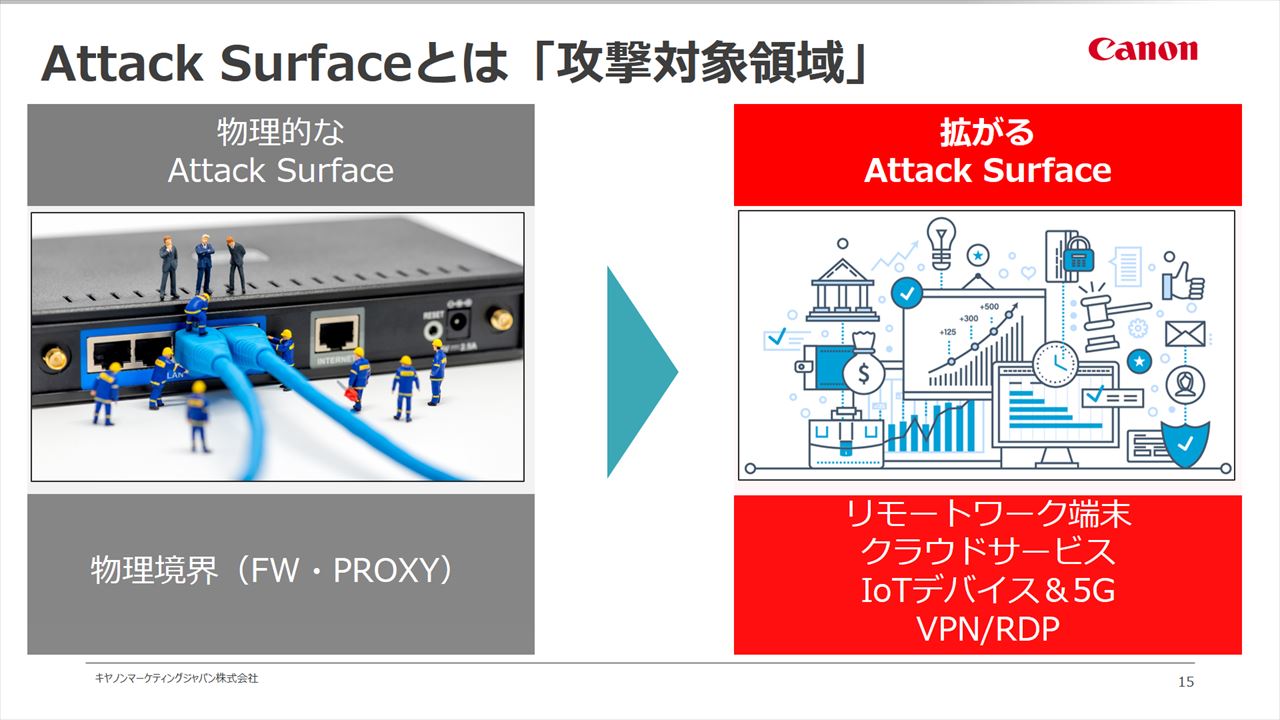

先述の「攻撃を受ける可能性のある場所」、つまり「Attack Surface(攻撃対象領域)」について考えてみよう。これまでは物理的な境界が社内ネットワークの縁(へり)にあり、ファイアウォールやプロキシサーバーといった基本的な防壁で対応してきた。現在ではリモートワーク端末、クラウドサービス、IoTなど、攻撃者が狙う対象が広がり、防御すべき面積も拡大している。この中では、RDP(リモートデスクトッププロトコル)の認証情報などは非常に配慮が必要な領域だと言える(図3)。

ウィズコロナ、アフターコロナの時代において、テレワークが継続されていくことは間違いないだろう。サイバー攻撃を受ける側は、守る領域が広がっていることを強く意識しておく必要がある。と同時に、攻撃側の手口がより高度化・巧妙化していることも念頭におく必要がある。攻撃者としては、さまざまな防御策が施された強固な企業ネットワークに正面突破を図るよりも、在宅勤務中の意識の低い従業員のパソコンを狙う方が遥かに容易だろう。

ここが今考えるべき、Attack Surfaceの拡大である。自社ネットワークの内外で多く使われている、膨大な数のパソコンやスマートフォン、タブレットなどを包括的に保護する必要がある。しかし、そうするとセキュリティ対策が二次関数的に複雑となり、完全にスパゲティ化してしまう(図4)。

しかし、人材を急に増やすことは難しいし、どんな人材が必要かわからない。適性や条件に合わない雇用をしてしまっても、技術者はすぐに転職してしまうものだ。結果、インフラが複雑になっただけでリソースは限られたままとなり、再構築すべき箇所に着手できない、という悪循環に陥りがちだ。

壊滅的なサイバー攻撃とは

これまでの話を踏まえた上で、「壊滅的なサイバー攻撃を知る」ということを解説したい。一番避けたいのが、サイバー攻撃による壊滅だが、サイバー側が壊滅すると物理側も次々と壊滅していくため、まずは「壊滅させないことがポイント」だ。

ここで言う壊滅を簡単に定義してみた(図5)。

1つ目、人命にかかわるもの

2つ目、事業継続ができなくなるもの

3つ目、自社の顧客に強烈なインパクトを与えるもの

人命にかかわるのは当然のことなので、ここでは2つ目と3つ目を説明する。

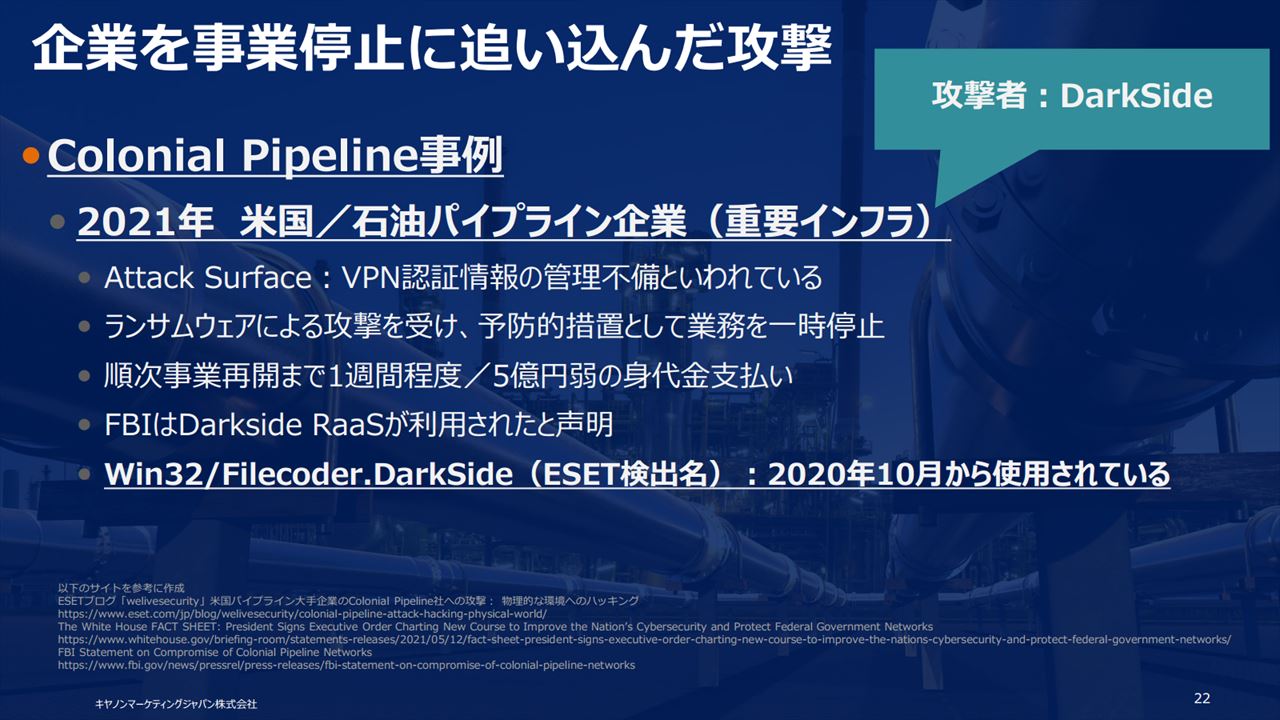

まずは事業停止に追い込まれた事例を挙げて説明したい(図6)。米国のコロニアルパイプラインにおける被害が直近の事例では有名だろう。2021年4月29日に初期潜入が行われ、5月7日に約100GBの重要情報が窃取されてシステムをロックアップされた。結果、5月12日まで操業停止となった。その間に米国内で石油がパニック買いされた事例だ。こちらのAttack Surfaceは、VPN基盤の認証不備と言われている。VPNというものは、なかなか抜け漏れに気づきにくいものなのだ。

重要なインフラでも10年以上前のITインフラを使用しているケースもあり、その辺りも侵入される要因となる。ESET社によると、このマルウェアは2020年10月頃から検出されており、特段最新のものではなかったようだ。これらの攻撃を行った犯罪グループDarkSideのインフラは、大統領令によりサイバー攻撃対策強化を指示された法執行機関からの圧力により、活動停止となった。

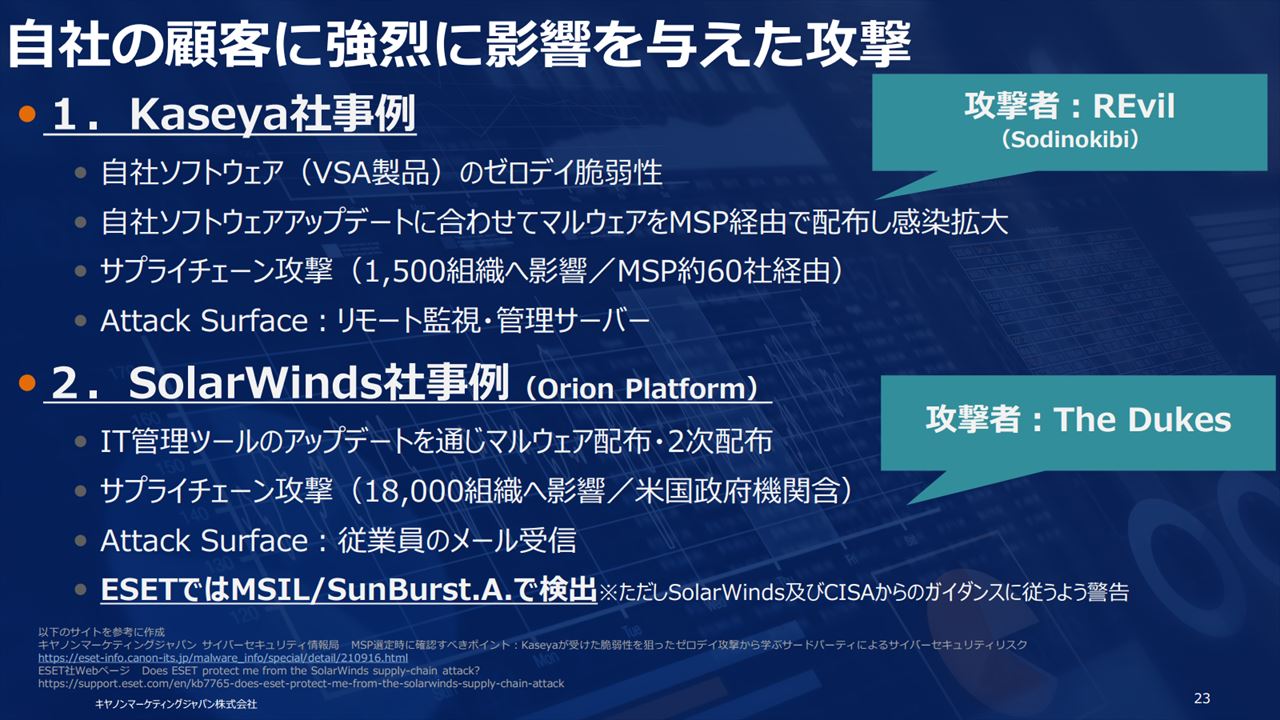

次に自社の顧客に強烈なインパクトを与えた攻撃として、サプライチェーン攻撃の事例を2つ挙げる(図7)。1つ目は米国のKaseya社への攻撃である。Kaseya社はソフトウェアの自動パッチ適用やリモート監視などの機能を提供しているが、そこにゼロデイ脆弱性が発見され、Kaseya社のセキュリティチームはパッチ提供を急いだものの、残念ながら攻撃者に先を越されてしまった。その結果、REvil/Sodinokibiランサムウェアが仕込まれた偽のアップデートが顧客に配信されてしまい、1,500の組織に影響を与えた。この事例でのAttack Surfaceは、リモート監視・管理サーバーであった。

2つ目はSolarWinds社のOrion Platformへの攻撃である。ベルギー大使館員になりすましたThe Dukesという攻撃者グループが、「ミーティングの招待」といったメールに添付したマルウェアを用いて初期潜入を行い、バックドアを仕込んだ。そして、Kaseya社の事例と同様に、自社のソフトウェアにおける偽のアップデートを通じてマルウェアを顧客に配布させる、といった手法だ。こちらは米国の政府系機関を含む18,000の組織が被害に遭った。この事例でのAttack Surfaceは、従業員のメールアカウントであった。

事業停止に追い込まれた国内事例

こうした高度な攻撃者グループからの影響は対岸の火事だと考えてはならない。続いて、国内の事例を2つ挙げて説明する。2021年に国内の食品製造会社が攻撃を受け、社内のシステムがオンラインバックアップごと侵害された。上場グループ会社を含めて侵害は広範囲に及び、技術的に復旧が不能となり、決算発表が延期された。オフィシャルには「BCP想定を上回る」との記載があり、影響の深刻さがうかがえる。

また、某病院においては、オフラインネットワーク環境の電子カルテシステムが侵害された。外来患者の受け入れが一時できなくなるなどの被害を受けた。Attack Surfaceはメンテナンス用VPN機器と言われているが詳細は不明だ。ここでは、LockBit2.0というRaaS(ランサムウェア・アズ・ア・サービス)が利用された。LockBit2.0はシステムロックアップと情報窃取を行い、リークサイトに情報公開する脅迫の手法を組み合わせることがほとんどだ。このリークサイトでは、ほかにも国内企業から窃取したと思われる情報が掲載されている。世界的に注意喚起が行われており、国内でも配慮しておくことが求められる。

ランサムウェアによる多重の脅迫手法

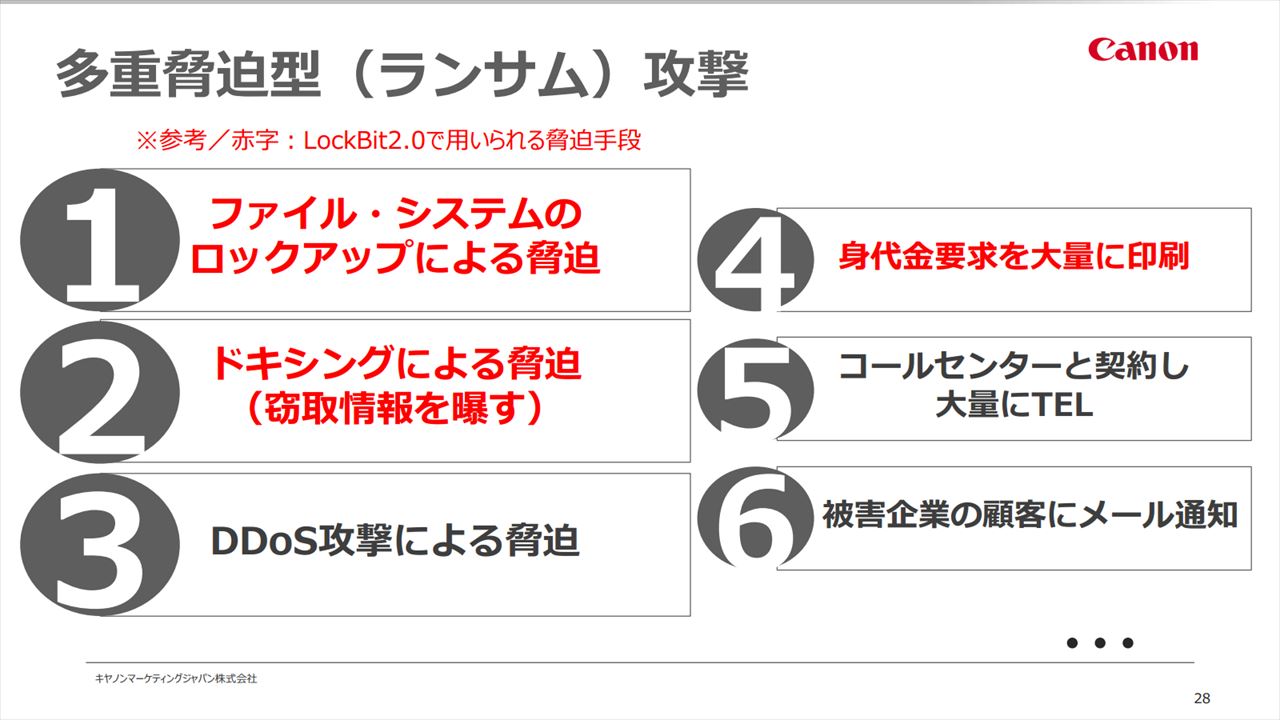

ランサムウェアを用いた脅迫はサイバー攻撃の主流であり、巷には多くの脅迫ビジネスのプロが存在している。今や銀行強盗をするよりも、ランサムウェア攻撃で身代金を要求する方が、捕まるリスクが少なくリスク対効果が高いのだ。攻撃者グループは四重以上の脅迫を行い、何とか身代金を入手しようと試みる。ここに攻撃者名やRaaSの主な名称を列記した(図8)。少なくとも彼らの動静には注意を払う必要がある。先ほどの病院を侵害したLockBit2.0は、現在最も注意すべきRaaSの1つである。

最近のランサムウェアを用いた脅迫は多重脅迫が一般的となっている(図9)。システムのロックアップを行い、かつ窃取した情報をさらそうとする「ドキシング」という手法が定番化しており、DDoS攻撃を組み合わせた脅迫もプラスされる。

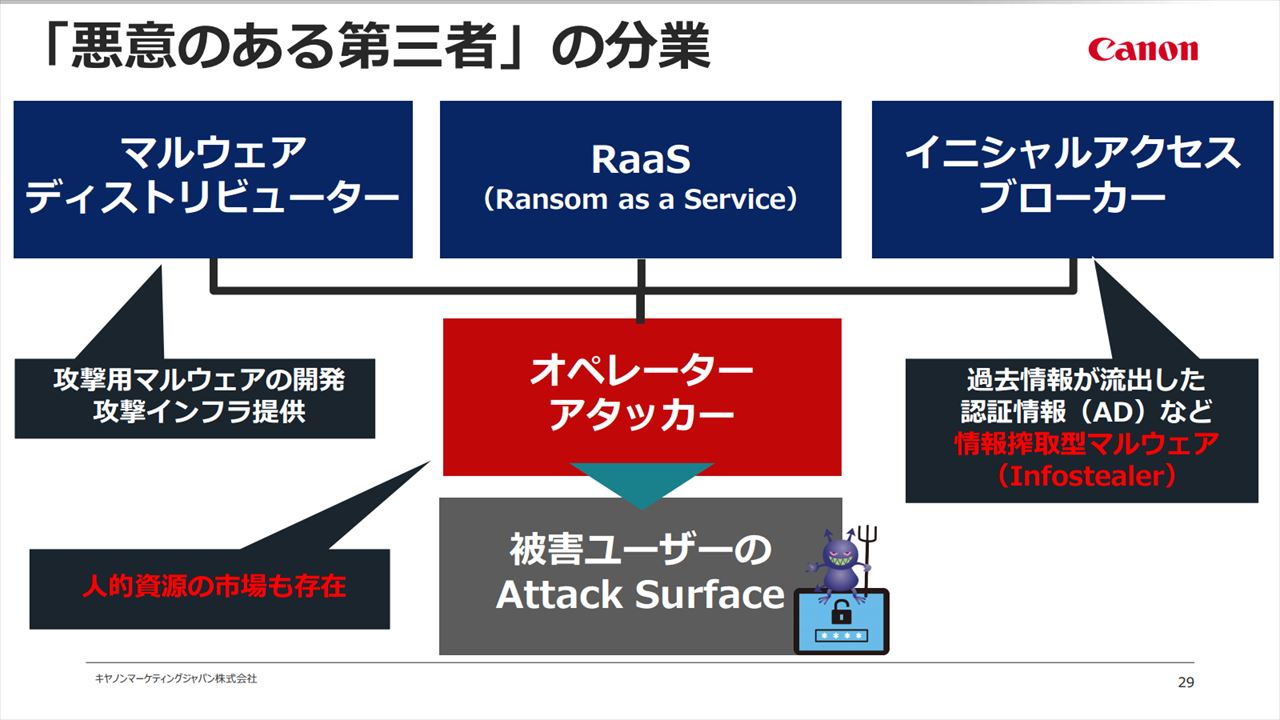

攻撃者グループは闇市場を通じて結びついている(図10)。各々が分業して専門職となり、より高度に巧妙に開発して攻撃を行っている。マルウェアディストリビューターがマルウェアを開発し、それをRaaSなどのインフラに乗せて提供する。オペレーターは、初期潜入に必要な情報をイニシャルアクセスブローカーから購入し、アタッカー(攻撃者)すらも募集し、ターゲットに攻撃を仕掛ける。

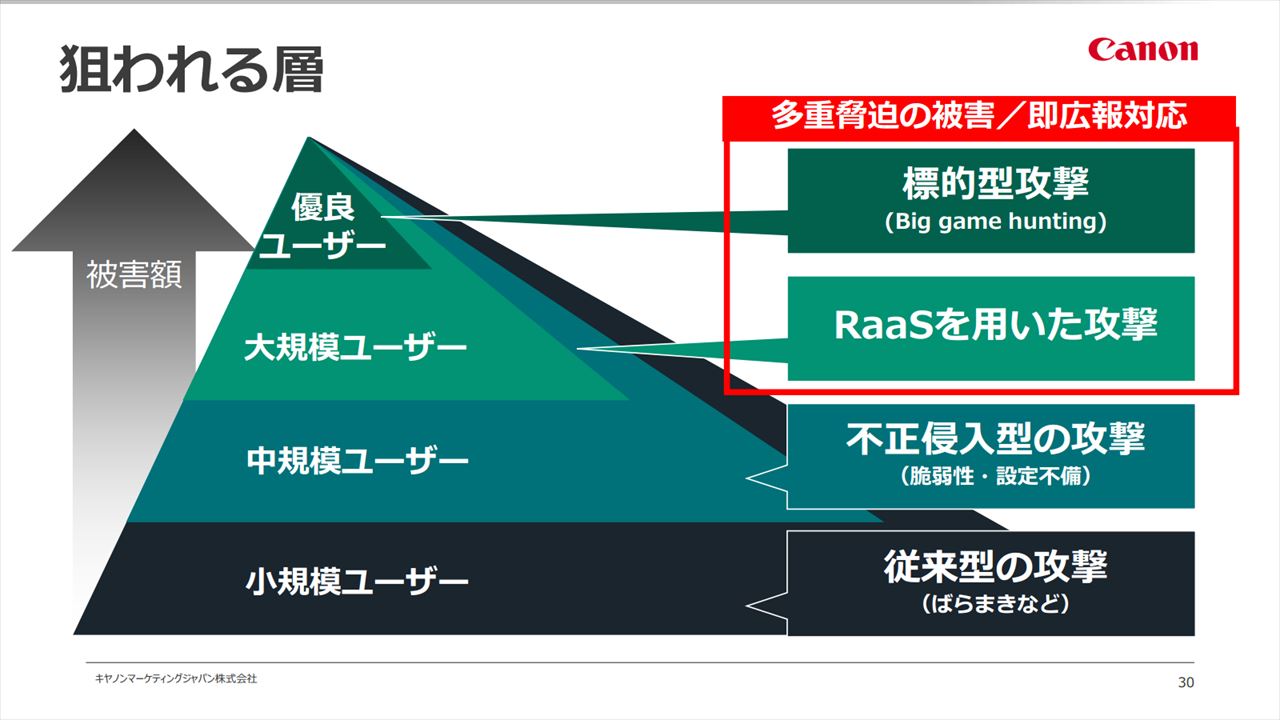

狙われると思っていないユーザーを分類すると、図11のようになる。一般的には、小規模ユーザーへの初期侵入経路はRDPが多く、企業規模が大きくなるほど、VPN機器の脆弱性やフィッシング攻撃、標的型攻撃が増えると言われている。また、ターゲットの規模が大きくなると、RaaSを用いた攻撃手法を用いる。過去に身代金の金払いが良かったり、サイバー保険に加入していたり、あるいは背に腹は変えられない事業者など、いわゆるハイプロファイルと呼ばれる層だと脅迫金額が数億円~数十億円に上昇する。図中の赤枠内は、情報さらしの脅迫があるため、被害が発覚した際は即時の広報対応が必要となる。

2022年の脅威予測

ここまで2021年のサイバー攻撃の傾向を簡単に説明・考察してきたが、以降は、2022年にケアすべき事項をESET製品からの情報を元に整理していく。

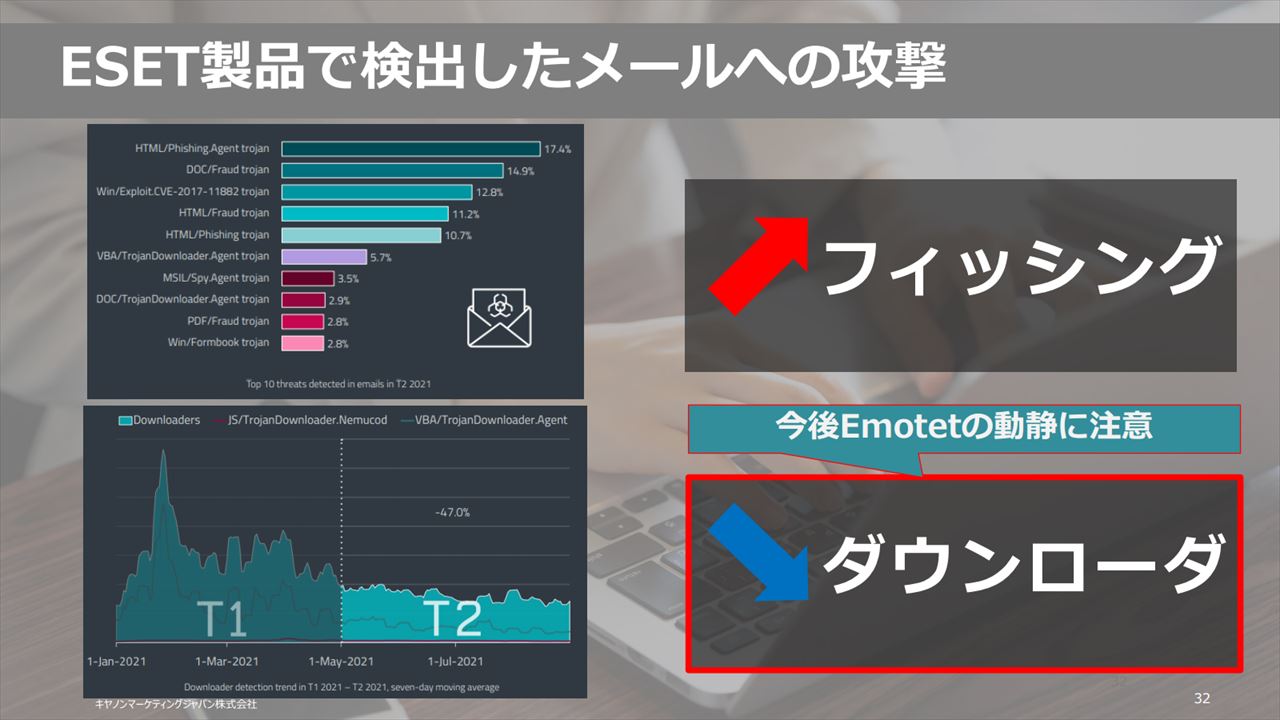

2021年5月~8月におけるESET製品での傾向を確認すると、「フィッシングや詐欺を目的とした添付ファイル」の検出が目立った(図12)。逆にダウンローダー型のマルウェアは減少傾向にある。その要因としては、2021年にユーロポール中心で実施されたEmotetのテイクダウン作戦(Operation LadyBird)の影響に加え、イニシャルアクセスがRDPやVPNに変化してきていることも大きいと思われる。ただし、最恐マルウェアと呼ばれるEmotetを用いた攻撃が、2021年11月中旬を境に活動を再開したというニュースが世界を駆け巡っており、今後の動静に注意が必要だ。

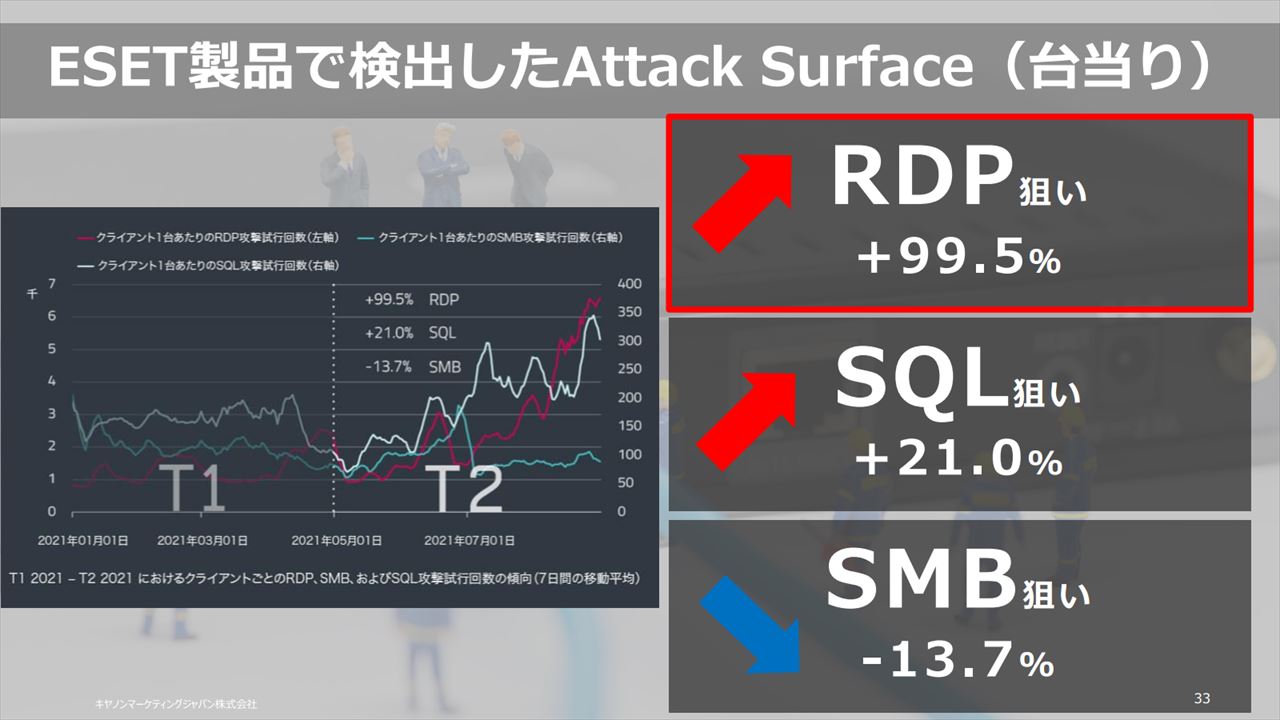

本題のAttack Surfaceを脆弱性の観点から分類すると、RDP/SQL/SMBと分けられ、1台当りの傾向ではRDP狙いの攻撃が大幅に増加しているのがわかる(図13)。

ESET製品で検出したRDPへの攻撃試行の全体数は、2021年5月から10月をまとめると、103.9%の純増となっている(図14)。つまり、ほぼ2倍ということだ。注目すべきは、特定対象へのRDP攻撃試行が約16万前後で推移していることだ。つまり、ターゲットが狙いすまされていることがわかる。一度ターゲットリストに載ってしまうと、ひたすら攻撃を仕掛けられるということだ。攻撃者はそこへブルートフォース攻撃、いわゆる総当たり攻撃を仕掛ける。2021年5月から10月までの攻撃回数は、550億回観測されている。RDPには細心の注意が必要だ。

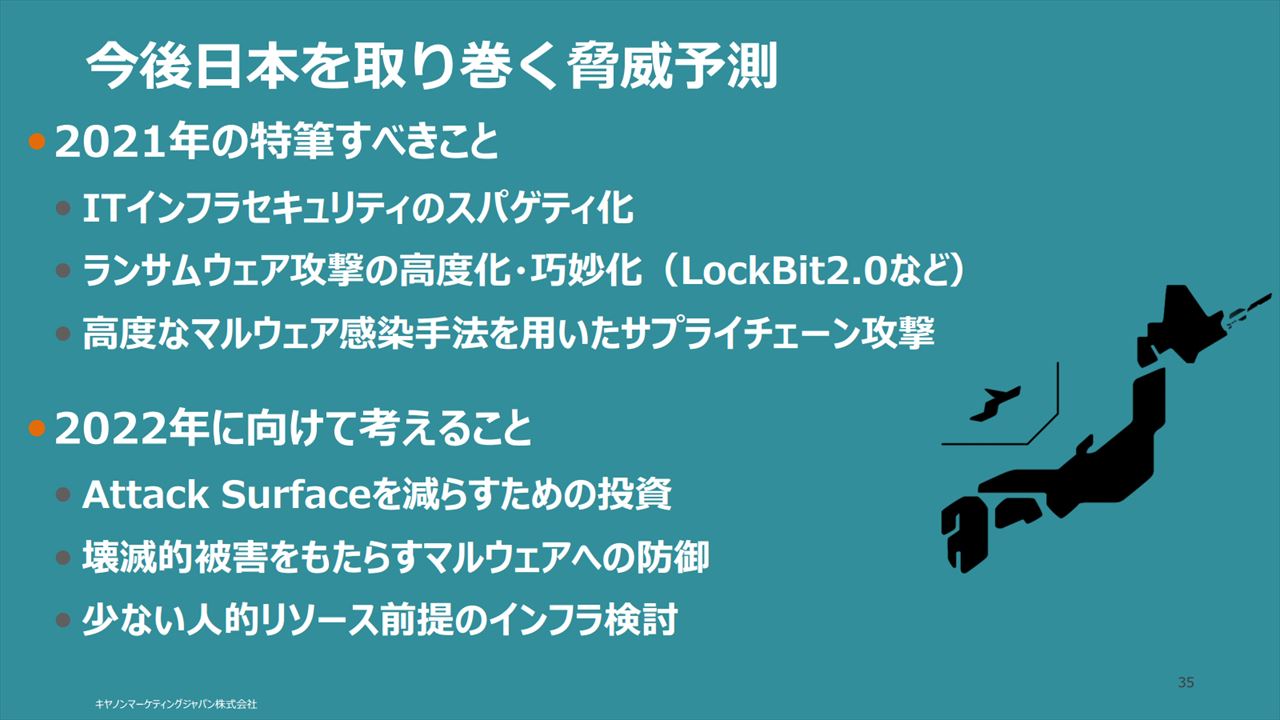

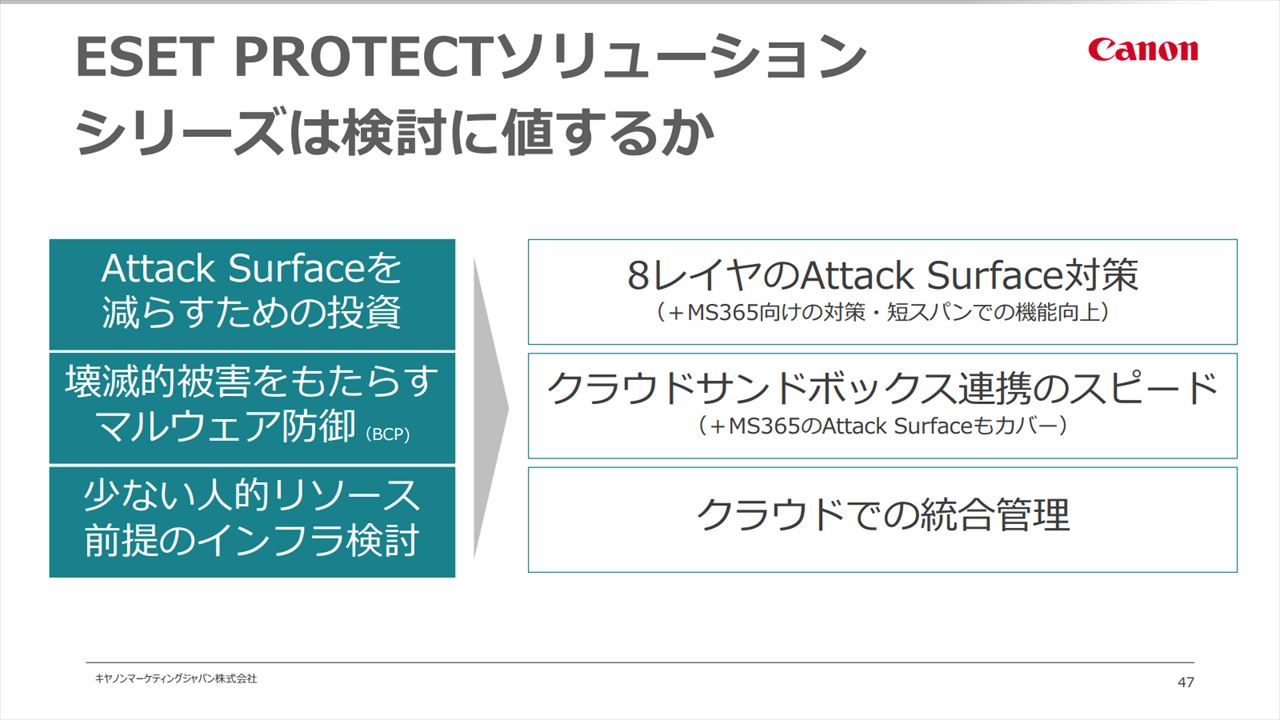

ここまでの内容を整理すると、2021年はAttack Surfaceの多様化、広範囲化に伴ってやるべき事柄が変わる一方で、ITインフラセキュリティのスパゲティ化が発生している状況である(図15)。さらに、RaaSに代表されるランサムウェア攻撃のさらなる高度化・巧妙化があり、高度な感染手法を用いたサプライチェーン攻撃があった。そうした背景を踏まえて2022年で検討すべきことは、攻撃のターゲットにならないためにAttack Surfaceを減らす取り組みだ。そして、攻撃の傾向や手法を理解した上で、壊滅的な被害をもたらすマルウェアへの防御、それらへの投資が必要だ。また、少ないリソースを前提に、インフラ構築することも要求される。

ESET製品を用いたセキュリティ対策は検討に値するか?

前述したような脅威に対応するには多層防御が必要だが、これはなかなか複雑だ。先進的で多くのインテリジェンスに基づいた高度なリサーチ、開発が必要となる。2022年にケアすべき3点を挙げたが、そこでESET製品が検討に値するかを検証してみよう。

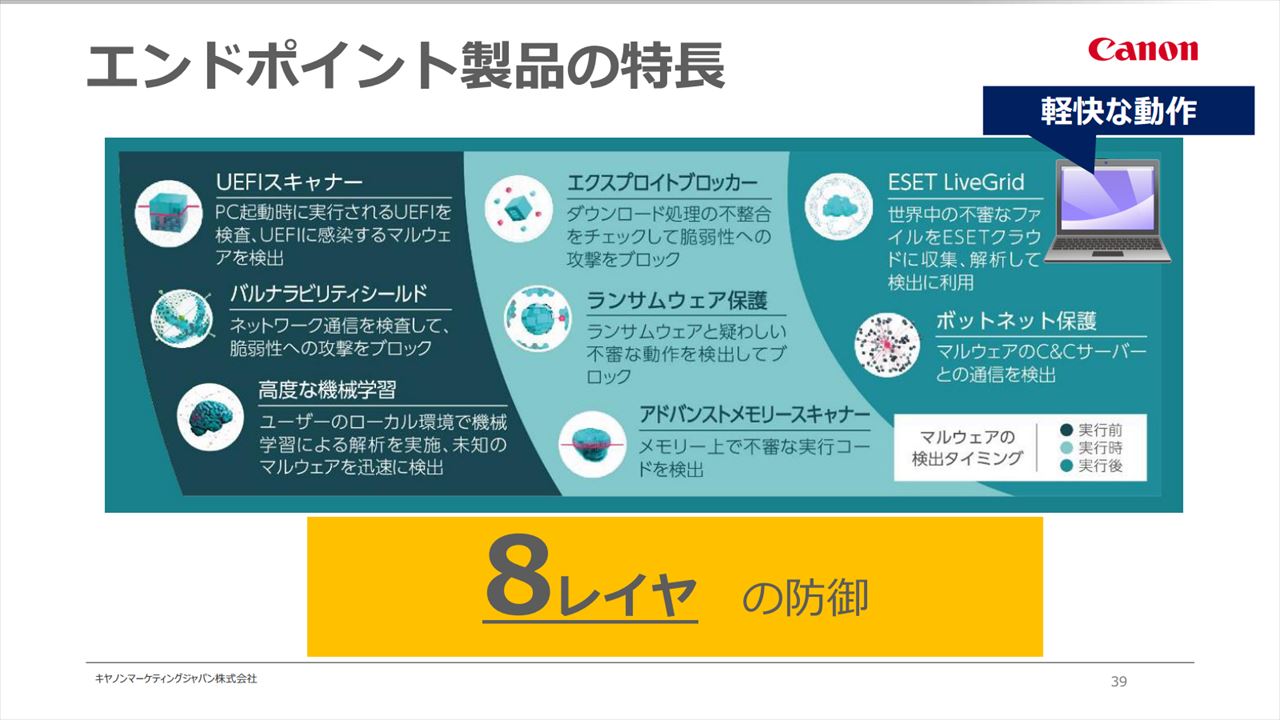

Attack Surfaceを減らすための投資として効果的か、壊滅的な被害をもたらすマルウェアに対する防御を実現できるか、そして少ない人的リソース前提のインフラ検討という観点ではどうなのかを解説する。エンドポイントのAttack Surfaceという観点では、ESET製品は8レイヤーの防御機能を持っており、エンドポイントにおける多層防御を実現している(図16)。それぞれマルウェアの実行前・実行中・実行後における検出が可能だ。

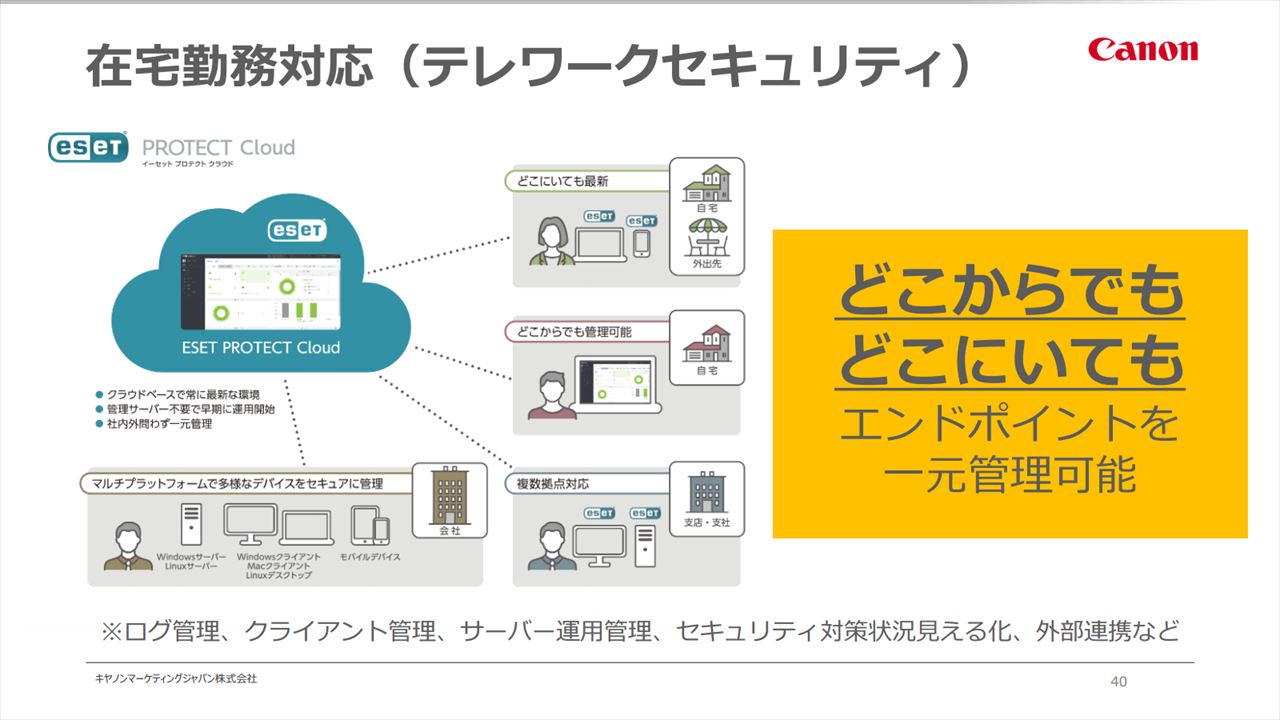

ESET製品のクラウド管理コンソールは、基本的には管理者がリモートワークを実施していても利用できる。どこからでも、どこにいてもパソコン、サーバー、モバイル端末に入っているセキュリティ対策状況を管理することが可能だ(図17)。アンチウイルス機能だけではなく、デバイスコントロール含め、クラウドサンドボックスやフルディスク暗号化機能まで一元管理が可能であり、クラウド型のためハードの構築や運用に要するリソースも少なくて済む。

クラウド型のサービスであるため、2021年7月にリリースされてから年内までに、3回バージョンアップされている(図18)。9週間程度のサイクルで機能強化、機能改善が行われている。常に進化するセキュリティ管理ツールと言える。

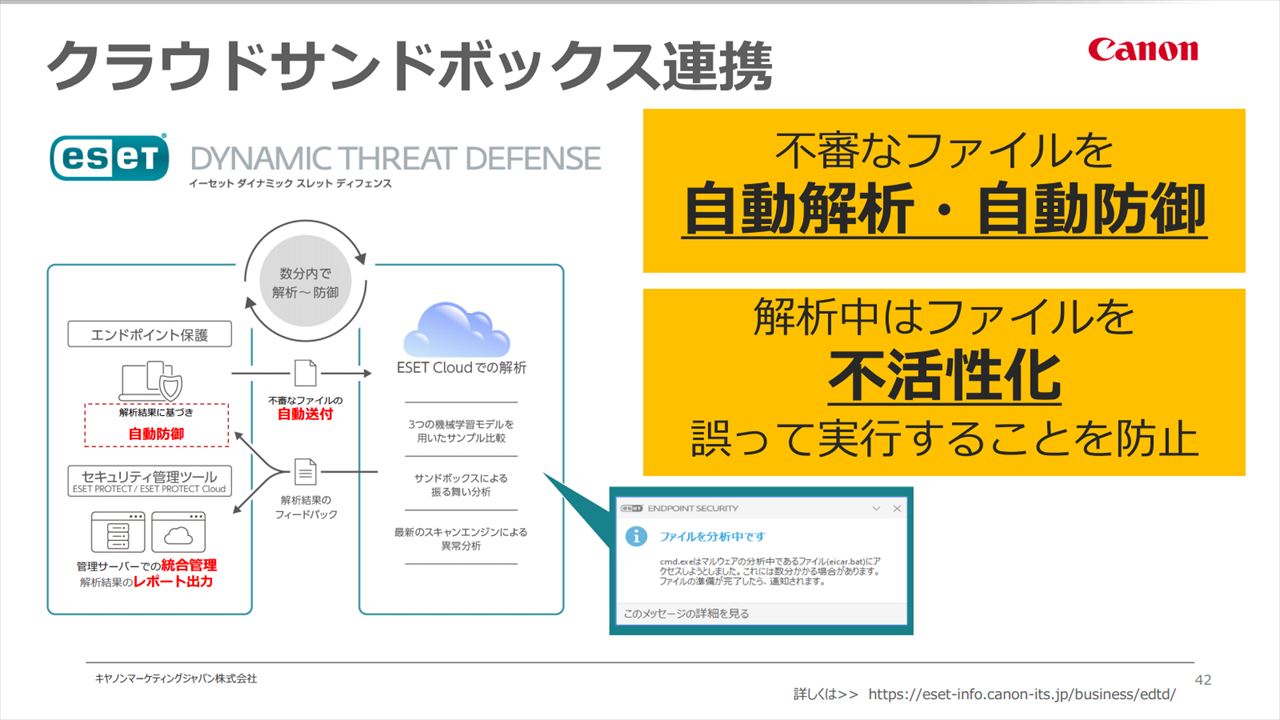

また、クラウドサンドボックス(ESET Dynamic Threat Defense:EDTD)連携を付加することにより、不審なファイルをプロアクティブに検査し、ESET社の持つクラウドサンドボックス環境で自動分析・自動解析・自動防御する仕組みを有している(図19)。不審なゼロデイ型の脅威を、より早い段階で検出することが可能だ。追加導入の際は、当然ハードは不要で、追加エージェントのインストールなども不要だ。セキュリティ管理ツールから設定をオンにするだけで利用が可能となる。

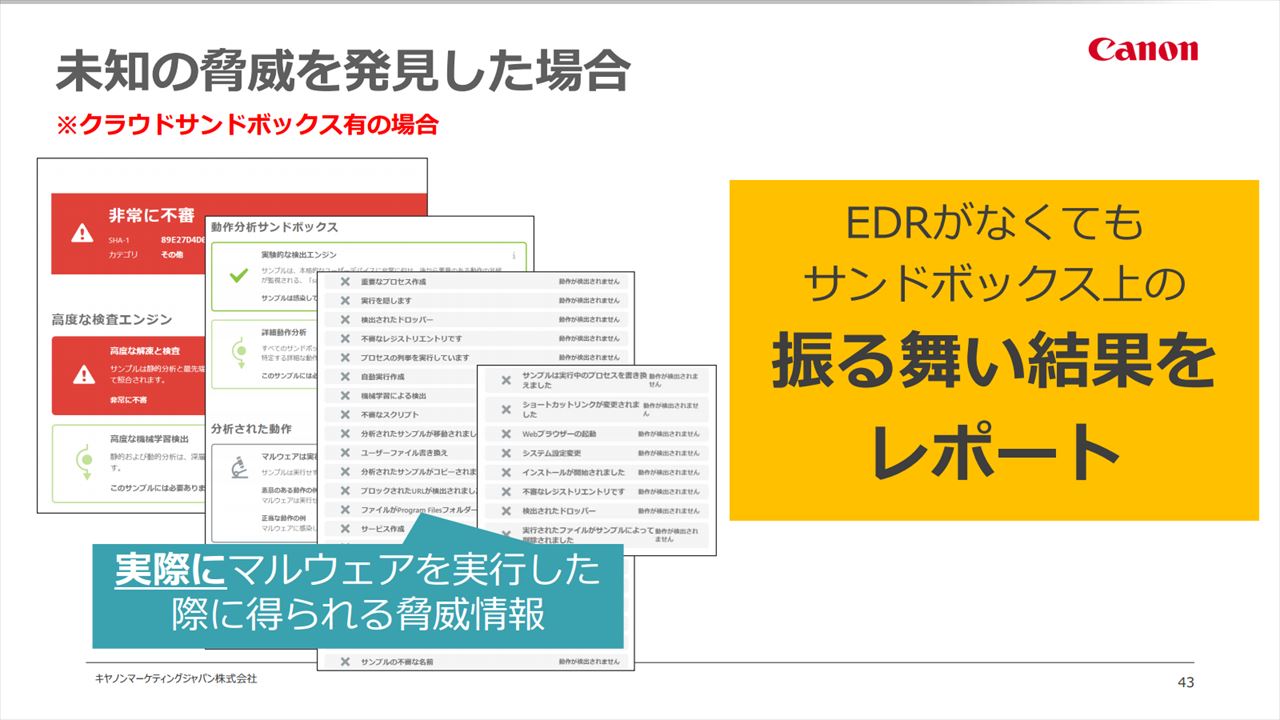

また、クラウドサンドボックスでの解析結果をもとに、検出された脅威がどのようなマルウェアなのか、どのような挙動を示しているのかも視覚化できる(図20)。EDR(Endpoint Detection and Response)製品を導入しなくても、マルウェアの振る舞いに関する情報を入手できる。

このクラウドサンドボックス機能は、セキュリティ管理ツールがクラウド版のものでは「ESET PROTECT Advanced クラウド」と「ESET PROTECT Complete クラウド」の2種類に搭載されている(図21)。

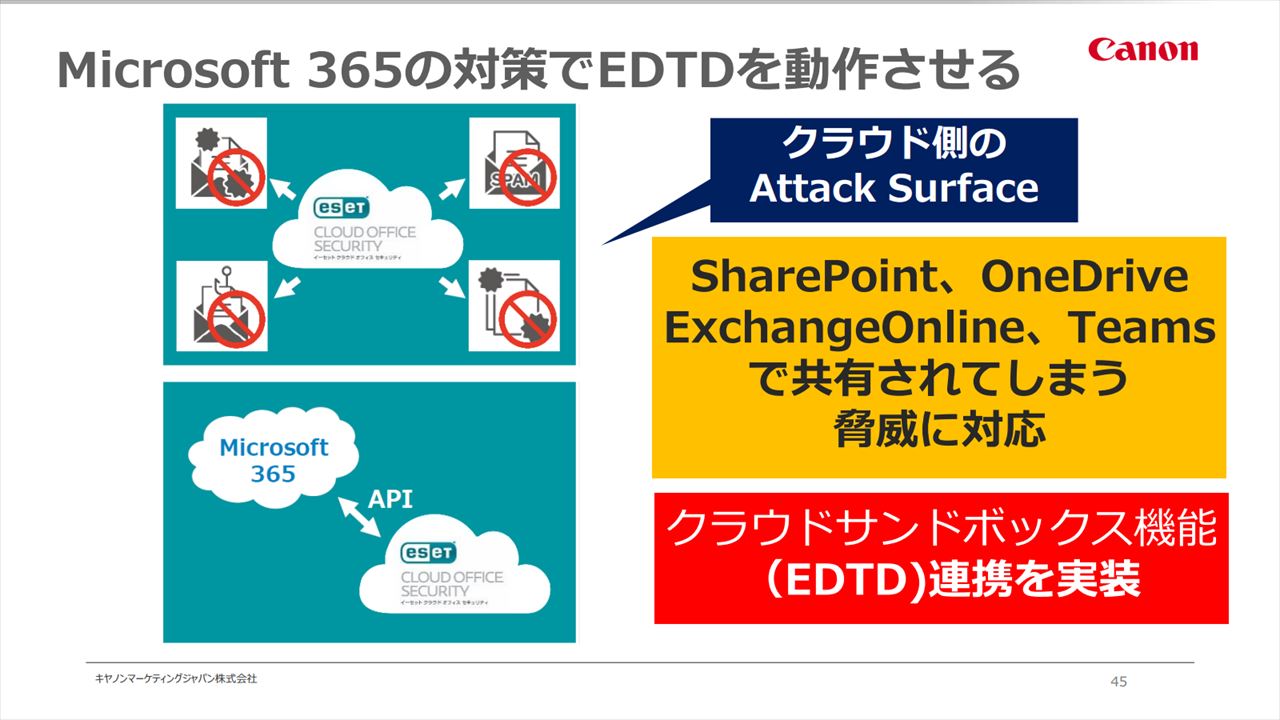

Microsoft 365のクラウド環境におけるデータのやり取り、メール受信などにおけるマルウェアの混入・拡散リスクという Attack Surface に対して、あらかじめESETのリソースとAPI連携させておくことで、さらに初期段階で対応することができる(図22)。つまり、Microsoft 365のクラウド環境の標準セキュリティ機能をすり抜ける脅威を、ESETテクノロジーであらかじめ防御しておく対策が可能となったのだ。先日、クラウドサンドボックス機能が標準実装され、より検出スピードが高速化されている。API連携ということで、簡単かつ短期間で導入でき、その効果の高さも特長だ。

2022年にケアするべき3点に対してESET製品が検討に値するかということについてまとめた(図23)。Attack Surfaceを減らすための投資としては、8レイヤーの多層防御機能をパソコン、スマートフォン、タブレットなどに実装でき、Microsoft 365への対策も実施可能だ。

壊滅的被害をもたらすマルウェア防御においては、クラウドサンドボックス機能などを用いることにより、高度で巧妙なマルウェアへの対策をより初期に素早く行い、被害を未然に防ぐことができる。

また、少ない人的リソース前提のインフラ検討という観点では、すべてクラウドで複数製品の統合管理が可能なため、少人数での運用が可能となり、検討に値する製品と考えている。エンドポイントの見直しには、ESET PROTECTソリューションの検討をおすすめしたい。