いまや新聞やテレビなどでも大きく取り上げられるなど世間からの認知も高くなった「サイバー攻撃」。アノニマスなどの著名ハッカーによるものだけでなく、国がバックアップしていると思われる攻撃も起きている。小さな「出来事」として扱われた時代は今や昔、最近はメディアでも軍事的事件と同列で扱われるなど、立ち位置は大きく変わることとなった。しかし、そもそもなぜ多くの予算をつぎ込んでまで攻撃者はサイバー攻撃をおこなうのか?目的と背景などを合わせて理解することでその実像が見えてくる。初回となる本記事ではサイバー攻撃の全体像を解説していく。

サイバー攻撃とはなにか?

いわゆるセキュリティの教科書などにはサイバー攻撃について、「システム上の脆弱性につけこみ、企図者の目的を達成するもの」と記載されている。よくバグと脆弱性は同様に扱われがちであるが、バグとはプログラム上にミスがあるものを指すことに注意したい。

情報技術関連のシステムは多層的な構造となっている。そして、それぞれのレイヤーには大小問わずほぼ必ず脆弱性が存在しているといっていい。攻撃者はその弱い部分を見つけ出し、つけ込むのだ。そして、そこへの攻撃により、直接的・間接的に目的を達成する。まとめると、多層的な情報関連システム上の脆弱性を攻撃し、目的を完遂すること。それがサイバー攻撃である。

サイバー攻撃はなぜおこなわれるのか、その目的は?

いわゆる一般的な犯罪でもそうだが、犯罪者には何かしらの目的がある。例えば金銭を盗む、自身の快感を満たす、あるいは人を不幸に陥れる、という具合だ。同じように、多くの場合でサイバー攻撃を企図する攻撃者にも目的が存在している。「多くの場合」としているのは、時に目的が不明瞭なことがあるためだが、一般的な犯罪でも目的がわかりづらいことは稀にある。

目的を特定できない場合、攻撃プロセスが推測しづらくなるため、当然ながら対策は難しくなる。要するに、サイバー攻撃においては目的を把握できると対策は立てやすくなるが、目的がわからないと捜査すら難しくなりかねないということだ。ここではまず、サイバー攻撃にどういった目的があるのか、順に見ていく。

1)自己承認欲求を満たす目的

人間はさまざまな欲求を持つ生き物である。アメリカの心理学者アブラハム・マズロー(Abraham Harold Maslow)が定義した自己実現理論では、欲求を五段階に分けている。その中で四階層目までが「欠乏欲求」とされ、「承認欲求」もその中に含まれる。欠乏欲求には生命を維持することや安全かつ健康に暮らすという根源的な欲求があるが、その上の次元としてこの承認欲求は生じる。

近年、日本ではSNSを利用した犯罪行為をアピールする出来事が頻発しているが、これも承認欲求によるものといえる。サイバー攻撃の中にも、同じように承認欲求を満たすことを目的に起こされることがある。2015年に発生した、日本初のランサムウェアを利用したとされる事件は17歳の少年による犯行だったことが当時話題を呼んだ。

この事件以外でも同様のものは起きている。多くの場合、金銭要求などを含めるケースもあったが、それは話題性を作るための手段のひとつでしかなく、根源的なところは承認欲求を満たすことだといっていい。Twitterなどの一般人に広く情報を拡散できるところで犯行をアピールしている点がそれを象徴している。

2)金銭を手に入れる目的

「身代金要求型ウイルス」とも呼ばれるランサムウェアは黎明期において、そのターゲットは一般人であった。しかし、インターネットが社会において欠かせないインフラと化したこと、そしてインターネット上でのビジネスが増加していること、さらにはビジネスでコンピューター利用が一般化したことなどが状況を大きく変えることとなった。コンピューターやインターネットがビジネスの継続に不可欠なものとなったことにより、攻撃が成功した際の影響・規模が拡大したことで企業・組織などが狙われるケースが増えてきている。

この状況を踏まえると、多くの企業は潜在的に脆弱性を抱えているといえる。2017年に発生した「ワナクライ」の事件は金曜の夜遅くに起きたため、日本での被害は限定的にとどまった。しかし、一部の乗っ取られたパソコンに表示された赤い画面と、仮想通貨での支払いを要求する手法はメディア上で大きく取り上げられ、注目を集めることになった。

そのほかにも、2018年秋にマリオットホテルのグループで発覚した3.8億件(件数は2019年1月4日発表のもの)に上る顧客情報の流出事件も、まだ詳細は不明ながら金銭獲得を目的とした可能性も考えられる。攻撃者にとって、盗み出した顧客情報はビジネスの大きな「タネ」である。これらの情報が今後、どういった動きをしていくのかは注目される。

3)政治的/軍事的な目的

コンピューターは企業・組織だけでなく、当然ながら官公庁や政府などの国家機関でも利用されるようになっている。スマートフォンが普及したことで、情報の発信手段としてウェブサイトの重要性も高まっている。こうした状況を冷静にチャンスと捉え、攻撃者は行動を起こしている。

何かしらの政治的なメッセージを伝えるべく動く「ハクティビスト」集団のアノニマスによる、アラブの春をはじめ、さまざまな反政府行動などは政治的な目的での行動の象徴といえる。彼らは日本国内向けにも、ダウンロード違法化問題に抗議の意思を示すため、2012年の省庁・政党のウェブサイトをダウンさせている。

国際的なところだと、敵対国に対しDDoS攻撃などを仕掛けているケースは、おそらくこの瞬間もどこかで起きているほど、日常的な光景となった。他にも、戦争に用いられる兵器のデジタル化が進んだことで、兵器へ指示を出すサーバーを攻撃し無効化するような例も出てきているという。サイバー攻撃が戦争の趨勢をも左右するような時代になってきているのだ。

まずサイバー攻撃の目的を3つに分類して解説したが、承認欲求を満たすための犯行は多くの場合、個人単独の犯行である。しかし、金銭要求や政治的/軍事的な意図の場合、攻撃者の得られる対価も大きいことから、組織的かつ計画的に綿密に進められる。今後もデジタル化はますます加速していく。それはすなわち、攻撃者にとってターゲットの増加を意味しているといえるだろう。

攻撃者はどこを狙うのか?

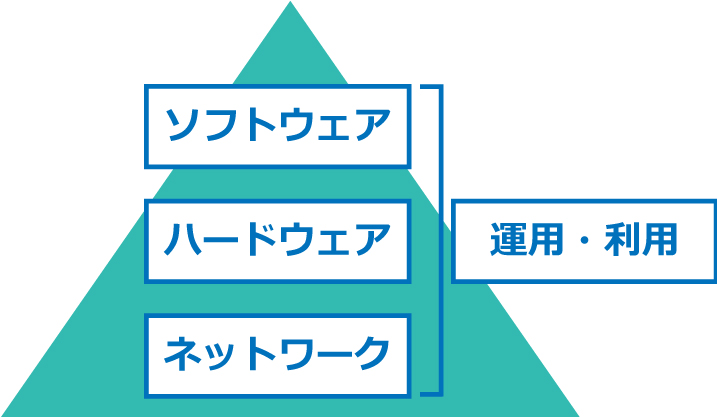

多層構造となっている情報関連システムにおいて、「脆弱性」とされやすい「ソフトウェア」と「運用、利用」の部分を攻撃者は狙うことが多い。それは最大の脆弱性ともいえる「人間」の関与が多くなるポイントだからだ。ハードウェアやネットワークは物理的な劣化という脆弱性はあるものの、情報通信をおこなう際に変化を伴うことはほとんどない。しかし、それらを制御したり、通信したりするソフトウェアでは入力・出力といった可変要素が存在する。

攻撃者はその何かしらの可変要素を狙い、脆弱性を見つけ出すのだ。2018年春に発覚した仮想通貨取引所コインチェックの通貨流出事件では、最初にマルウェアを従業員のパソコンに忍び込ませ、調査期間を経てハッキングに及んだとされる。ウェブサイトをクローリングし、脆弱性を見つけ出すソフトウェアの普及などもあり、攻撃者は今まさにこの時点でも、攻撃のための糸口を見つけ出す調査を進めているに違いないだろう。

そもそも脆弱性とは?

ここで改めておさらいとして、そもそも「脆弱性」とは何かを説明する。先述のとおり、脆弱性はバグとイコールではない。開発側のミスのうちプログラム上の欠陥とみなされるものをバグ、さらに開発プロセスで見過ごされたバグのうち、何かしらの被害を生じさせる可能性があるものを脆弱性と呼ぶ。そのため、脆弱性はソフトウェアだけに存在するわけではないことに注意したい。そして、一番の脆弱性は「人間」ともいわれる。実際、人間が生み出した「仕組み」に脆弱性が潜んでいることも少なくない。仕組みやルールが形骸化してしまうことも脆弱性のひとつといって差し支えないだろう。

しかし、ルールの形骸化やうっかりミスといった人間に起因する脆弱性は外部からだとわかりづらい部分でもある。そのため、サイバー攻撃では、ソフトウェアやウェブサイトなど外部からでも認識できる脆弱性を狙うものがほとんどだ。ただし、これまで述べてきたように、攻撃で得られる対価が増大している状況である。今後、内部に何かしらの方法で入り込み、人間部分の脆弱性を掌握した上で複合的に攻撃を仕掛けることも一般化してくる可能性も否定できない。

サイバー攻撃はどのようにおこなわれてきたか?

サイバー攻撃の歴史は人間のコンピューター活用と歩みをともにしてきた。コンピューター誕生以前はそもそもサイバー攻撃という概念は存在していなかった。第二次世界大戦を契機に生み出された世界初の大型汎用コンピューター「ENIAC」、その目的は砲弾の射程計算であった。大戦終結後は、コンピューターに関する技術は民間に転用され、技術革新が進むこととなる。この「コンピューター黎明期」の時代では、インターネットはもちろんのこと、コンピューター間での接続はされず個別に存在して稼働していたため、物理的に頑強な倉庫の中などに隔離することで被害は予防できていた。

次にコンピューターは組織内LANで結ばれるようになっていったが、組織内部での犯行を防ぐための予防策さえ講じていれば基本的なリスクは回避することができた。その状況はインターネットの登場で一変することになる。

インターネット黎明期の1988年、サイバー攻撃時代の幕開けを告げるべく象徴的な事件が発生。ワームの一種「モリスワーム」が猛威を振るったのだ。接続台数6万台のうち、6千台に感染するなど当時のインターネット利用状況からすると、その影響は広範囲に及んだとされる。当時のメディアでもセンセーショナルにその様子は伝えられた。その後、1995年にリリースされたWindows 95、Internet Explorerが広く一般人にも利用され始めたことで、インターネットは急速に進化しサイバー攻撃の対象範囲も拡大していった。

2000年代になるとパソコンの業務活用が普及、2010年代にはスマートフォンの利用が一般化するなど、コンピューターは人々の生活に浸透していった。そうした時代の潮流と合わせるかのように、サイバー攻撃はその数も規模も大きくなってきている。もはや、人間がコンピューターの恩恵を受け続ける限り、この問題とは無縁ではいられないのだ。

サイバー攻撃への対策、基本的な考え方とは?

ひと昔前は、個人で利用するパソコンに「ウイルス対策ソフト」を入れておくこと、企業では加えてファイアウォールを導入すること、この程度で一定の防御策となった時代があった。しかし、そのような牧歌的な時代はすでに終わりを告げている。

サイバー攻撃者の手口が巧妙化、高度化していく状況において、もはや一定の攻撃は避けられないものという前提を持ち、その上で被害を最低限に防ぐための対策を講じていくことが求められている。こうした考えは「インシデントレスポンス」と呼ばれ、先進的な企業・組織ではすでに数年前からこの前提で対策を総合的に進めている。今後、攻撃のターゲットはより広範囲に及ぶことが予測される中、多くの企業はもちろんのこと、個人であっても同様の考え方で対策を講じることが必要な時代になってきている。

まとめ

コンピューターの活用は、企業の生産活動はもちろんのこと、個人でもライフスタイルの向上や多様化など、さまざまな恩恵をもたらしてきている。一方でその恩恵を受ければ受けるほど、サイバー攻撃のリスクが高まることは皮肉な関係といえるかもしれない。しかし、これからもコンピューターの恩恵を享受し、さらなる発展を遂げていくためにも、サイバー攻撃への対策は個人・企業を問わず、必要なものと捉えるべきだろう。

そのためにもサイバー攻撃を企図する者の目的や理由などはしっかりと念頭に置いておくべきだ。対策を講じるにあたり、これまで起きてきたサイバー攻撃の歴史を振り返ることで得られる教訓も多い。サイバーセキュリティ情報局内の「サイバー攻撃の歴史 過去どのような攻撃がおこなわれたのか」などの記事も参考にして対策を考えるヒントにしてもらいたい。