多くのサイトは、トラフィックが増大することによって利益が上がったり、ユーザーの関心度が高まっていると判断し肯定的に評価しているが、実のところ、オンライン上のログインの40%は不正行為、特にボットネットによる攻撃である、というリポートが現れた。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

世界中のオンラインログインのうちの43%が、不正目的で使用されている(アカマイ(Akamai)の報告による)。こうしたログインは、ボットによって実行されているものだ。攻撃者の多くは、この自動ツールを使用して不正を行っていることになる。

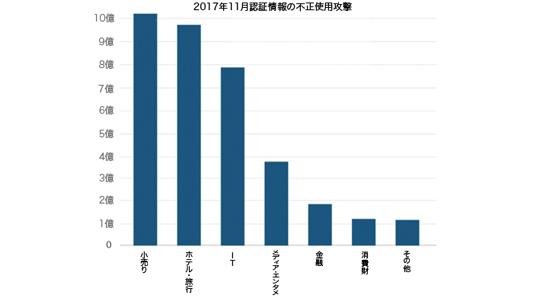

2017年11月の統計に着目してみると、コンテンツ配信ネットワークプロバイダーは、同月の83億件のログイン要求のうち36億件が不正だった。特に、インターネット上の他の場所から集めたアカウントに対してパスワードを推測してログインしようとしたものが大半を占める。

また、この数には、小売業者のWebサイトが2017年11月に受けた28億件のログイン要求処理が含まれていた。アカマイの「インターネット/セキュリティレポート 第4四半期]によれば、「わずか」36%がアカウントに侵入しようとしていた。

一方、ホスピタリティー業界では、不正ボットの集中度が高いと言わざるを得ない。航空会社、ホテル、オンライン旅行代理店のWebサイトで約10億回のログイン試行のうち、82%が不正だったからである。

IT企業のサイトでも不正ボットの集団の襲撃があり、不正と思われる14億回のログイン試行のうち57%がそういった攻撃だった。

このデータは、アカマイの「標的となったサイトに特に他のアクティビティーを持たないにもかかわらず、あるアカウントに複数回ログインしようとするIPアドレス」を検証することによって得られたものである。

こうしたデータは、主にメールアドレスをログイン名として使用するWebサイトを対象としている。その結果を受けてアカマイは、メールアドレスがユーザーIDとして使用されていない業界(特に金融業界)では、この統計値を元にした問題提起を過小評価する可能性があると警告した。

一人ひとりの人間によらないボットは、インターネットの仕組みを巧みに活用して正当であれ不正であれタスク実行を自動化できる。統計によると、ボット駆動のインターネットトラフィックは、ヘルパーと有害なボットを組み合わせると、人間のトラフィックを上回っている。

アカマイの上級セキュリティアドバイザーであるマーティン・マッキー(Martin McKeay)氏は、「自動化とデータマイニングの増加により、ボットトラフィックが大量に発生し、Webサイトやインターネットサービスに影響を与えている。大半のトラフィックはインターネットビジネスに役立っているが、他方で多くのトラフィックでは、サイバー犯罪者が強力なボットを不正な利益のために操作している結果となっている」と述べている。

付け加えてマッキー氏は、「企業は、現実の人間と不正ボットとを区別するために、誰がサイトにアクセスしているのかを監視する必要がある。全てのWebトラフィックがそうではないし、全てのボットが均等に作られているわけではない」と述べる。

「認証情報の盗み取り」として知られる自動化された手法では、犯罪者は、盗まれた、または漏えいしたアクセス認証情報を1つのアカウントに紐付けて、他のアカウント、たいていはより高い価値のあるアカウントへと侵入する。この戦略は、多くのネット住民たちが複数のアカウントにまたがって認証情報を再利用することが主な理由で、0.1%から2%の間で配当を支払うことが判明している。盗まれたユーザー名とパスワードのペアを含むデータベースは、オンラインで簡単に購入できる。

DDoSトラフィック

DDoS攻撃の数は、しばらくは増加傾向にあった後に、2017年第3四半期と比較すると第4四半期は1%以下の減少だった。しかしアカマイの統計によると、昨年比では、攻撃は14%増加している。

ゲーム業界は、全てのDDoS攻撃のトラフィックの79%を受け、正面から猛攻撃にさらされてきた。ドイツと中国では、攻撃に関与するソースIPアドレスの大部分が占めていた。

DDoS攻撃が知らない間にやんでしまうということは、決してあり得ない。Linuxのボットネットとして知られる「ミライ」(Mirai)も全てが消え去ったわけではない。2016年の秋にインターネットを襲った悪名高いこのボットネットは、その後活動をやめているように見えるが、確実に生き残っており、今もなお活動を続けている。これは、ミライのソースコードを不正目的に適合させ続ける攻撃者と相まって、クラッキング可能なインターネット対応のデバイスが増えたことに起因している。

Webアプリケーションの攻撃

Webアプリケーション攻撃の数は、しばらく上昇を続け、2017年の第3四半期には30%増となった後、第4四半期には9%減少した。しかし、それでも2016年の第4四半期に比べると10%の増加となった。

この種の脅威は、最も一般的には、データ窃盗や他の侵害といった最終目標のために脆弱なサイトを特定しようとスキャンを行っている。アカマイが「簡単に自動化と計量化が可能」と強調したSQLインジェクション攻撃は、Webアプリケーション攻撃の半分を占めていた。ローカルファイルへの侵害を可能とする脆弱性攻撃(=LFI)が36%を占め、2番目に多い攻撃となった。

米国は、Webアプリの攻撃の標的側(ターゲット)と攻撃側(ソース)ともにトップとなっている。米国発の襲撃は、2016年の第4四半期と比較すると、2017年は31%増加したことになる。