« この記事の内容は、元記事のアップデートに応じて今後変更されることがあります »

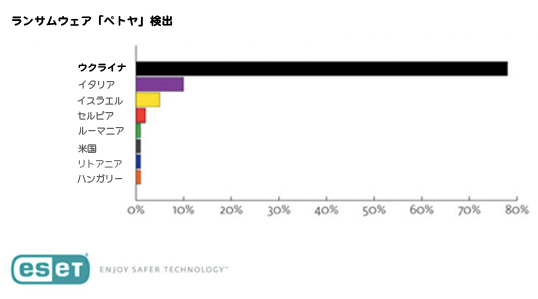

2017年6月28日、欧米各地の数多くの大手企業・組織のコンピューターがドライブ全体を暗号化する身代金要求マルウェア「ペトヤ」に感染した恐れがある。ウクライナをはじめ、イタリア、イスラエル、セルビア、ルーマニア、米国、リトアニア、ハンガリーの順で被害が多く発生している。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

ウクライナを発端とした新たなランサムウェアの攻撃に対して、幾つかのソーシャルメディアは、「ペトヤ」(Petya)ファミリーの可能性を示唆するリポートを数多く出した。このマルウェアはESETにおいては「Win32/Diskcoder.C Trojan」として検出されている。「MBR」(マスターブートレコード:コンピューター起動後に最初に読み込みが始まる箇所)への感染が成功するとドライブ全体が暗号化される。また、別のマルウェア「ミスチャ」(Mischa)のように全てのファイルを暗号化する場合もある。

この攻撃は2つのツールを組み合わせたもので、ネットワーク内への侵入には、通称「ワナクライ」(WannaCry)(別名「ワナクリプター」(WannaCryptor))にも用いられた「エターナルブルー」(EternalBlue、SMB (*注)の脆弱性を突くエクスプロイト攻撃ツール)が、その後のネットワーク内部への拡散には「ピーエスエクゼク」(PsExec、遠隔からプログラムを実行できるツール)が用いられている。

*注 「サーバーメッセージブロック」の略で、ネットワークのための通信プロトコルの一種。

ランサムウェアの攻撃が少し前にメディアを騒がせたばかりであるにもかかわらず、今回の脅威が世界的に急速に広がった。その理由は「エターナルブルー」と「ピーエスエグゼク」という、この危険な組み合わせにある。ただし、大半の攻撃対象となる脆弱性にはすでにパッチが当てられている可能性が高い。とはいえ、もしもネットワーク内にパッチが当てられていないコンピューターが1台でもあれば、いともたやすく侵入を許す恐れがある。

このマルウェアは管理者権限を得て他のコンピューターにも感染を広げる力がある。例えばジャーナリストのクリスチャン・ボリス(Christian Borys)氏によれば、今回のサイバー攻撃は銀行、電力会社、配送業ほか、さまざまな企業・組織に向けられている。さらには政府機関でさえ攻撃を受けているとも言われている。ウクライナの副首相であるパブロ・ロゼンコ(Pavlo Rozenko)氏がFacebookに掲載した画像を見ると、コンピューターが明らかに暗号化されていることが分かる、とボリス氏はツイートしている。

ウクライナの国立銀行はまた、他の銀行もランサムウェアの攻撃を受ける恐れがあるという警告メッセージをWebサイトに掲載した。

そこには、「現在、金融部門はセキュリティ対策を強化しているにもかかわらず、クラッカーがあらゆる金融市場参加者を攻撃している」と書かれている。

フォーブス(Forbes)誌は、本件がワナクライと類似点があるように見える一方で、それはあくまでもワナクライ「風」であり、むしろペトヤの亜種である可能性が高い、と記している。

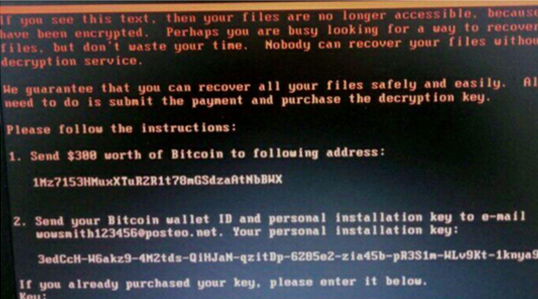

このランサムウェアからのメッセージとして、ワナクライの被害者が目撃したものと似たような画像が表示される、という報告がある。サイバーセキュリティ大手のIBグループがツイートに掲載しているのが上の画像である。以下はその逐語訳である。

「このテキストが表示された場合、ファイルは暗号化されているためアクセスできなくなる。全てのファイルは安全かつ簡単に復元できることを保証する。そのためにすべきことは約3万円(300ドル)相当のビットコインを使って支払いに応じ、復号キーを手に入れることである」

あるスポークスマンは今のところ「電力供給には何の影響も出ない」と述べているが、そう断言するのは時期尚早かもしれない。

このランサムウェアの攻撃はウクライナに限ったものではない。インディペンデント(Independent)誌は、スペインやインドにおいても感染被害が発生しており、さらには、デンマークの海運会社マースク(Maersk)と英国の広告代理店大手WPPグループも同様の影響を受けている可能性がある、と述べている。

WPPグループのホームページには「WPP社のWebサイトは、重要な保守点検のため現在利用できません。通常のサービスは間もなく再開されます」というメッセージが表示された。

「そのために不便が生じることになりますが、お許しください。その間にWPPに連絡を希望される場合、サイト編集者の次のアドレスにメールを送ってください……」

その後WPPグループは、自分たちが攻撃の被害者であることをTwitterで明らかにした。「WPPグループ傘下の幾つかの企業のITシステムが、サイバー攻撃を受けた疑いがある。目下、適切な措置を講じており、できるだけ早く更新を行いたい」と述べられている。

また、このビットコイン(BTC)アドレスのリンクでは、攻撃に対応して支払いが行われている、という報告もある。

ペトヤの詳細情報については、2016年のESETの記事(英文)を参照のこと。

「ペトヤは他の暗号化マルウェアとは異なるアプローチをとっている。ファイルを個別に暗号化するのではなく、ファイルシステム全体に及ぶものだ」

「攻撃対象は、システム起動直後にOSをロードする被害者のマスターブートレコード(MBR)である」

この種の脅威を防ぐためには、ESETのアラート記事(英文)の閲覧ならびに、以下のステップについて確認することを推奨する。

- 常にシステムにはパッチを当てる。

- 性能の高いセキュリティ・ソリューションを使用する。

- 端末やサーバーに同じアカウント(または認証)を用いない。

- 遠隔でドライブの中を参照できないように、デフォルトの「ADMIN $」などの管理用共有への接続を無効にする(ESET Endpoint Protectionのユーザーの場合、こうしたネットワーク攻撃に対する防御のための機能を実装している。[ネットワーク]→[パーソナルファイアウォール]→[IDSと詳細オプション]における「SMBプロトコルでの管理用共有への内向き接続を許可」が無効になっているかどうか、確認を行ってほしい)。

- SMB2+を認識しないWindows XP、Windows 2003の問題に対しては、可能であればSMB1を無効にする。

更新情報

アップデート 2017年6月28日 4時20分(日本時間) ESETの研究者は、この世界的な攻撃がどこから始まったのかを発見した。攻撃者はウクライナのさまざまな企業・組織(金融機関を含む)に広く普及している会計ソフトウェア「M.E.Doc」の侵害に成功していることを突き止めた。M.E.Docのアップデートを実行した幾つかの企業・組織が、その結果、このマルウェアに感染していたのである。これを起点にして攻撃者は、全世界に大規模に攻撃を広げていったと考えられる。本件についてM.E.Doc社は、2017年6月28日にWebサイトで警告を出している。

2017年6月28日 5時28分(日本時間)

ビットコイン(Bitcoin)のウォレットIDと「個人用インストールキー」を送信するメールがプロバイダーによって利用不可にされているため、支払いはもはやできない。つまり、解読キーを受け取ることは決してないため、身代金は支払うべきではない。

2017年6月28日 6時34分(日本時間)

コンピューターをシャットダウンした後に再び起動しなければ、ディスクの暗号化が阻止できる可能性がある。ただしMBRが置き換えられ、さらにネットワーク経由で感染が試みられた後であれば、幾つかのファイルはすでに暗号化されてしまっているかもしれない。

2017年6月28日 22時0分(日本時間)

システムがこのマルウェアに感染したとき、VPNを通じてウクライナのネットワークにアクセスがあったことをESETの研究者は確認した。現在このマルウェアにはLANネットワークの外部に拡散させる機能はない。