ランサムウェア"TeslaCrypt"の運営側(攻撃側)が解散したというニュースは、大きく注目され、いくつかの追加質問が寄せられた。

そこで我々は、本件について質問するのに最もふさわしい人物に接触した。その人物とは、ESETのマルウェア研究者であるIgor Kabinaである。彼は当初、TeslaCryptを取り巻く環境の変化に気づき、ユニバーサルなESET TeslaCrypt復号ツールを開発するに至った。

─ TeslaCryptはハッピーエンドを迎えたと考えています。インターネットユーザーはこのランサムウェアを除去することができ、被害者も無償の復号ツールを利用することができます。そのためにあなたは極めて重要な役割を果たしていただいたと考えています。この認識は正しいですよね?

「私は、TeslaCryptの運営側に、最新かつ復号可能なマスター復号鍵を公開するようお願いしました。そして彼らは本当にそれを公開したのです。その鍵を用いて、私はすぐに復号ツールを作成しました。本ツールにより、ランサムウェアの被害者はファイルを復元できるようになり、またその復元を簡単に実現できるようになります。」

─ 概要を短くまとめてもらうと、とても単純なお話のように聞こえてしまいます。しかしながら、ランサムウェアの運営側に復号鍵を提供するようお願いすることは通常はあまりないことだと思います。

「そうですね、復号鍵は文字通り、すべてのランサムウェアビジネスの「鍵」です。もしランサムウェアの被害者になり、自身のデータに対する有効なバックアップを保持していなければ、被害者はその復号鍵のためにお金を支払わなければなりません。もしあなたがこの種のサイバー犯罪の被害者になり、十分な準備を怠っていたとするならば、あなたは非常に困ることでしょう。」

─ そうですか。とはいえ、我々はよく、被害者がファイルを復号できる復号ツールに関する情報を目にするように思うのですが。

「はい、時に悪人たちも弱い暗号化技術を利用していたり、実装上の間違いなどをおかすことがあります。そのおかげで我々は復号ツールを用意することができるのです。これらの対応は、ランサムウェアの攻撃に存在する特定の穴(セキュリティホール)を活用しているのですが、このような穴はランサムウェアのバージョンアップ時に消滅してしまう傾向があります。」

この点が、今回異なるところです。マスター鍵のおかげで、TeslaCryptの最新バージョンのいくつかを復号できるツールを作成することができました。

─ ありがとうございます。ここでユニバーサルな復号鍵をあなたがどのように取得したのかというお話に戻らせてください。あなたはマルウェアの運営側に単純に復号鍵を公開するようお願いしただけのように理解しましたが、本当にそんなに単純なことだったのでしょうか?

「長い間、私はTeslaCryptランサムウェアを監視してきました。私の仕事は、ESETのお客様の安全確保に貢献すべく、マルウェアの拡散・発展の状況を把握することです。このランサムウェアの初期のものも見てきました。初期のものにはバグがあり、復号ツールを作ることができました。しかしながら、最新バージョンのTeslaCryptでは鍵の保護アルゴリズムが実装されており、非常に強力なランサムウェアとなっていました。

通常のマルウェアライフサイクルに照らし合わせると、TeslaCryptはさらに発達・拡散していくかと考えていました。しかしながら、数週間前、その拡散スピードは遅くなっていることに気づきました。まるで、運営側がTeslaCryptをもう終わらせたいと考えているかのように私には映りました。同じころ、TeslaCryptを拡散したグループのいくつかは、別のランサムウェアのブランドCryptProjectXXXへと移行していきました。

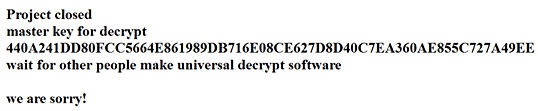

4月27日に、TeslaCryptの最新版と後日判明するバージョンが生成されました。その後すぐに、運営側が本バージョンの拡散を中止し、彼らが利用していたすべてのリンクは徐々に消滅していったことに気づきました。そこで私は一か八か、彼らの被害者のふりをして、TeslaCryptが誕生してから彼らが利用してきた4つのすべての秘密鍵を公開してもらえないか、お願いしてみました。彼らからの返信は1日で来ました。この対応のスピードは、通常通りのスピードです。しかしその時は私が装っていた被害者が必要とする鍵のみを頂けました。そこで私は改めて質問をし、可能であればユニバーサルな秘密鍵の最新版を公開してくれないか、お願いしました。1.5日後、「プロジェクトは閉鎖されました」との宣言が(復号に必要な秘密鍵の情報と共に)TeslaCryptのページに投稿されているのに気づきました。最初は、本当に彼らが秘密鍵を公開したことを信じられませんでしたが、対応する公開鍵を確認し、その秘密鍵が正しいものであることを100%確信するに至りました。」

─ あなたがマルウェアの運営側にコンタクトした話をされているのを聞いて、一点質問があります。マルウェア研究者がこのビジネスの攻撃者側と対話することは普通なのでしょうか?」

「今回のすべてのコミュニケーションは、運営側が被害者とコミュニケーションをするために用意したオフィシャルチャネルを利用して実施しました。これは、通常のソフトウェアのヘルプデスクみたいなものだと思ってください。この通信は匿名で行われるため、運営側は誰とコミュニケーションをとっているのかを知るすべはありません。ここでは私はTeslaCryptの被害者のふりをしていました。

そしてあなたのご質問への回答ですが、通常、マルウェア研究者が運営側とコンタクトをすることはありません。しかし今回に関しては、コンタクトをする価値があると考えました。」

「プロジェクトの終了宣言には「ごめんなさい」との記述がありましたが、運営側は被害者に多数の迷惑をかけてきました。」

「CryptWall同様、彼らは人々を助け、アンチウィルスソリューションをテストしていると主張しますが、私は全く同意できません。彼らは単にお金を盗んでいるにすぎません。一方で、TeslaCryptの運営側もしくは作成者は、少量でも誠意があることを示し、過去のいくつかのケースにおいて復号鍵を提供してきました。しかしながら、それがこれまで彼らが犯してきた行為の償いにはなりません。」

─ 今回の件から得られる教訓は何ですか?インターネットユーザーは今回の件から何を学べるのでしょうか?

「人々は、どのようにコンピュータを利用し、どのように脅威から自身を守るかを学ぶべきです。彼らは添付ファイルやリンクを開く際に、引き続き警戒を続ける必要があります。」

もちろん、システムとアプリケーションを常に最新版に保ち、パッチを当てることは、正しく設定された信頼できるソリューションを実行することと同様に、必須事項です。また、有効なオフラインでのバックアップを保持することも必要不可欠になります。」

アンチウィルスベンダーはできることを一生懸命実施していますが、どうしても、人的要因を避けて通ることができません。この人的要因こそが攻撃者が標的としているところで、ソーシャルエンジニアリングなどを用いて攻撃を仕掛けてきます。ランサムウェアに攻撃された際に、人々が注意すべきことはファイルではないことに気づくべきです。ランサムウェアの作成者はファイルなど全く気にしておらず、お金のみに興味があります。大切なファイルを失うのはつらいのがわかりますが、我々はこの身代金を支払わないことをお勧めしています。もし人々が身代金を払わなければ、将来的にランサムウェアは無くなります。一方で、世の中には人々を守るために尽力する良い人々が存在します。彼らは人々を助けるためにできる、ありとあらゆる機会を活用してきていることを、人々に知ってほしいと思っています。」