ショートレポート「2018年4月マルウェア検出状況」

トピック

1. 4月の概況について

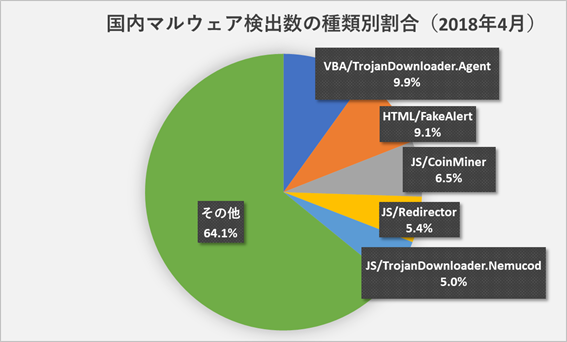

2018年4月1日から4月30日までの間、ESET製品が国内で検出したマルウェアの種類別の割合は、以下のとおりです。

国内マルウェア検出数上位(2018年4月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | VBA/TrojanDownloader.Agent | 9.9% | ダウンローダー |

| 2 | HTML/FakeAlert | 9.1% | 偽の警告文を表示するスクリプト |

| 3 | JS/CoinMiner | 6.5% | マイニングスクリプト |

| 4 | JS/Redirector | 5.4% | リダイレクター |

| 5 | JS/TrojanDownloader.Nemucod | 5.0% | ダウンローダー |

| 6 | Suspicious | 4.6% | 未知の不審ファイル呼称 |

| 7 | JS/Adware.Imali | 2.2% | アドウェア |

| 8 | JS/Adware.Agent | 2.2% | アドウェア |

| 9 | PowerShell/TrojanDownloader.Agent | 2.1% | ダウンローダー |

| 10 | JS/TrojanDownloader.Agent | 2.0% | ダウンローダー |

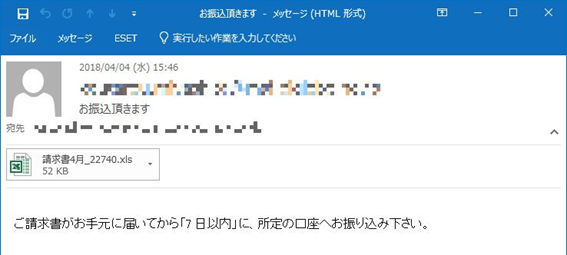

4月は、検出割合が目立って多いマルウェアはありませんでした。検出1位は、昨月に引き続き「VBA/TrojanDownloader.Agent」でした。このマルウェアは、Microsoft Office上で利用可能なプログラミング言語のVBA(Visual Basic for Applications)で書かれたダウンローダーです。発注書や請求書等を装ったメールに添付されていることが確認されています。これらのファイルは絶対に開かないようご注意ください。

2. Adobe Flash Playerの脆弱性を悪用しランサムウェアに感染させる攻撃

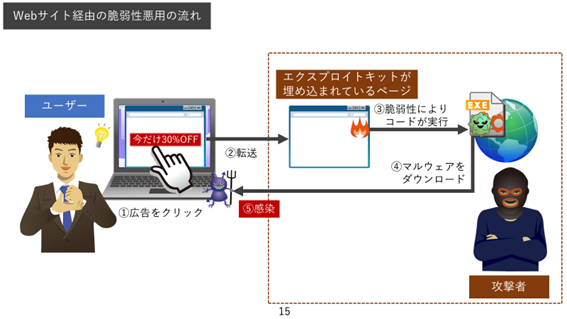

Adobe Flash Playerの脆弱性(CVE-2018-4878)を悪用した攻撃が続いています。脆弱性を悪用するコードを含むMicrosoft Officeファイルを添付したメール経由の拡散の他に、Webサイト経由の拡散が確認されています。

攻撃者は、ユーザーをエクスプロイトキットが埋め込まれたページに誘導します。

エクスプロイトキット(Exploit Kit)とは脆弱性を悪用するための攻撃ツールのことです。今回の事例では、Rig、Magnitude、Sundown、Grandsoftなどのエクスプロイトキットが使われました。エクスプロイトキットが埋め込まれたページを開くと、マルウェアがダウンロードされ、実行されます。

以下に、脆弱性悪用の流れを図で示します。

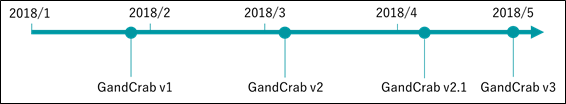

この事例では最終的に、GandCrabをダウンロードすることを確認しています。GandCrabは今年発見されたランサムウェアで、盛んに開発が行われています。

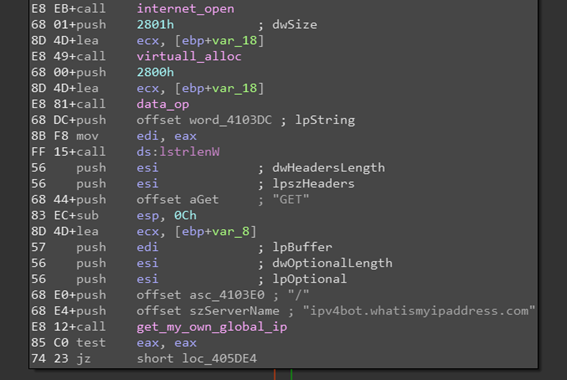

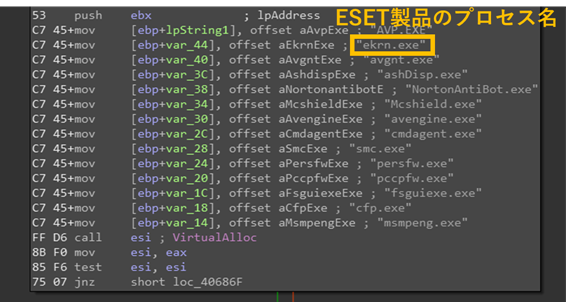

GandCrabはコンピューター名などの基本情報のほかに、グローバルIPアドレスや利用しているセキュリティソフトウェアの情報など、ユーザーに関する様々な情報を取得し、攻撃者(C&Cサーバー)に送信します。これらの情報はさらなる攻撃に悪用される可能性があります。

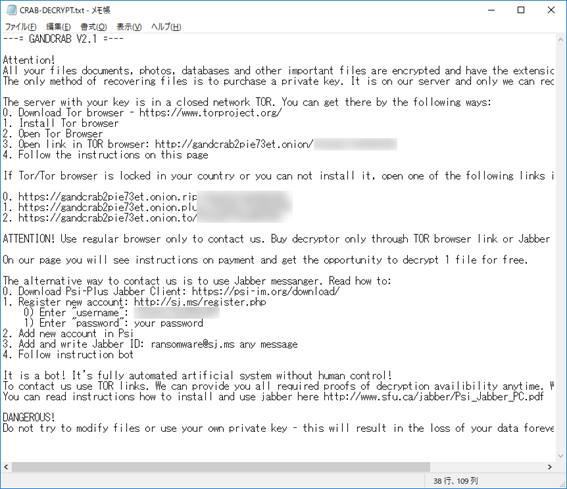

C&Cサーバーへの送信を完了すると、PC上のファイルを暗号化します。暗号化されたファイルと同じフォルダーに、脅迫メッセージの書かれているテキストファイルが作成されます。テキストファイルには、暗号化されたファイルを元に戻す方法として、TORと呼ばれる匿名のネットワーク上で支払いをするよう指示されています。

Adobe Flash Playerの脆弱性に対するAdobe社のセキュリティアップデートは既に公開されています。未適用の場合、速やかに適用されることを推奨します。

ESET製品では、脆弱性を悪用したFlashファイルを「SWF/Exploit.CVE-2018-4878」、GandCrabランサムウェアを「Win32/Filecoder.GandCrab」として検出します。

3. ゲームで遊ぶことを強要するランサムウェア

身代金の代わりにゲームで遊ぶことを強要するランサムウェア(PUBG Ransomware)が発見されました。

このランサムウェアは、感染するとデスクトップのファイルを暗号化し、ファイル名の拡張子を".PUBG"に変更します。そして、ファイルの暗号化が完了するとデスクトップに以下のような脅迫画面を表示します。

PUBG Ransomware

あなたのファイル、画像、音楽、文書は暗号化されました。

あなたのファイルは、PUBG Ransomwareによって暗号化されました。

しかし、心配しないでください ! ロックを解除するのは難しくありません。

私はお金が欲しくない。 ただ、1時間PUBGで遊んでください。

または、回復コードは、"s2acxx56a2sae5fjh5k2gb5s2e" です。

脅迫画面のメッセージ(日本語訳)

この脅迫画面には、このランサムウェアの目的が金銭を得ることではないことと、ファイルを復号するには、「1時間 PUBGというゲームで遊ぶ」もしくは「脅迫画面に回復コードを入力する」必要があるとのメッセージが表示されます。

通常、ランサムウェアはファイルを復号する条件として、仮想通貨などの金銭を要求しますが、このランサムウェアでは、ゲームで1時間遊ぶことを強要します。

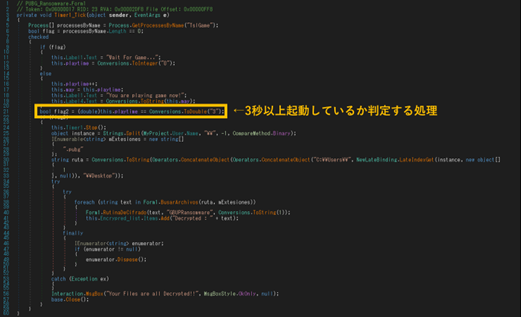

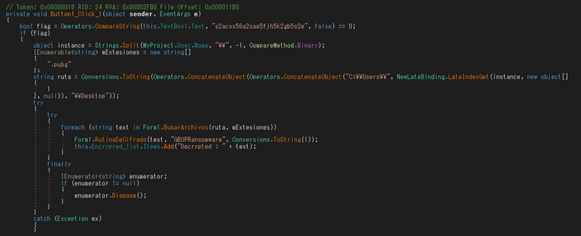

しかし、実際にはファイルを復号するためにゲームで1時間遊ぶ必要はなく、”TslGame”という名前の実行プログラム(プロセス)が3秒以上起動している場合、暗号化されたファイルは復号されます(※1)。

また、もう1つの方法として画面に表示された回復コード(s2acxx56a2sae5fjh5k2gb5s2e)を「RESTORE CODE」テキストボックスに入力することでファイルを復元することができます(※1)。

このランサムウェアは、パック処理や難読化処理が行われておらず、仕組みも非常に単純で、回復コードを入力することでファイルを復号できることから、冗談目的に作成されたと考えられます。しかし、他のランサムウェアと同様に、個人の大事な情報資産(画像や音楽、書類など)が、勝手に暗号化されることには変わりはありません。また、ファイルも正しく復元されないケースがある(※1)ことから注意が必要です。仕組みが単純なことから、ほかの攻撃者がコードを流用して悪用することも危惧されます。

なお、ESET製品は、このマルウェアを「MSIL/Filecoder.HDの亜種 トロイの木馬」という名前で検出します。

(※1) 当社で確認した検体では、復元されたファイルの一部データが欠落し正しく復元されない場合があることを確認しています。

ご紹介したように、4月はAdobe Flash Playerの脆弱性を突いた攻撃や、特徴的なランサムウェアが確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。