ショートレポート 2017年5月マルウェア検出状況:「上位5種のマルウェアはすべてばらまき型メール攻撃によるもの」「PDFファイルからランサムウェア感染を狙ったメールが急増」「WannaCryptor国内影響は他国に比べ局所的」

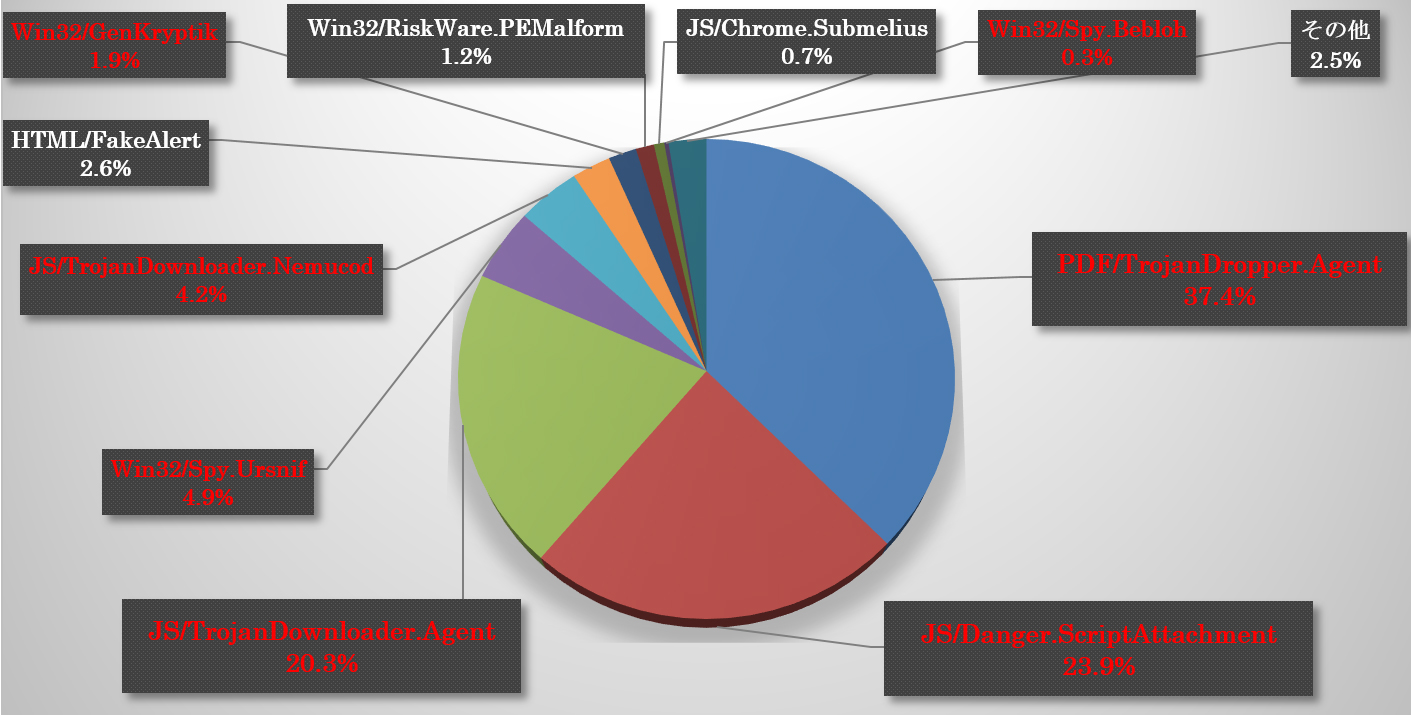

弊社マルウェアラボでは、2017年5月1日から31日までのESET製品国内利用の検出状況について集計しました。全体的には、「ばらまき型メール攻撃」が多く確認され、上位に入ったマルウェア10種のうち7種(※以下のグラフにて赤字で書かれたマルウェア名)は、メール経由で添付ファイルに含まれていたマルウェアでした。特にPDFファイルを利用したマルウェアが多く検出された結果となりました。

また、5月はメール攻撃だけではなく「WannaCryptorランサムウェア(通称:ワナクライ)」の発生もありました。

(1)上位5種のマルウェアはすべてばらまき型メール攻撃によるもの

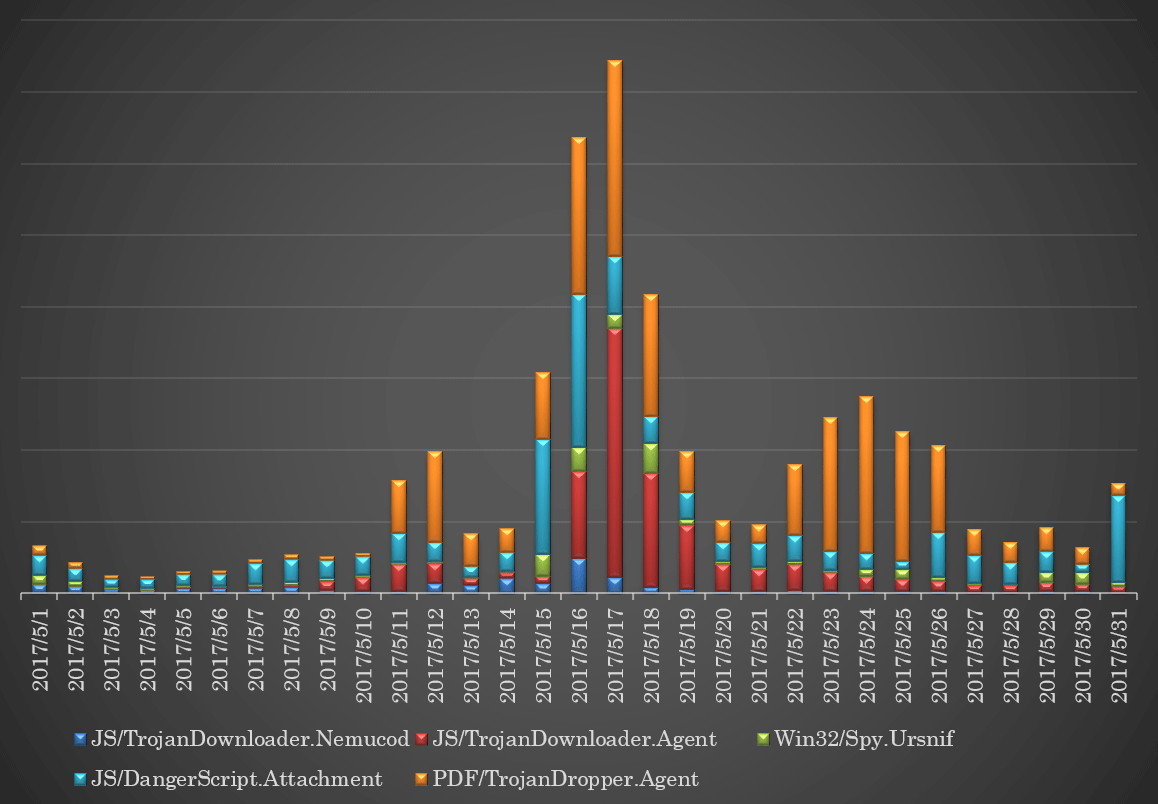

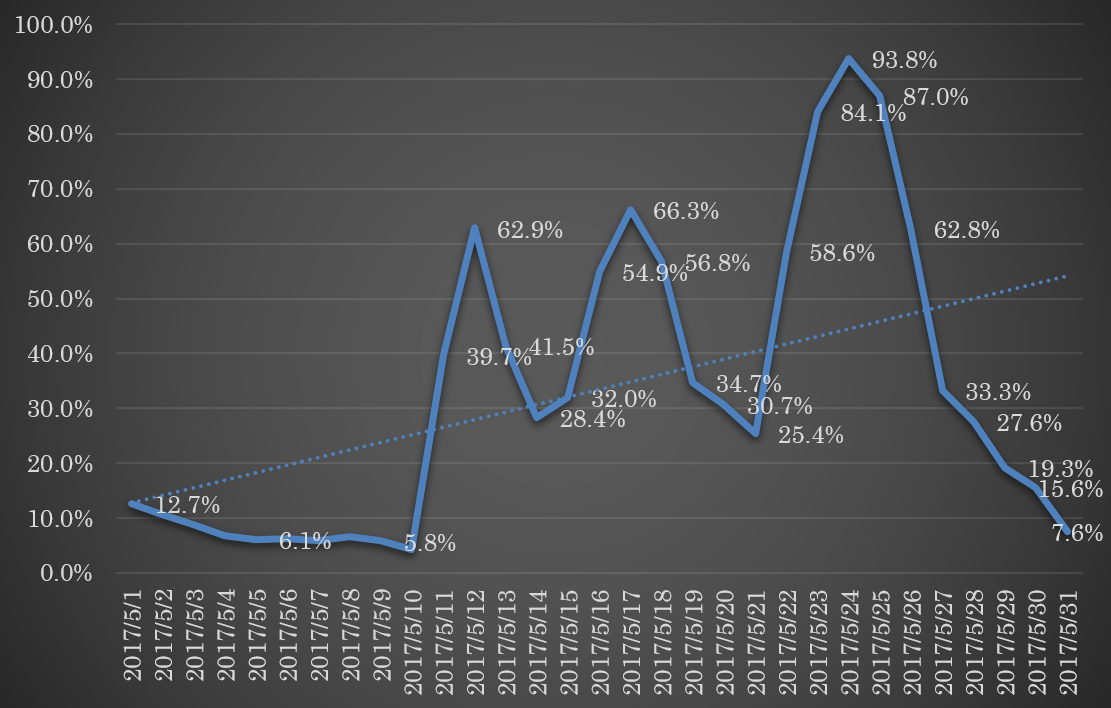

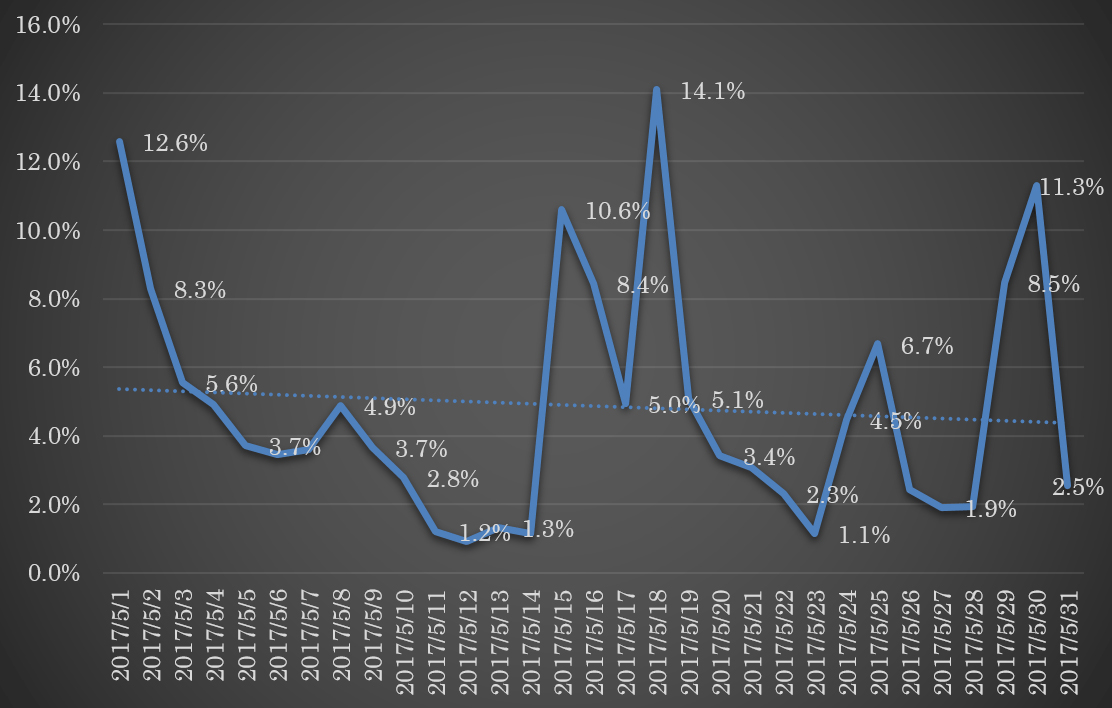

上位に5種のマルウェアの概況について、検出量を日別にして、以下のグラフにまとめました。いずれもばらまき型メール攻撃で使用された(添付された)マルウェアで、5月11日以降増加傾向が見られました。

(2)「WannaCryptorランサムウェア(通称:ワナクライ)」の発生と対応状況について

5月はメール攻撃と異なる「WannaCryptorランサムウェア(通称:ワナクライ)」のワーム機能による大規模な感染が海外で多く発生しました。

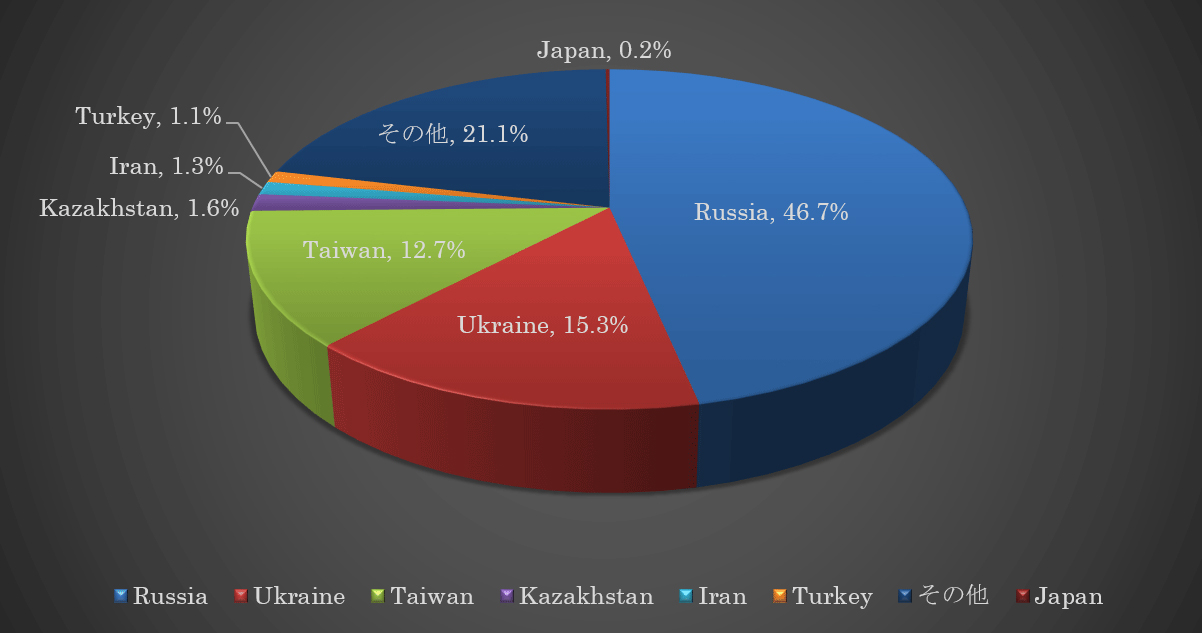

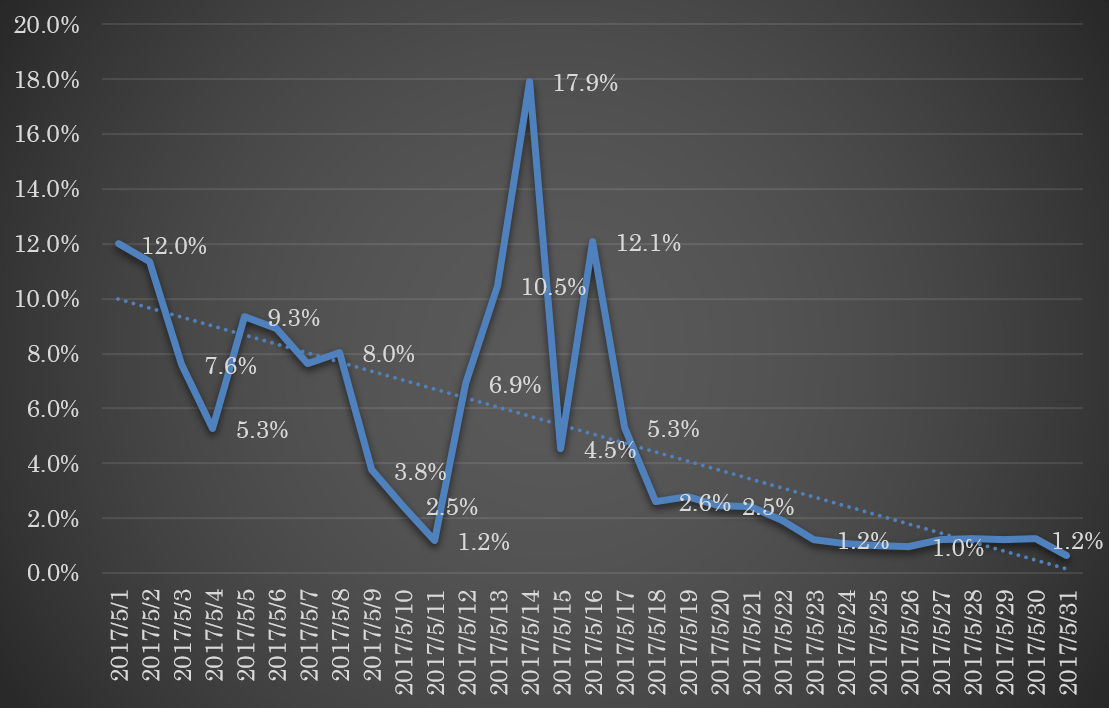

これは、Microsoftから提供されている修正プログラム「MS17-010」が適用されていないWindowsプラットフォーム環境が標的となり、ロシア、ウクライナ、台湾を中心に検出を確認しました。以下のグラフは、最も多く検知された5月12日付の国別による検出割合を表したものです。これについて詳しくは、弊社サイバーセキュリティ情報局のニュース「世界的な規模で感染拡大したランサムウェア「WannaCryptor」について」でも取り上げました。「WannCryptorランサムウェア」は、ワームとしての機能を持っていますので、「WannCryptorランサムウェア」自身のコピーを次々と伝播して感染を広げる特徴を持ちます。

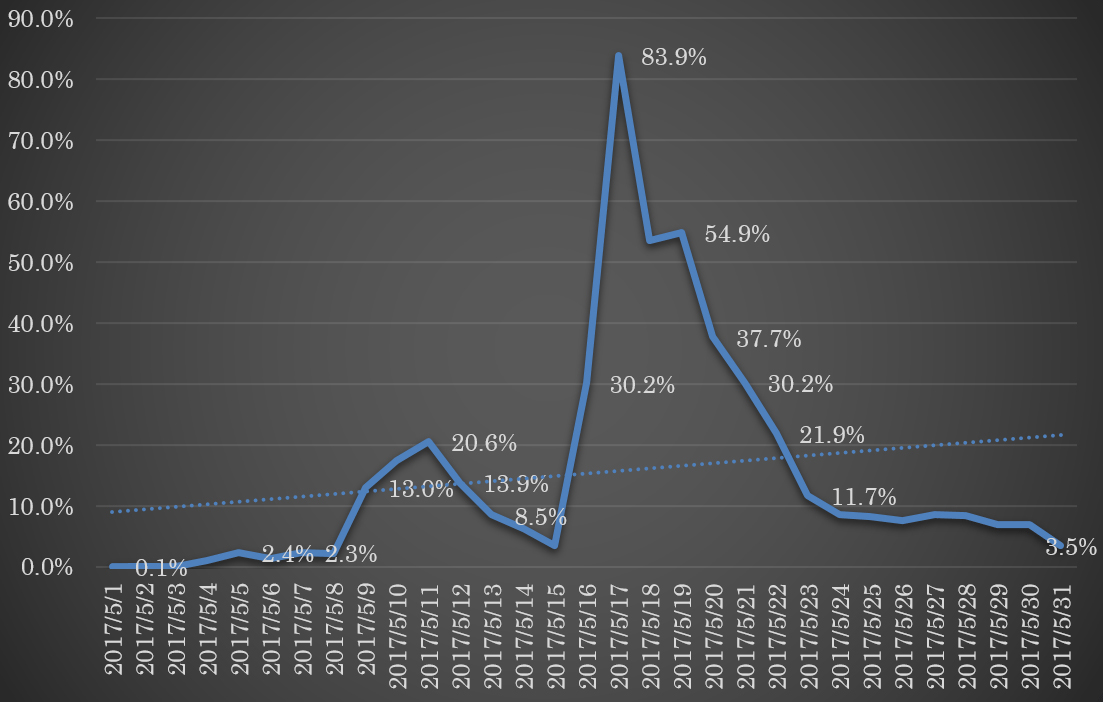

国内での「WannaCryptorランサムウェア」は、他のランサムウェアの検出量に比べると、短期的でかつ少量であったことから、現時点では国内での影響は限定的であったと見ています(以下のグラフ参照)。

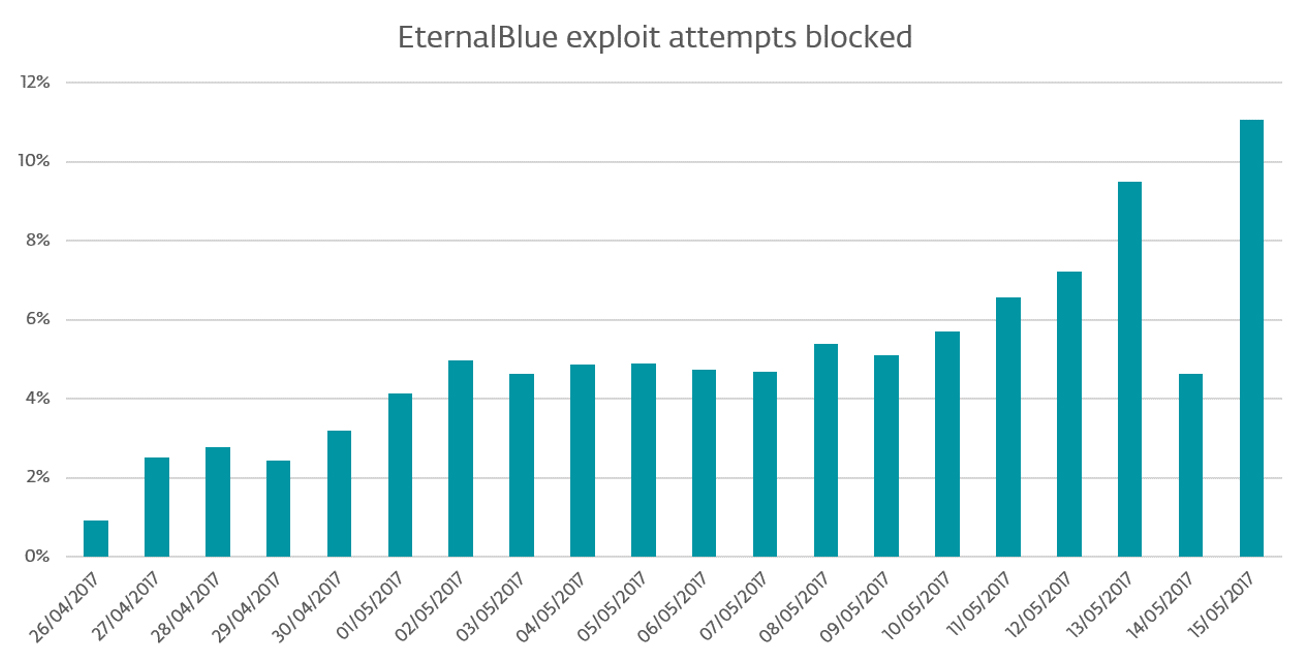

実際に「WannaCryptorランサムウェア」を感染させるには、すでに感染している機器から他の機器へ侵入するための「EternalBlue」エクスプロイト攻撃が成功することが前提になります。そのため、対策としてはMicrosoft社が提供している修正プログラムの「MS17-010」を適用するか、SMBv1の利用を止める。もしくは、ゲートウェイやエンドポイント領域において「EternalBlue」エクスプロイト攻撃を検知する対策を講じておくことで、「WannaCryptorランサムウェア」本体の侵入を防ぐことができます。

ESET製品においても4月25日の段階で、「EternalBlue」エクスプロイト攻撃の検知遮断に対応していました(以下グラフ参照)。これにより、マルウェア本体の検知まで侵入を許すケースは少なかったという見方をしています。しかしながら、これで安心すべき事案ではなく、すでに亜種なども確認されていますので予断の許せない状況は続くものとみています。

① 2017年5月の国内マルウェア検出量上位5種

1位 「PDF/TrojanDropper.Agent」

5月に最も多く検出したのは、亜種の増加を続けている「PDF/TrojanDropper.Agent」となりました。5月に入り20種以上の亜種が検出されています。

このマルウェアは、Adobe社文書ファイルであるPDF形式ファイルを利用したもので、発症すると新たなマルウェアを展開する役割を持っています。

主な攻撃の特徴として、攻撃側はメールでPDF形式ファイルを送りつけます。このPDFには、Microsoft Word形式などのファイルが組み込まれており、このMicrosoft Word形式ファイルを展開してからMicrosoft Wordが持つマクロ機能、もしくはその他のオブジェクトが呼び出されると、ダウンローダとして活動し始め、最終的にはランサムウェアを感染させます。

2位 「JS/Danger.ScriptAttachment」

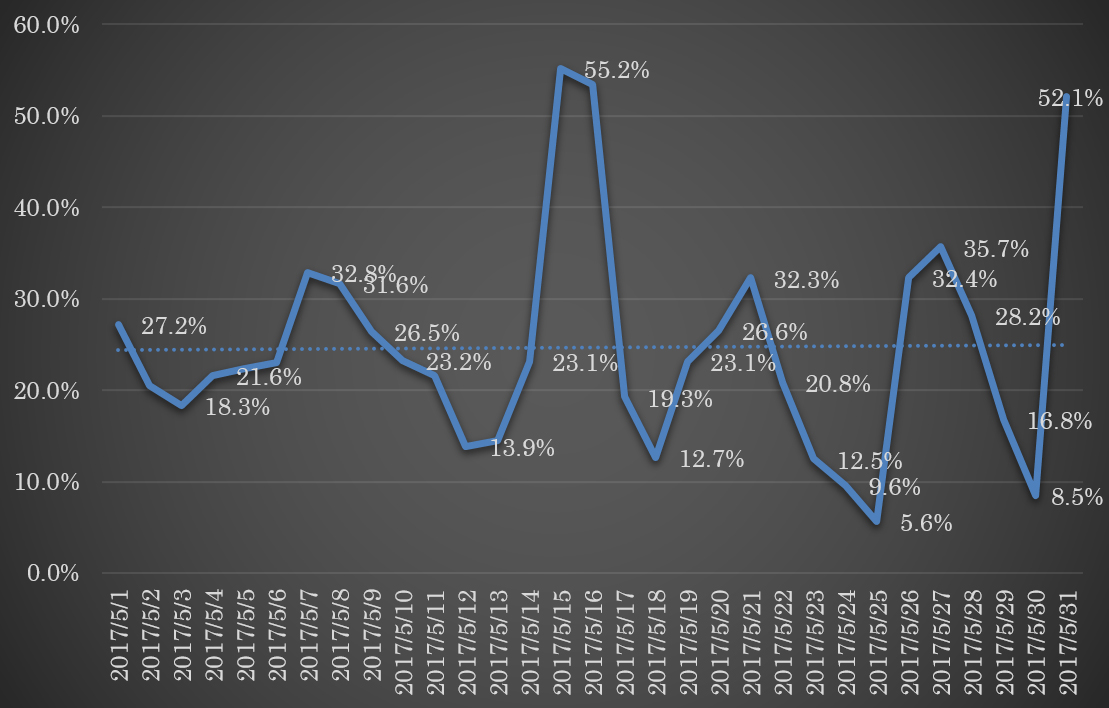

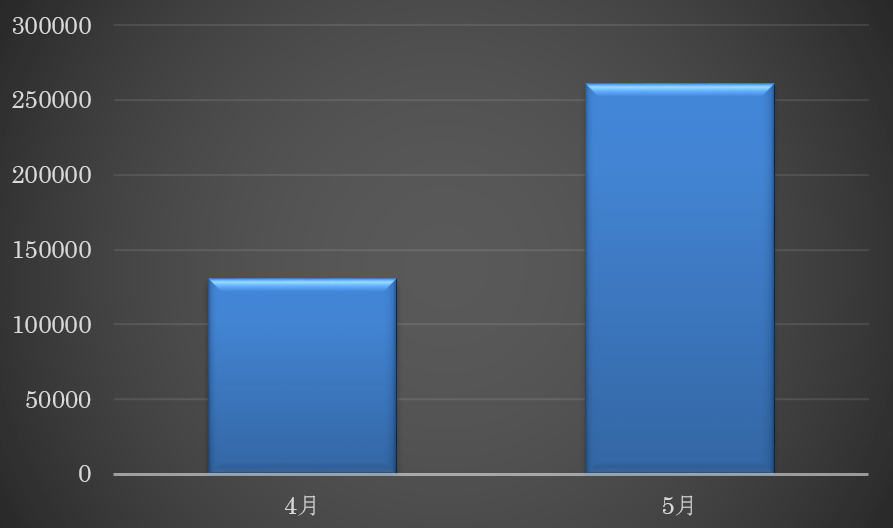

2位に入ったのは、先月も2位のJavaScript言語で作られた「ダウンローダ」で、このマルウェアが発症すると、ランサムウェアや情報搾取型マルウェアをダウンロードし感染を狙います。下記グラフから、5月15日の週および5月31日に、特に大きな攻撃キャンペーンが行われていたことが確認できます。このキャンペーンの影響により、検出数は4月と比べほぼ倍増しており、5月だけで25万件以上検出されています。

3位 「JS/TrojanDownloader.Agent」

3位は、JavaScript言語で作られた「ダウンローダ」で、5月に20種以上の亜種が確認されています。このマルウェアが発症すると、保有しているURLを使ってランサムウェアや情報搾取型マルウェアをダウンロードして感染を狙います。5月15日の週に大きな攻撃キャンペーンがあり、それに伴い検出量が増加した結果となっています。

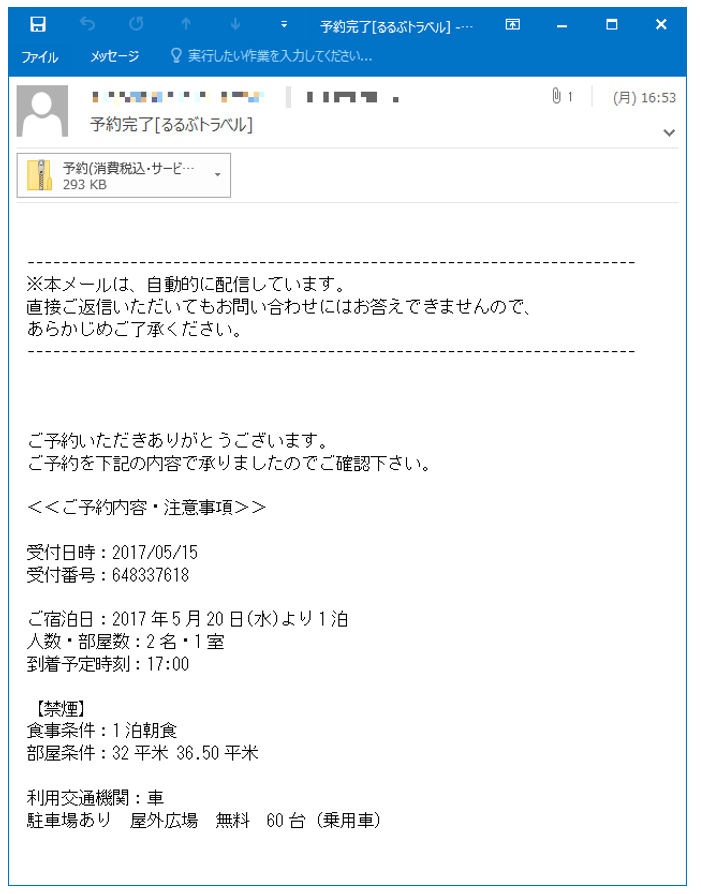

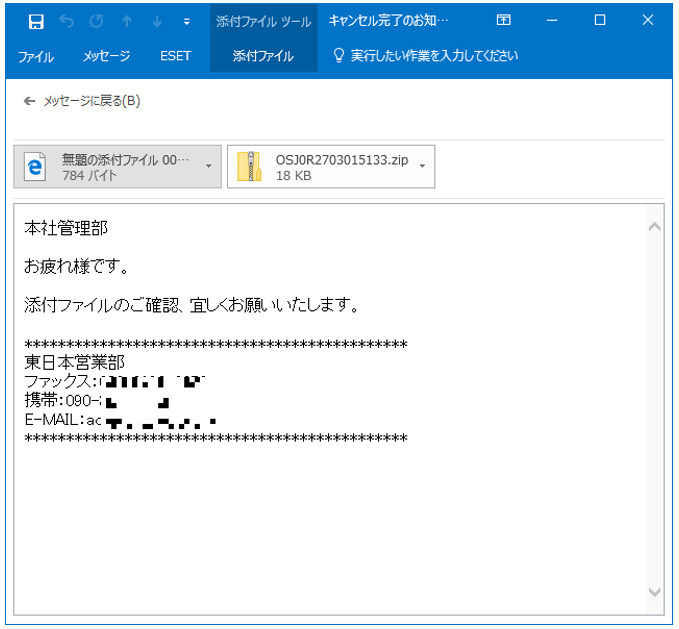

4位 「Win32/Spy.Ursnif」

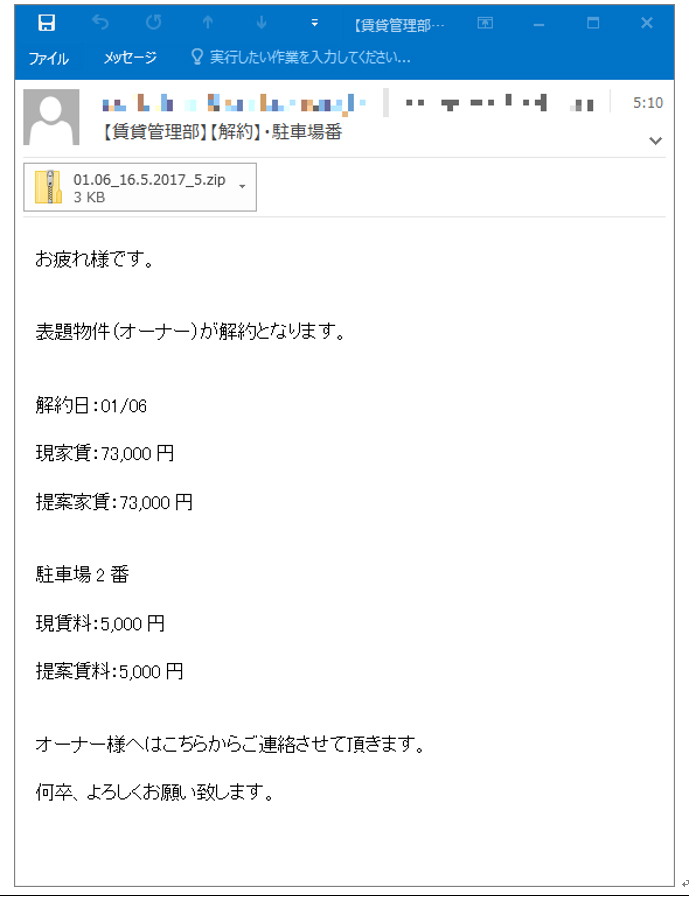

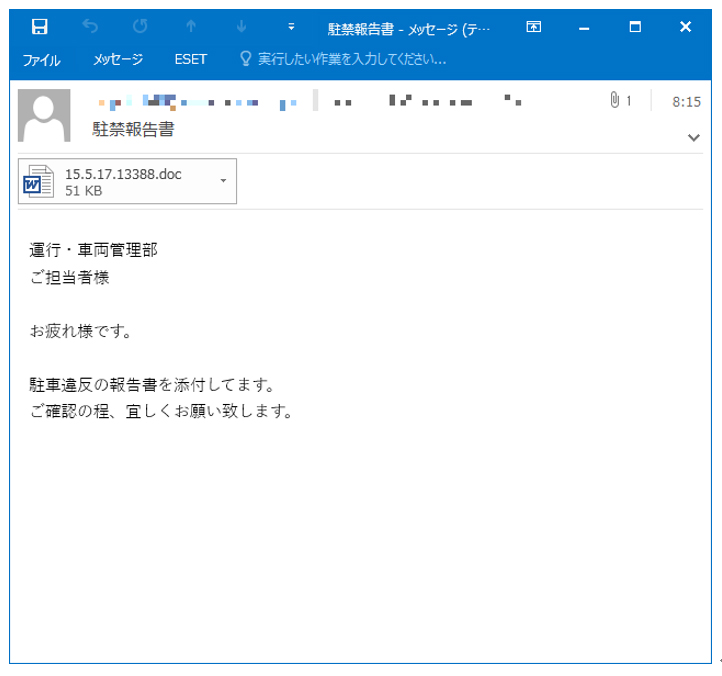

4位は、先月に引き続き情報搾取型マルウェア「Ursnif」が入りました。5月は様々な業者を装った日本語メールの攻撃がありました。「Ursnif」は、キーボードの入力情報やブラウザーのアクセス先などの情報がログに記録され、そのデータを外部サーバーへ送信する特徴を持っています。日本語メールの攻撃は依然続いている傾向ですので、今後も亜種によるメール攻撃などに注意が必要です。

5位 「JS/TrojanDownloader.Nemucod」

5位は、JavaScript言語で作られた「ダウンローダ」で、2016年に流行したランサムウェア「Locky」を中心に様々なマルウェアをダウンロードし感染させる特徴を持ちます。

上位5種のマルウェアは、いずれもマルウェアが添付された「ばらまき型メール」が攻撃の手口となっており、そのメール攻撃量も依然として多い状況が続いています。

また、現在のメール攻撃は、世界中にばらまかれているものから日本だけ標的にしているものまで、種類は様々です。引き続きメールの取り扱いに十分注意してください。

今回ご紹介したマルウェア検出統計に関するリアルタイムな情報は、「ESET VIRUSRADAR」サイト(英語)にて、ご参照いただけます。

② 5月に確認されたさまざまなメール攻撃について

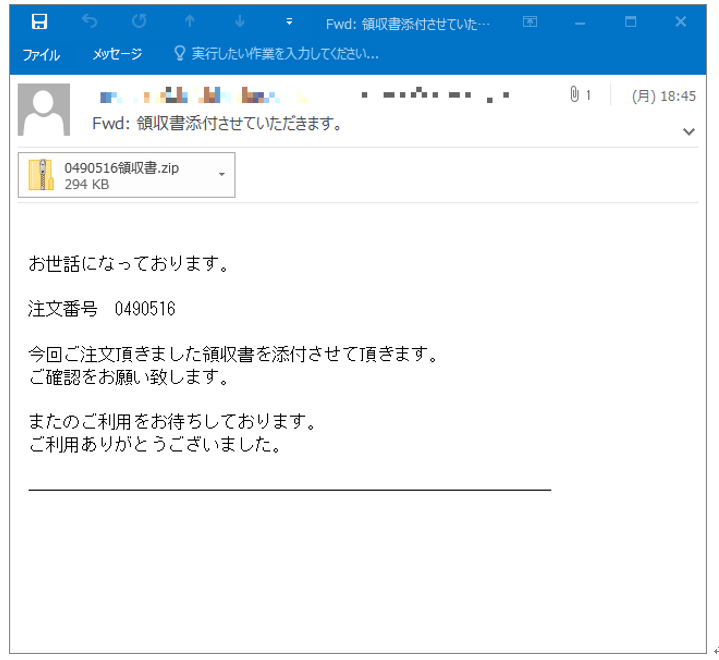

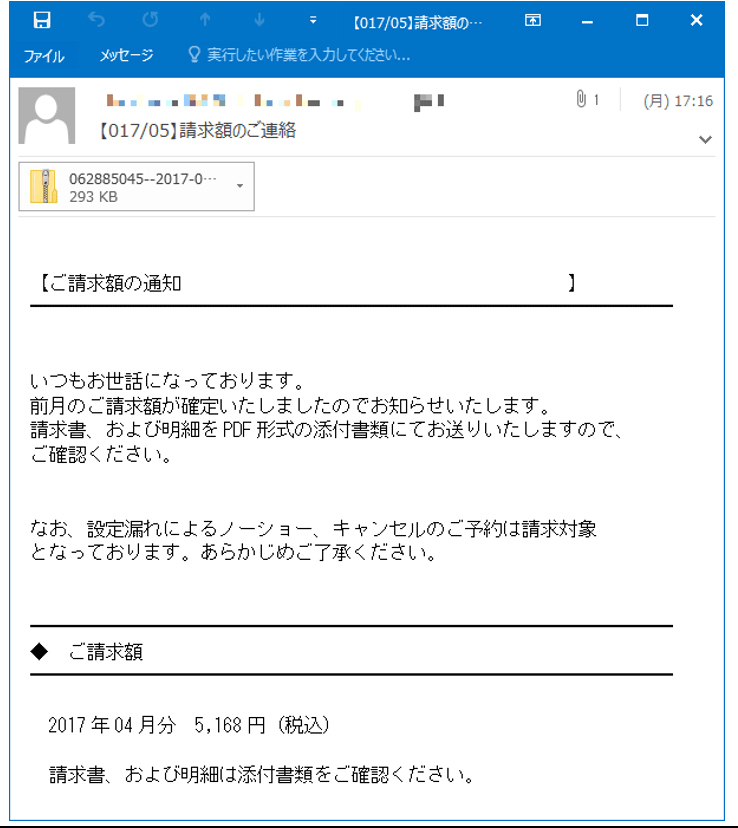

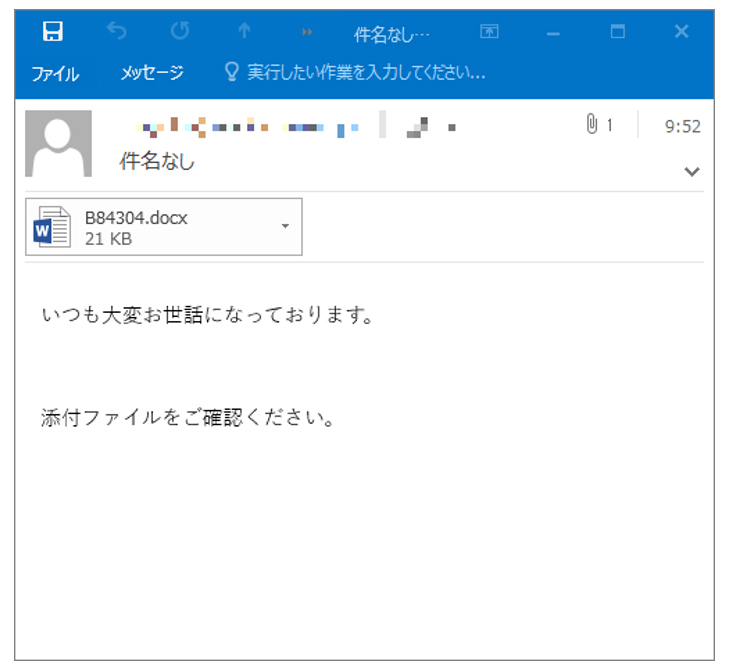

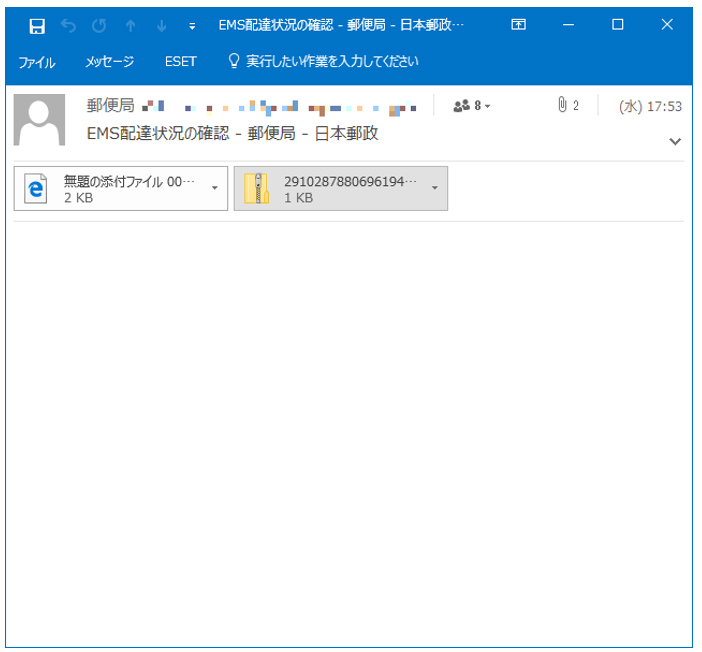

5月に確認されたメール攻撃も4月に発生したメール攻撃に続いて、過去にも発生したメール攻撃をそのまま流用した攻撃や、新たな文章でマルウェアと一緒に送り付けるものなどが見受けられました。これに合わせ、弊社ツイッターアカウント「サイバーセキュリティ情報局」からも数多くの注意喚起を実施しました。以下は、特に多くばらまかれていたものをまとめてみました。

いずれのメールも添付されているファイルは新種もしくは亜種のマルウェアです。実際に添付されているファイル形式としては、ZIP圧縮形式(実行形式や文書形式ファイルが圧縮されている)、文書形式(PDF、DOC、XLS)など様々です。日頃からよく利用されるファイル形式でもありますので、お取り扱いに一層ご注意ください。

また、最近確認されているメールでも、オリジナルのメール文書を模倣して作られているケースも出てきていますので、個人で見抜くことも難しくなってきています。弊社サイバーセキュリティ情報局からの注意喚起や警察庁などからの情報も常に確認し、こうした被害に遭わないよう心がけましょう。

今後も特に情報搾取を狙った日本語メールによる攻撃やスピアフィッシングは継続的に行われます。引き続きこうした情報に理解いただき、ご自身の情報の取扱いにもご注意ください。また、感染に気付くのが遅れるケースもあります。そのような場合に備え、ログインに必要なパスワードなどは定期的に変更するなどに心がけていただき、リスクを最小限にできるよう対応してください。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。